原理:

搭建网站多IP多端口,更多一个域名多网站,IIS的在属性-高级里面设置主机头设置域名,域名是收费的需要自己买一个

旁注:在同一服务器上有多个站点,要攻击的这个站点假设没有漏洞,可以攻击服务器上的任意一个站点,这个就是旁注

目录越权:运维使用了同一个中间件用户而造成目录越权,同时中间件用户权限过高也可以造成目录越权。

跨库查询:跨库查询是指由于权限设置不严格,导致普通帐号被授予过高的权限,从而使得其可以对其他的数据库进行操作。比如,在mysql中,informatin_schema

这个表默认只有root有权限进行操作。但是如果一个普通账户权限过高后,他便可以对该数据库进行操作,从而影响整个mysql数据库的运行

防御:

网站隔离

本地用户和组权限访问专网专用

严格控制账户访问权限,访问等级

判断是否旁注:

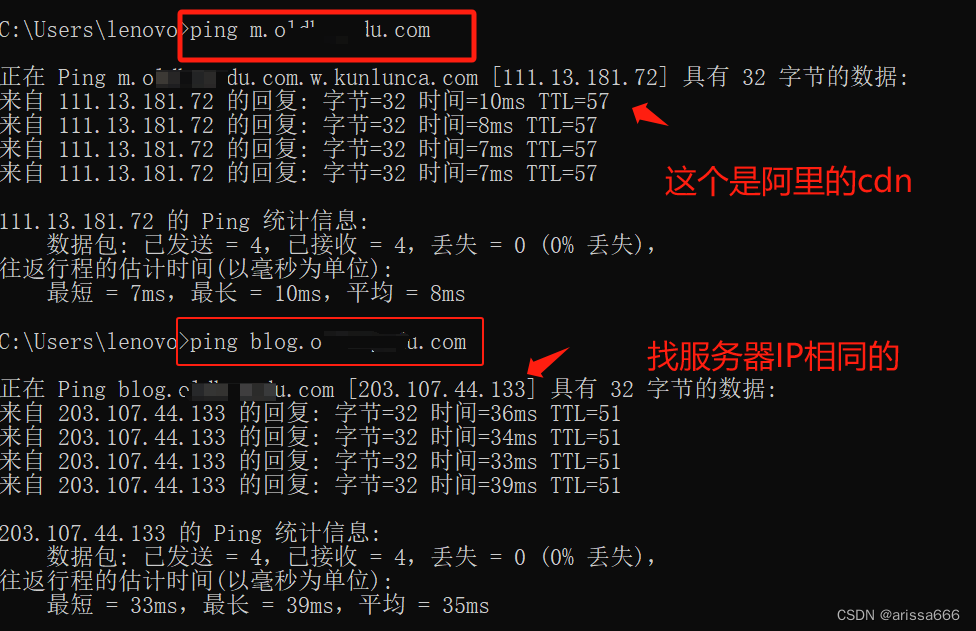

收集网址,ping 各网址,如果没有cdn,得到服务器网址相同,就是相同服务器

IP逆向查询

找到网站是真实的服务器IP地址,用下面网址反查同地址的网站

http://tool.chinaz.com/Same/

http://dns.aizhan.com/

http://www.11best.com/ip/

刚才那个203.107.44.133是阿里云数据中心

目录越权防御:

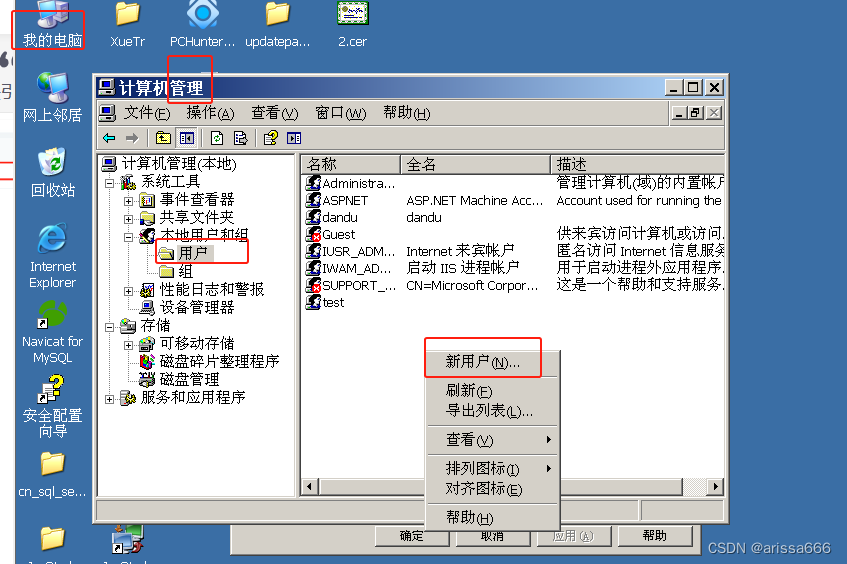

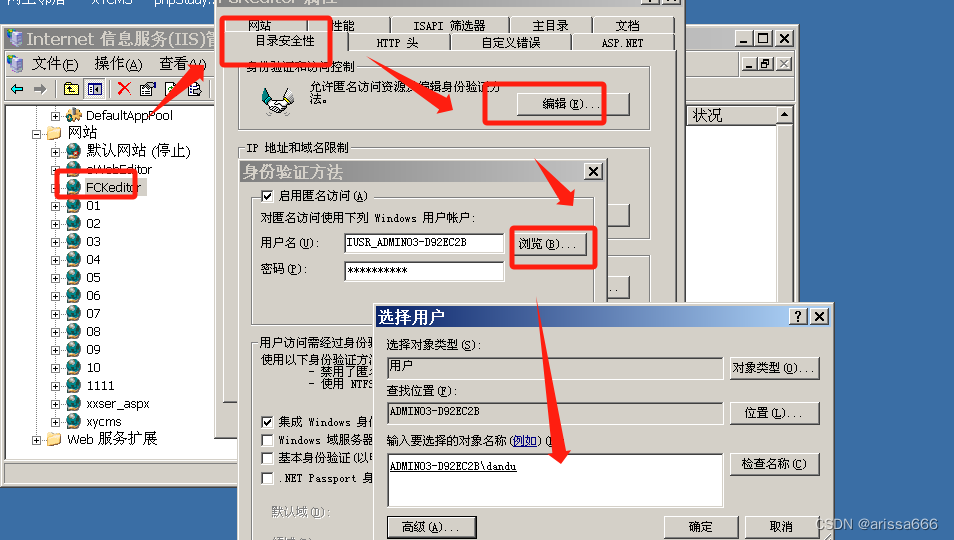

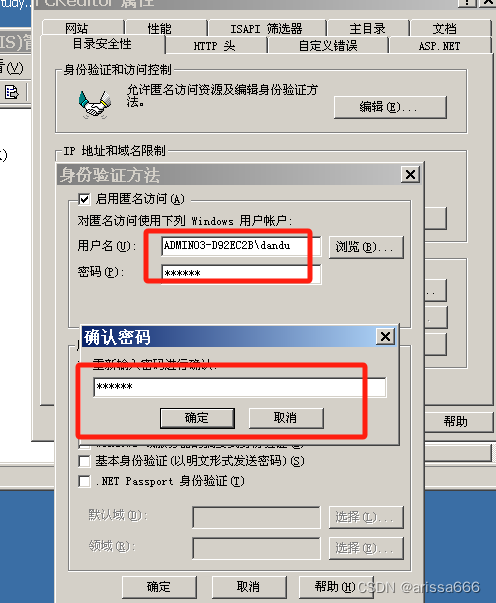

计算机管理-设置新用户,然后把网站配置成不同用户,防止被其他网站用户读取

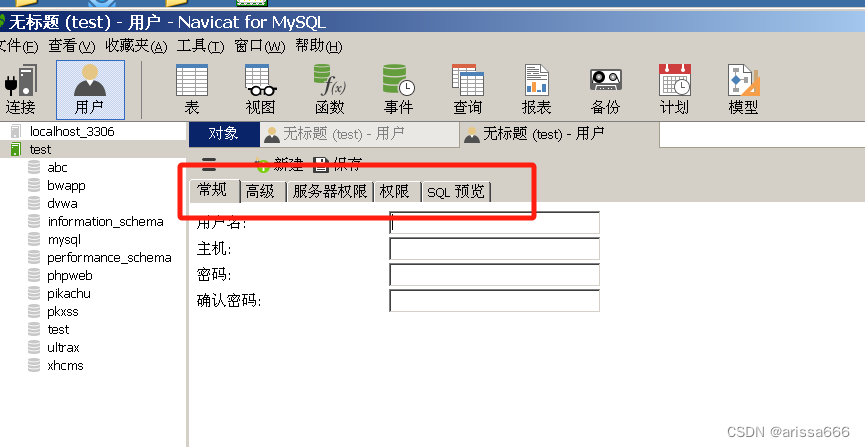

跨库查询防御

默认一般都是用root,防御可以将用户权限独立,单一用户单一库

CDN绕过

判断是否有cdn用nslookup或者多ping检测

检测网址

http://ping.chinaz.com/

http://ping.aizhan.com/

http://ce.cloud.360.cn/

绕过

1、ping 一个不存在的二级域名

2、查看 IP 与 域名绑定的历史记录,可能会存在使用 CDN 前的记录。

https://dnsdb.io/zh-cn/ ###DNS查询

https://x.threatbook.cn/

https://sitereport.netcraft.com/?url=网站地址

http://viewdns.info/ ###DNS、IP等查询

https://tools.ipip.net/cdn.php ###CDN查询IP

https://securitytrails.com/domain/网址/dns ,这个需要登录

3、查询子域名

因为cdn收费所以子域名有可能未使用cdn

微步在线(https://x.threatbook.cn/)

Dnsdb查询法(https://dnsdb.io/zh-cn/)

Google 搜索Google site:baidu.com -www就能查看除www外的子域名

各种子域名扫描器

网络空间引擎搜索法,常见的有钟馗之眼,shodan,fofa搜索。

4、利用SSL证书寻找真实原始IP

5、网站漏洞查找

目标敏感文件泄露,例如:phpinfo之类的探针、"info.php", "phpinfo.php", "test.php", "l.php"、GitHub信息泄露等。

查看漏洞扫描报警信息,手工造成页面报错。

XSS盲打,命令执行反弹shell,SSRF等。

无论是用社工还是其他手段,拿到了目标网站管理员在CDN的账号,从而在从CDN的配置中找到网站的真实IP。

6、网站邮件订阅查找。

RSS邮件订阅,很多网站都自带 sendmail,会发邮件给我们,此时查看邮件源码里面就会包含服务器的真实 IP 。

7、通过国外服务器ping对方网站,国内很多CDN厂商在国外没做CDN加速

8、用 Zmap 扫全网、DDOS把 CDN 流量打光