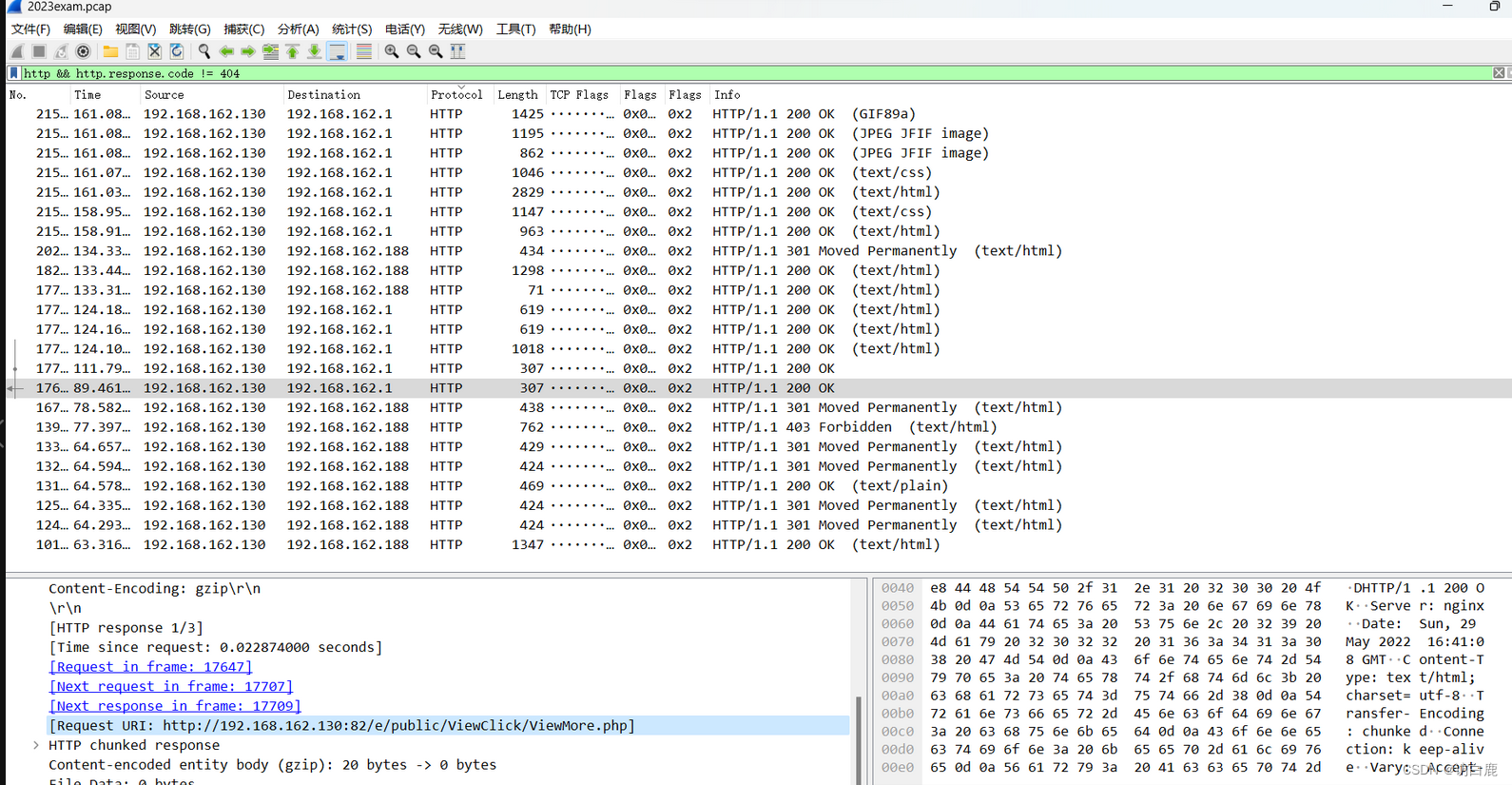

第一题 flow analysis 1

服务器附带的后门文件名是什么?(包括文件后缀)

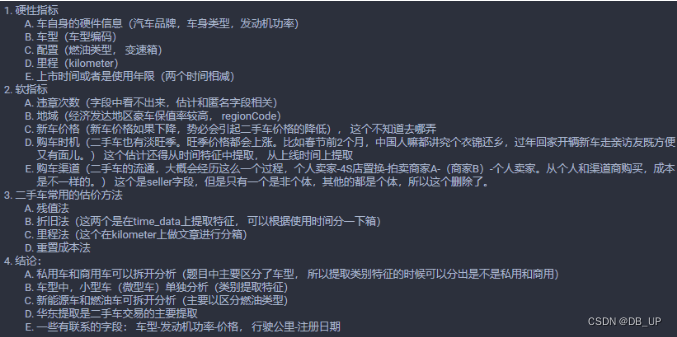

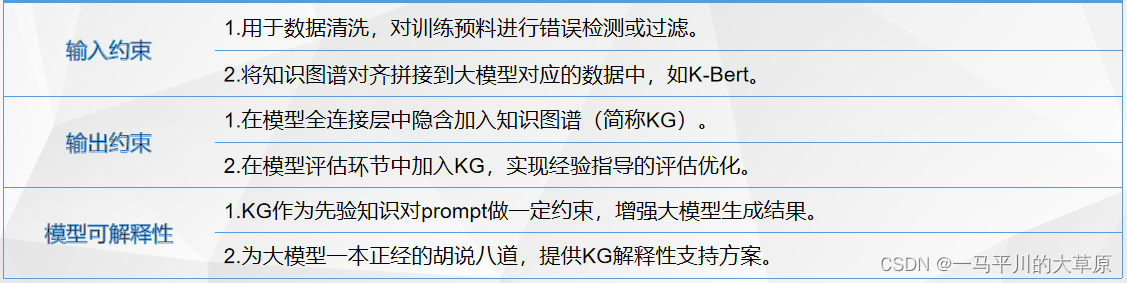

webshell是网站的后门,也是一个命令解释器。不过是以http协议这样的方式通信。继承了web权限

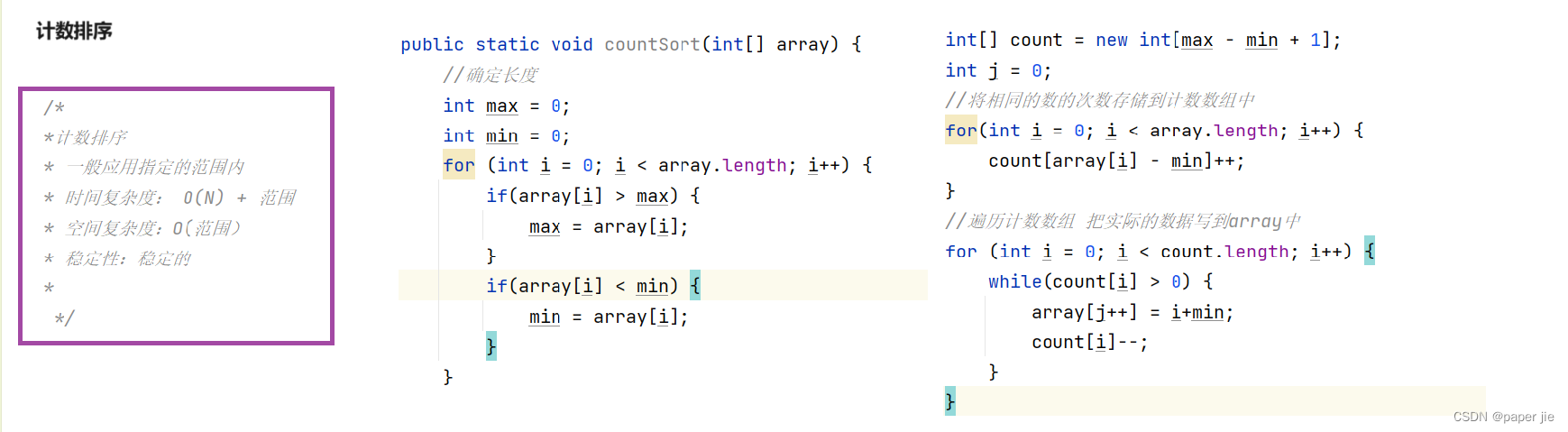

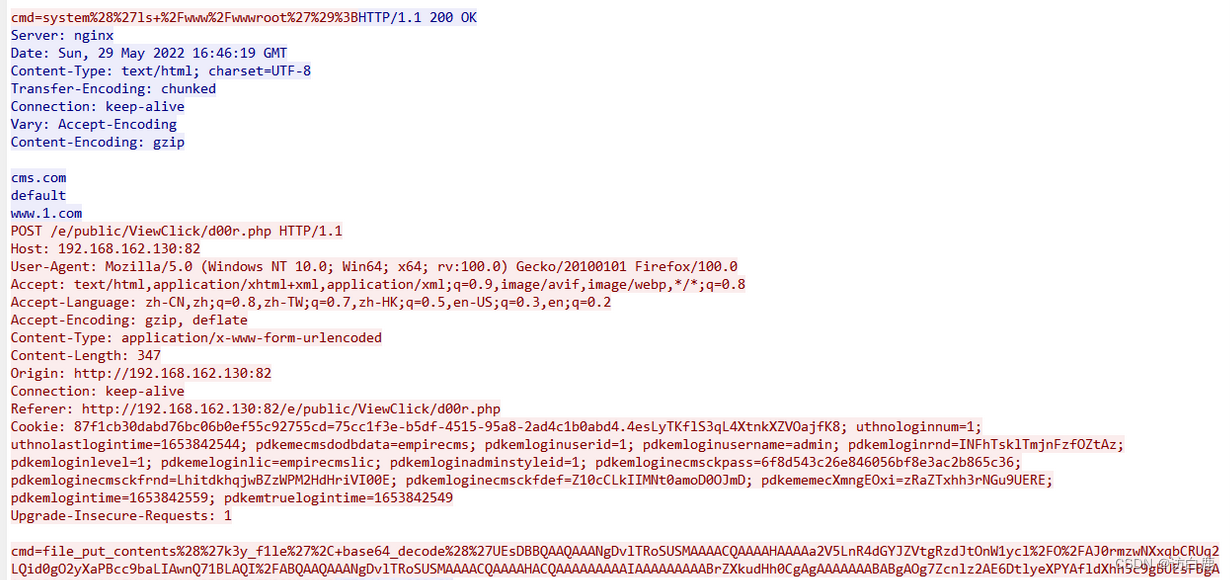

我们过滤http和https

http && http.response.code != 404

发现,post传了一个door.php上去,应该就是了 ViewMore.php

md5加密后得到flag

第二题

flow analysis 2

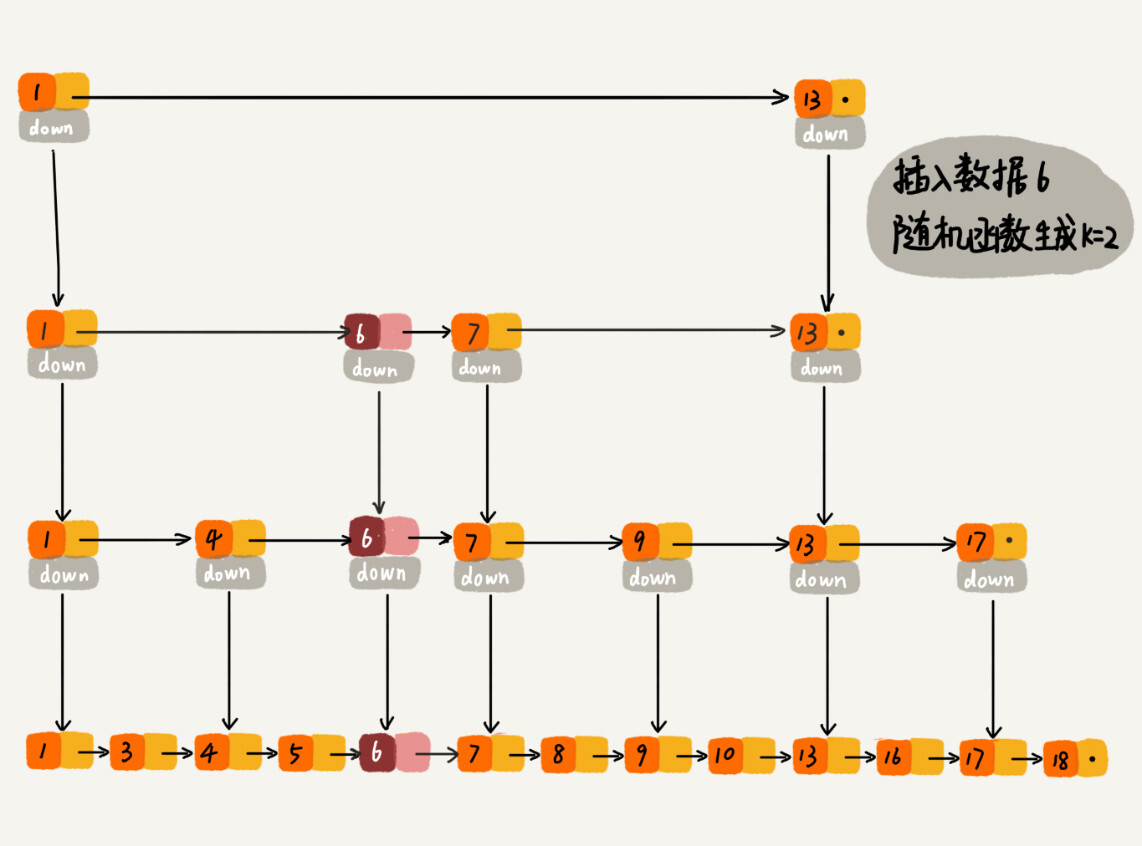

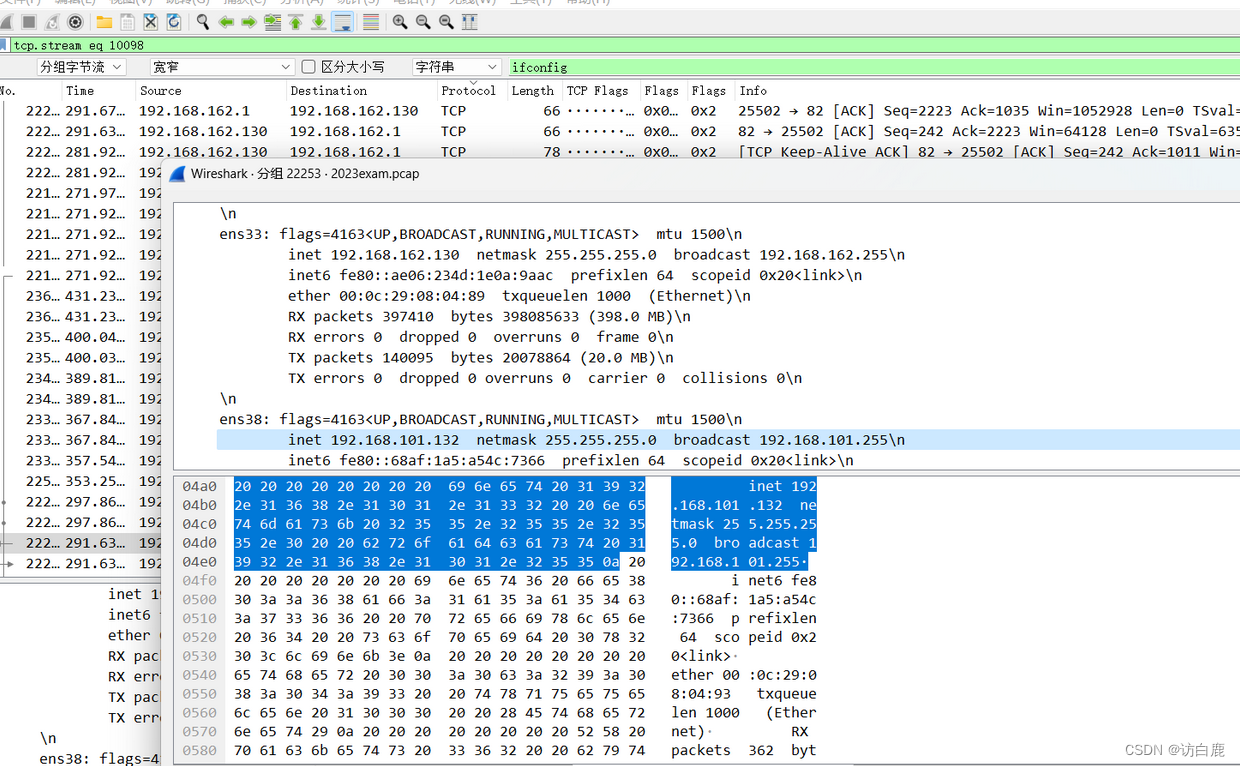

服务器的内部 IP 地址是什么

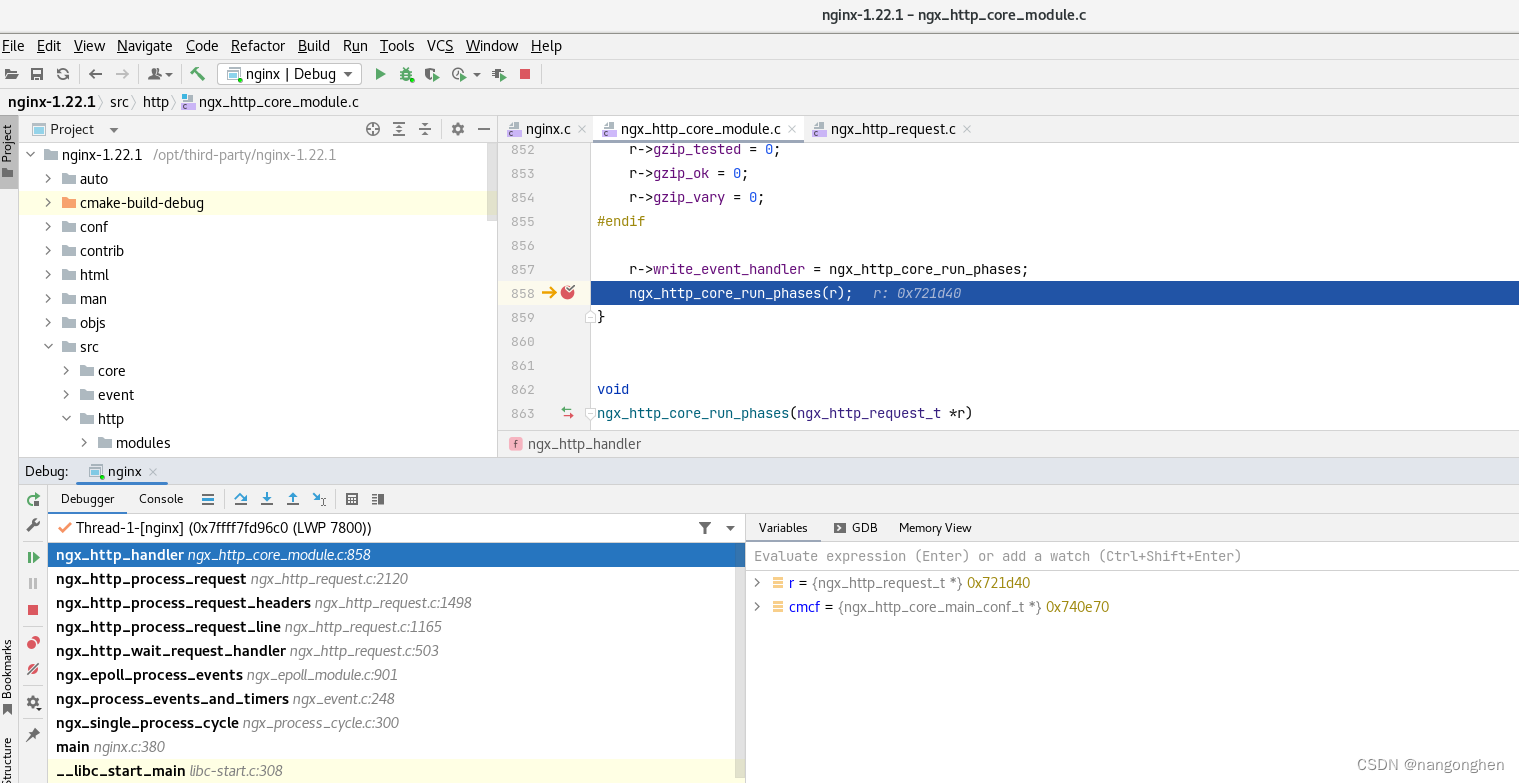

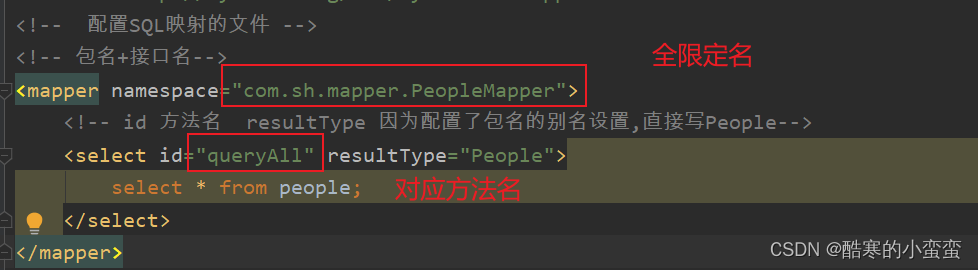

追踪TCP流发现执行了ifconfig,响应内容格式是Gzip

tcp.stream eq 10096

追踪http即可看到ip地址

第三题

flow analysis 3

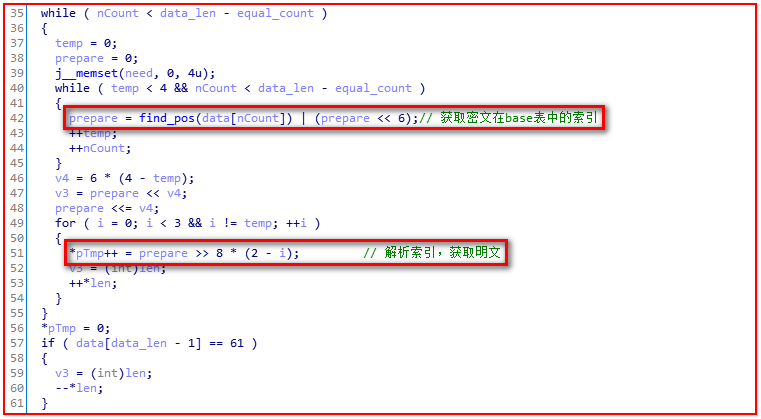

攻击者写入服务器的密钥是什么?

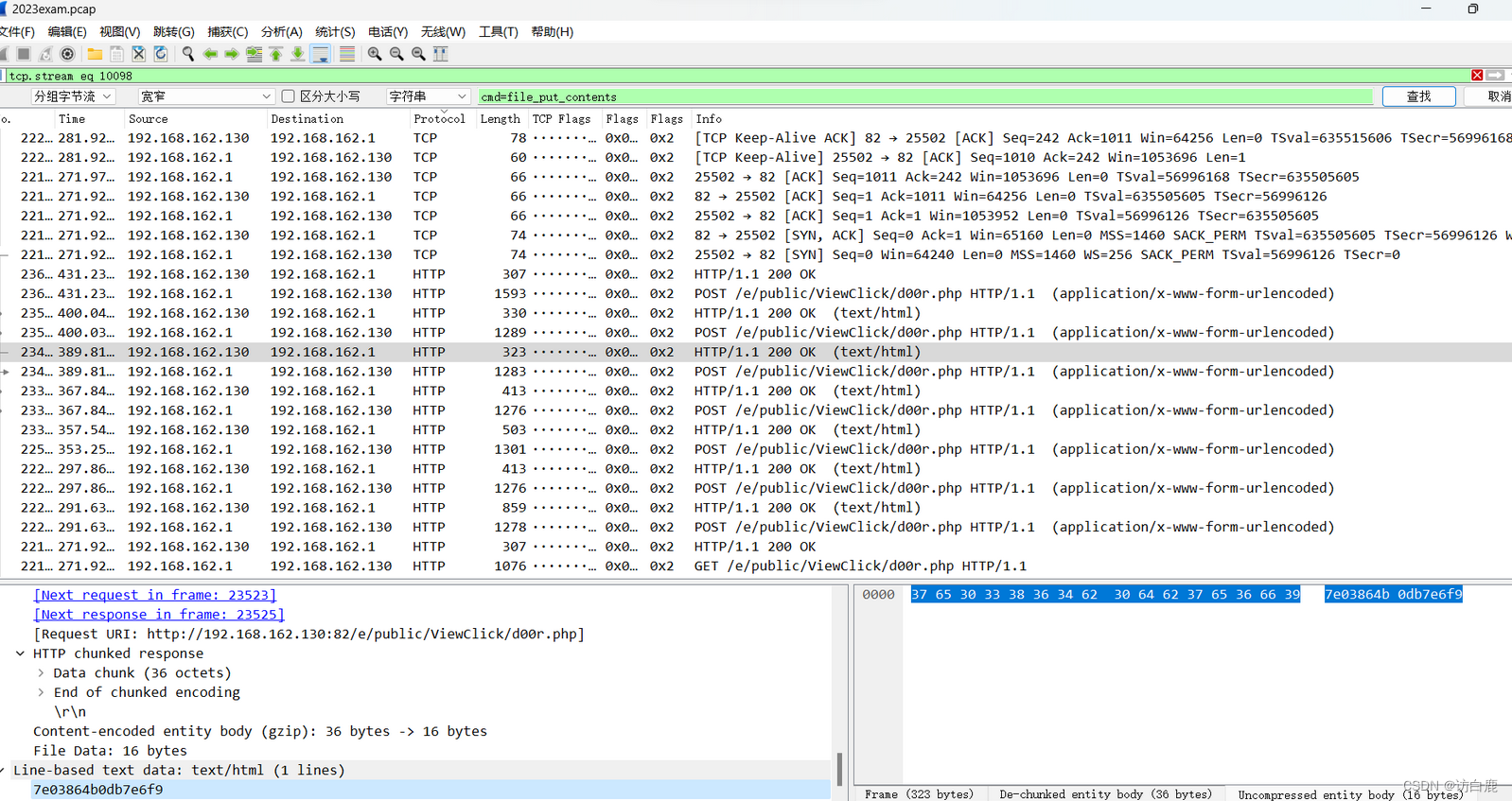

tcp.stream eq 100098

有个k3y_file

转换压缩包

from base64 import *

base64_data = 'UEsDBBQAAQAAANgDvlTRoSUSMAAAACQAAAAHAAAAa2V5LnR4dGYJZVtgRzdJtOnW1ycl/O/AJ0rmzwNXxqbCRUq2LQid0gO2yXaPBcc9baLIAwnQ71BLAQI/ABQAAQAAANgDvlTRoSUSMAAAACQAAAAHACQAAAAAAAAAIAAAAAAAAABrZXkudHh0CgAgAAAAAAABABgAOg7Zcnlz2AE6DtlyeXPYAfldXhh5c9gBUEsFBgAAAAABAAEAWQAAAFUAAAAAAA=='

with open('k3y_file.zip', 'wb') as f:

f.write(b64decode(base64_data))

将解码后的内容保存到文件当中放入010editor中会发现是zip文件,而且还是被加密的,而密码也可以在http流中找到,7e03864b0db7e6f9

解压得到答案:7d9ddff2-2d67-4eba-9e48-b91c26c42337

第三题

磁盘中的密钥是什么

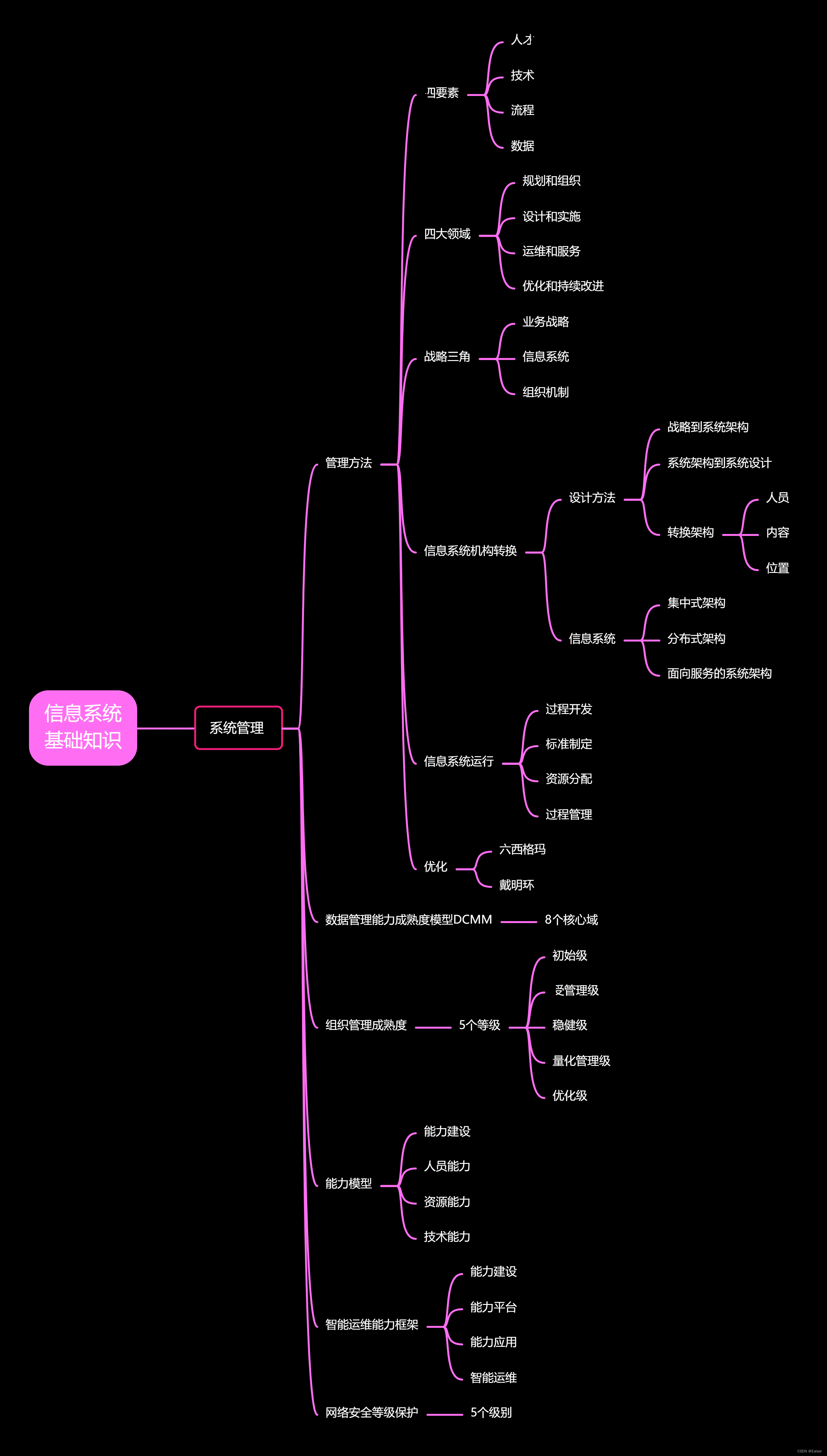

给了两个文件,一个磁盘镜像,另一个猜测是内存镜像

第四题

Forensics 3

此内存文件中存在的flag值是什么?

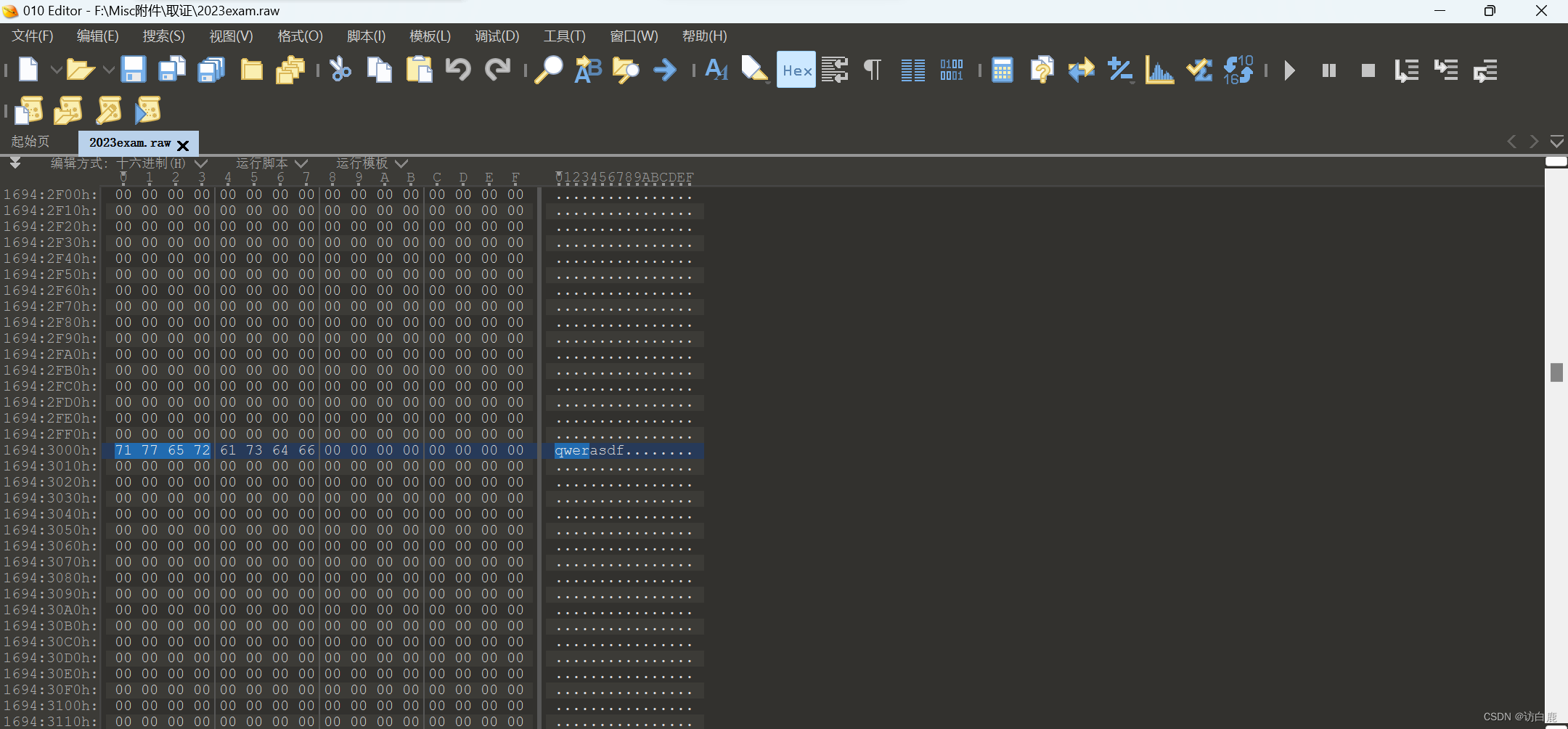

用010打开raw文件,发现了特殊字符

U2FsdGVkX195MCsw0ANs6/Vkjibq89YlmnDdY/dCNKRkixvAP6+B5ImXr2VIqBSp

94qfIcjQhDxPgr9G4u++pA==

密钥

解密即可得到flag