1、防火墙的概念

为了应对网络威胁,联网的机构或公司将自己的网络与公共的不可信任的网络进行隔离。

网络的安全信息程度和需要保护的对象,人为地划分若干安全区域,这些安全区域有:

- 公共外部网络,如Intrenet

- 内联网(Intranet),如某个公司或组织的专用网络,网络访问限制在组织内部

- 外联网(Extranet),内联网的扩展延伸,常用作组织与合作伙伴之间进行通信;

- 军事缓冲区域(DMZ),该区域是介于网络内部和外部网络之间的网络段,常放置公共服务设备,向外提供信息服务。

防火墙安装在不同的安全区域边界处,用于网络通信安全控制,由专用硬件或软件系统组成。

2、防火墙的功能

- 过滤非安全网络访问:将防火墙设置为只允许符合安全策略的能通过

- 限制网络访问:例如可以制定外网只能访问DMZ区的设备or特定主机

- 网络访问审计:防火墙是内外网唯一的网络通道,通过防火墙日志可以掌握网络使用情况

- 网络带宽控制:防火墙可以控制网络带宽实现Qos保障

- 协同防御:可以和IPS设备通过交换信息来实现联动

3、防火墙安全风险

(1)防火墙功能缺陷:导致一些网络威胁无法阻断

- 防火墙不能完全防止感染病毒的软件或文件传输,因病毒种类太多,需依赖杀毒软件

- 防火墙不能防止基于数据驱动式的攻击。当有些表面看来无害的数据被邮寄或复制到主机上并被执行二发起攻击时,就会发生数据驱动攻击效果。防火墙对此无能为力

- 防火墙不能完全防止后门攻击。防火墙时粗粒度的网络访问控制,某些基于网络隐蔽通信的后门能绕过防火墙的控制。例如 http tunnel等。

(2)网络安全旁路:防火墙只能对通过它的网络通信包进行访问控制,而未经过它的网络通信就无能为力

(3)防火墙安全机制形成单点故障和特权威胁:所有网络流量都要经过防火墙,一旦防火墙管理失效,就会对网络造成单点故障和网络安全特权失效

(4)防火墙无法有效防范内部威胁:内网用户操作失误,攻击者就能利用内网用户发起主动网络连接

(5)防火墙效用受限于安全规则:依赖于安全规则的更新。

4、包过滤技术

包过滤实在IP层实现的防火墙技术,包过滤根据包的源IP地址、目的IP地址、源端口、目的端口、包传递方向等包头信息判断是否允许包通过。

包过滤的规则由 规则号、匹配条件、匹配操作 3部分组成

匹配条件:源IP地址、目标IP地址、源端口号、目标端口号、协议、通信方向等

匹配操作:拒绝、转发、审计

- 包过滤防火墙技术的优点:低负载、高通过率、对用户透明

- 包过滤防火墙技术的缺点:不能再用户级别进行过滤

5、状态检查技术

基于状态的防火墙通过利用TCP会话和UDP”伪“会话的状态信息进行网络访问机制。采用状态检查技术的防火墙首先建立并维护一张会话表,当有符合已定义安全策略的TCP连接或UDP流时,防火墙会创建会话项,然后依旧状态表项检查,与这些会话相关联的包才允许通过防火墙。

状态防火墙处理包流程的主要步骤如下:

- 接收到数据包

- 检查数据包的有效性,若无效,则丢掉数据包并审计

- 查找会话表,若找到,则进一步检查数据包的序列号和会话状态;若有效,则进行地址转换和路由,转发该数据包,否则,丢掉数据包并审计。

- 当会话表中没有新到的数据包信息时,则查找策略表,如符合策略表,则增加会话条目到会话表中,并进行地址转换和路由,转发该数据包,否则,丢掉该数据包并审计。

6、防火墙防御体系结构类型

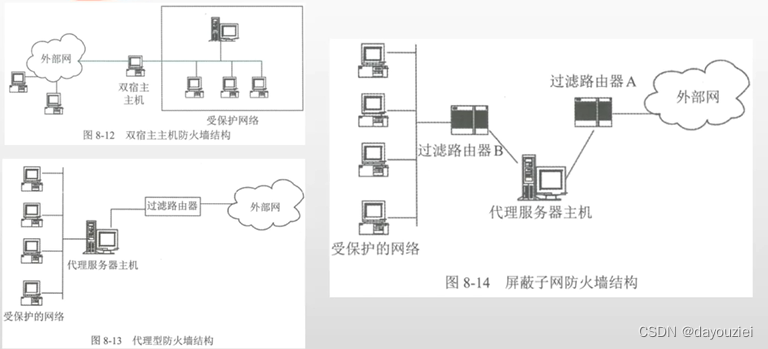

防火墙防御体系结构:基于双宿主主机防火墙、基于代理型防火墙、基于屏蔽子网的防火墙

7、防火墙部署基本方法

防火墙防御体系结构:基于双宿主主机防火墙、基于代理型防火墙、基于屏蔽子网的防火墙

- 根据组织或公司的安全策略要求,将网络划分成若干安全区域(划分区域)

- 在安全区域之间设置针对网络通信的访问控制点(设置控制点)

- 针对不同访问控制点的通信业务需求,制定相应的边界安全策略(指定安全策略)

- 依据控制点的边界安全策略,采用合适的防火墙技术和防范结构(依据策略选技术)

- 在防火墙上,配置实现对应的网络安全策略(真机上配置策略)

- 测试验证边界安全策略是否正常执行(验证策略)

- 运行和维护防火墙(运维)

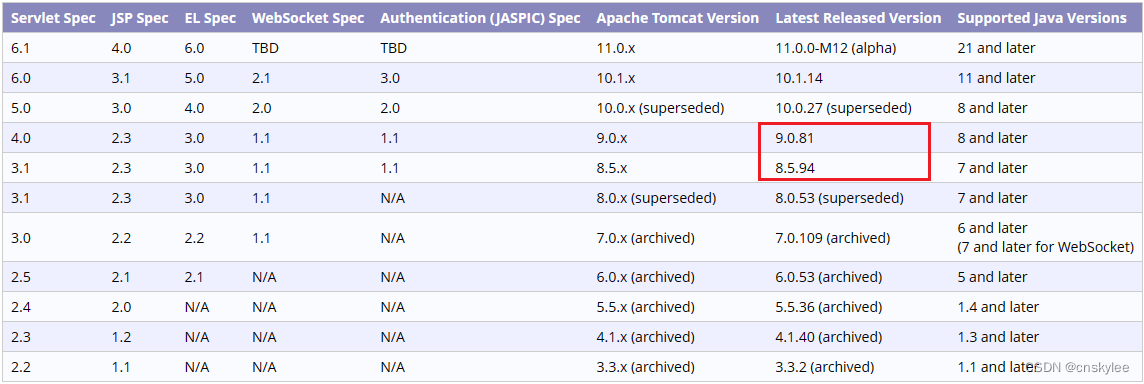

8、VPN类型

按照VPN在TCP/IP协议栈的工作层次,可以分为

| VPN类型 | VPN技术 |

|---|---|

| 链路层VPN | ATM、Frame Relay、多协议标签交换MPLS、PPTP、L2TP |

| 网络层VPN | 受控路由过滤、隧道技术(IPsec、GRE) |

| 传输层VPN | SSL/TSL |

VPN的实现技术:密码算法、秘钥管理、认证访问控制、IPSec、SSL、PPTP、L2TP

9、VPN实现技术:IPSec

| 技术 | 组成 | 解释 | 工作模式 |

|---|---|---|---|

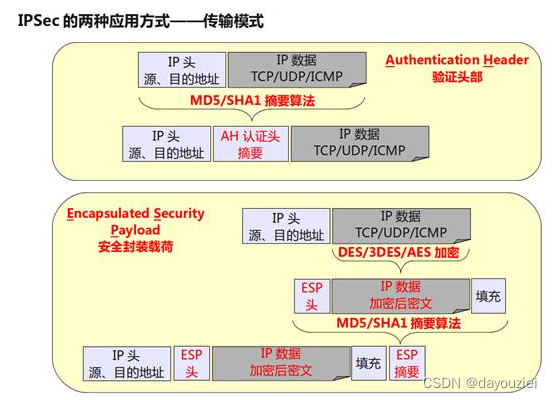

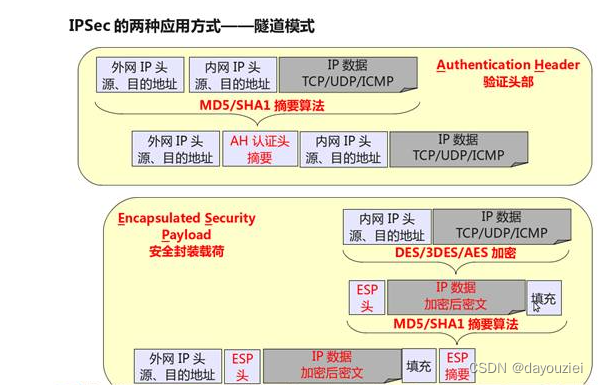

| IPSec安全规范 | 认证头(AH) | 保证IP数据包的完整性和数据源认证 代表协议:MD5、SHA | 透明模式:只保护IP包中的数据域 隧道模式:保护IP包的 包头+数据域 |

| 封装安全负荷(ESP) | 将IP数据包进行封装加密处理,生成带有ESP协议的信息的新IP包,防重放攻击。 代表协议:DES、3DES、AES | ||

| 秘钥交换协议 | 用于生成和分发秘钥 代表协议:DH |

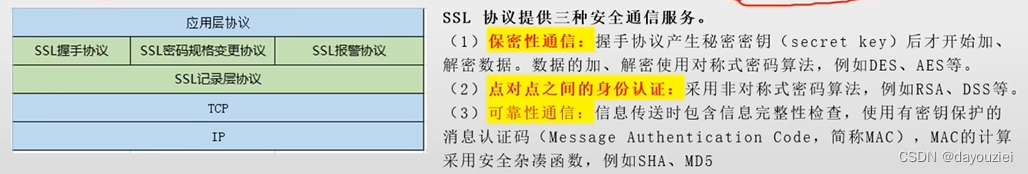

10、VPN实现技术:SSL

SSL是传输层安全协议,用于构建客户端和服务端之间的安全通道,包含两层协议:

- 上层为:SSL握手协议、SSL密码变化协议和SSL报警协议。

- 下层为:SSL记录协议:为高层协议提供基本的安全服务,比如分块、压缩、计算添加HMAC、加密等。

- SSL握手协议:认证、协商加密算法和密钥

- SSL密码规格变更协议:客户端和服务器双方应该每隔一段时间改变加密规范

- SSL报警协议:通信过程中某一方发现任何异常,就需要给对方发送一条警示消息通告