通过Web网管登录设备简介

定义

Web网管是一种对设备的管理方式,它利用设备内置的Web服务器,为用户提供图形化的操作界面。用户需要从终端通过HTTPS登录到设备,才能利用Web网管对设备进行管理和维护。

目的

用户对设备的管理方式有命令行方式和Web网管方式两种。命令行方式需要用户使用设备提供的命令行对设备进行管理与维护,此方式可实现对设备的精细化管理,但是要求用户熟悉命令行;Web网管方式通过图形化的操作界面,实现对设备直观方便地管理与维护,但是此方式仅可实现对设备部分功能的管理与维护。用户可以根据实际需求,合理选择管理方式。

如果选择命令行方式,用户需要通过Console口、MiniUSB口、Telnet或STelnet方式登录设备;如果选择Web网管方式,用户需要通过HTTPS登录到设备。

通过Console口、MiniUSB口、Telnet或STelnet方式登录设备的详细配置,请参见登录设备命令行界面。

相关概念

在配置通过Web网管登录设备之前,需要了解以下相关概念:

-

HTTP

HTTP是Hypertext Transfer Protocol(超文本传输协议)的简称,它用来在Internet上传递Web网页文件信息。HTTP位于TCP/IP协议栈的应用层,传输层采用面向连接的TCP。HTTP存在安全风险,目前设备仅支持通过安全HTTP(即HTTPS)登录Web网管,不支持通过HTTP登录Web网管。

-

HTTPS是Secure HTTP的简称,即安全HTTP。HTTPS通过安全套接层协议SSL(Secure Sockets Layer),使客户端与设备之间交互的数据经过加密处理,并为设备制定基于证书属性的访问控制策略,提高了数据传输的安全性和完整性,保证合法客户端可以安全地访问设备,禁止非法的客户端访问设备,从而实现了对设备的安全管理。

-

SSL策略

在配置HTTPS之前,需要在设备上部署SSL策略,并加载相应的数字证书。SSL策略是指设备启动时使用的SSL参数。只有与应用层协议(如HTTP协议)关联后,SSL策略才能生效。

-

数字证书是由CA签发的一个声明,证明证书主体(证书申请者拥有了证书后即成为证书主体)与证书中所包含的公钥的惟一对应关系。数字证书中包括证书申请者的名称及相关信息、申请者的公钥、签发数字证书的CA的数字签名及数字证书的有效期等内容。数字证书使网上通信双方的身份得到了互相验证,提高了通信的可靠性。

设备可以加载PEM、ASN1和PFX三种格式的数字证书文件。不同格式的数字证书文件的内容是一样的。

- PEM是最常用的一种数字证书格式,文件的扩展名是.pem,适用于系统之间的文本模式传输。

- ASN1是通用的数字证书格式之一,文件的扩展名是.der,是大多数浏览器的默认格式。

- PFX是通用的数字证书格式之一,文件的扩展名是.pfx,是可移植的二进制格式,可以转换为PEM或ASN1格式。

-

CA(Certificate Authority)

CA是发放、管理、废除数字证书的机构。CA的作用是检查数字证书持有者身份的合法性,并签发数字证书(在证书上签字),以防证书被伪造或篡改,以及对证书和密钥进行管理。国际上被广泛信任的CA,被称之为根CA。根CA可授权其它CA为其下级CA。CA的身份也需要证明,证明信息在信任证书机构文件中描述。

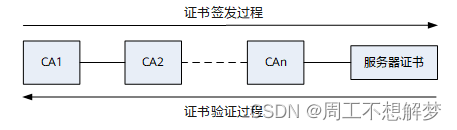

例如:CA1作为最上级CA也叫根证书,签发下一级CA2证书,CA2又可以给它的下一级CA3签发证书,以此下去,最终由CAn签发服务器的证书。

如果服务器端的证书由CA3签发,则在客户端验证证书的过程从服务器端的证书有效性验证开始。客户端先由CA3证书验证服务器端证书的有效性,如果通过则再由CA2证书验证CA3证书的有效性,最后由最上级CA1证书验证CA2证书的有效性。只有通过最上级CA证书即根证书的验证,服务器证书才会验证成功。

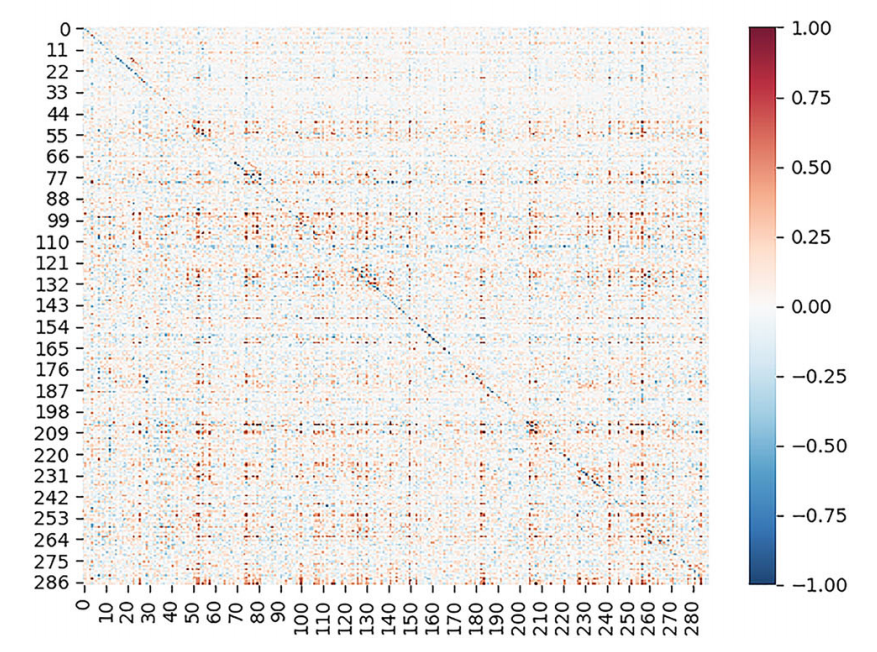

证书签发过程与证书验证过程如图1所示。

-

证书撤销列表CRL(Certificate Revocation List)

CRL由CA发布,它指定了一套证书发布者认为无效的证书。

数字证书的寿命是有限的,但CA可通过证书撤销过程缩短证书的寿命。CRL指定的寿命通常比数字证书指定的寿命要短。由CA撤销数字证书,意味着CA在数字证书正常到期之前撤销允许使用密钥对的有关声明。在撤销证书到期后,CRL中的有关数据被删除,以缩短CRL列表的大小。

在PC上可以加载验证服务器数字证书以上的各级证书(也称信任证书)及CRL,也可以不加载。如果未加载,在连接建立时浏览器会提示用户是否信任对方,如果点击信任则连接建立成功,不信任则连接无法建立。此时客户端无法对服务器端的数字证书进行验证,但是可以保证双方数据传输的私密性。为了确保访问的是合法的Web服务器,可以在PC上加载信任证书和CRL,加载方法请参考PC操作系统中的帮助信息。

Web网管登录使用注意事项

对于当前版本,Web网管登录使用注意事项如下:

- 登录Web网管要求操作系统为Windows7.0、Windows8.0、Windows8.1、Windows10.0或IOS操作系统。

- 登录Web网管要求浏览器为Microsoft Edge、IE10.0、IE11.0、Firefox61.0~Firefox66.0或Chrome64.0~Chrome73.0。如果浏览器版本或浏览器补丁版本不在上述范围内,可能会出现Web页面显示异常,请及时更新浏览器和浏览器补丁。同时,登录Web网管要求浏览器支持Javascript。

- 在使用IE浏览器登录Web网管时,请确保没有禁用IE浏览器安全选项中活动脚本,否则Web网管登录可能会出现异常。

- 登录Web网管的显示器最佳分辨率为1316px,分辨率小于1280px时,系统会给出提示信息。

- 设备的SSL策略默认采用的最低SSL版本为TLS1.2。在通过Web网管登录时,请确保当前浏览器支持的SSL版本与设备当前支持的SSL版本一致,否则Web网管登录可能会出现异常。建议根据弹出页面提示升级浏览器,或者修改SSL的设置。以IE浏览器为例,用户可在“Internet选项”中选择“高级”页签,查看并选择SSL版本。

- Web网管是根据设备电子标签中的Item值来识别设备信息的,而设备硬件驱动通过判断BarCode值来选择是否启动设备。由于BarCode字段值与Item值无法保证一致,所以可能会出现Web网管无法读取并显示设备信息的情况。

- Web系统不支持浏览器自带的后退、前进、刷新等按钮,使用这些按钮可能会导致Web页面直接回退到登录界面。

- 用同一个浏览器的多个窗口登录同一个IP地址的网管时,只保留最后一次登录的会话。如果IP地址和端口号均相同,即同一个Web网管,所有窗口刷新后,先登录的网管使用的账号均会变为最后一次登录时使用的账号;如果IP地址相同,端口号不同,所有窗口刷新后,先登录的网管会提示超时。

- 当设备的软件版本发生变化(例如对软件版本进行了升级或者回退操作),使用Web网管前,建议清除浏览器缓存,否则可能出现Web页面显示异常。