😀前言

在当今世界,我们见证了科技,特别是网络技术的繁荣发展,这种发展不仅让我们的生活变得更加便捷,但也带来了一系列的安全问题。网络安全不仅关系到每一个上网的个人,更是关乎到国家的安全和社会的稳定。因此,全面而深入的理解网络和信息安全的基础知识,成为每一个网民、IT从业人员甚至是管理者所必须面对的任务。本章节将从浅入深,带您领略网络与信息安全的基础框架,深入探讨其包括网络设备、协议簇、互联网地址、电子邮件服务以及防火墙技术等方面的核心知识。

🏠个人主页:尘觉主页

🧑个人简介:大家好,我是尘觉,希望我的文章可以帮助到大家,您的满意是我的动力😉

在csdn获奖荣誉: 🏆csdn城市之星2名

💓Java全栈群星计划top前5

🤗 端午大礼包获得者

🥰阿里云专家博主

😉亚马逊DyamoDB结营

💕欢迎大家:这里是CSDN,我总结知识的地方,欢迎来到我的博客,感谢大家的观看🥰

如果文章有什么需要改进的地方还请大佬不吝赐教 先在次感谢啦😊

文章目录

- 第十章 网络与信息安全基础知识

- 网络的设备

- 协议簇

- Internet 地址

- 电子邮件服务(C/S 模式)

- 防火墙技术

- 无线网络安全

- WEP 和 WPA

- 无线安全挑战

- 移动安全

- 移动设备管理 (MDM)

- 移动应用程序安全

- 物联网 (IoT) 安全

- IoT 安全挑战

- 社会工程学攻击

- 钓鱼

- 假冒身份

- 业务连续性和灾难恢复

- 数据备份

- 灾难恢复计划

- 法规遵从性

- GDPR

- CCPA

- 😄总结

第十章 网络与信息安全基础知识

网络的设备

- 物理层:中继器、集线器

- 数据链路层:网桥、交换机

- 网络层:路由器

- 应用层:网关

| 广播域 | 冲突域 | |

|---|---|---|

| 物理层 | × | × |

| 数据链路层 | × | √ |

| 网络层 | √ | √ |

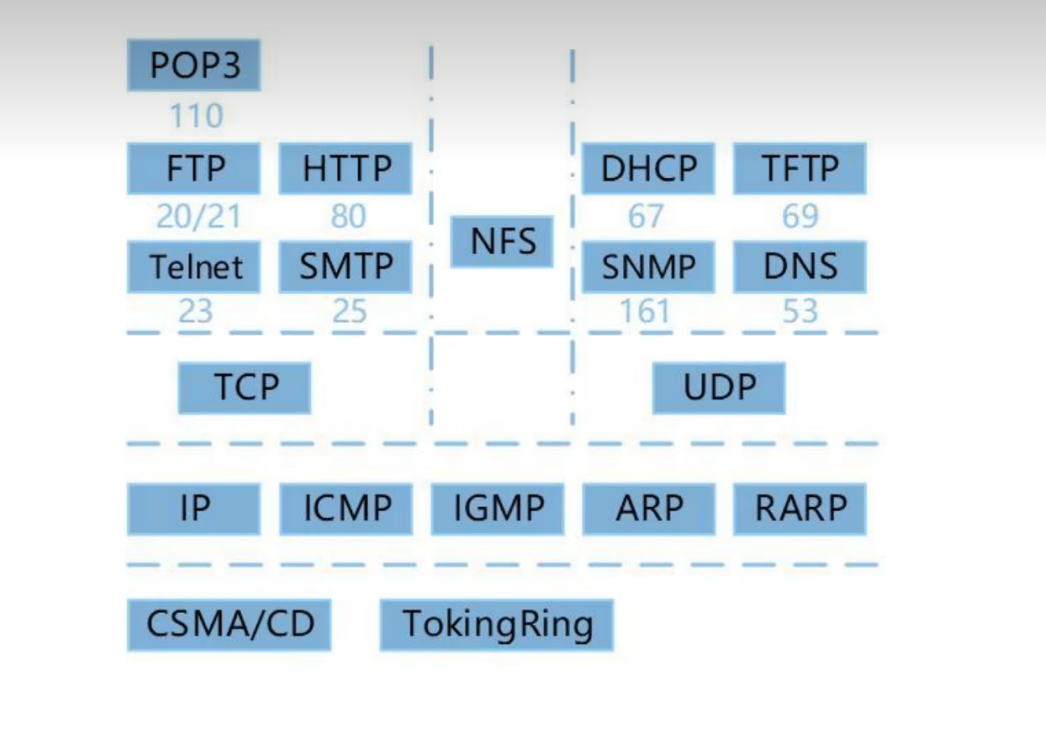

协议簇

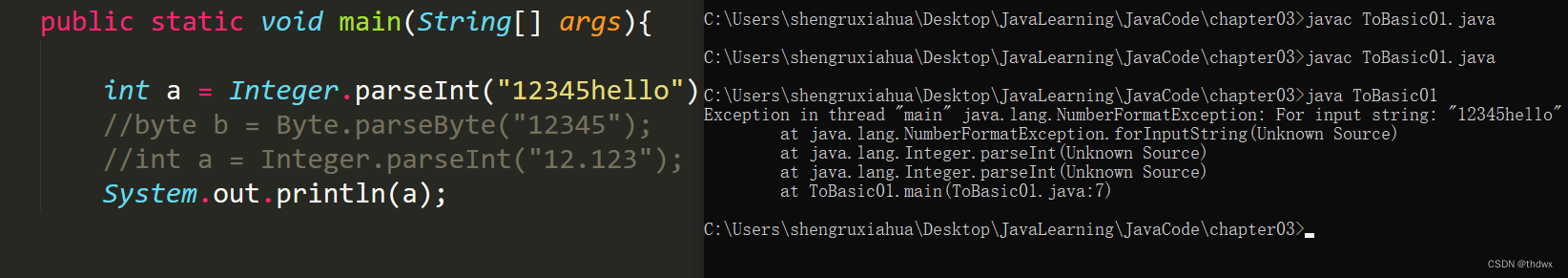

#### 传输层协议

#### 传输层协议

- TCP(三次握手)

可靠传输、连接管理、差错校验和重传、流量控制、拥塞控制、端口寻址,其中流量控制采用的是:可变大小的滑动窗口协议。

- UDP(不可靠,无连接)

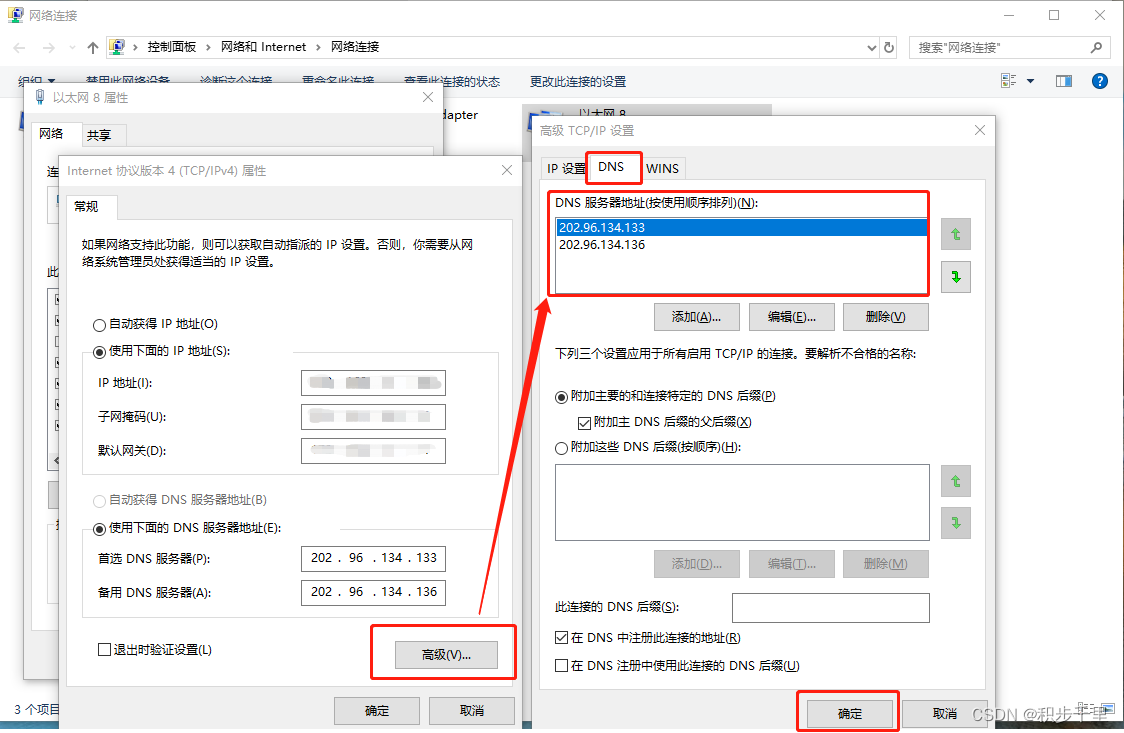

Internet 地址

协议名://主机名.域名.域名后缀.域名分类/目录/网页文件

IPv6 128位地址空间、IPv4 32位地址空间。

电子邮件服务(C/S 模式)

- SMTP:传输 ASCII 文本

- MIME:邮件附件扩展类型

- PEM

- POP:POP2 和 POP3

防火墙技术

防火墙(Firewall)是建立在内外网络边界上的过滤封锁机制。

- 包过滤防火墙

过滤型的防火墙通常是直接转发报文,它对用户完全透明,速度较快。

缺点:不能防范黑客攻击、不支持应用层协议、不能处理新的安全威胁。

- 应用代理网关防火墙

内网用户对外网的访问变成防火墙对外网的访问,然后再由防火墙转发给内网用户。

- 状态检测技术防火墙

状态检测技术防火墙结合了代理防火墙的安全性和包过滤防火墙的高速度等优点。

无线网络安全

WEP 和 WPA

- WEP (有线等效保密):虽然过时和不安全,但在某些老旧设备中仍在使用。

- WPA (Wi-Fi 受保护访问):相较于 WEP 更为安全的无线安全协议。

- WPA3:为最新的 Wi-Fi 安全标准,提供更强大的安全性。

无线安全挑战

- 未授权访问:需要防止未经授权的设备访问无线网络。

- 信号捕获:保护数据,使其在传输过程中不被拦截。

移动安全

移动安全涉及保护可移动设备(例如智能手机和平板电脑)及其网络连接免受各种威胁。

移动设备管理 (MDM)

- MDM:用于管理组织中的移动设备,并确保它们符合公司的安全政策。

移动应用程序安全

- 需要保护移动应用免受各种攻击,并确保用户数据的安全。

物联网 (IoT) 安全

物联网设备的安全至关重要,因为它们通常处理大量数据,并且常常与其他设备联网。

IoT 安全挑战

- 设备更新:保证设备固件和软件始终保持更新。

- 数据保护:保护由 IoT 设备生成和处理的数据。

社会工程学攻击

社会工程学关注利用人的弱点来获取不当访问或信息。

钓鱼

- 钓鱼:通常通过电子邮件发送虚假信息,诱使接收者泄露其凭据或点击恶意链接。

假冒身份

- 通过假冒他人身份,骗取受害者提供敏感信息或执行不安全的操作。

业务连续性和灾难恢复

保护数据和服务的可用性,即使在突发事件(例如自然灾害或网络攻击)中也能确保业务不受影响。

数据备份

- 定期创建数据的备份副本,以防数据丢失。

灾难恢复计划

- 预先制定计划,以便在发生灾害时迅速恢复正常操作。

法规遵从性

各种法规要求组织采取特定的安全措施,以保护个人和敏感数据。

GDPR

- GDPR (通用数据保护条例):旨在保护欧洲公民的个人数据。

CCPA

- CCPA (加利福尼亚消费者隐私法):加利福尼亚州的数据保护法。

😄总结

我们理解了网络与信息安全的多个层面及其所承载的关键技术与解决方案。值得注意的是,网络安全不仅仅是技术的问题,更是一门涵盖技术、管理、法规、国际合作等多个层面的学问。在浏览器输入网址的一瞬间,背后涉及到的网络传输、数据交换、信息安全等一系列的问题,都需要我们给予高度的关注。在享受科技带来便捷的同时,保护好自己的信息安全,也是我们每一个人的责任。

😁热门专栏推荐

想学习vue的可以看看这个

java基础合集

数据库合集

redis合集

nginx合集

linux合集

手写机制

微服务组件

spring_尘觉

springMVC

mybits

等等等还有许多优秀的合集在主页等着大家的光顾感谢大家的支持

🤔欢迎大家加入我的社区 尘觉社区

文章到这里就结束了,如果有什么疑问的地方请指出,诸佬们一起来评论区一起讨论😁

希望能和诸佬们一起努力,今后我们一起观看感谢您的阅读🍻

如果帮助到您不妨3连支持一下,创造不易您们的支持是我的动力🤞