苹果打包应用的证书依靠的是公钥基础设施(Public Key Infrastructure,PKI)原理。

首先咱们要知道苹果的验证是基于PKI系统,PKI是一套基于非对称加密算法的加密体系,通过证书来验证和确保通信双方的身份和数据的完整性。

开发者生成一对密钥,包括私钥和公钥。

举个例子:密钥就是秘密的要是,你的p12就相当于一个锁,那么秘钥去系统验证然后开你p12的锁行程联通才可以验证使用。基本上就是这个例子说的不对的欢迎各位同学指正批评

然后开发者使用私钥对应用进行数字签名,生成应用的签名文件。

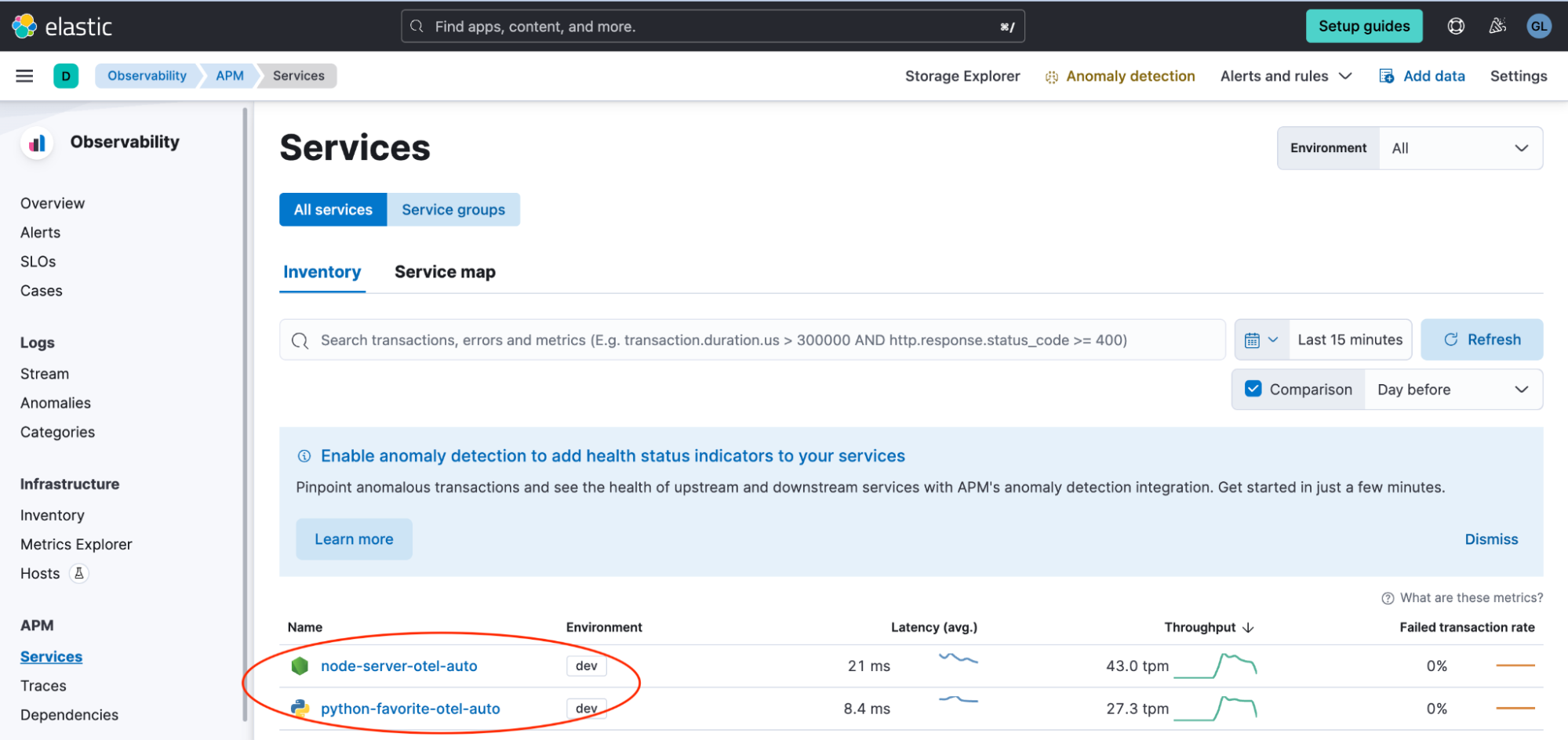

打包的时候咱们开发者将签名文件和其他必要的信息,如开发者账号、应用信息等,一起提交给苹果。

希望大佬们给予指正哈!

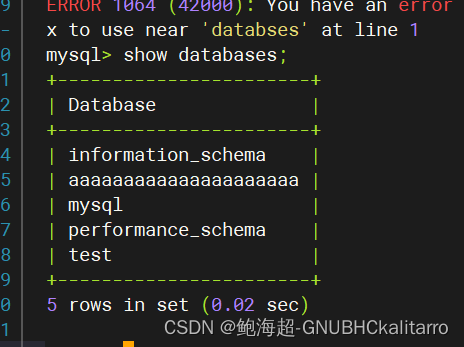

java复制代码

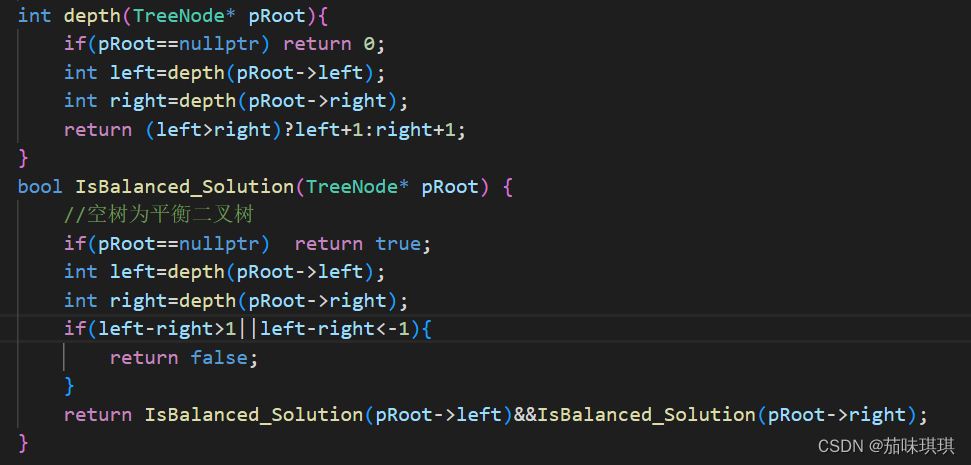

// 生成密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance(“RSA”);

keyPairGenerator.initialize(2048); // 初始化密钥长度为2048位

KeyPair keyPair = keyPairGenerator.generateKeyPair();

PrivateKey privateKey = keyPair.getPrivate(); // 私钥

PublicKey publicKey = keyPair.getPublic(); // 公钥

// 开发者使用私钥对应用进行数字签名

Signature signature = Signature.getInstance(“SHA256withRSA”);

signature.initSign(privateKey);

File appFile = new File(“path/to/app.apk”);

byte[] appData = Files.readAllBytes(appFile.toPath());

signature.update(appData);

byte[] signatureBytes = signature.sign();

// 开发者提交签名文件和相关信息给苹果

// 苹果进行验证并生成应用的证书

// 开发者打包应用时将证书和应用一起进行打包

// 用户设备验证证书并解密验证签名

CertificateFactory certificateFactory = CertificateFactory.getInstance(“X.509”);

Certificate appCertificate = certificateFactory.generateCertificate(appCertificateData);

PublicKey appPublicKey = appCertificate.getPublicKey();

Signature verifySignature = Signature.getInstance(“SHA256withRSA”);

verifySignature.initVerify(appPublicKey);

verifySignature.update(appData);

boolean isValid = verifySignature.verify(signatureBytes);

请注意,上述代码示例是使用Java语言表示的,具体应用开发过程可能会根据不同语言和开发环境的要求而有所差异。

打包完成后我们可以提交给苹果商城,需要审核通过后才可以使用!

如果需要内测直接用手机联通测试,也可以用个人开发者或者公司开发者的100人内测真机!

也可以使用官方的内测程序,公司内部的可以用企业签名进行公司内部使用!

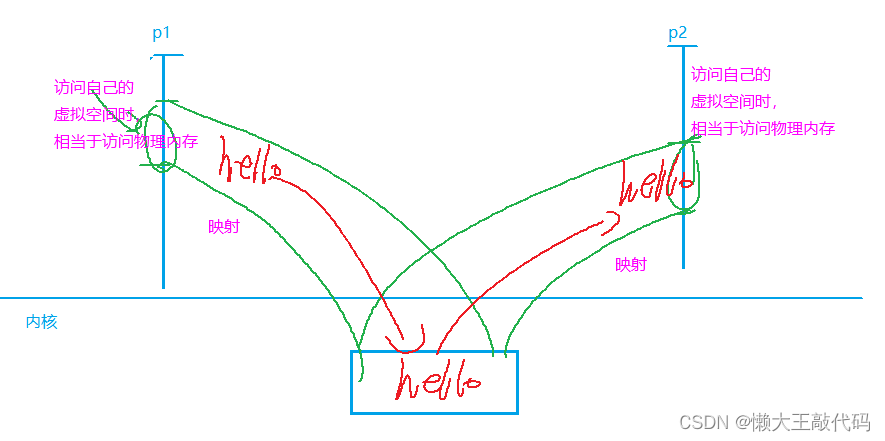

用户下载应用时,设备会验证应用的证书是否有效,以确保应用的来源可信。

如果证书有效,则设备会使用公钥对应用的签名进行解密和验证,确保应用在传输过程中未被修改和篡改。设备会根据证书和签名的验证结果判断应用是否可信并执行相应的操作。

基本上就是这些授信的原理了,还有一些常见的基本知识,内容有限同学们就凑合着看吧,如果同学们有更好的见解可以评论区评论!