零日攻击

- 1. 什么是零日漏洞

- 2. 什么是零日市场

- 3. 如何将零日漏洞转化为零日攻击

- 4. 零日攻击的主要目标

- 5. 典型零日攻击事件

1. 什么是零日漏洞

零日攻击是指利用零日漏洞对系统或软件应用发动的网络攻击。

零日漏洞也称零时差漏洞,通常是指还没有补丁的安全漏洞。由于零日漏洞的严重级别通常较高,所以零日攻击往往也具有很大的破坏性。目前,任何安全产品或解决方案都不能完全防御住零日攻击。

零日漏洞中的“零日”得名于漏洞被公开后,补丁未出现的天数。漏洞被公开当天,一般来讲都不会及时推出补丁,所以称为零日漏洞;如果N日后仍然没有补丁,则称为N日漏洞。换个角度讲,“零日”也可以理解为针对此漏洞的攻击出现在哪天,漏洞公开当天即利用此漏洞的攻击称为零日攻击,以此类推。

实际上,“零日”现在已经不再局限于漏洞被公开的时间长短。所谓“零日”不一定是真的刚刚发现,黑客完全有可能在很久之前发现了漏洞,但就是没有公开。那么对于外界来说,漏洞公开的那一刻才能称为零日漏洞。所以,“零日”往往可以理解为“软件供应商和公众未知”,但是“黑客或暗网上的交易者已知”。

2. 什么是零日市场

在十几年前,零日漏洞是比较少见的。在百万级恶意软件中,可能只有零星几个是零日漏洞相关的恶意软件。那时的零日攻击往往很轻易即可实现诸如远程入侵或取得控制权这样的结果。

然而,随着网络安全技术的不断发展,现今单纯依靠一个零日漏洞就想突破防御,几乎是不太可能的,更不要提获得控制权。事实上,当前发动一次APT攻击就要集合数个甚至数十个零日漏洞,以复合攻击方式突破被攻击者的防御。所以,含金量高的零日漏洞卖出天价也是屡见不鲜,这也是催生零日市场的重要原因之一。

零日市场主要分为三类:

- 黑色市场:购买者主要利用零日漏洞进行犯罪行为,如入侵系统、窃取密码、转移资金等。黑色市场一般存在于暗网中。

- 白色市场:主要指各个机构或厂商创建的漏洞赏金计划(如ZDI)。漏洞发现者(很有可能就是黑客)向软件供应商披露漏洞信息并获得相应的奖金,软件供应商会在发生零日攻击前尽快推出相应补丁。这个市场中的一类特殊购买者是安全公司,他们在渗透测试中使用零日漏洞来确定客户系统是否可以防御住攻击。

- 灰色市场:购买方主要为军队、情报机构或执法部门等,其利用零日漏洞主要出于政治目的或监视目的。

零日漏洞的价格可能会有很大差异,这取决于许多因素,例如漏洞带来多大的利益。通常来说,适用于多个版本的漏洞比单个版本中的漏洞更有价值,iOS的漏洞比Microsoft的漏洞更有价值。

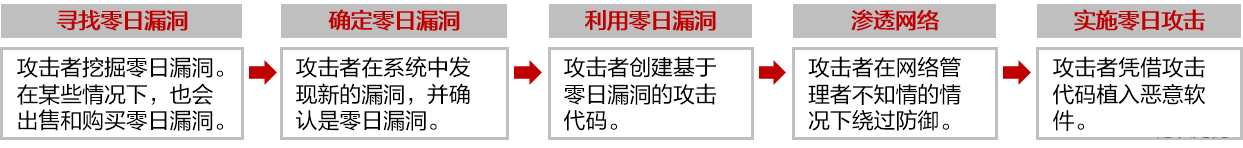

3. 如何将零日漏洞转化为零日攻击

理想状态下,当某人检测到软件中包含潜在安全问题时,该人会通知软件供应商或公布给大众,软件供应商会着手修复漏洞、研发相应补丁。此时,即使黑客知晓了该漏洞,也需要一些时间来开发恶意程序。网络管理者可以在这段时间里针对零日漏洞进行紧急规避操作,例如关闭部分服务,等待补丁发布后再恢复相关业务。

然而现实是残酷的,黑客一般会使用自动化测试工具和逆向工程技术来寻找漏洞,因此很可能是第一个发现零日漏洞的人。黑客凭借挖掘到的零日漏洞,可以轻松越过严密的网络防护措施,渗透入网络,最终实施零日攻击。

由于零日漏洞的严重级别通常较高,所以零日攻击往往也具有很大的破坏性。研究表明,基于零日漏洞的恶意软件占比达到30%,形式包括病毒、蠕虫、木马等。零日攻击普遍被设计为可以快速传播的形式,以便感染尽可能多的主机和系统。零日攻击也由被动式、传播缓慢的文件和宏病毒方式,演化为更主动、自我传播的电子邮件蠕虫和混合威胁方式,这大大缩短了威胁传播的时间,扩大了威胁影响的范围。

当零日攻击发生后,通常软件供应商或安全厂商需要几天甚至几个月时间才能分析出攻击的相关信息。在这段时间内,黑客显然可以获得丰厚的利益。

4. 零日攻击的主要目标

零日攻击的目标一般分为两类:

(1)高价值的目标

例如金融机构、医疗机构、国家机构或军队机构等。无论是出于经济目的还是政治目的,攻击成功的收益都将是巨大的,因此用于此类场景的零日漏洞也往往是暗网上最昂贵的。

(2)影响范围大的目标

例如浏览器软件、操作系统软件、常见应用软件等。根据近年的零日漏洞统计数据来看,针对Microsoft软件(Windows、IE、Office等)的攻击最多,这也是因为Microsoft产品的应用最为广泛。

5. 典型零日攻击事件

(1)震网病毒

震网病毒(Stuxnet)可能是第一个实际应用的网络武器。该恶意软件利用多个零日漏洞进行渗透和传播,最终操控了伊朗核电站的离心机并导致其被摧毁。

(2)Sony Zero-Day Attack

Sony Zero-Day Attack是对索尼影业娱乐发起的零日攻击。黑客利用一个零日漏洞渗透进入索尼的网络,迅速访问了所有重要信息。然后,黑客开始发布窃取到的敏感信息,包括未上映的新电影副本、业务交易明细、业务计划等,给索尼造成了重大损失。

(3)Operation Aurora

极光行动(Operation Aurora)是一次典型的利用零日漏洞开展的APT攻击。黑客通过社会工程学调查Google职员的信息,然后诱使该职员点击恶意网站链接。通过利用零日漏洞植入恶意程序,黑客最终对Google公司实施了攻击。

(4)苹果“三叉戟”

2016年8月,苹果IOS系统出现了历史上最大的漏洞,因为质量极高且由三个零日漏洞组成,所以命名“三叉戟”。

用户只需要轻轻点击黑客发来的链接,手机就会被远程越狱。黑客瞬间就能获得手机的最高权限。众所周知,苹果手机越狱往往需要几个漏洞层层配合才能实现,但利用零日漏洞,通过一个链接,就可以彻底远程控制你的 iPhone。

![[羊城杯 2020]easyser - 反序列化+SSRF+伪协议(绕过死亡die)](https://img-blog.csdnimg.cn/a27135fd0bf54551aa086aef4e7db6ac.png)