文章目录

- 一、局域网拓扑结构

- 二、虚拟局域网VLAN

- 三、交换机VLAN划分

- 四、VLAN的作用

- 五、交换机的端口类型

- 六、经典三层网络架构

- 七、例题:局域网带宽利用分析

- 八、网络安全基础

- 九、恶意软件

- 十、防火墙与入侵检测技术

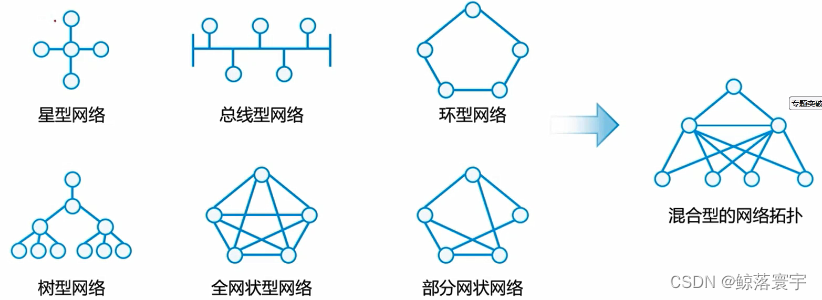

一、局域网拓扑结构

- 局域网的主要特征由网络的拓扑结构、所采用的协议类型,以及介质访问控制方法决定。

- 局域网的拓扑结构是指连接网络设备的传输介质的铺设形式,局域网的拓扑结构主要有星形、总线型、环形和混合型。

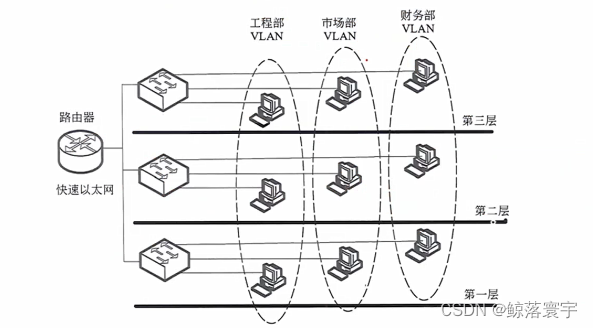

二、虚拟局域网VLAN

- 虚拟局域网(Virtual Local Area Netwok,VLAN)

- 根据管理功能、组织机构或应用类型对交换局域网进行分段而形成的逻辑网络

- 虚拟局域网工作站可以不属于同一物理网段,任何交换端口都可以分配给某个VLAN不同VLAN通信必须经过三层设备(路由器、三层交换机、防火墙等)。

三、交换机VLAN划分

- 静态划分VLAN: 基于交换机端口

- 动态划分VLAN:基于MAC地址、基于策略、基于网络层协议、基于网络层地址、基于子网

四、VLAN的作用

- 控制网络流量。一个VLAN 内部的通信 (包括广播通信)不会转发到其他VLAN中去,从而有助于控制广播风暴,减小冲突域,提高网络带宽的利用率。

- 提高网络的安全性。可以通过配置VLAN 之间的路来提供广播过滤、安全和流星控制等功能。不同VLAN 之间的通信受到限制,提高了企业网络的安全性。

- 灵活的网络管理。VLAN 机制使得工作组可以突破地理位置的限制而根据管理功能来划分。如果根据MAC 地址划分VLAN,用户可以在任何地方接入交换网络,实现移动办公。

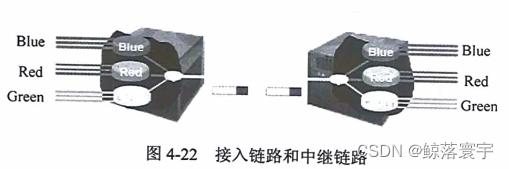

五、交换机的端口类型

- Access接口:只能传送单个VLAN数据,一般用于连接PC/摄像头等终端

- Trunk接口:能传送多个VLAN数据,一般用于交换机之间互联

- Hybrid接口: 混合接口,包含access和trunk属性

- QinQ:双层标签,一般用于运营商城域网添加和删除VLAN 标记的过程是由交换机中的专用硬件自动实现的处理速度很快,不会引入太大的延迟

5.

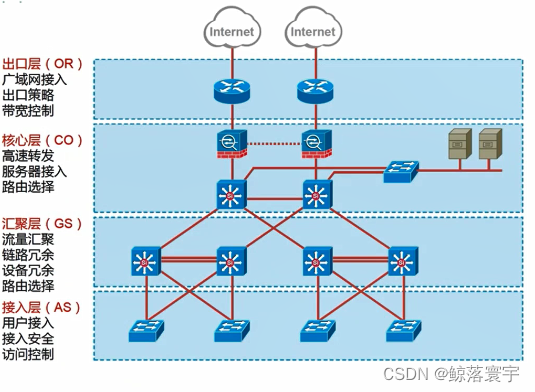

六、经典三层网络架构

- 核心层:流量高速转发,别的基本什么都不做

- 汇聚层:流量汇聚、链路和设备余,典型的双

汇聚冗余,另外就是策略控制,各类访问控制列

表在汇聚层进行配置 - 接入层:提供接口,安全准入,比如常见802.1x

配置,端口安全配置均在接入交换机实现 - 楼层接入、楼宇汇聚、网络中心机房核心

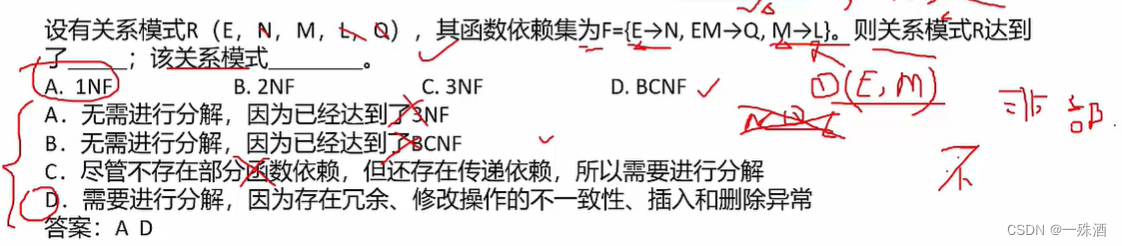

七、例题:局域网带宽利用分析

已知带宽利用率为70%,试计算该网络中每个用户的平均带宽需求(填写计算过程;结果取整数)。表1网络应用情况统计

| 参数 | 所需带宽(kbps) | 并发量 |

|---|---|---|

| 互联网浏览 | 150 | 19% |

| 文档编辑 | 150 | 40% |

| 图片浏览/PPT | 400 | 20% |

| 视频浏览 | 5000 | 1% |

| 空闲 | 15 | 20% |

题解:

每用户平均带宽需求=(150x19%+150x40%+400x20%+5000x1%+15x20%)/70%=316kbps

八、网络安全基础

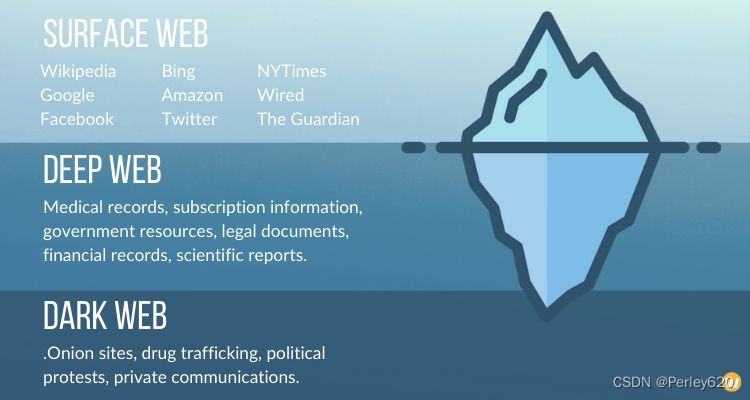

- 安全攻击可以划分为:被动攻击和主动攻击如下图所示

被动攻击:消息内容泄露攻击和流量分析攻击

主动攻击:假冒、重放、改写消息和拒绝服务, - 现代密码理论的一个根本性原则Kerckhoffs原则,即密码体制的安全性不依赖于算法的保密,而仅仅依赖于密钥的保密。

- 对称加密算法(也叫共享密钥密算法): 加密和解密密钥也一样,典型算法有DES、AES、RC4。对称加密的安全取决于密钥的保密性而非算法的保密性。密钥管理和分发困难。

- 非对称加密算法(也叫公钥加密算法): 加密和解密密钥不一样。

公钥密码体制有两个密钥,一个可用来加密数据,称为公钥;一个用来解密,称为私钥。私钥保密,公钥公开

公钥加密,私钥解密 (应用于数据加密传输)私钥加密,公钥解密 (应用于数字签名)

公钥密码技术解决了不安全信道无接触安全通信的问题,本质上是解决了不安全信道密钥分发问题。

九、恶意软件

恶意软件定义:“隐蔽植入另一段程序的程序,它企图破坏数据,运行破坏性或者入侵性程序或者破坏受害者数据、应用程序或操作系统的机密性、完整性和可用性”。常见术语如下:

| 名称 | 描述 |

|---|---|

| 病毒 | 当执行时,向可执行代码传播自身副本的恶意代码;传播成功时,可执行程序被感染。当被感染代码执行时,病毒也执行。 |

| 蠕虫 | 可独立执行的计算机程序,并可以向网络中的其他主机传播自身副本。 |

| 逻辑炸弹 | 入侵者植入软件的程序。逻辑炸弹潜藏到触发条件满足为止,然后该程序激发一个未授权的动作。 |

| 特洛伊木马 | 貌似有用的计算机程序,但也包含能够规避安全机制的潜藏恶意功能,有时利用系统的合法授权引发特洛伊木马程序。 |

| 后门/陷门 | 能够绕过安全检查的任意机制;允许对未授权的功能访问。 |

| 可移动代码 | 能够不变地植入各种不同平台,执行时有相同语义的程序。 |

| 漏洞利用 | 针对某一个漏洞或者一组漏洞的代码。 |

| 下载者 | 可以在遭受攻击的机器上安装其他条款的程序。通常,下载者是通过电子邮件传播的。 |

| 自动路由程序 | 用于远程入侵到未被感染的机器中的恶意攻击工具。 |

| 病毒生成工具 | 一组用于自动生成新病毒的工具 |

| 垃圾邮件程序 | 用于发送大量不必要的电子邮件 |

| 洪流 | 用于占用大量网络资源对网络计算机系统进行攻击从而实现DOS攻击。 |

| 键盘日志 | 捕获被感染系统中的用户按键 |

| Rootkit | 当攻击者进入计算机系统并获得低层通路之后使用的攻击工具。 |

| 僵尸 | 活跃在被感染的机器上并向其他机器发起攻击的程序。 |

| 间谍软件 | 从一个计算机收集信息并发送到其他系统的软件。 |

十、防火墙与入侵检测技术

- 防火墙 (包过滤防火墙)基于数据包源目IP地址、协议号进行检测。

- 入侵检测技术分析

(1)技术分类:入侵检测系统所采用的技术可分为特征检测与异常检测两种。[口诀: 特异]

特征检测:根据入侵特征库进行匹配,目标是检测是否符合这些特征。可以检查已有的入侵方法,但对新的入侵方法无能为力。

异常检测:将用户的活动状况与“活动简档”相比较,当违反其统计规律时,认为该活动可能是“入侵”行为。异常检测的难题在于如何建立“活动简档”以及如何设计统计算法,从而不把正常的操作专题突破14 网作为"入侵"或忽略真正的"入侵"行为。

(2)常用检测方法:入侵检测系统常用的检测方法有特征检测、统计检测和专家系统。

(3)入侵检测的一个基本工具就是审计记录。