1. 什么是IDS?

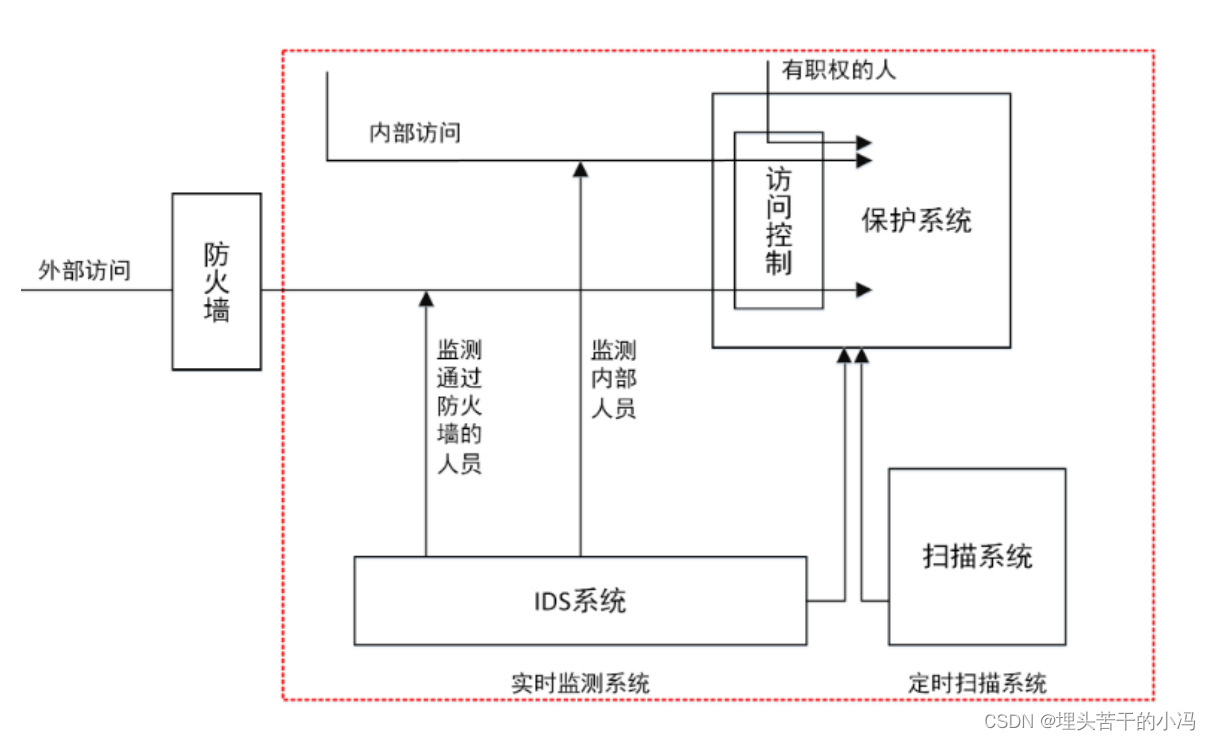

IDS---入侵检测是防火墙的一个有力补充,形成防御闭环,可以及时、准确、全面的发现入侵弥补防火墙对应用层检查的缺失。对系统的运行状态进行监视,发现各种攻击企图、过程、结果,来保证系统资源的安全(完整性、机密 性、可用性)。是一个软件与硬件的组合系统。当某个事件与一个 已知的攻击特征(信号)相匹配时。一个基于异常的IDS会记录一个正常主机的活动大致特征,当一个事件在这个特征以外发生,就认为是异常,IDS就会告警然后通过如邮件的方式告诉管理员。

2. IDS和防火墙有什么不同?

1、功能不同:

IDS的功能是对网路中的活动进行监视,检测出一些潜在的恶意行为和入侵攻击,当识别出一些不安全的时间,立即会发出警报通知管理员。

防火墙的功能是允许授权的出入流量和禁止的出入流量,直接通过定义的安全策略做出防御或杀死。

2、工作方式不同:

IDS是在网络中通过分析流量或者检测入侵的异常行为,它主要是监视和检测。

防火墙是一个安全设备,它通过一些安全策略来对流量进行允许和禁止访问,保护网络的安全,它主要是用来阻止和防御。

3、部署位置不同:

IDS是部署在网络内部和服务器上,起到监视和检测作用。

防火墙是通常部署在网络区域边界处,用来隔离不同区域,起到防御和保护作用。

4、响应方式不同:

IDS当检测到入侵攻击和不安全的信息,发出警告告知管理员,然后管理员采取相应的措施。

防火墙通过一些安全策略,可以直接阻止不安全的流量和允许通过的流量,通过自生的安全策略做出相应动作。

3. IDS工作原理?

1、识别入侵者

2、识别入侵行为

3、检测和监视已成功的入侵

4、为对抗入侵提供信息与依据,防止时态扩大

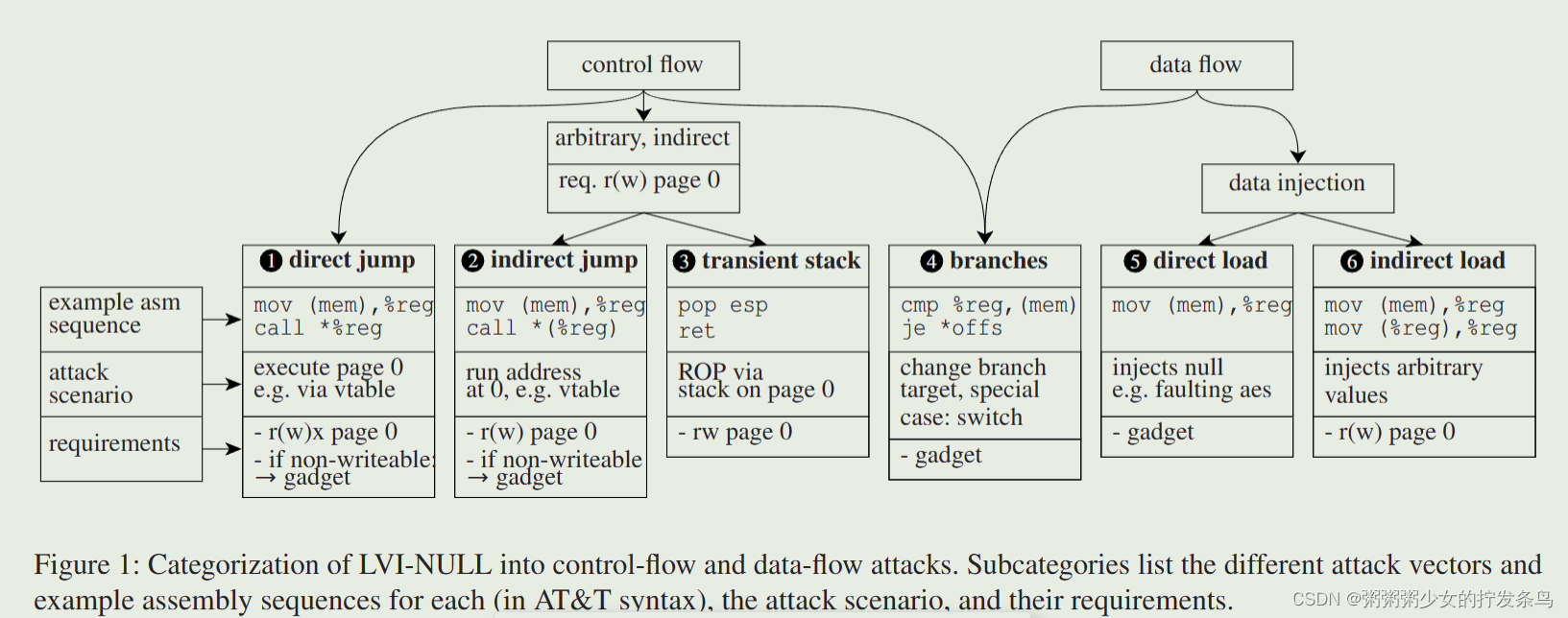

4. IDS的主要检测方法有哪些详细说明?

1、异常检测:当某个事件与已知的攻击特征相匹配时,一个基于异常的IDS会记录一个正常主机的活动大致特征,当一个事件在这个特征以外发生的,就认为是异常,IDS就会发出告警。

2、特征检测:IDS核心是特征库(签名),签名用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为。

3、异常检测模型:首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为时入侵。

优点:不需要专门的操作系统缺陷特征库;有效检测合法用户的冒充检测。

缺点:建立正常的行为轮廓和确定异常行为轮廓的阀值困难;不是所有的入侵行为都会产生明显的异常。

4、误用检测模型:收集正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录匹配时,系统就会认为这种行为是入侵,误用检测模型也称为特征检测。

优点:可检测所有已知入侵行为;能够明确入侵欣慰并提示防范措施。

缺点:缺乏对未知入侵行为的检测;对内部人员的越权行为无法进行检测。

5. IDS的部署方式有哪些?

1、串联--直接在链路之间进行连接。

2、旁挂--在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像到IDS旁挂口。

3、使用集线器、分光器实现流量复制。

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

IDS签名:针对各种攻击行为的海量信息进行签名,在监视过程中根据签名特征的信息进行匹配。

签名过滤器:是若干签名的的集合,根据特定的条件,如严重性、协议、威胁类型等。将特征库中适用于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。特殊情况下,也可以在签名过滤器中为这些签名统一设置新的动作,操作非常便捷。

签名过滤器的动作:

1、阻止:丢弃命中签名的报文,并记录日志。

2、告警:对命中签名的报文放行,并记录日志。

3、采用签名的缺省动作,实际动作以签名的缺省动作为准。

签名过滤器的动作优先级高于签名缺省动作,当签名过滤器动作不采用缺省动作时以签名过滤器中的动作为准。

例外签名配置的作用:由于签名过滤器会批量过滤签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与过滤器不同的动作时,可将这些签名引入到例外中,并单独配置动作。

例外签名的动作:

1、阻断:丢弃签名中的报文并记录日志。

2、对命中签名的报文放行,但记录日志。

3、对命中签名的报文放行,且不记录日志。

4、添加黑名单:是指丢弃命中签名的报文,阻断报文所在的数据流,记录日志,并将报文的源地址或目的地址添加至黑名单。

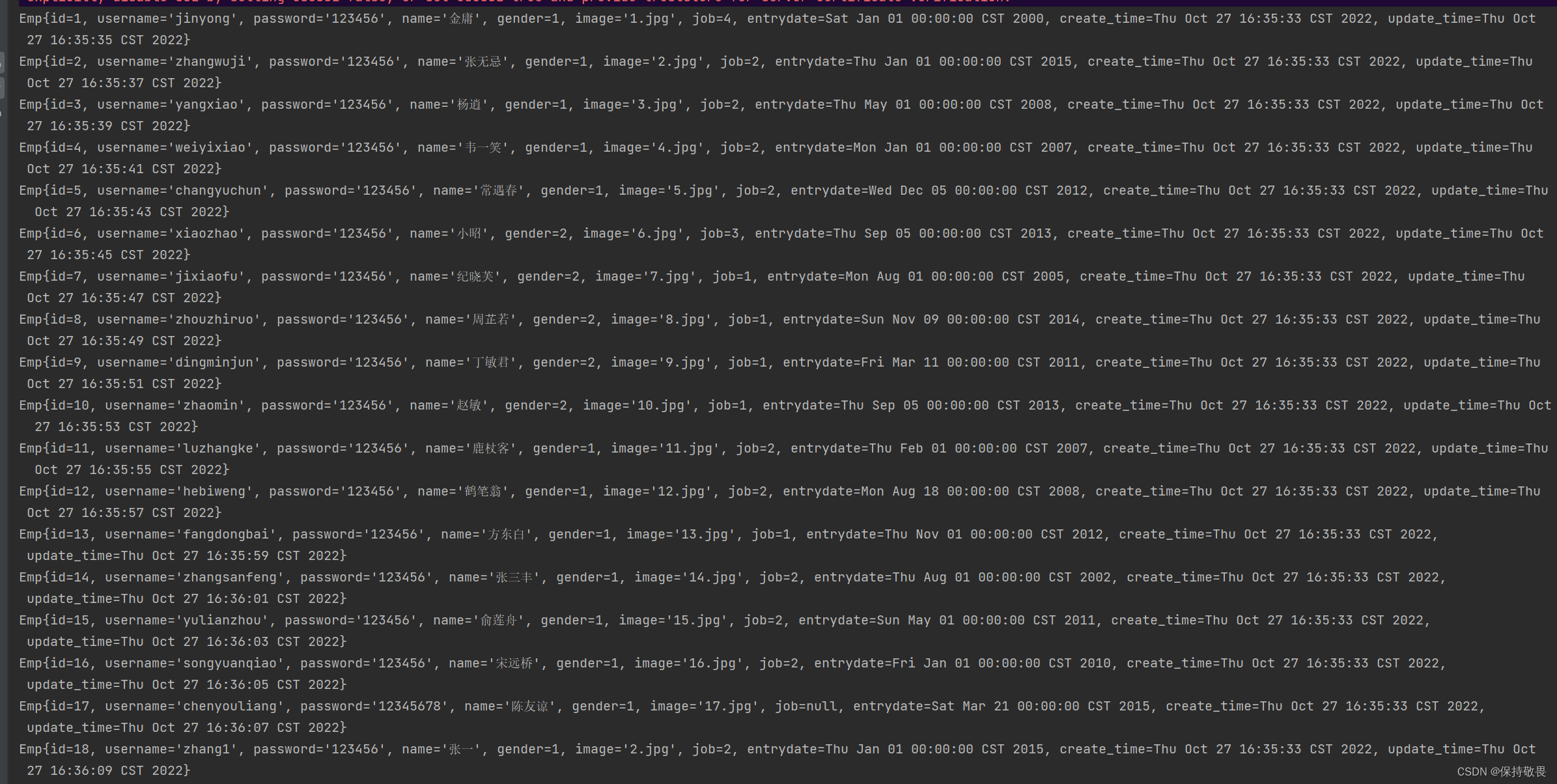

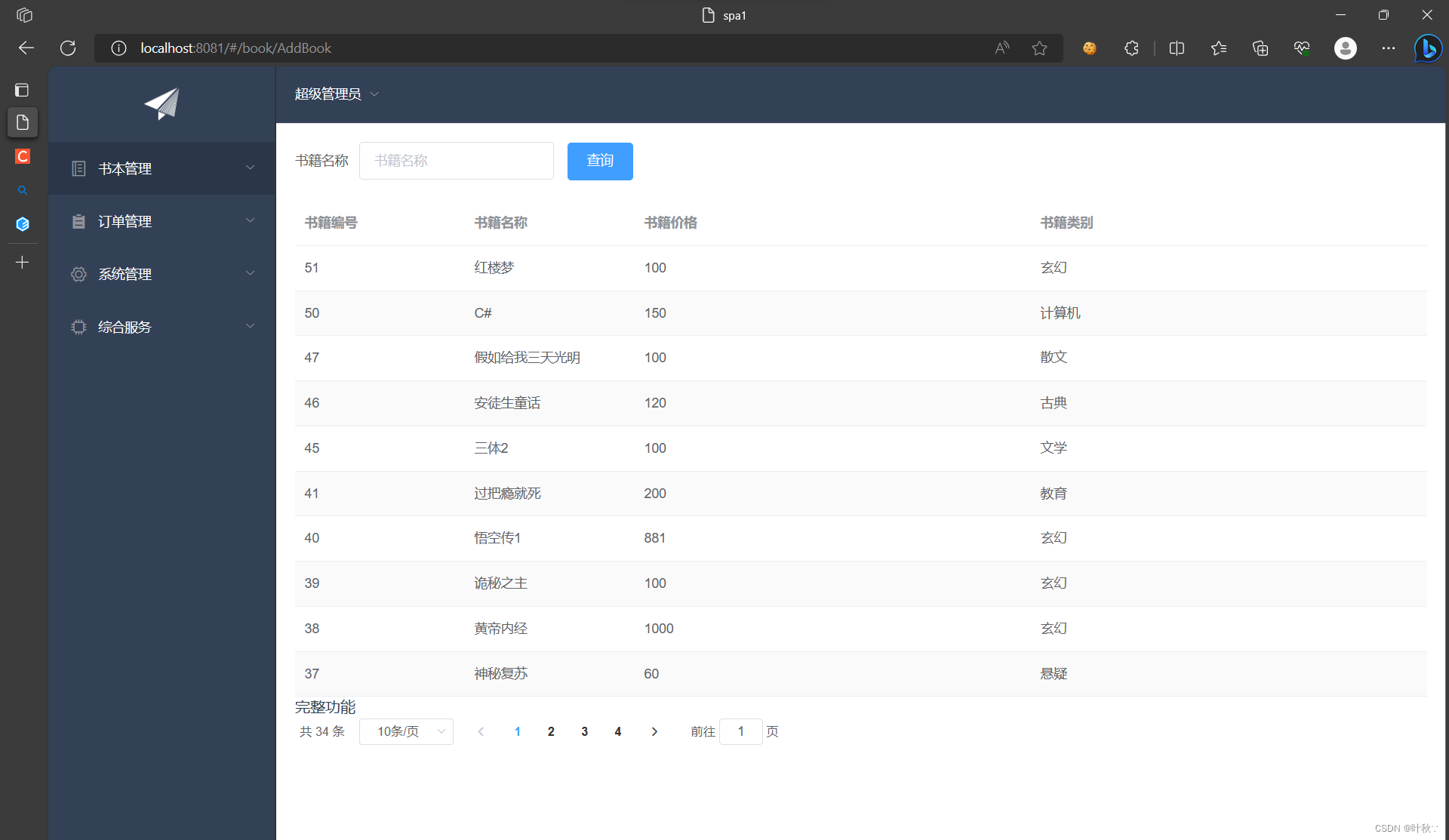

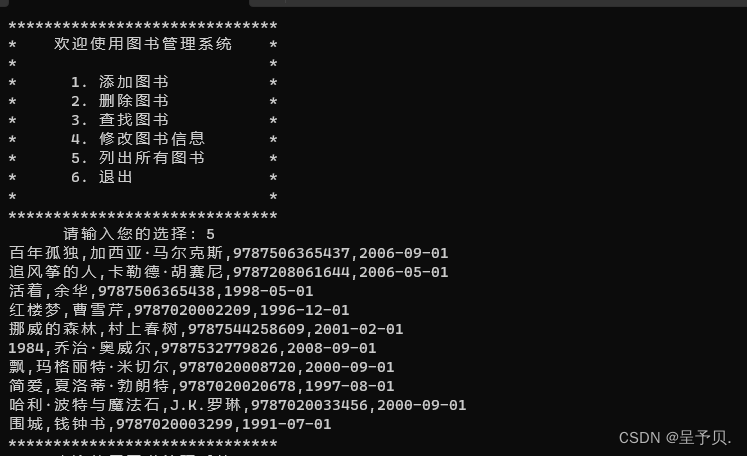

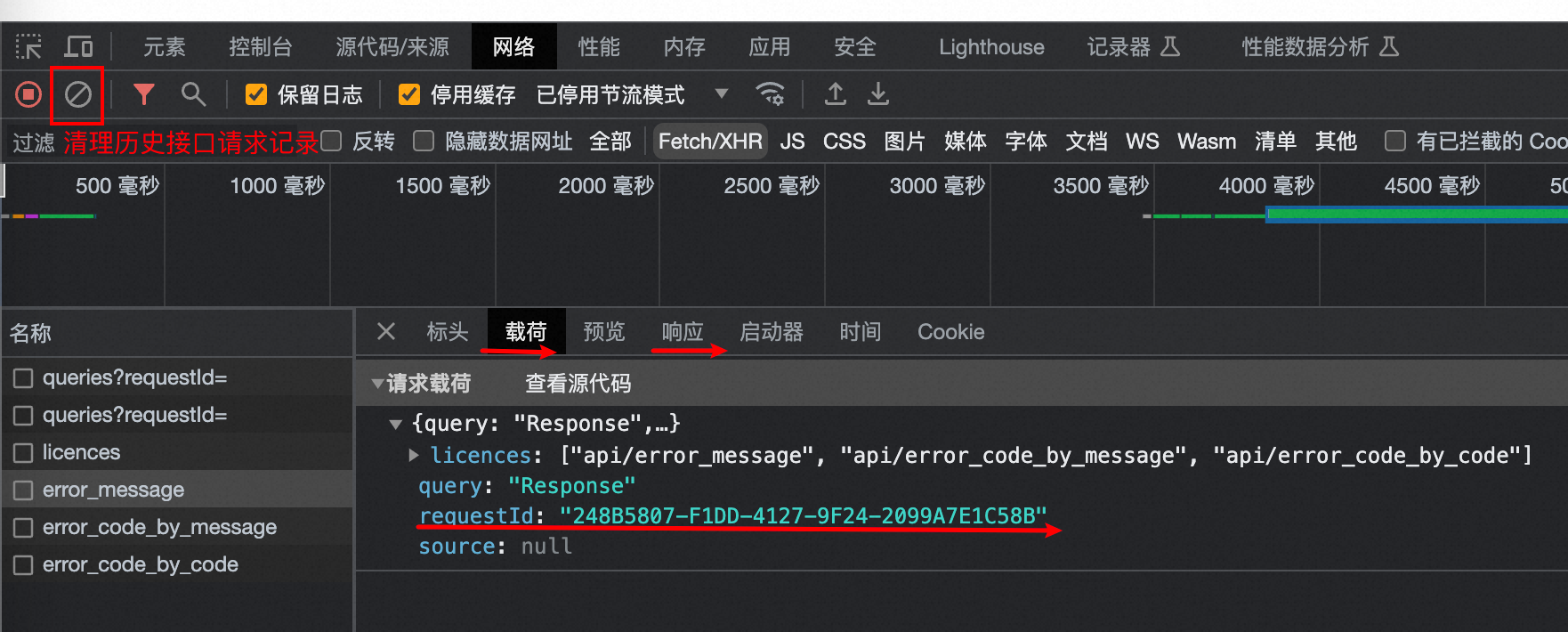

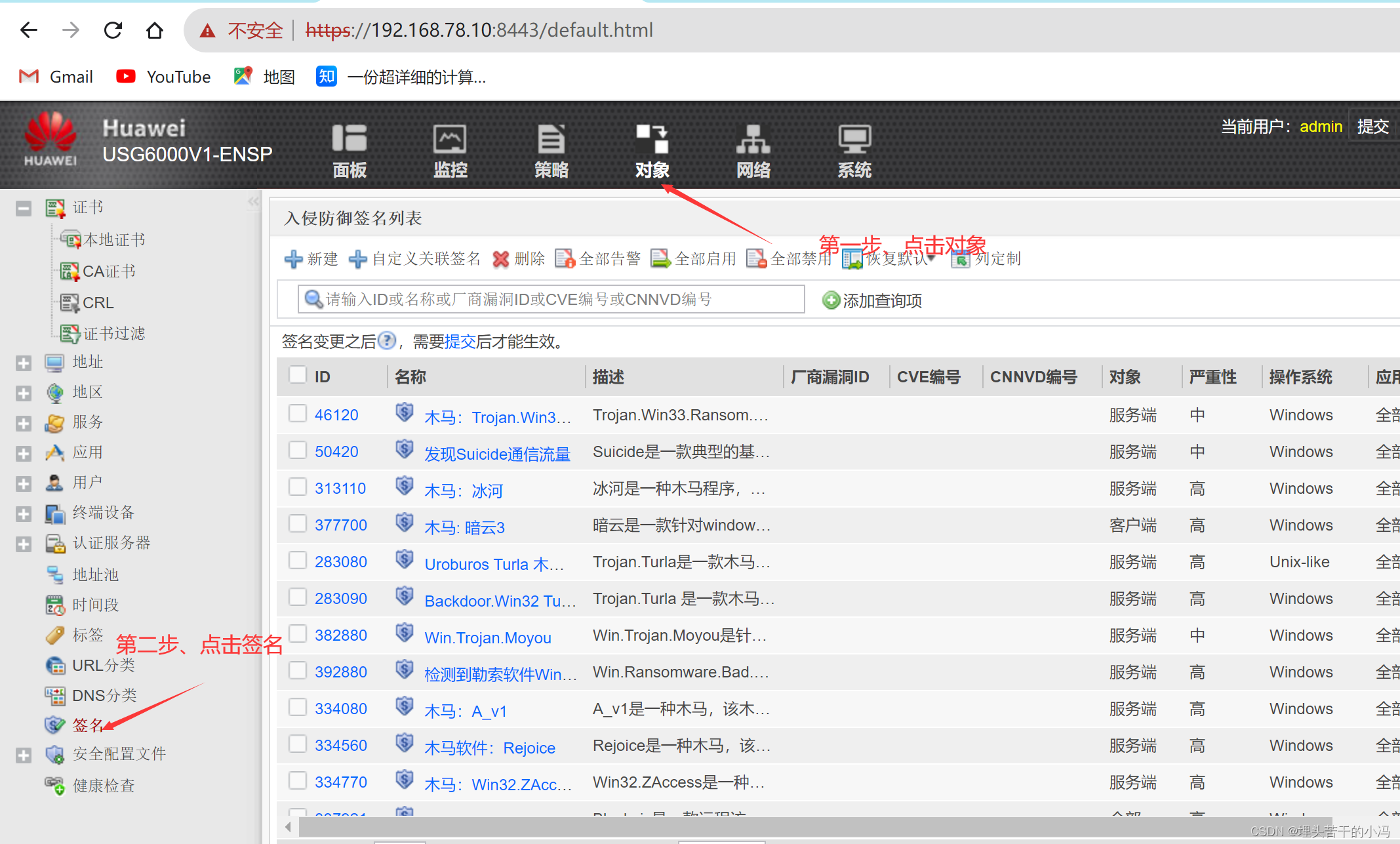

IDS配置

登录防火墙的Web页面,查看已经存在的签名,也可以自己再添加一些入侵病毒。

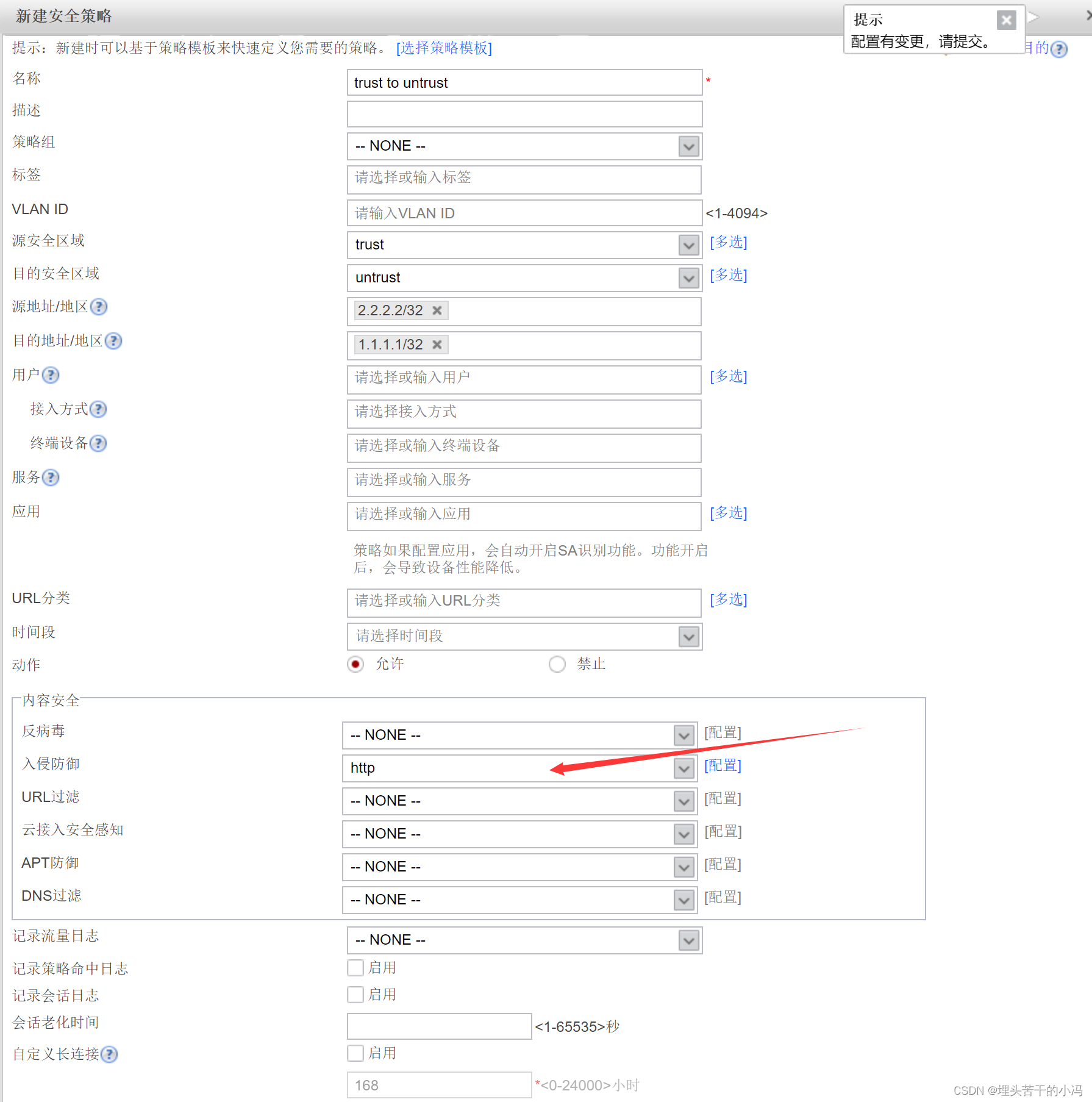

新建安全策略--->在入侵防御中新建

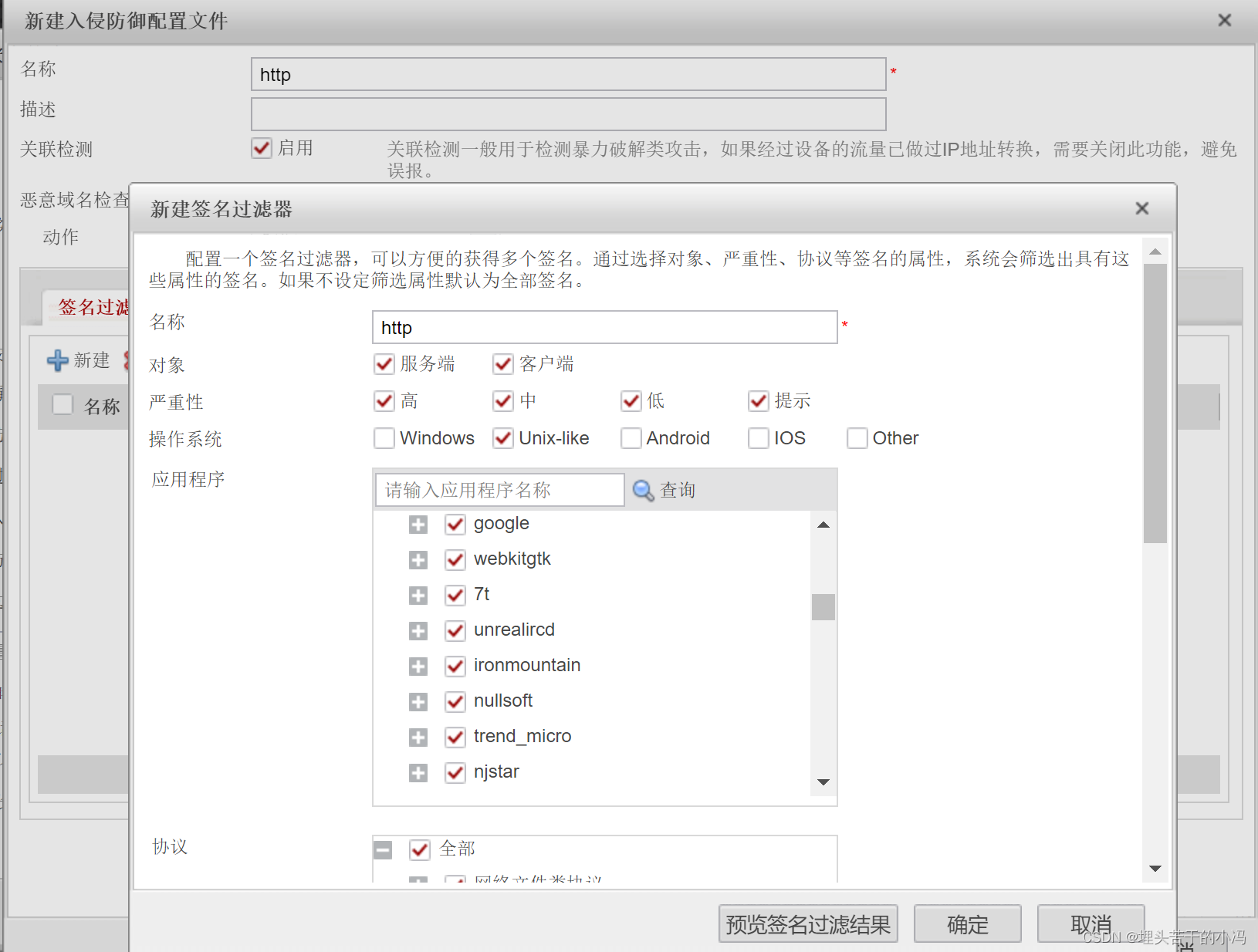

在入侵防防御配置文件中新建签名过滤器,根据需求进行选择。

当这里有个绿点说明创建的入侵防御创建成功并启动。