- 前言

- 正文

前言

1:root检测

2:框架检测

3:模拟器检测

在这三项检测都通过后,恭喜你!

18罗汉铜人阵最后一关:设备画像检测

正文

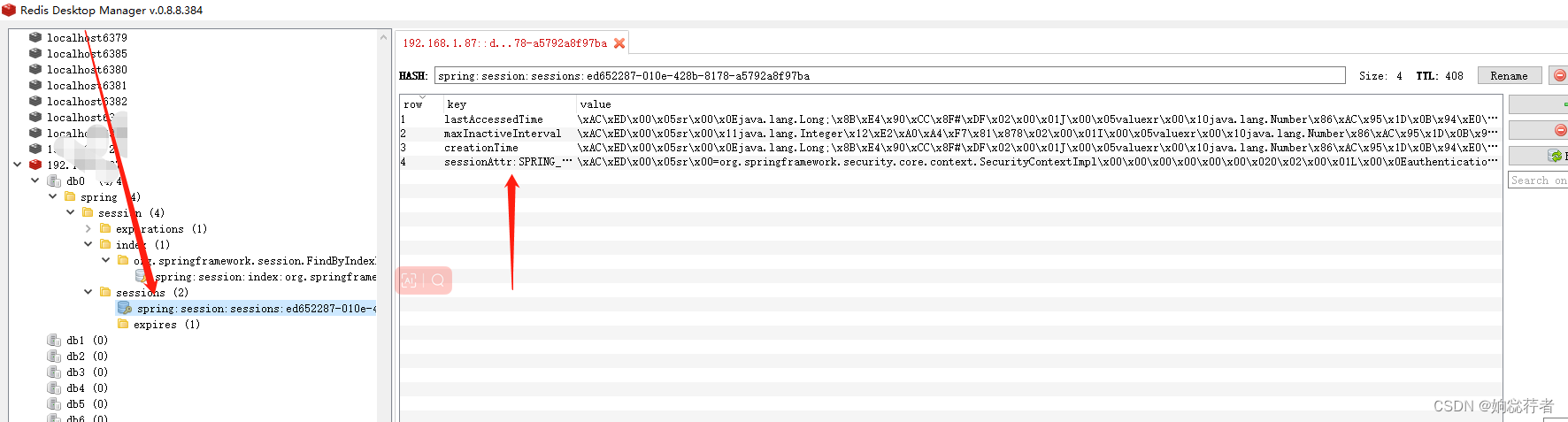

大厂的机型库数据非常完善,获取所有属性,上报手机所有参数项,APP无需申请权限,根据参数项做机型画像匹配,可能匹配到多个机型,提取重要参数项再次验证,大厂潜意识里坚信,java层获取到的信息都不可信,java层采集一遍,so层再采集一遍,交叉检查,四种验证方式:

1: getprop 单项,例如getprop ro.serialno

2: 反射调用system_get

3: native层直接调用libc.so导出函数__system_property_get

4: 读取并解析结构/dev/__properties__

四种验证方式的结果必须相同,其中一项不匹配则可判定为异常设备,然后根据手机特性,主动调用服务,比如小米系的(miui.mirror_app_service),蓝绿厂的(vivo daemon.service)

抓取日志输出

关键词判定

检查传感器

屏幕尺寸分辨率

电池类型容量电压电流

存储空间信息

蜂窝和WiFi信号强度

检查重点so文件

字节数多少

哈希值

时间戳

例如,修改日期就是今天,厉害啊我的哥,厂商编译的ROM当天就造出手机卖给你了

要么1970年1月1日,要么2009年1月1日。

最后,别让所有的修改功亏一篑,一个IP命令打回原形,不止看到了你真实网卡,你WiFi所在的局域网内其他设备信息也一目了然,对于群控很不友好,受限于安卓安全机制,有些参数想做到既随机又固定还是很难。