导言:

在当今数字时代,随着我们对计算机和互联网的依赖不断增加,威胁网络安全的因素也日益猖獗。其中,

360

勒索病毒是一股咄咄逼人的黑暗力量,它能够迅速加密您的数据文件,并以比特币等加密货币的形式勒索您的财产。本文91数据恢复将深入介绍这一极具挑战性的威胁

——360

勒索病毒,以及如何恢复被其加密的数据,同时提供一系列独特的防范方法。

如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

纵览

360

勒索病毒

感染途径

360

勒索病毒通常通过以下途径感染用户的计算机:

恶意链接和附件

:用户收到的电子邮件可能包含恶意链接或附件,一旦点击或打开,病毒就会感染计算机。

感染式媒介

:黑客可能会将病毒存储在

USB

驱动器等可移动设备上,以便在插入计算机时进行传播。

恶意下载

:用户可能会在访问恶意网站或下载受感染的文件时感染

360

勒索病毒。

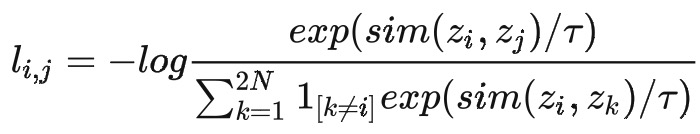

加密与勒索

一旦感染,

360

勒索病毒会采用高级加密算法,如

RSA

或

AES

,来加密用户的文件。这意味着用户将无法访问其文件,因为这些文件已被锁定,并要求支付赎金才能获得解密密钥。勒索金额通常要求使用加密货币(例如比特币)支付,以保护黑客的身份。

数据恢复的不寻常方法

1.

创造性地利用数据恢复工具

除了常规的解密工具之外,您可以尝试寻找创造性的方法来恢复数据。某些工具、脚本或技术可以帮助您重新获得受感染的文件,尽管它们的效果可能因病毒变种而异。这需要技术能力,但在某些情况下,它们可能会奏效。

2.

与其他受害者合作

在网络上,您可能会找到其他受害者,他们也受到了

360

勒索病毒的攻击。尝试与他们合作,共享信息和资源,也许可以帮助找到解决方案。在一些情况下,黑客可能会释放解密密钥,因此合作可以提高成功的机会。

3.

考虑数据重建

如果没有其他方法可以恢复数据,您可能需要考虑数据重建。这包括重新创建丢失的文件或寻找旧版本的文件。虽然这是一项耗时的工作,但在某些情况下是唯一的选择。

如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

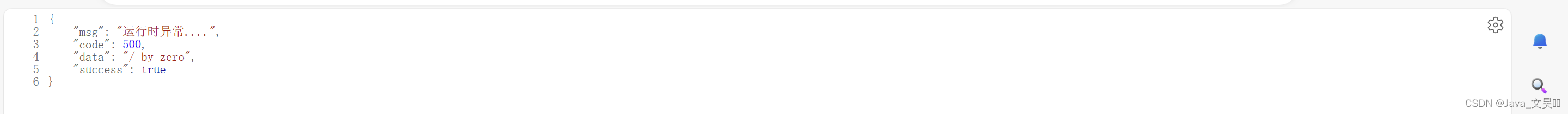

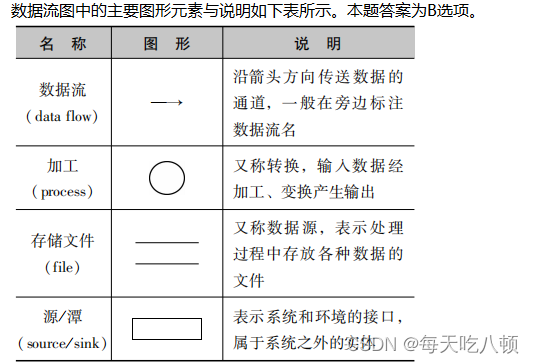

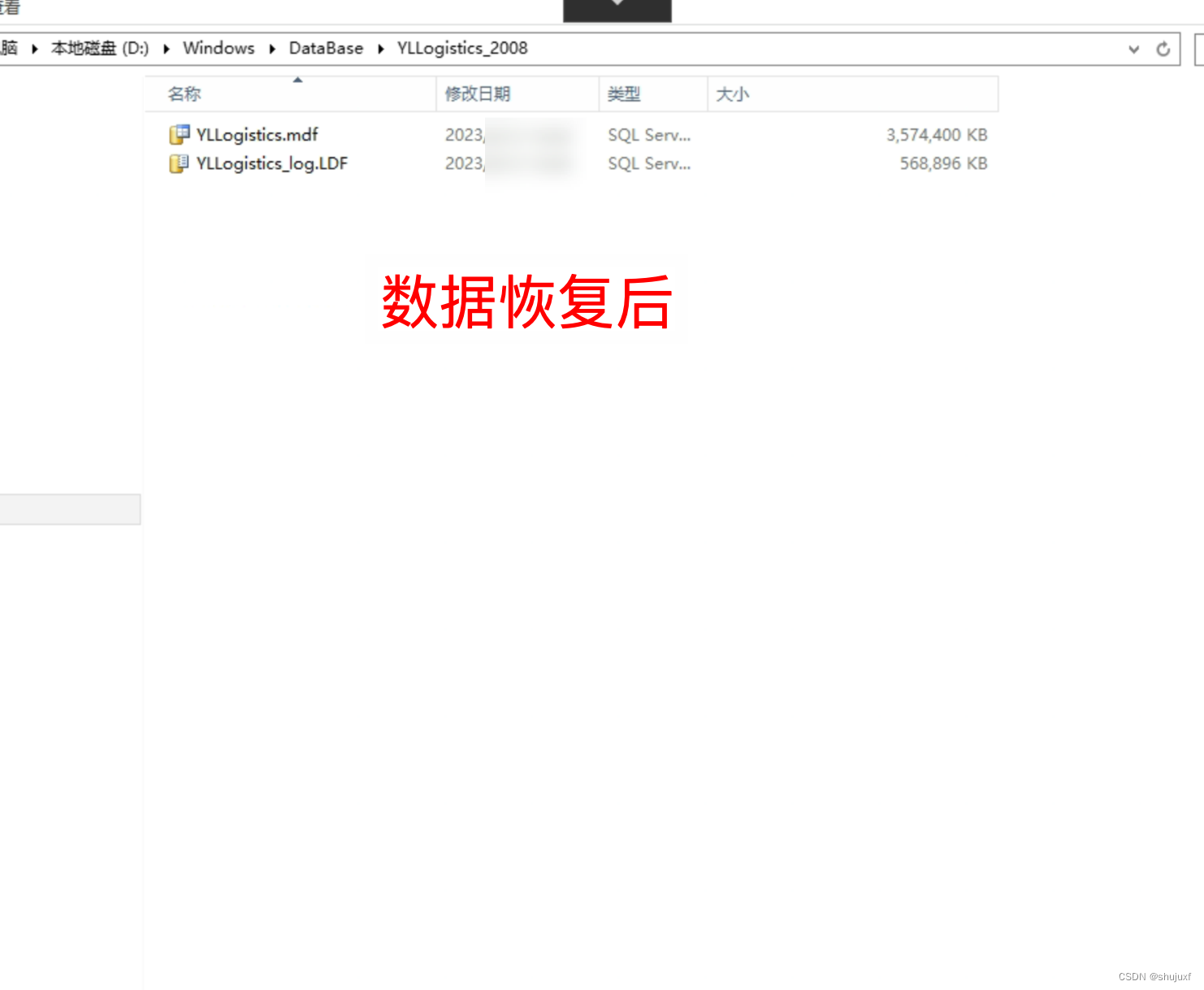

被.360勒索病毒加密后的数据恢复案例:

预防

360

勒索病毒的独特方法

1.

数据混淆技术

一种新颖的方法是使用数据混淆技术,将数据文件中的关键信息隐匿起来,使得勒索病毒更难识别和加密。这种方法可以在数据层面增加额外的保护层。

2.

区块链技术的利用

借助区块链技术,您可以创建一个不可篡改的数据备份,从而确保数据的完整性。这种方式可以防止黑客篡改或破坏您的数据,即使您遭受了

360

勒索病毒的攻击。

3.

非传统的网络安全培训

培训用户如何更加敏锐地识别威胁是非常重要的。与传统的网络安全培训不同,可以使用创新的方法,例如模拟实际勒索病毒攻击,以帮助用户更好地应对潜在风险。

总之,

360

勒索病毒是一种危险的网络威胁,但采用创造性的方法和独特的预防措施,您可以更好地保护自己免受其侵害。要注意,恢复被加密的数据通常需要创意和技术,但与其他受害者合作以及考虑不寻常的方法可能会提高成功的机会。同时,预防仍然是最佳策略,通过使用不同寻常的方法来保护您的数据,可以大大减少感染的风险。

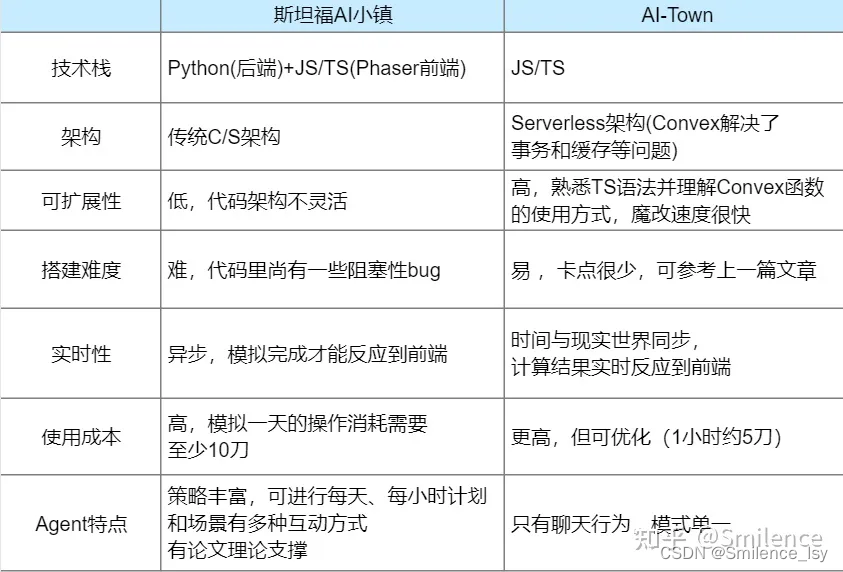

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malox勒索病毒,.mallox勒索病毒,.maloxx勒索病毒,malloxx勒索病毒,.faust勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[

MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,milovski-V勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[

hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[

hudsonL@cock.li].Devos勒索病毒,.[

myers@cock.li].Devos勒索病毒,.[

henderson@cock.li].Devos勒索病毒,[

myers@airmail.cc].Devos,.[

support2022@cock.li].faust勒索病毒,.[

tsai.shen@mailfence.com].faust勒索病毒,faust勒索病毒,.777勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。