文章目录

- 浮点型变量的存储规则:

- 浮点数怎么转化为二进制

- 浮点型数据在内存中的存储

- E不全为0或不全为1

- E为全0

- E为全1

浮点型变量的存储规则:

根据国际标准IEEE(电气和电子工程协会) 754,任意一个二进制浮点数V可以表示成下面的形式:

(-1)^S * M * 2^E

(-1)^S表示符号位,当S=0,V为正数;当S=1,V为负数。 M表示有效数字,大于等于1,小于2。 2^E表示指数位。

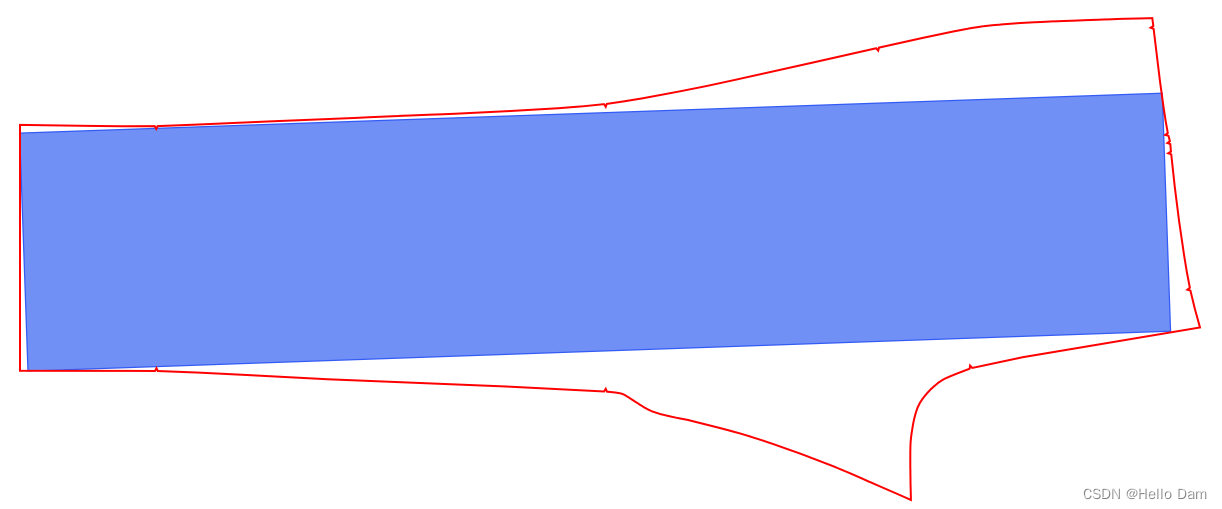

对于32位的浮点数,最高位是符号位s,接着的8位是指数E,剩下的23位为有效数字M,

对于64位的浮点数,最高位是符号位S,接着的11位是指数E,剩下的52位为有效数字M

如下图所示:

==(永远记住有效数字是大于1小于2的) ==

IEEE 754对有效数字M和指数E,还有一些特别规定。

前面说过, 1≤M<2 ,也就是说,M可以写成1.xxxxxx 的形式,其中xxxxxx表示小数部分。

IEEE 754规定,在计算机内部保存M时,默认这个数的第一位总是1,因此可以被舍去,只保存后面的xxxxxx部分。比如保存1.01的时候,只保存01,等到读取的时候,再把第一位的1加上去。这样做的目的,是节省1位有效数字。以32位浮点数为例,留给M只有23位,将第一位的1舍去以后,等于可以保存24位有效数字。

至于指数E,情况就比较复杂。

首先,E为一个无符号整数(unsigned int)这意味着,如果E为8位,它的取值范围为0-255;如果E为11位,它的取值范围为0~2047。但是,我们知道,科学计数法中的E是可以出现负数的,但E为无符号整数不存在符号位,所以IEEE 754规定,存入内存时E的真实值必须再加上一个中间数,使其变为一个正整数,对于8位的E,这个中间数是127;对于11位的E,这个中间数是1023。比如,2^-1的E是-1,所以保存成32位浮点数时,必须保存成-1+127=126,即01111110注意这个地方为存储值而非真实值.

好了,讲了这么多什么约定,那接下来我们来看看浮点数是怎么化为二进制的。

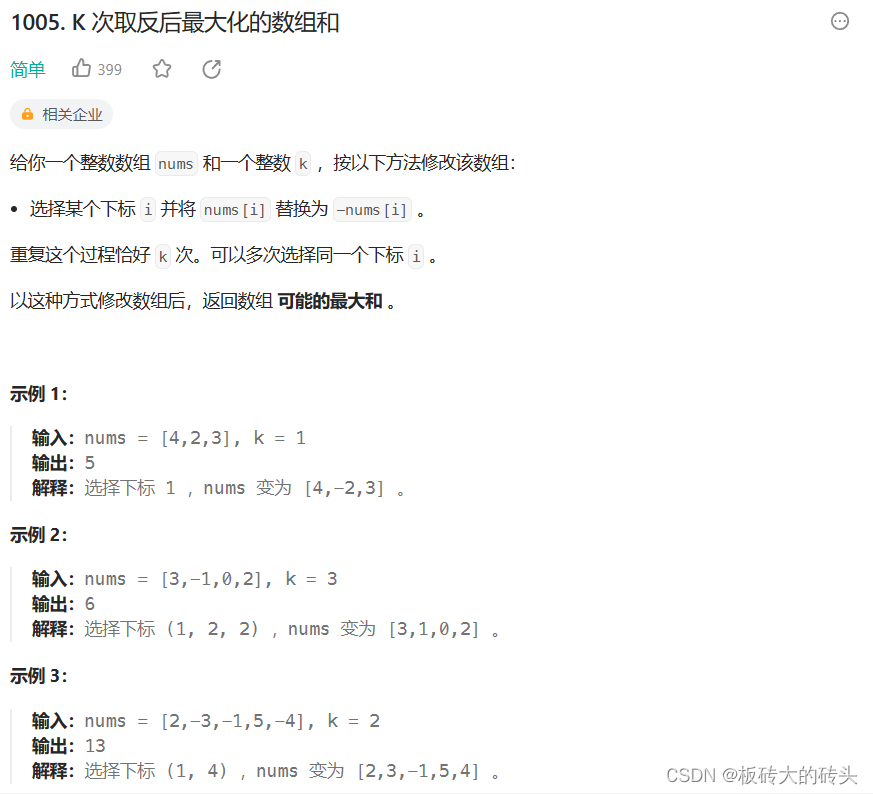

浮点数怎么转化为二进制

首先我们来个简单的例子:

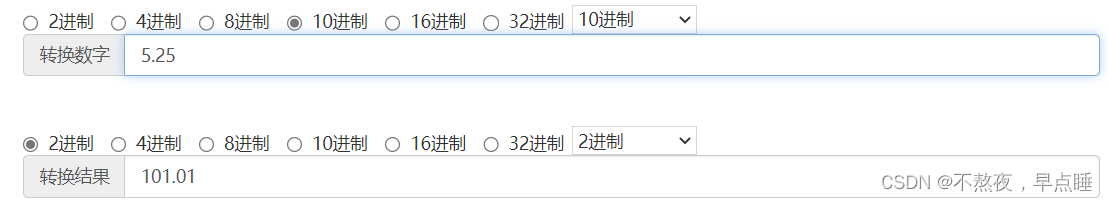

把十进制小数5.25化为二进制小数,我们应该怎么操作?

我们分为以下几步:

1. 以小数点为界进行拆分;

2. 整数部分转为二进制相信大家肯定没问题

3. 小数部分采用的是"乘2取整法",当乘2之后小数部分得到0就停止计算

4. 合并结果:整数部分 + 小数部分,最终得到二进制结果为101.01.

我们来进行检验一下,发现确实如我们计算的这样:

以上就是浮点数化为二进制的步骤了,下面我们来看看更复杂一点的例子:

把十进制3.14化为二进制:

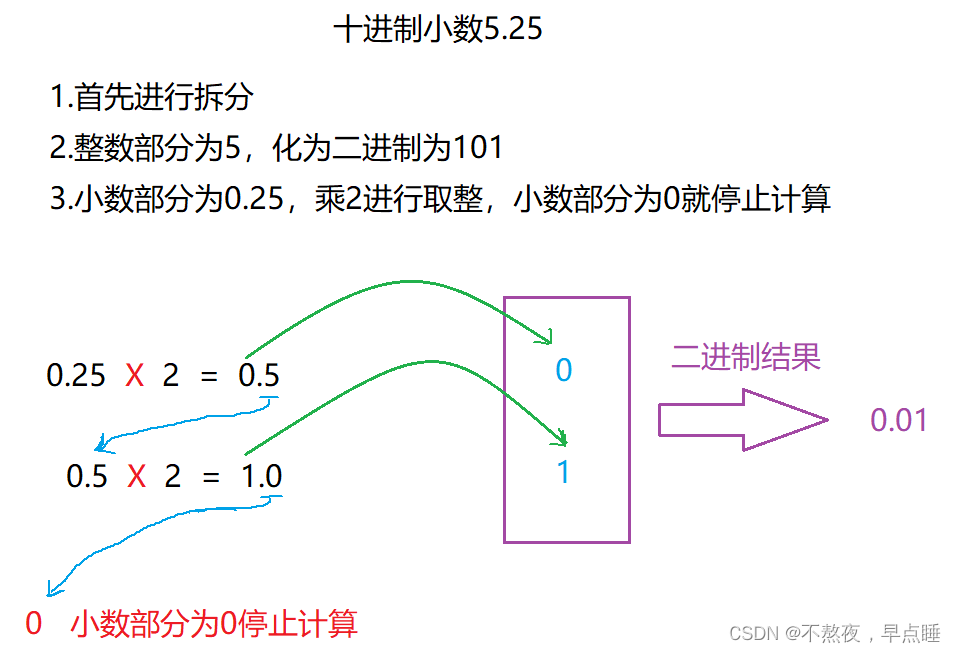

17.625在内存中的存储

首先要把17.625换算成二进制:10001.101

在将10001.101右移,直到小数点前只剩1位:

1.0001101 * 2^4 因为右移动了四位底数:因为小数点前必为1,所以IEEE规定只记录小数点后的就好。所以,此处的底数为:0001101

指数:实际为4,必须加上127,所以为131。也就是10000011 符号:整数,所以是0综上所述,17.625在内存中的存储格式是: 01000001 10001101 00000000 00000000

浮点型数据在内存中的存储

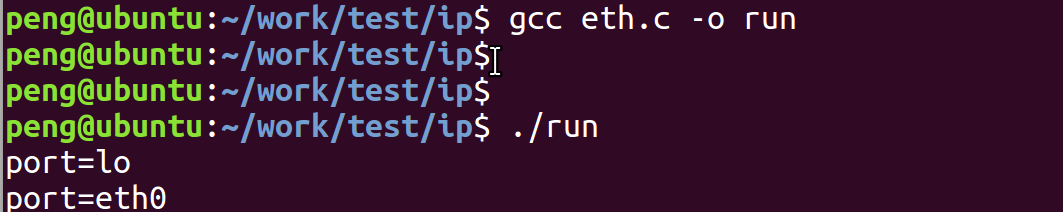

我们先来看这个例子,大家想想浮点型数据是如何存进去的?跟整型数据比有什么区别?

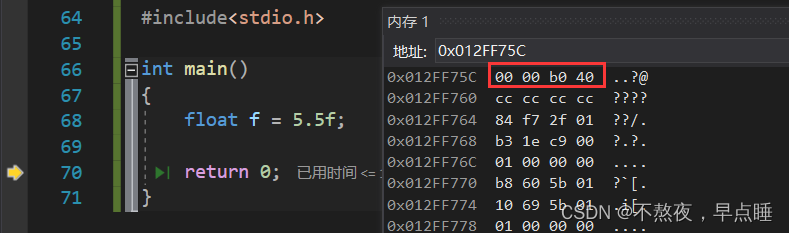

#include<stdio.h>

int main()

{

float f = 5.5;

return 0;

}

我们来分析一下:

这里的0.5化为二进制就是1 * 2^ -1 先化为二进制—>101.1 再化为标准形式V = (-1)^0 * 1.011 * 2^2;

s = 0, M = 1.011, E = 2; E + 127 = 129—>10000001, M = 011 0000000000

0000000000 最后以0100 0000 1011 0000 0000 0000 0000 0000存入

化为十六进制为0x40b00000

我们来检测一下是否如上述所计算得出的答案:

我们发现确实是如上图所计算得出的答案,在VS下采用的是小端模式因此是倒着存进去的。

为什么说E的情况比较复杂,其实存的时候E分为三种情况:

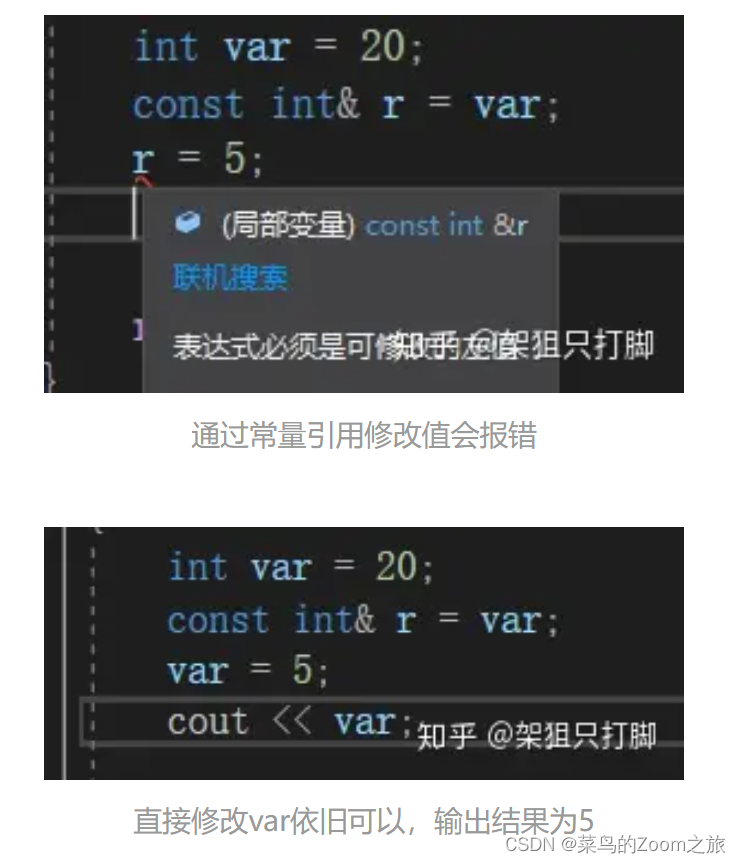

E不全为0或不全为1

这时,浮点数就采用下面的规则表示,即指数E的计算值减去127(or 1023),得到真实值,再将有效数字M前加上第一位的1。比如:0.5(1/2)的二进制形式为0.1,由于规定正数部分必须为1,即将小数点右移1位,则为1.0*2^(-1),其阶码为-1+127=126,表示为01111110,而尾数1.0去掉整数部分为0,补齐0到23位00000000000000000000000,则其二进制表示形式为0 01111110 00000000000000000000000,这是属于正常情况。

E为全0

这时,浮点数的指数E等于1~127(or 1~1023)即为真实值,有效数字M不再加上第一位的1,而是还原为0.xxxxxx的小数。这样做是为了表示±0,以及接近于0的很小的数字。

如果E为全0,此时的E为存储值,那么想一下E的真实值是不是为-127呢? 如果我们还原回去V = (-1)^ s * 1.xxxxx * 2^ -127,那么这是不是一个非常小的数呢,它趋向于±0 。此时就有了上面的规定。

E为全1

这时,如果有效数字M全为1,表示±无穷大(正负取决于符号位s)。

如果E为全1,此时存储值为255,减去127即为E的真实值,E = 128,这时如果我们把它还原回去V = (-1)^s * 1.xxxxxx * 2^128/1024;那么此时将为一个正负无穷大的数字。

————————————————

参考文章:https://blog.csdn.net/stephen_999/article/details/127475793