目录

前言

漏洞概述

复现过程

修复方式

前言

在最近某全国大型攻防演练中,接近尾声爆出了QQ 0day,攻击者使用QQ版本<=9.7.13,存在远程命令执行漏洞,对众多靶标系统进行攻击。漏洞爆出后,就做过一次复现。最近活动结束了,就写下自己之前复现的过程吧。

漏洞概述

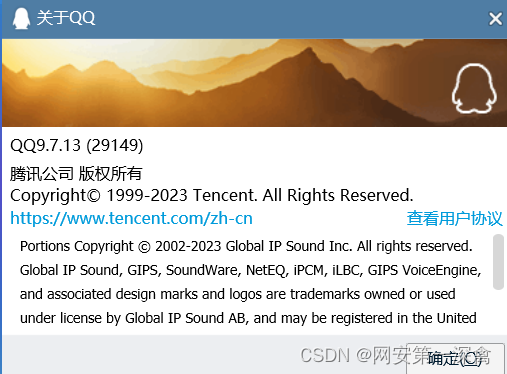

在本月21号上午之前,qq版本是9.7.13,也就是0day版本;爆出0day之后腾讯后面立马升级了。

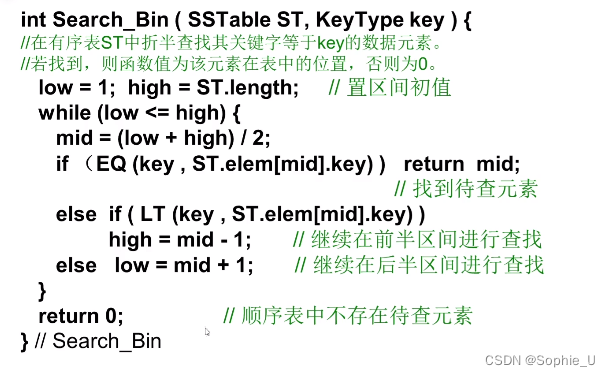

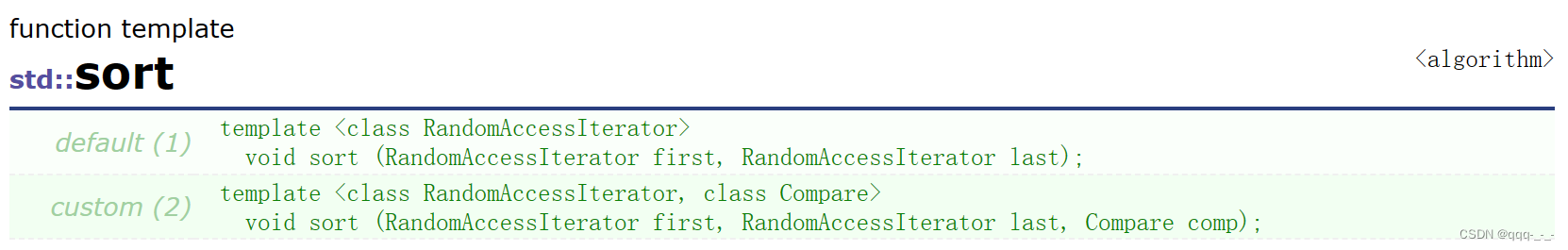

大致原理是:QQ的Windows终端和手机终端对于用户发送文件的 安全性的处理逻辑存在偏差。当在pc端给自己发送文件或者消息时,PC端不会进行文件安全性的校验。同时如果在手机端对PC端的文件进行回复,那么就会造成移动端逻辑错误;认为这是一个安全的可执行的文件或者链接。那么我们在PC端就可以直接转发我们的回复内容,好友如果鼠标单击即可直接执行恶意文件和跳转恶意链接地址。整个过程QQ没有任何的安全风险提示和告警。

为了复现已经关闭QQ的自动更新功能,我的QQ for Windows版本如下:

利用条件:受害者为QQ好友,对方QQ Windows版本<=9.7.13;

用法:钓鱼、木马、C2;

复现过程

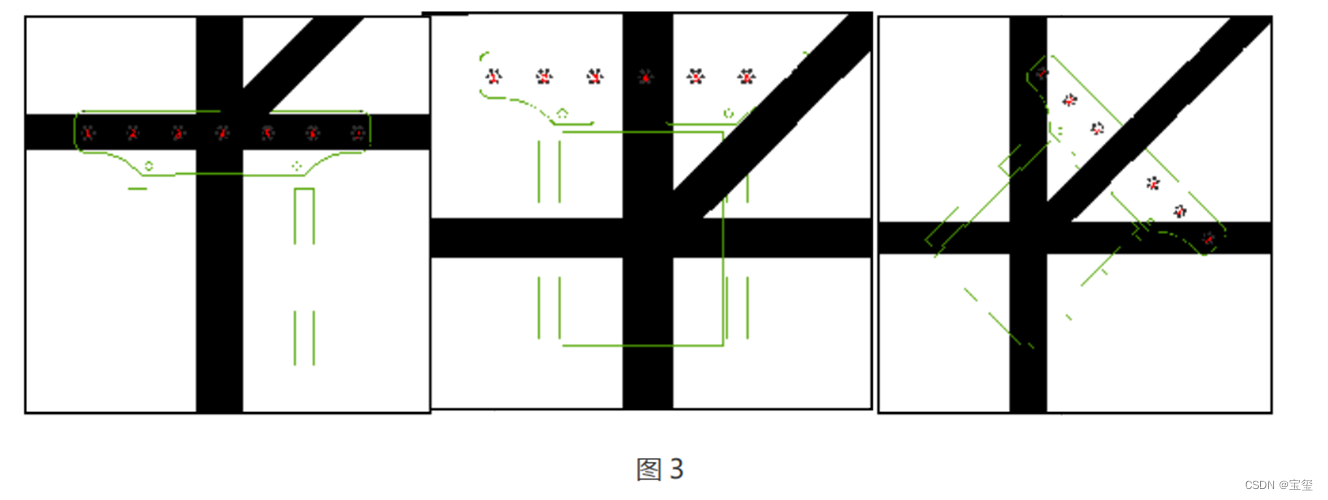

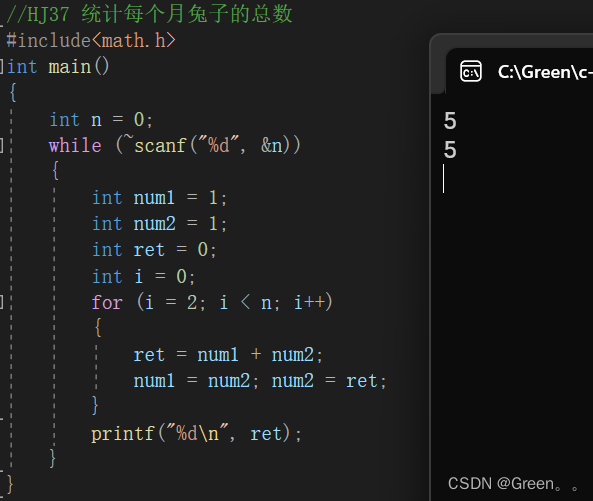

脚本攻击测试:

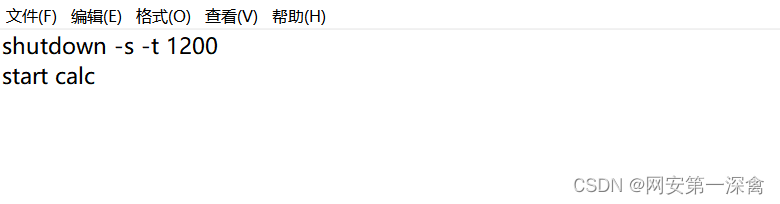

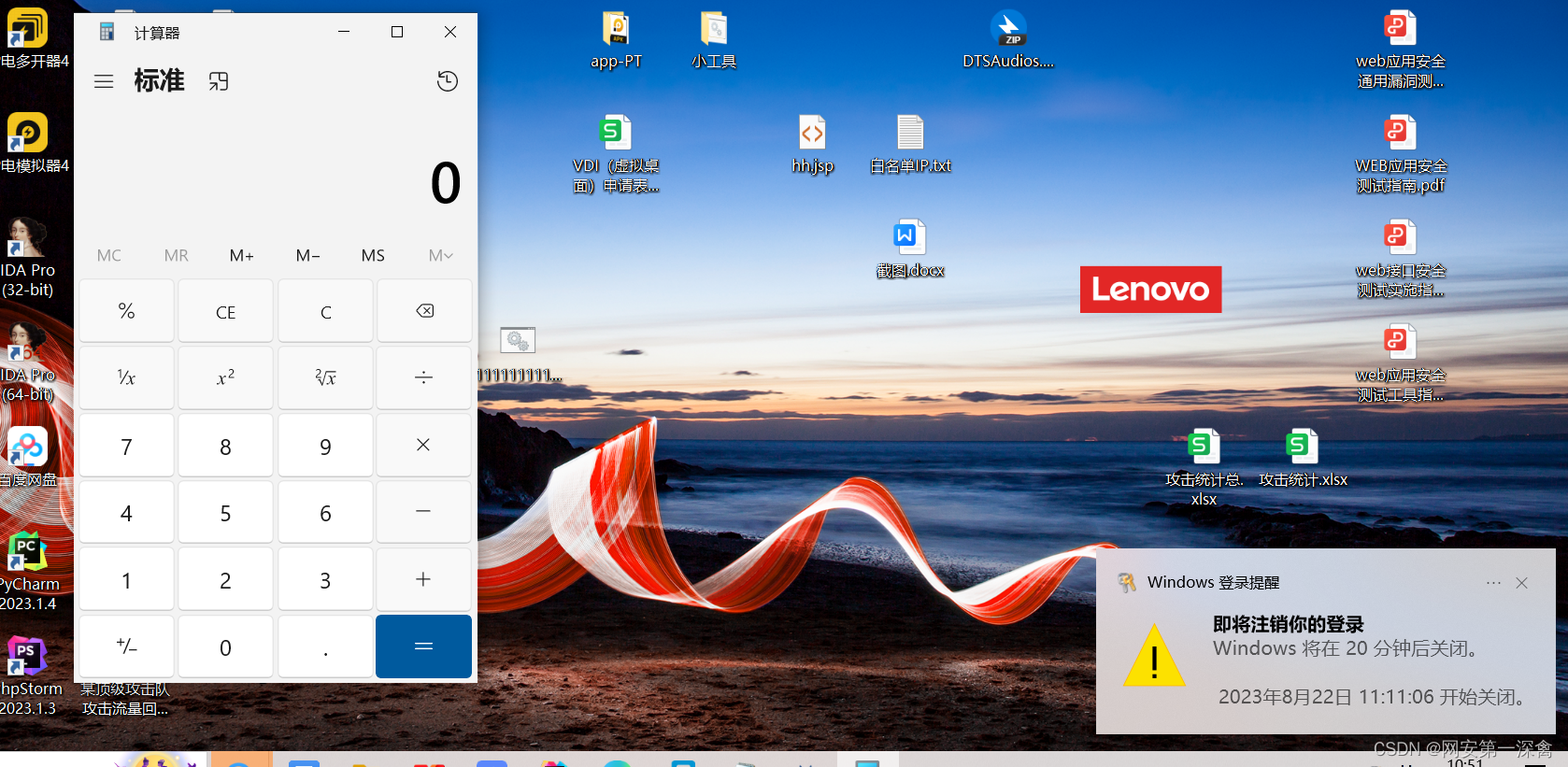

1、批处理脚本准备:作用是打开计算器和20分钟后关机;

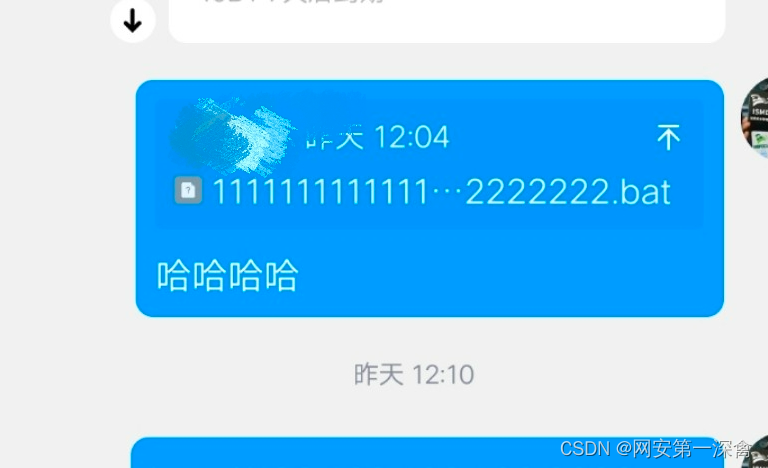

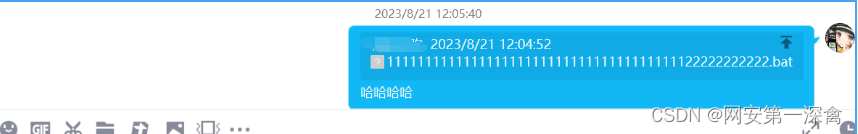

2、转发给QQ中的自己,并在移动端回复该文件

3.、接着在PC端将该回复消息转发至任意好友和群聊,

好友无需下载文件,点击即可中招,且QQ并未安全提示和告警:

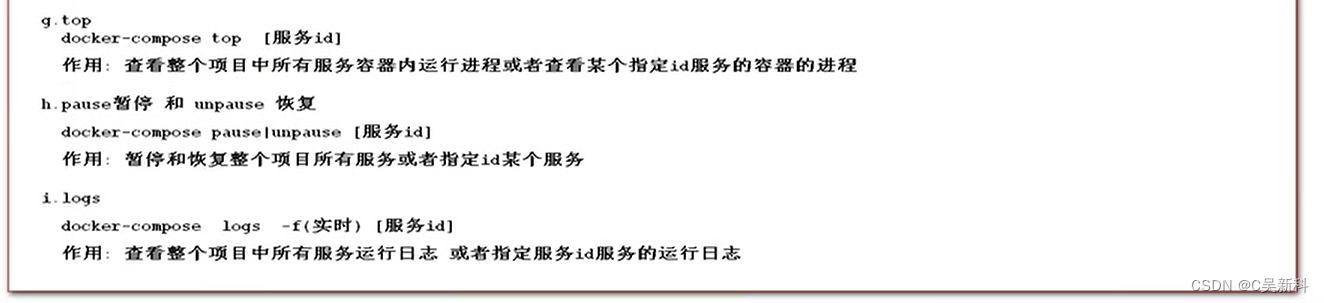

修复方式

1、官方已经发布最新版,下载最新版;

2、直接卸载不用QQ;

3、安装终端防护设备进行木马和病毒查杀。