Burp Suite中的插件

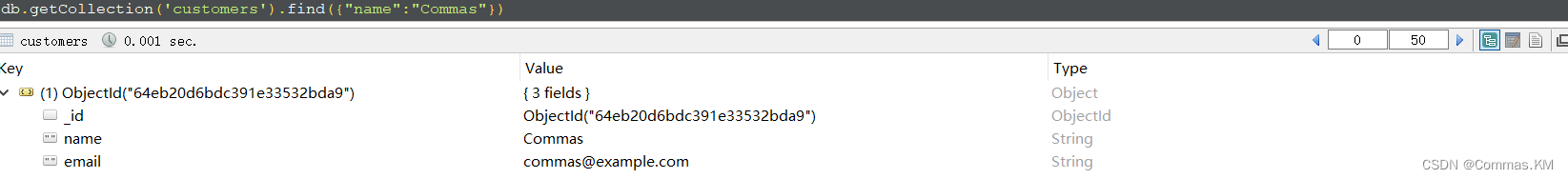

Burp Suite中存在多个插件,通过这些插件可以更方便地进行安全测试。插件可以在“BApp Store”(“Extender”→“BApp Store”)中安装,如图3-46所示。

下面列举一些常见的Burp Suite插件。

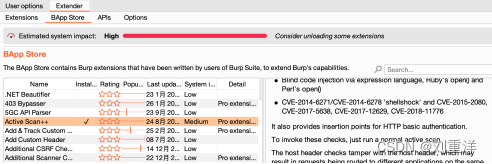

1.Active Scan++

Active Scan++在Burp Suite的主动扫描和被动扫描中发挥作用,包括对多个漏洞的检测,例如CVE-2014-6271、CVE-2014-6278、CVE-2018-11776等。

2.J2EEScan

J2EEScan支持检测J2EE程序的多个漏洞,例如Apache Struts、Tomcat控制台弱口令等。安装该插件后,插件会对扫描到的URL进行检测。

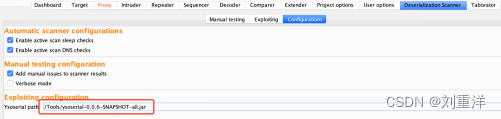

3.Java Deserialization Scanner

Java Deserialization Scanner用于检测Java反序列化漏洞,安装该插件以后,需要先设置ysoserial的路径,如图3-47所示。

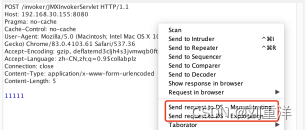

路径设置好后,右键单击数据包,菜单中会多出两个功能,其中“Send request to DS-Manual testing”用于自动化测试是否存在反序列化漏洞;“Send request to DS-Exploitation”用于手动检测是否存在反序列化漏洞,如图3-48所示。

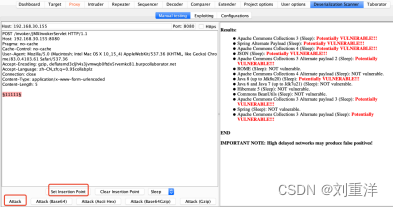

在“Manual testing”界面,第一步,通过“Set Insertion Point”选项设置需要检测的参数;第二步,根据参数的类型可以选择“Attack”“Attack(Base64)”等选项。如图3-49所示,Manual testing检测到该页面存在反序列化漏洞。

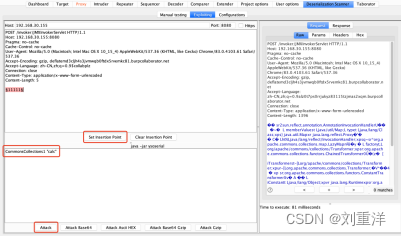

在“Exploiting”界面,可以执行自定义的命令(利用ysoserial),如图3-50所示。第一步,通过“Set Insertion Point”选项设置需要检测的参数;第二步,利用ysoserial执行命令,例如图3-50利用的是“CommonsCollections1”,要执行的命令是“calc”;第三步,根据参数的类型可以选择“Attack”“Attack(Base64)”等选项。

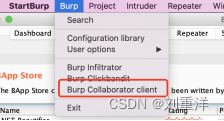

4.Burp Collaborator client

该插件是Burp Suite提供的DNSlog功能,用于检测无回显信息的漏洞,支持HTTP、HTTPS、SMTP、SMTPS、DNS协议,如图3-51所示。

在“Burp Collaborator client”界面,单击“Copy to clipboard”按钮后会复制一个网址,该网址是Burp Suite提供的公网地址,例如“64878ti8ehe996y87lba3oo0sryhm6. burpcollaborator.net”,在通过漏洞执行访问该网址的命令后,Burp Suite服务器就会收到请求。

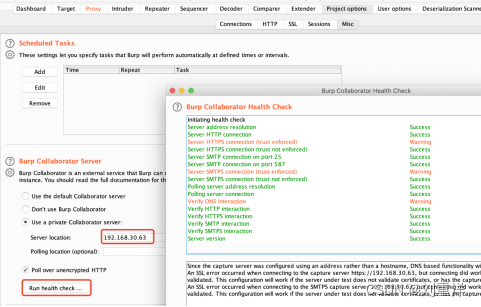

单击“Poll now”按钮会立刻刷新“Burp Collaborator client”界面,查看Burp Suite服务器是否收到了请求,用于验证是否存在漏洞,如图3-52所示。

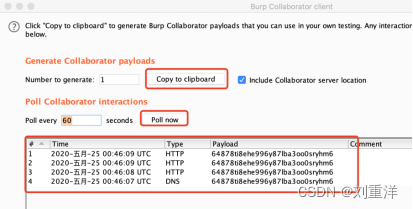

另外,在不允许访问外网服务器时,Burp Collaborator client支持内网部署,下面介绍在内网部署Burp Collaborator client的方法。

第一步,在终端执行“java -jar burpsuite_pro_v2.0beta.jar --collaborator-server”。

第二步,在“Project options”→“Misc”中设置本机的IP地址,然后单击“Run health check…”按钮,检查各个服务器端是否正常启动。如图3-53所示,除了DNS服务器端启动失败,其他服务器端都成功启动。

5.Autorize

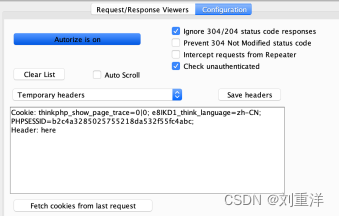

Autorize用于检测越权漏洞,使用步骤如下。

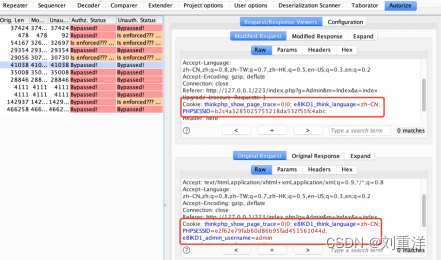

第一步,使用一个低权限的账户登录系统,将Cookie放到Autorize的配置中,然后开启Autorize,如图3-54所示。

第二步,使用高权限账户登录系统,开启Burp Suite拦截并浏览所有的功能时,Autorize 会自动用低权限账号的Cookie重放请求,同时会发一个不带Cookie的请求来测试是否可以在未登录状态下访问。

如图3-55所示,“Authz.Status”和“Unauth.Status”分别代表了替换Cookie和删除Cookie时的请求结果,从结果中可以很明显地看到是否存在越权漏洞。