正在备考华为认证的小伙伴应该知道,除了理论知识外,刷题也相当重要,周工这里有一份HCIA+HCIP-Datacom带解析的最新题库 点赞+留言 即可领取。

LDP协议

安全策略介绍

-

LDP MD5验证

MD5称为Message-Digest Algorithm 5,是国际标准摘要密码算法。MD5的典型应用是针对一段信息计算出对应的信息摘要,从而防止信息被篡改。MD5信息摘要是通过不可逆的字符串变换算法产生的,结果唯一。因此,不管信息内容在传输过程中发生任何形式的改变,只要重新计算就会产生不同的信息摘要,接收端就可以由此判定收到的是一个不正确的报文。

LDP MD5应用其对同一信息段产生唯一摘要信息的特点来实现LDP报文防篡改校验,比一般意义上TCP校验和更为严格。

LDP MD5验证是在TCP发出去之前进行的:LDP消息在经TCP发出前,会在TCP头后面填充一个唯一的信息摘要再发出。而这个信息摘要就是把TCP头、LDP消息、以及用户设置的密码一起作为原始信息,通过MD5算法计算出的。

当接收端收到这个TCP报文时,首先会取得报文的TCP头、信息摘要、LDP消息,并结合TCP头、LDP消息以及本地保存的密码,利用MD5计算出信息摘要,然后与报文携带的信息摘要进行比较,从而检验报文是否被篡改过。

在用户设置密码时有明文和密文两种形式选择,这里的明文密文是对用户设置的密码在配置文件中的记录形式而言的。明文就是直接在配置文件中记录用户设置的字符串,密文就是在配置文件中记录经过特殊算法加密后的字符串。

但无论用户选择密码记录形态是明文还是密文形式,参与摘要计算时都是直接使用用户输入的字符串。

-

LDP Keychain认证

Keychain是一种增强型加密算法,类似于MD5,Keychain也是针对同一段信息计算出对应的信息摘要,实现LDP报文防篡改校验。

Keychain允许用户定义一组密码,形成一个密码串,并且分别为每个密码指定加解密算法(包括MD5,SHA-1等)及密码使用的有效时间。在收发报文时,系统会按照用户的配置选出一个当前有效的密码,并按照与此密码相匹配的加密解密算法以及密码的有效时间,进行发送时加密和接收时解密报文。此外,系统可以依据密码使用的有效时间,自动完成有效密码的切换,避免了长时间不更改密码导致的密码易破解问题。

Keychain的密码、所使用的加解密算法以及密码使用的有效时间可以单独配置,形成一个Keychain配置节点,每个Keychain配置节点至少需要配置一个密码,并指定加解密算法。

Keychain节点配置完成后,在全局MPLS LDP视图下指定需要引用Keychain节点的对等体和Keychain节点名称,对Keychain进行引用,即可实现对LDP会话的加密。不同的对等体可以引用同一个Keychain配置节点。

-

LDP GTSM特性

LDP GTSM是GTSM在LDP方面的具体应用。

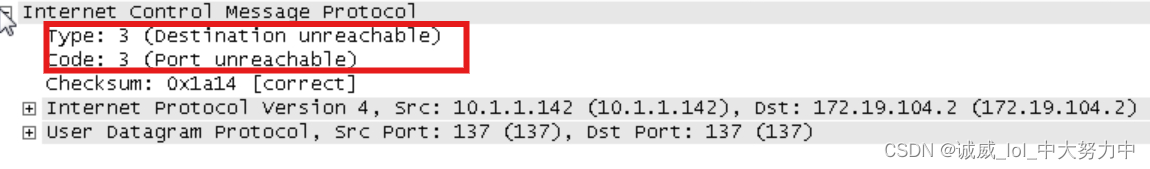

GTSM通过判定报文的TTL值,确定报文是否有效,从而保护设备免受攻击。GTSM For LDP即是对相邻或相近(基于只要跳数确定的原则)设备间的LDP消息报文应用此种机制,预先在各路由上设定好针对其他设备报文的有效范围,使能GTSM,这样当相应设备之间应用LDP时,如果LDP消息报文的TTL不符合之前设置的范围要求,就认为此报文为非法攻击报文予以丢弃,进而实现对上层协议的保护。

攻击方法介绍

无

配置维护指南

-

配置LDP MD5认证

配置LDP认证,可以提高LDP会话连接的安全性。需要在会话两端的LSR上进行配置。

为了提高LDP会话连接的安全性,可以对LDP使用的TCP连接配置MD5认证。LDP会话的两个对等体可以配置不同的认证方式,但是密码必须相同。

LDP MD5就是应用其对同一信息段产生唯一摘要信息的特点来实现LDP报文防篡改校验,比一般意义上TCP校验更为严格。

可以根据需求的不同选择配置LDP MD5认证或者LDP Keychain认证。

MD5算法配置简单,配置后生成单一密码,需要人为干预才可以切换密码,适用于需要短时间加密的网络。

Keychain具有一组密码,可以根据配置自动切换,但是配置过程较为复杂,适用于对安全性能要求比较高的网络。

对于同一邻居,在配置Keychain认证后,不能再配置MD5认证;同样,在配置MD5认证后,不能再配置Keychain认证。

-

执行命令system-view,进入系统视图。

-

执行命令mpls ldp,进入MPLS-LDP视图。

-

执行命令md5-password { plain | cipher } peer-lsr-id password,使能MD5认证,并配置认证密码。

在用户配置认证密码时有明文和密文两种形式选择,这里的明文密文是对用户设置的认证密码在配置文件中的记录形式而言的。明文就是直接记录用户设置的字符串,密文就是记录经过特殊算法加密后的字符串。

缺省情况下,LDP对等体之间不进行MD5认证。

配置LDP MD5认证会导致LDP会话重建,与原来会话相关的LSP将被删除。

如果使用plain选项,密码将以明文形式保存在配置文件中,以低级别登录的用户可以通过查看配置方式获取密码,造成安全隐患。因此,建议使用cipher选项,将密码加密保存。

-

-

配置LDP Keychain认证

为了提高LDP会话连接的安全性,可以对LDP使用的TCP连接配置Keychain认证。

Keychain允许用户定义一组密码,形成一个密码串,并且分别为每个密码指定加解密算法(包括MD5,SHA-1等)及密码使用的有效时间。在收发报文时,系统会按照用户的配置选出一个当前有效的密码,并按照与此密码相匹配的加密解密算法以及密码的有效时间,进行发送时加密和接收时解密报文。此外,系统可以依据密码使用的有效时间,自动完成有效密码的切换,避免了长时间不更改密码导致的密码易破解问题。

可以根据需求的不同选择配置LDP MD5认证或者LDP Keychain认证。

MD5算法配置简单,配置后生成单一密码,需要人为干预才可以切换密码,适用于需要短时间加密的网络。

Keychain具有一组密码,可以根据配置自动切换,但是配置过程较为复杂,适用于对安全性能要求比较高的网络。

对于同一邻居,在配置Keychain认证后,不能再配置MD5认证;同样,在配置MD5认证后,不能再配置Keychain认证。

配置LDP Keychain认证之前,首先要配置全局Keychain。

-

执行命令system-view,进入系统视图。

-

执行命令mpls ldp,进入MPLS-LDP视图。

-

执行命令authentication key-chain peer peer-id name keychain-name,使能LDP Keychain认证,并引用配置的Keychain名称。

缺省情况下,LDP对等体之间不进行LDP Keychain认证。

配置LDP Keychain认证会导致LDP会话重建,与原来会话相关的LSP将被删除。

-

-

配置LDP GTSM功能

配置LDP GTSM,需要在LDP对等体两节点上进行相关配置。

通用TTL安全保护机制GTSM(Generalized TTL Security Mechanism)通过判定报文的TTL值,确定报文是否有效,从而保护设备免受攻击。在LDP对等体上配置GTSM功能,通过配置的TTL有效范围,对LDP对等体间的LDP消息报文进行TTL检测。如果LDP消息报文的TTL不符合配置的范围要求,就认为此报文为非法攻击报文予以丢弃,以免LDP协议在收到大量伪装报文时,因处理报文导致CPU利用率过高等情况的攻击,进而实现对上层协议的保护。

-

执行命令system-view,进入系统视图。

-

执行命令mpls ldp,进入MPLS LDP视图。

-

执行命令gtsm peer ip-address valid-ttl-hops hops,配置LDP GTSM功能。

如果将hops设置为GTSM功能允许的最大有效跳数,当LDP对等体发来报文的TTL值在[255–hops+1,255]范围内,则接收该报文,否则丢弃该报文。

-

![java八股文面试[java基础]——反射](https://img-blog.csdnimg.cn/f2f3fcf7e3d84bc6989b9494e19e4540.png)