个人主页:insist--个人主页

本文专栏:网络基础——带你走进网络世界

本专栏会持续更新网络基础知识,希望大家多多支持,让我们一起探索这个神奇而广阔的网络世界。

目录

一、ARP攻击的常见手段

第一种:IP地址劫持

第二种:端口扫描

二、欺骗的常见手段

第一种:伪造请求

第二种:数据加密

三、如何防范ARP攻击与欺骗?

1、防范ARP攻击

2、防范ARP欺骗

四、ARP攻击与欺骗的原理

1、攻击原理

2、欺骗原理

前言

ARP攻击和欺骗是网络安全性问题中的重要部分。本文将详细介绍ARP攻击和欺骗的常见手段、如何防范被攻击与欺骗,以及ARP攻击与欺骗的原理。

一、ARP攻击的常见手段

第一种:IP地址劫持

攻击者通过更改自己的IP地址,伪装成目标IP,从而将网络流量引导到自己身上,获取敏感信息或进行恶意行为。

第二种:端口扫描

攻击者利用ARP协议的漏洞,对目标设备进行端口扫描,以发现潜在的漏洞和弱点。

二、欺骗的常见手段

第一种:伪造请求

攻击者通过伪造ARP请求,将目标设备的MAC地址更改为自己的MAC地址,从而获取网络控制权。

第二种:数据加密

攻击者通过加密网络流量,隐藏自己的恶意行为,防止被检测和阻止。

三、如何防范ARP攻击与欺骗?

1、防范ARP攻击

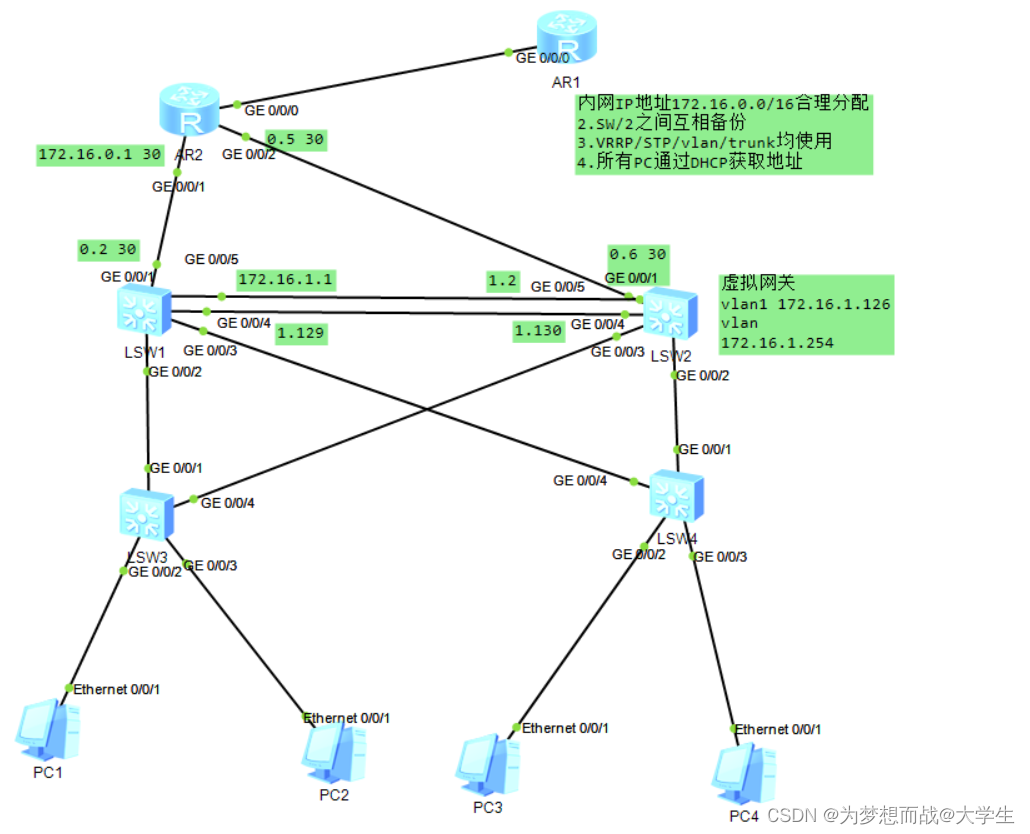

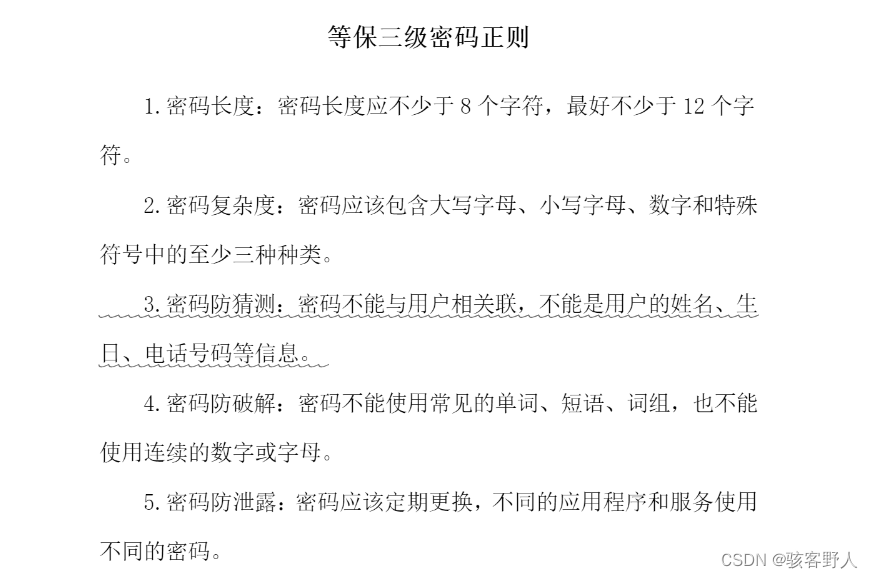

防范ARP攻击可以通过设置强密码、限制ARP应答、使用静态ARP表等方法来防止IP地址劫持和端口扫描。此外,还可以使用安全隔离技术,如VLAN,将关键设备与其他设备分开,以减少攻击的影响。

2、防范ARP欺骗

防范ARP欺骗可以通过验证ARP报文的合法性、监测异常流量、设置安全策略等方式来防止伪造请求和数据加密等欺骗行为。此外,也可以采用加密技术,如IPSec或SSH,保护网络通信的安全。

四、ARP攻击与欺骗的原理

1、攻击原理

ARP攻击的原理主要是通过伪造IP地址和MAC地址进行欺骗,从而获取网络控制权或窃取敏感信息。

在局域网中,若有一台计算机感染ARP病毒,该病毒会通过伪造ARP请求和响应,将目标设备的MAC地址更改为主攻击者的MAC地址,从而导致目标设备的数据传输被攻击者窃取或篡改。同时,ARP攻击也会导致IP地址冲突,使得网络连接出现异常。

2、欺骗原理

ARP欺骗的原理是通过发送欺骗性的ARP数据包致使接收者收到数据包后更新其ARP缓存表,从而建立错误的IP与MAC对应关系,源主机发送数据时数据便不能被正确地址接收。

当局域网内的一台主机运行ARP欺骗程序时,会欺骗局域网内的所有主机和路由器,让所有经过该路由器转发的数据包都经过伪造的网关,这样,攻击者就可以通过分析这些数据包获得有价值的信息。