Accesskey和SecretKey的泄露的原因

说到这个最高权限的key的泄露,绝对是低级的设计导致的。为了减少服务端的压力,直接让app直连oss服务,而且把最高权限的Accesskey和secretKey 下发到客户端,那么结果就是只要安装了该app的人,人手一份。

接下来就是用工具破壳,反编译即可,

附上一个反编译工具:jadx (支持多平台)

下载地址:jadx下载地址点这里

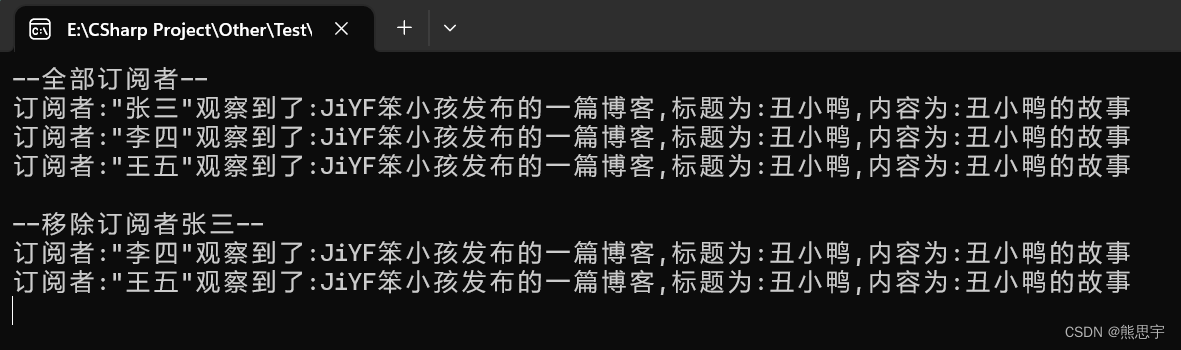

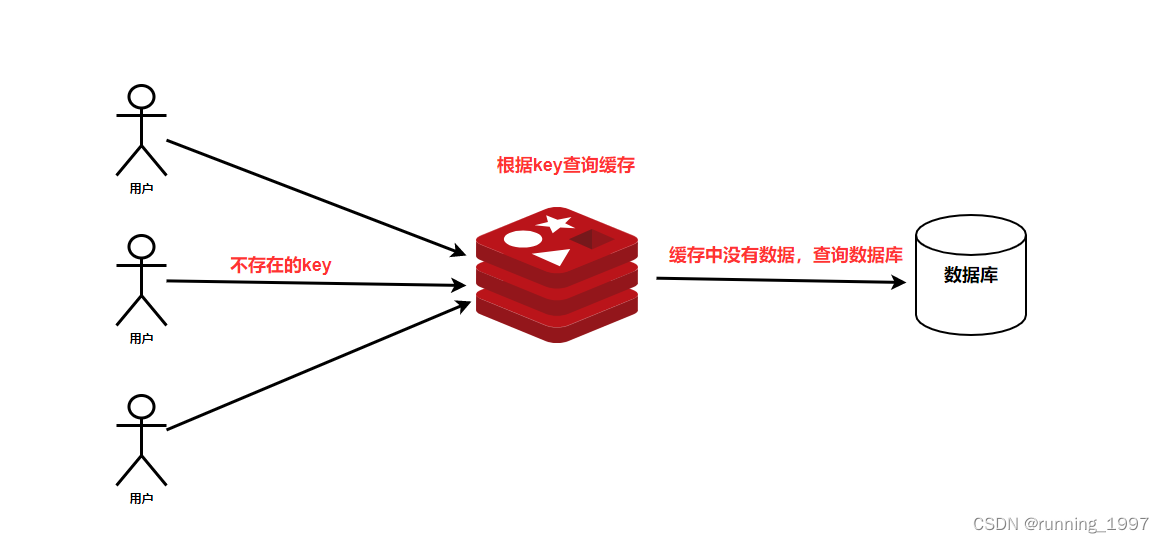

通过ali api直接进行服务器列表获取

拿到了key和密钥能做什么呢,如果没有被人攻击,我是绝对想不到。

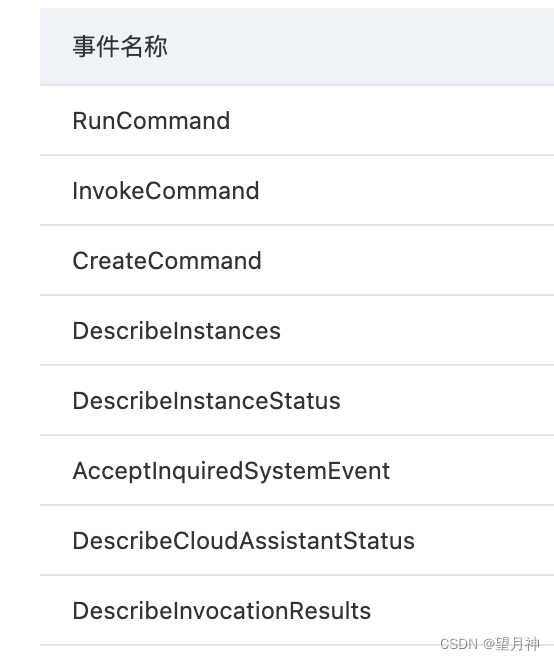

当我们进入到AccessKey的事件列表中,发现了这些操作

通过命令的名称就能看出,这些命令是到服务器上去做一些操作,尤其第一个RunCommand

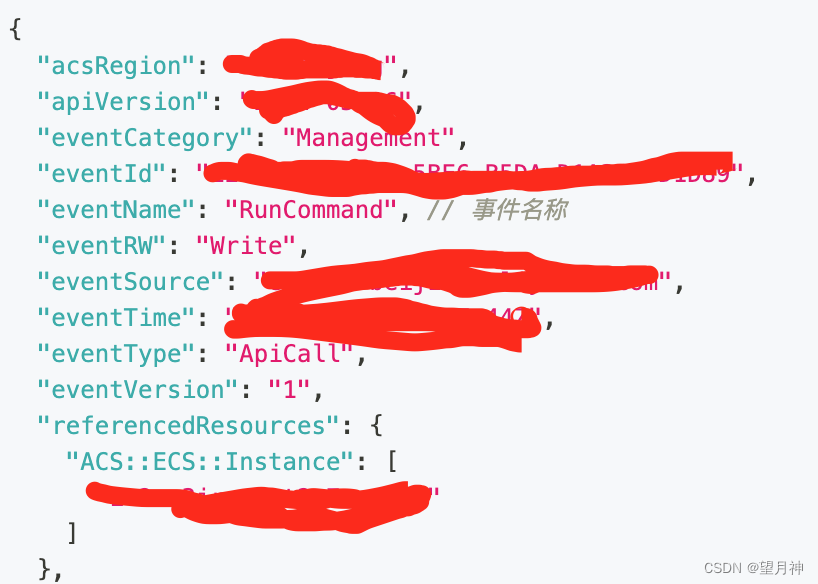

可以看到里面有个ApiCall,而下面就是对应的阿里云的ECS服务器,也就是说,现在通过这个AccessKey可以访问某台ECS服务器,并且在上面执行命令,但它是如何执行命令的呢?

于是我通过度娘查找,发现了阿里云有这样的命令行:

吼吼,我的天呐!当详细看了这个CLI之后,拥有了AccessKey,你可以完全操作该账户下的所有资源,包括购买删除各种示例、启动关闭各种机器、删除创建各种数据库

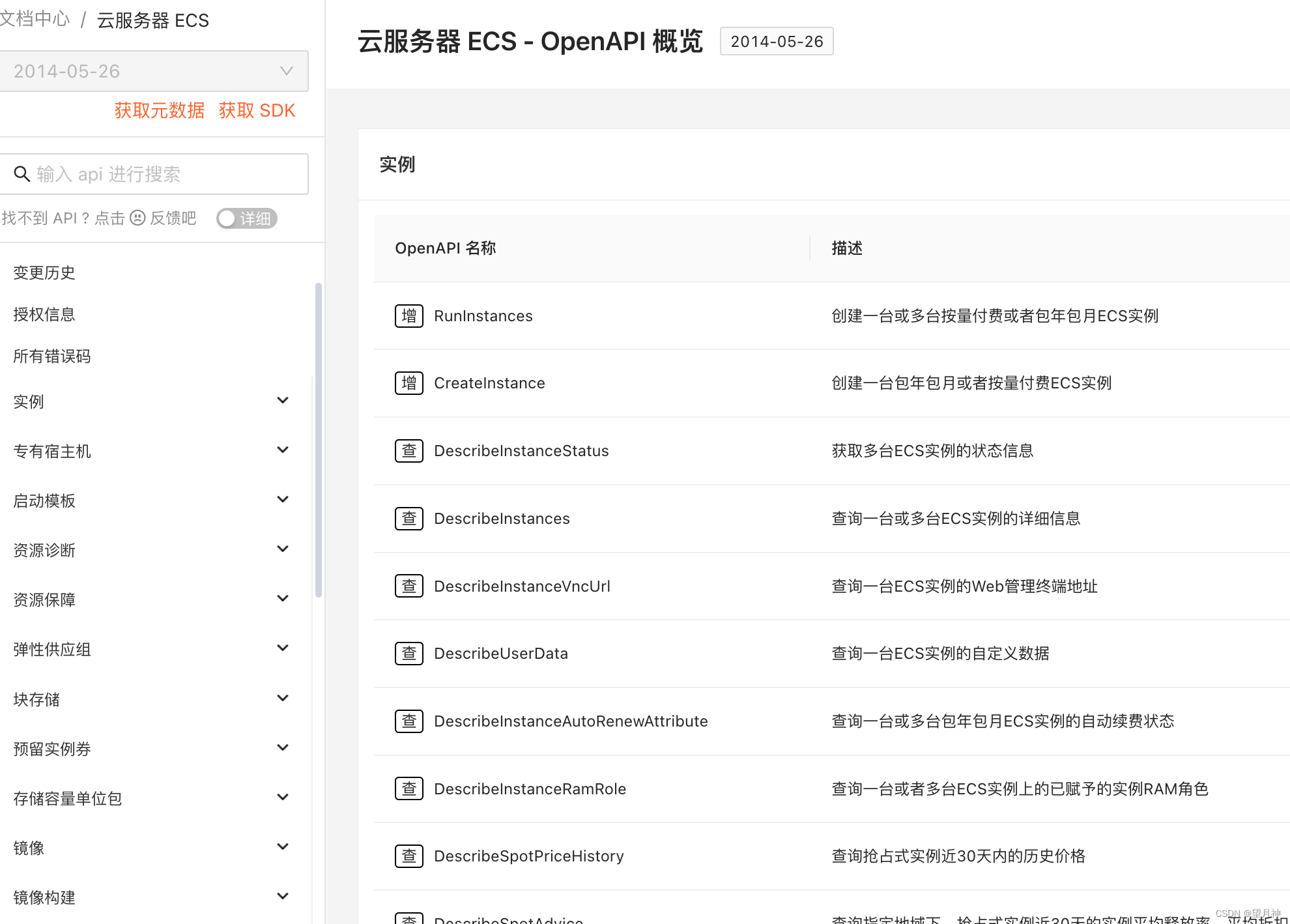

这个网址就是OpenApi的文档操作入口(感兴趣的童鞋可以去学习):

这个网址就是OpenApi的文档操作入口(感兴趣的童鞋可以去学习):

https://next.api.aliyun.com/document/Rds/2014-08-15/overview

这个OpenApi门口中的所有内容,在你拥有了AccessKey之后,全部都能访问…

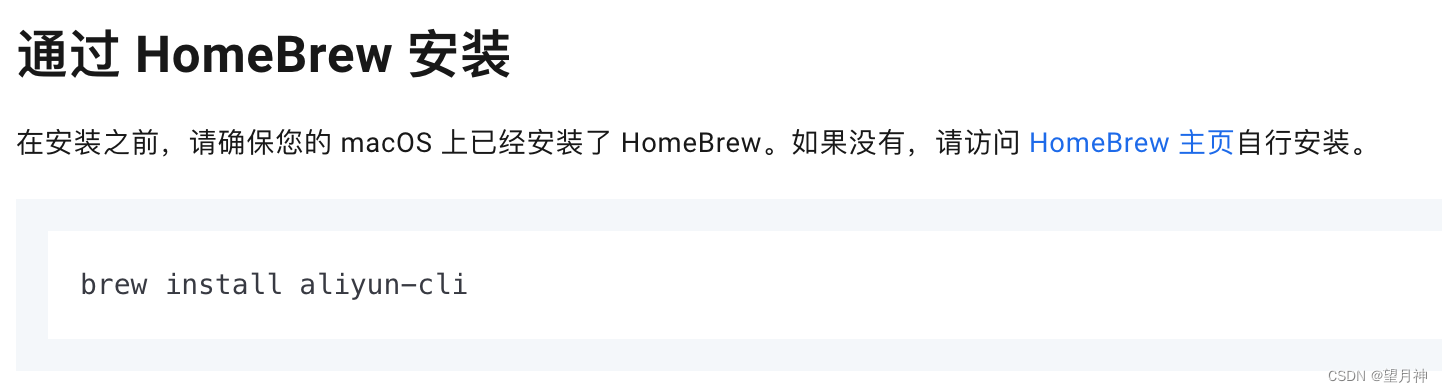

而这所有的一切,只需要一条命令安装AliCli:

而这个AccessKey的泄露直接导致在阿里云的所有产品全部暴露在外,黑客在我们的机器上安装了各种链接工具,并且开发了端口,用作反弹Shell进行连接

防御的办法,只能是关闭原有的AccessKey,并在下发给客户端的时候不再发放最高权限的key,这是一个惨痛的教训!

参考文献

[1]: https://help.aliyun.com/product/74373.html?spm=5176.26826819.J_2883378880.2.499e740ed2qQwl

[2]: https://next.api.aliyun.com/document/Rds/2014-08-15/overview

[3]: https://next.api.aliyun.com/document/Ecs/2014-05-26/overview

[4]: https://blog.csdn.net/weixin_42324463/article/details/130266469