企业对于远程控制这一技术的管理,主要分为两部分,一种管理的目的是提升效率,另一种的目的是降低风险,我们这里着重聊聊后者。

企业管理远控行为,核心关键词是“权限”,通过不同的权限策略和能力,企业可以塑造一个行之有效的远控体系。作为国民级的专业远程控制品牌,向日葵远程控制在“权限管理”层面的能力就十分有代表性,这里我们就来解析一下向日葵远程控制权限管理的相关功能和策略。

向日葵权限管理能力:功能层面与策略层面

向日葵在权限管理方面的能力,集中表现为两个方面:功能层面与策略层面。

其中功能层面主要表现为对于向日葵远程控制本身功能的管控。

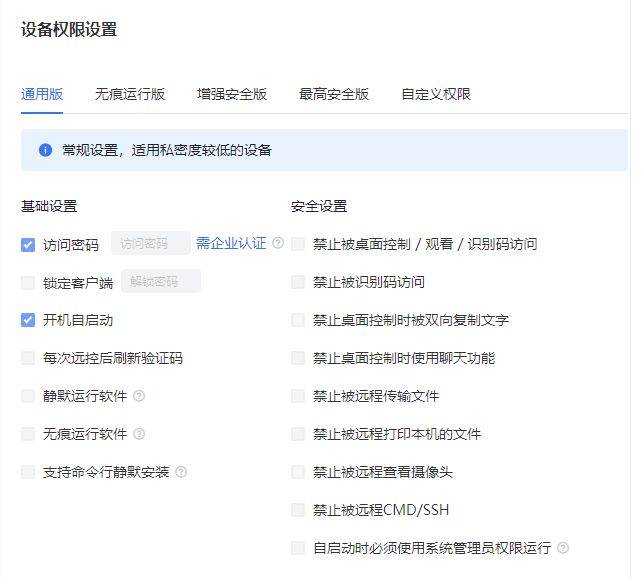

向日葵设备权限设置

向日葵基于帐号角色权限的策略

上述基于设备和帐号的权限管理,基本涵盖了功能层面的权限能力,此前也已经有过比较详尽的介绍,这里就不过度展开了。

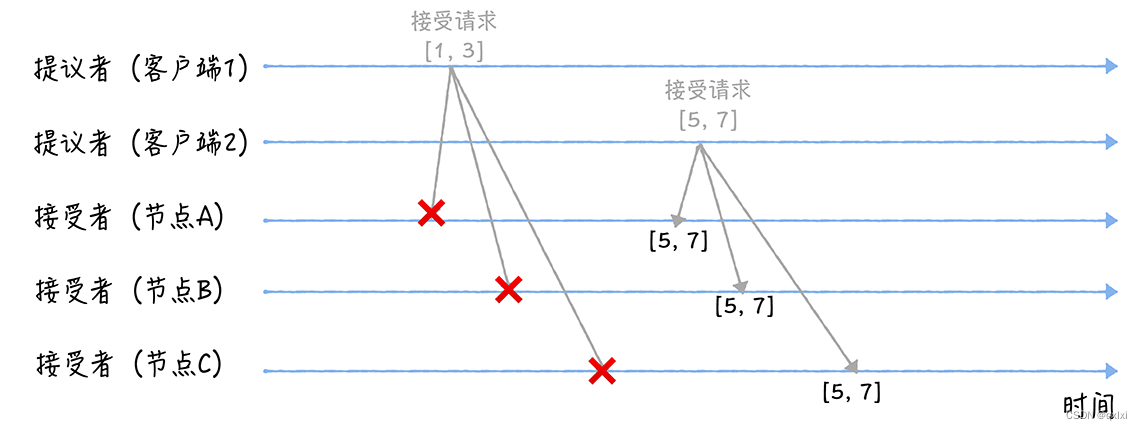

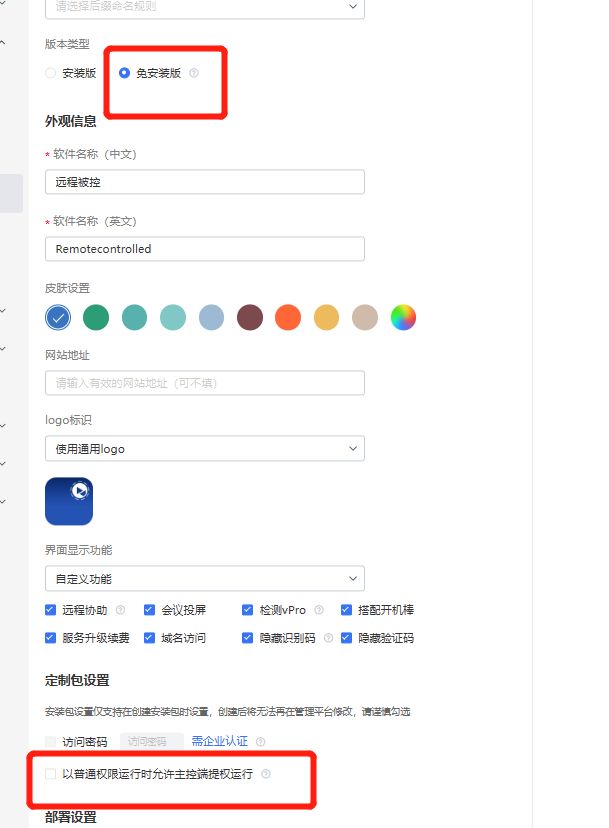

策略层面的权限管理,则体现为向日葵相关功能与企业本身的权限策略相结合的能力。比较有代表性的是向日葵新推出的“定制包提权”功能以及“企业域名隔离”策略。

提权与域名隔离:融入企业已有的权限体系

“定制包提权”与“企业域名隔离”的核心思路,是让向日葵远程控制服务更好的融入企业已有的成熟权限体系,我们逐一进行分析。

● “提权”的概念

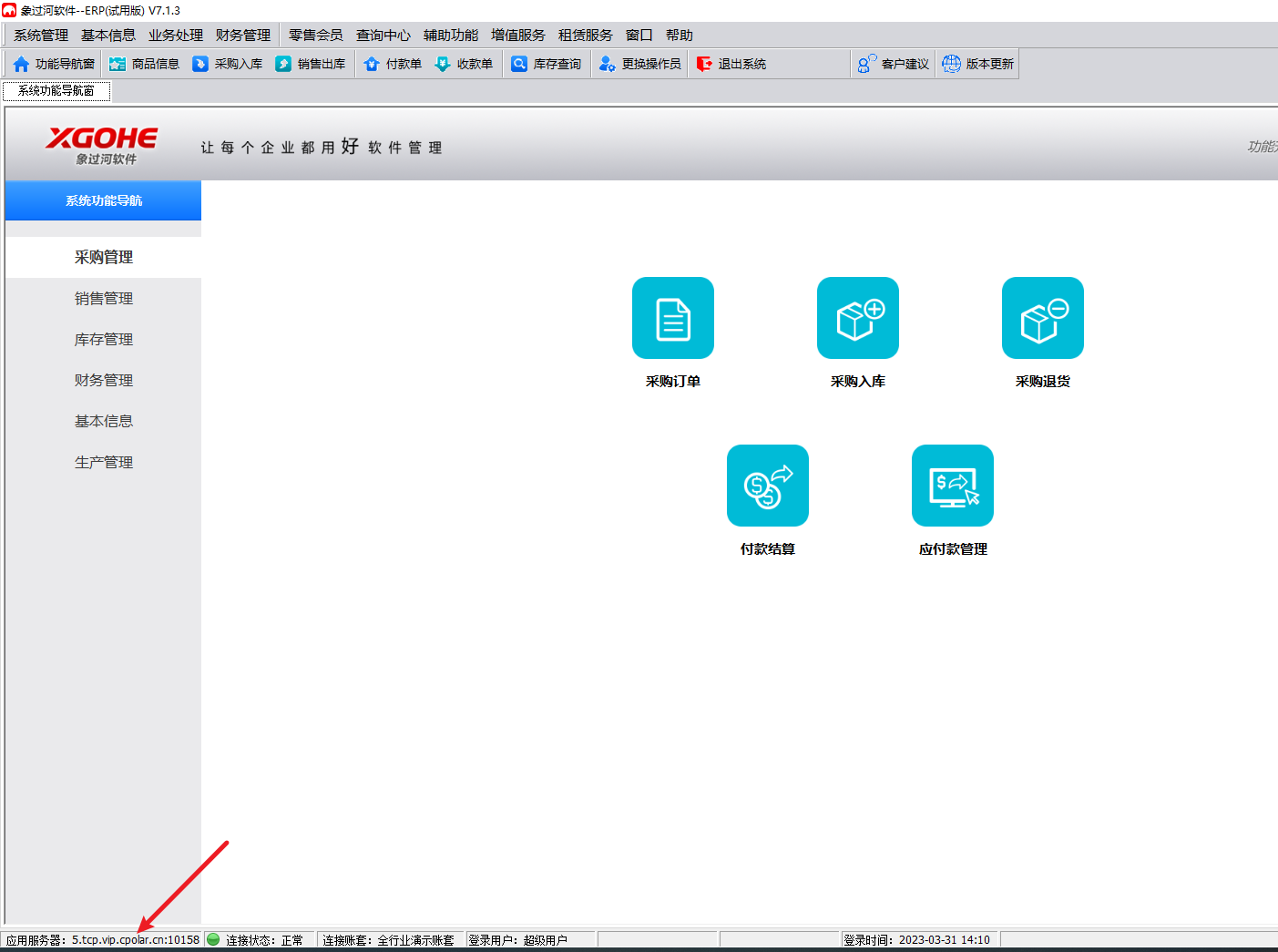

提权所谓的“权”,这里指的是Windows系统的账户权限,最高权限一般是默认叫admin的管理员权限。企业在对内进行IT管理的时候,往往不会授予员工其办公电脑的最高管理员权限,而是以一个普通用户的权限进行使用,普通权限仅能进行部分操作,往往无法对系统设置等进行调整。

● “提权”的作用

普通用户权限在日常办公过程中是足够使用的,但如果员工的电脑出现问题,需要进行远程运维调试,部分操作就需要管理员权限才能进行。

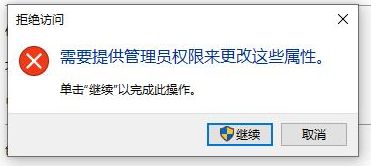

图仅供参考

这样一来,如果IT管理员通过向日葵企业免安装版发起远程协助,权限受限可能无法完成部分操作,最终可能需要肉身前往现场,持物理权限秘钥登录管理员帐号进行操作,效率大打折扣。

面对这一情况,向日葵近期在其免安装定制包中加入了“提权”功能,在定制过程中勾选“自启动时必须使用系统管理员权限运行”,即可实现提权运行:IT管理员在对员工电脑进行远程协助的过程中,将会自动获得管理员权限,方便进行各种操作。

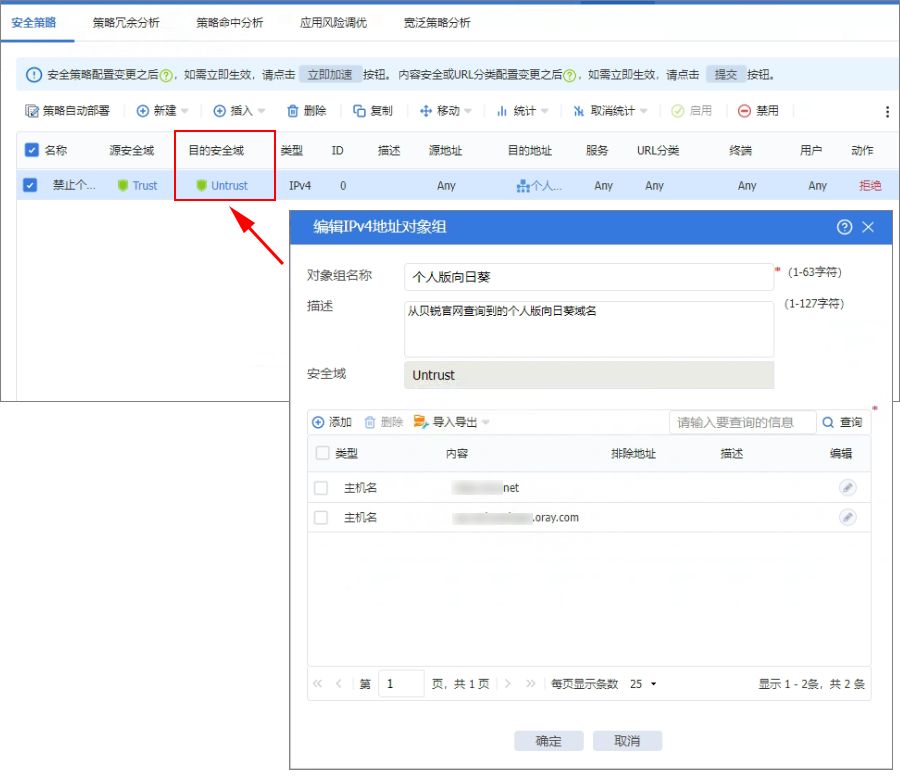

● 企业域名隔离:有效执行企业对远控使用的管控

企业在推动远程控制管理的过程中,往往会在执行层面遇到这一问题:员工会下意识延续自己使用个人版远控的习惯,导致企业版的管理能力事实上被架空。

而向日葵近期推出的企业域名隔离策略就可以很好的解决这一问题。

现在,企业IT管理员可以通过在防火墙中设置个人版向日葵的域名权限,来管理员工电脑的个人版向日葵使用,企业版向日葵独立的域名则不会受到影响。

具体的操作方式,只需要管理员登入企业防火墙设置页面,确认防火墙相关设置中支持添加域名字段,将向日葵个人版域名设置为限制访问即可,具体的设置规则和策略可根据企业自身的需求制定。

设置成功后,对应电脑上的个人版的向日葵远程控制将处于受限状态。

总结:

可以看到,现在向日葵远程控制企业服务,在权限管理方面已经十分的完善,无论是之前就以比较完整的功能层面权限管理,还是新增的若干可配合企业执行策略层面权限的能力,都可以帮助企业更好的对远控进行管理,避免管理触达不足所造成的诸多隐患,提升远控方案的可用性,这些功能站在企业视角,都相当具有普适性。

以上便是对向日葵权限管理能力的简单介绍,如果您想要体验向日葵企业服务,也欢迎关注官网公众号或前往官网留资申请试用。