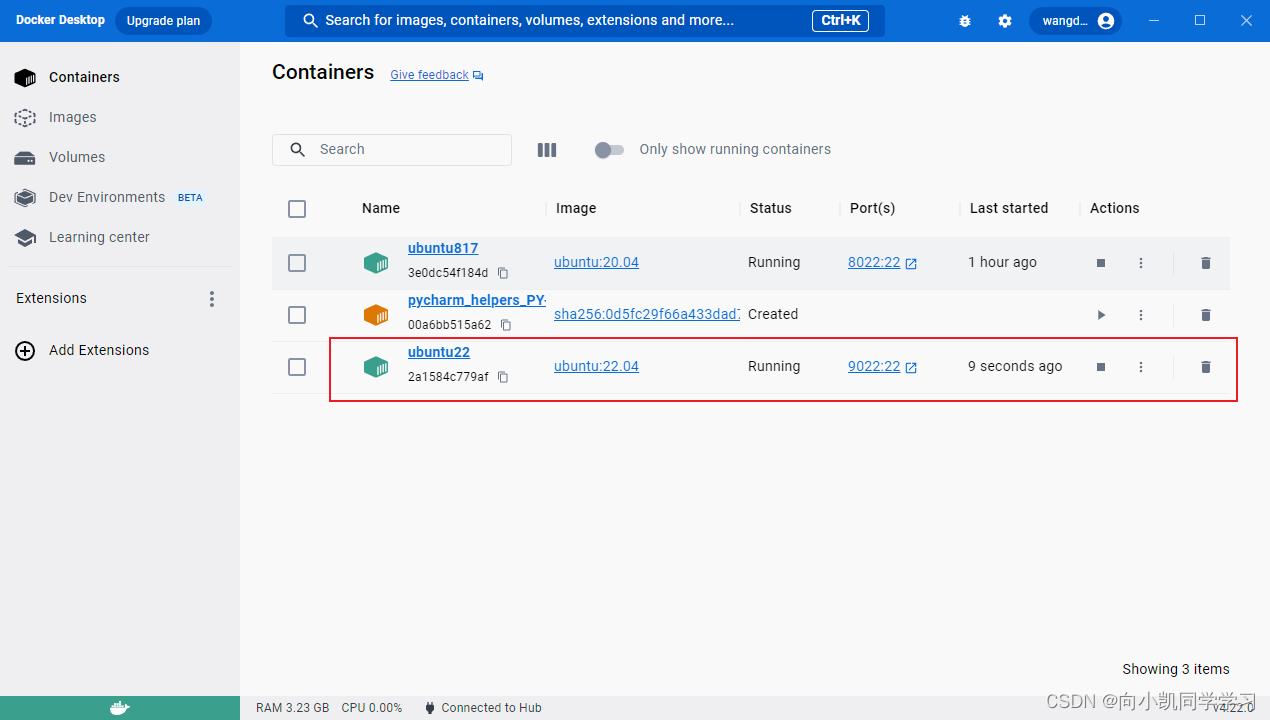

1、积木报表基于SSTI的任意代码执行漏洞

使用JeecgBoot 受影响版本中由于积木报表 /jeecg-boot/jmreport/queryFieldBySql Api接口未进行身份校验,使用 Freemarker 处理用户用户传入的 sql 参数,未经授权的攻击者可发送包含恶意 sql 参数的 http 请求,通过 SSTI 在应用端执行任意代码。

2、pom.xml修改成如下1.6.1

<!-- 积木报表 -->

<dependency>

<groupId>org.jeecgframework.jimureport</groupId>

<artifactId>jimureport-spring-boot-starter</artifactId>

<version>1.6.1</version>

<exclusions>

<exclusion>

<groupId>org.jeecgframework</groupId>

<artifactId>autopoi-web</artifactId>

</exclusion>

<exclusion>

<groupId>org.apache.poi</groupId>

<artifactId>ooxml-schemas</artifactId>

</exclusion>

</exclusions>

</dependency>3、升级后出现下面问题

org.springframework.jdbc.BadSqlGrammarException: PreparedStatementCallback; bad SQL grammar [SELECT count(0) FROM jimu_report_data_source jrds WHERE 1 = 1 AND jrds.TYPE = ?]; nested exception is java.sql.SQLSyntaxErrorException: Unknown column 'jrds.TYPE' in 'where clause'

at org.springframework.jdbc.support.SQLErrorCodeSQLExceptionTranslator.doTranslate(SQLErrorCodeSQLExceptionTranslator.java:239)

at org.springframework.jdbc.support.AbstractFallbackSQLExceptionTranslator.translate(AbstractFallbackSQLExceptionTranslator.java:70)

at org.springframework.jdbc.core.JdbcTemplate.translateException(JdbcTemplate.java:1541)

at org.springframework.jdbc.core.JdbcTemplate.execute(JdbcTemplate.java:667)

at org.springframework.jdbc.core.JdbcTemplate.query(JdbcTemplate.java:713)

at org.springframework.jdbc.core.JdbcTemplate.query(JdbcTemplate.java:738)

at org.springframework.jdbc.core.JdbcTemplate.query(JdbcTemplate.java:794)

at org.springframework.jdbc.core.namedparam.NamedParameterJdbcTemplate.queryForObject(NamedParameterJdbcTemplate.java:243)

at org.springframework.jdbc.core.namedparam.NamedParameterJdbcTemplate.queryForObject(NamedParameterJdbcTemplate.java:252)

at org.springframework.jdbc.core.namedparam.NamedParameterJdbcTemplate.queryForObject(NamedParameterJdbcTemplate.java:268)

at org.springframework.jdbc.core.namedparam.NamedParameterJdbcTemplate$$FastClassBySpringCGLIB$$9d5423dc.invoke(<generated>)

at org.springframework.cglib.proxy.MethodProxy.invoke(MethodProxy.java:218)

at org.springframework.aop.framework.CglibAopProxy.invokeMethod(CglibAopProxy.java:386)

at org.springframework.aop.framework.CglibAopProxy.access$000(CglibAopProxy.java:85)

at org.springframework.aop.framework.CglibAopProxy$DynamicAdvisedInterceptor.intercept(CglibAopProxy.java:704)

at org.springframework.jdbc.core.namedparam.NamedParameterJdbcTemplate$$EnhancerBySpringCGLIB$$ee436ac5.queryForObject(<generated>)

at org.jeecgframework.minidao.aop.MiniDaoHandler.getReturnMinidaoResult(MiniDaoHandler.java:425)

at org.jeecgframework.minidao.aop.MiniDaoHandler.invoke(MiniDaoHandler.java:133)

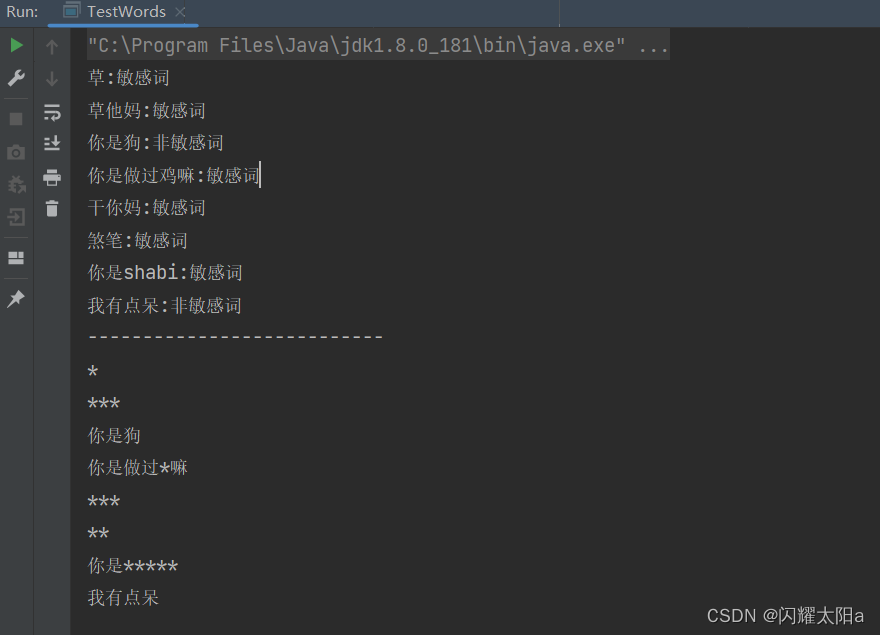

4、应该是表jimu_report_data_source增加了字段,如下两个字段加上

tenant_id varchar 10 多租户标识

type varchar 10 0 类型(report:报表;drag:仪表盘)

5、同时顺便修复一下freemarker模板注入漏洞

//update-begin-author:taoyan date:2022-8-10 for: freemarker模板注入问题 禁止解析ObjectConstructor,Execute和freemarker.template.utility.JythonRuntime。

//https://ackcent.com/in-depth-freemarker-template-injection/

_tplConfig.setNewBuiltinClassResolver(TemplateClassResolver.SAFER_RESOLVER);

_sqlConfig.setNewBuiltinClassResolver(TemplateClassResolver.SAFER_RESOLVER);

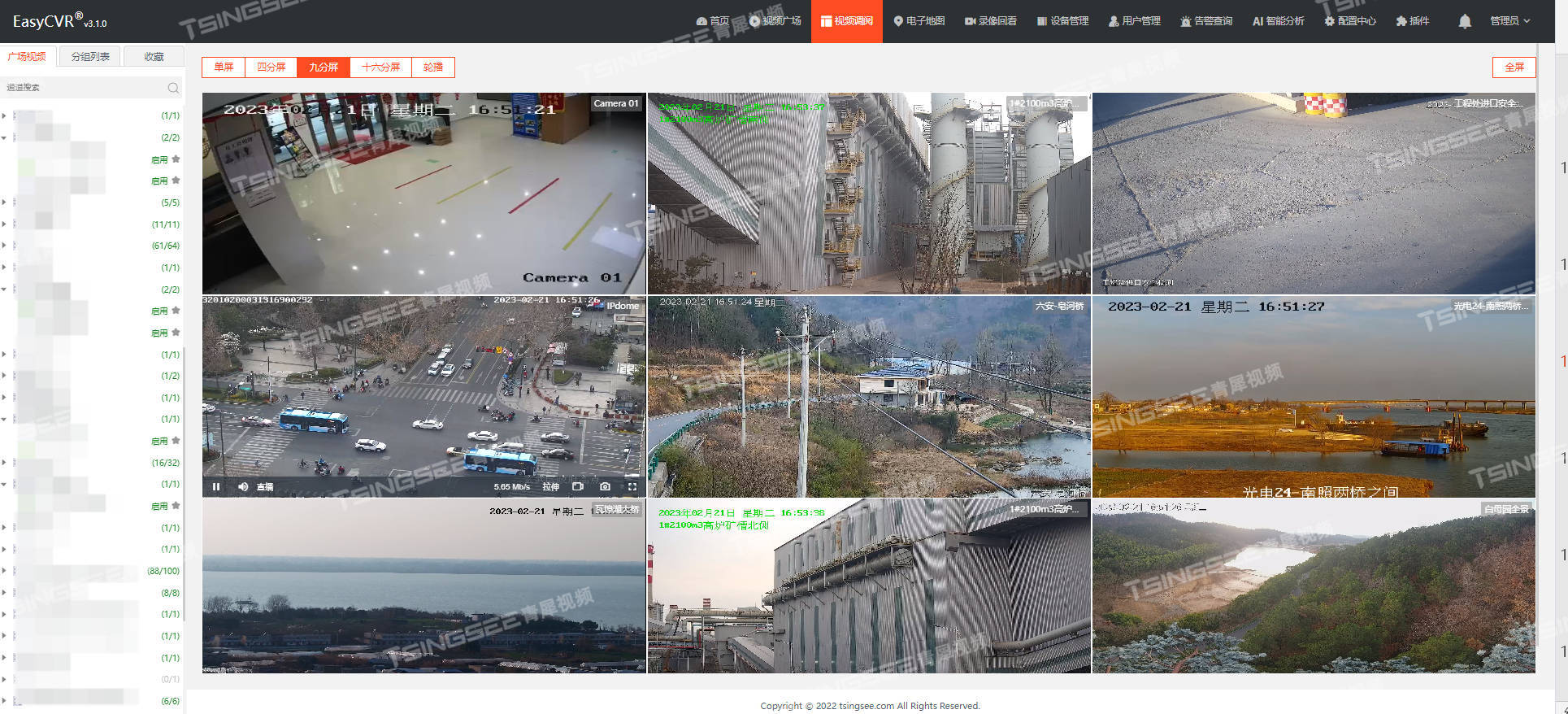

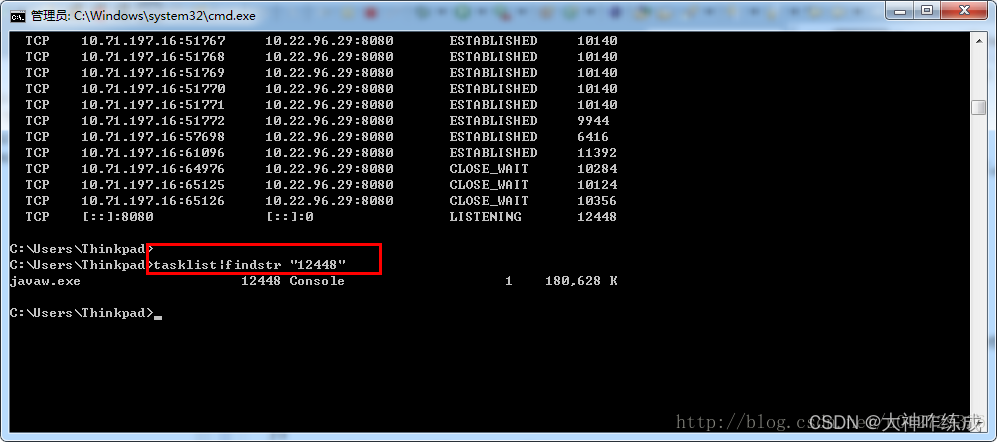

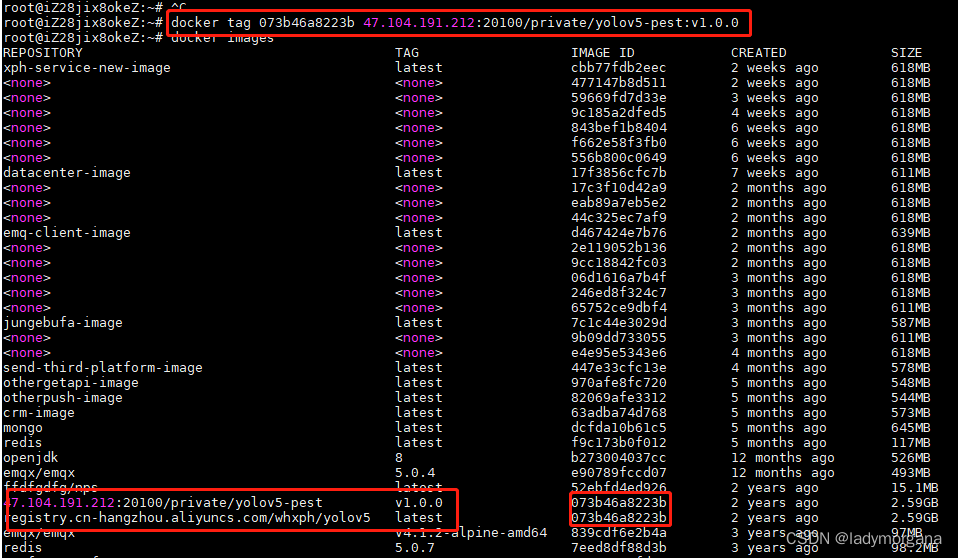

//update-end-author:taoyan date:2022-8-10 for: freemarker模板注入问题 禁止解析ObjectConstructor,Execute和freemarker.template.utility.JythonRuntime。6、效果图