1 K8S账户体系介绍

在k8s中,有两类用户,service account和user,我们可以通过创建role或clusterrole,再将账户和role或clusterrole进行绑定来给账号赋予权限,实现权限控制,两类账户的作用如下。

-

server account:k8s的进程、pod申请授权时使用的账户。类似于nginx服务会有一个nginx用户。

-

user:k8s的管理人员使用的账户,也就是我们使用的账户。

2 service account

2.1 介绍

Kubernetes中所有的访问,无论外部内部,都会通过API Server处理,访问Kubernetes资源前需要经过认证与授权。

-

在k8s中,service account(简称sa)是给集群中的进程使用的,当集群中的pod或进程需要跟apiserver申请调用资源时会使用到sa。

2.2 为什么需要sa

主要是为了权限控制,不同的sa账户对应不同的权限,如增删查等。

2.3 如何创建sa

-

创建一个sa

[root@k8s-master01 ~]# kubectl create serviceaccount sa-example ##创建一个sa名为sa-example

serviceaccount/sa-example created

[root@k8s-master01 ~]#

[root@k8s-master01 ~]# kubectl describe sa sa-example

Name: sa-example

Namespace: default

Labels: <none>

Annotations: <none>

Image pull secrets: <none>

Mountable secrets: <none>

Tokens: <none>

Events: <none>-

给sa创建secret,v1.25版本后创建sa后不再自动创建secret,因此需要手动创建。secret中会包含一些认证信息,包括ca证书等。

[root@k8s-master01 ~]# cat sa-example-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: secret-sa-example

annotations:

kubernetes.io/service-account.name: "sa-example" # 这里填写serviceAccountName

type: kubernetes.io/service-account-token

[root@k8s-master01 ~]# kubectl create -f sa-example-secret.yaml

secret/secret-sa-example created

[root@k8s-master01 ~]# kubectl describe sa sa-example ##检查可以发现sa的token处已经关联上了刚创建的secret

Name: sa-example

Namespace: default

Labels: <none>

Annotations: <none>

Image pull secrets: <none>

Mountable secrets: <none>

Tokens: secret-sa-example

Events: <none>

[root@k8s-master01 ~]# kubectl describe secret secret-sa-example ##查看secret的详情

Name: secret-sa-example

Namespace: default

Labels: <none>

Annotations: kubernetes.io/service-account.name: sa-example

kubernetes.io/service-account.uid: a4b9c0ea-2362-4bb3-abc7-10dc0fb795fc

Type: kubernetes.io/service-account-token

Data

====

ca.crt: 1099 bytes

namespace: 7 bytes

token: eyJhbGciOiJSUzI1NiIsImtpZCI6IkhwYldkODNuZmNMczYzNlRiRmpQQndMTFJYSWZZODZQSFIxUFI0WW1fYWMifQ.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJkZWZhdWx0Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZWNyZXQubmFtZSI6InNlY3JldC1zYS1leGFtcGxlIiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZXJ2aWNlLWFjY291bnQubmFtZSI6InNhLWV4YW1wbGUiLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC51aWQiOiJhNGI5YzBlYS0yMzYyLTRiYjMtYWJjNy0xMGRjMGZiNzk1ZmMiLCJzdWIiOiJzeXN0ZW06c2VydmljZWFjY291bnQ6ZGVmYXVsdDpzYS1leGFtcGxlIn0.OjGSORdrRchb-dOk56bIx9s2KfedIrcBHhWi4N7g1v2zDgbumF8DoIVUbDdSB3IXtSnrWu6ccF-NEXDkxTtsU3rRZCn4qLpYqxtmK-We0-JDqfPd6brSqv8SMOFpUhbTxOcCjsICLvGY0dE8iTNjRLjmlTlNENGJui3pYweLCV1Qe0Ry4hZs0BFaMVZn6dSjjNnPTTfaSNRk-4jcqqoOxC0qxVrpQb-LjLvBy9fi2omBZQnb4e98aGo8SN4U5tWNOr_QEfYO9h8B9w-Ub5eI2uZ9jan07ezjD9wathT4BP471m-8NFsFDO8PcRpvxDtNjl4XzMoQmjZA1wM0rseDrg24.4 如何使用sa

Pod中使用ServiceAccount非常方便,只需要指定ServiceAccount的名称即可。

[root@k8s-master01 ~]# cat nginx-alpine.yaml

apiVersion: v1

kind: Pod

metadata:

name: nginx-test-pod ##pod名

spec:

serviceAccountName: sa-example ##sa名

containers:

- image: nginx:alpine

name: container-0

resources:

limits:

cpu: 100m

memory: 200Mi

requests:

cpu: 100m

memory: 200Mi

imagePullSecrets:

- name: default-secret ##下载镜像使用到的secret名

[root@k8s-master01 ~]# kubectl create -f nginx-alpine.yaml

pod/nginx-test-pod created

[root@k8s-master01 ~]# kubectl get pod

NAME READY STATUS RESTARTS AGE

nginx-test-pod 1/1 Running 0 2m13s

[root@k8s-master01 ~]# kubectl describe pod nginx-test-pod|grep -i account

Service Account: sa-example

/var/run/secrets/kubernetes.io/serviceaccount from kube-api-access-mb8cd (ro)

[root@k8s-master01 ~]# kubectl exec -it nginx-test-pod -- /bin/sh ##进入pod,可以看到对应的secret文件,ca证书和token

/ # ls /var/run/secrets/kubernetes.io/serviceaccount

ca.crt namespace token创建好sa我们可以再绑定role或clusterrole来赋予更精细化的权限。

3 user account

3.1 介绍

前面说的service account在k8s集群中是给pod使用的,这里介绍的User Account,是给我们自己,也就是给人用的。

3.2 为什么需要user account

在k8s集群中跟linux操作系统是一样的,我们默认的账户是:kubernetes-admin@kubernetes,管理员账户,权限也是最大的,在k8s集群中畅通无阻。

但是在企业中,并不是只有我们一个人使用k8s集群,还有很多的研发人员都是需要使用集群的;这时我们需要给他们创建一些账号,但是这些账号权限又不能太大,以防误删资源,这个时候我们就能使用user account了。

3.3 如何创建一个user account

步骤如下

-

创建用户所需的证书文件和密钥

-

创建用户

-

创建角色

-

将角色和用户进行绑定

3.3.1 为用户生成证书

前面介绍的sa账户,secret创建时会创建好证书,对于用户的话我们需要自己创建证书。

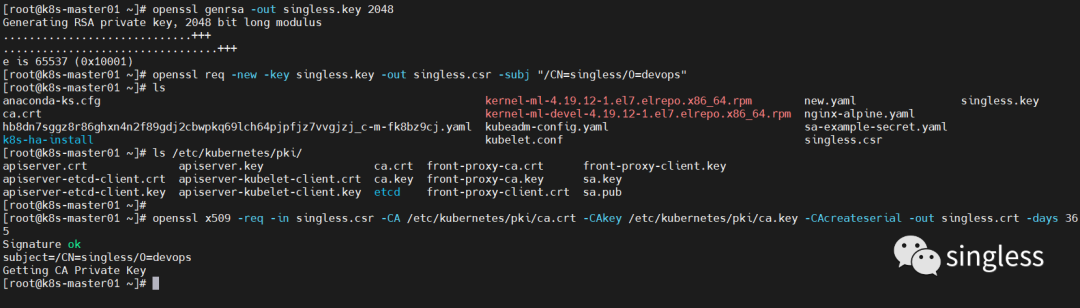

[root@k8s-master01 ~]# openssl genrsa -out singless.key 2048 ##给用户创建一个私钥

[root@k8s-master01 ~]# openssl req -new -key singless.key -out singless.csr -subj "/CN=singless/O=devops" ##用此私钥创建一个csr(证书签名请求)文件,其中我们需要在subject里带上用户信息(CN为用户名,O为用户组),其中/O参数可以出现多次,即可以有多个用户组:

[root@k8s-master01 ~]# openssl x509 -req -in singless.csr -CA /etc/kubernetes/pki/ca.crt -CAkey /etc/kubernetes/pki/ca.key -CAcreateserial -out singless.crt -days 365 ##找到K8S集群(API Server)的CA证书文件,其位置取决于安装集群的方式,通常会在/etc/kubernetes/pki/路径下,会有两个文件,一个是CA证书(ca.crt),一个是CA私钥(ca.key)。通过集群的CA证书和之前创建的csr文件,来为用户颁发证书。-CA和-CAkey参数需要指定集群CA证书所在位置,-days参数指定此证书的过期时间,这里为365天。最后将证书(tom.crt)和私钥(tom.key)保存起来,这两个文件将被用来验证API请求。

3.3.2 创建用户

现在我们想要通过kubectl以singless的身份来操作集群,需要将singless的认证信息添加进kubectl的配置,即~/.kube/config中,通过以下命令将用户singless的验证信息添加进kubectl的配置:

[root@k8s-master01 ~]# kubectl config set-credentials singless --client-certificate=singless.crt --client-key=singless.key

User "singless" set.

[root@k8s-master01 ~]# cat ~/.kube/config |tail -4 ##添加完成后在~/.kube/config可以看到新增了

- name: singless

user:

client-certificate: /root/singless.crt

client-key: /root/singless.key

[root@k8s-master01 ~]# kubectl config set-context singless --cluster=kubernetes --namespace=* --user=singless ##创建context,通过context来绑定用户,来实现精细化的权限控制。context可以理解为登录用户时所需的环境变量。删除使用kubectl config delete-context命令

[root@k8s-master01 ~]# kubectl config get-contexts ##查询当前环境的context

CURRENT NAME CLUSTER AUTHINFO NAMESPACE

* kubernetes-admin@kubernetes kubernetes kubernetes-admin

singless kubernetes singless *3.3.3 创建角色

角色主要分为两种:role和clusterrole,角色(role)是比较有限制性的,只针对于指定的资源生效。而集群角色(clusterrole)就权限就比较广泛了,新建了一个集群角色之后,这个角色将对整个集群受影响。

创建角色有两种方法

-

通过命令行进行创建

[root@k8s-master01 ~]# kubectl create role myrole --verb=get,list,watch --resource=pod,svc 创建了一个名叫myrole的角色,并且赋予它对pod、service有看的权限

role.rbac.authorization.k8s.io/myrole created-

通过yaml文件进行创建

[root@k8s-master01 ~]# cat myrole2.yaml

apiVersion: rbac.authorization.k8s.io/v1

#api版本,使用kubectl explain +【要查询的资源,比如pod】

kind: Role

metadata:

name: myrole2

rules: #规则

- apiGroups: [""] # 空字符串""表明使用支持所有的api版本,一般都放空

resources: ["pods"] #resources:资源,现在这些权限对哪些资源生效,这里写的是pod,如果想要多写几个,就用逗号隔开,其实就是一个列表

verbs: ["get", "watch", "list"] #详细的权限:这三个都是查看的权限。如果需要所有权限,直接填写一个*号即可

[root@k8s-master01 ~]# kubectl create -f myrole2.yaml

role.rbac.authorization.k8s.io/myrole2 created查看创建的角色

[root@k8s-master01 ~]# kubectl get role

NAME CREATED AT

myrole 2023-07-18T09:22:51Z

myrole2 2023-07-18T09:33:24Z3.3.4 角色绑定用户

[root@k8s-master01 ~]# kubectl create rolebinding myrole-binding --role=myrole2 --user=singless ##将用户和角色进行绑定

[root@k8s-master01 ~]# kubectl get rolebinding -owide ##查看绑定关系

NAME ROLE AGE USERS GROUPS SERVICEACCOUNTS

myrole-binding Role/myrole2 57s singless

3.4 使用账户

下面的例子表明使用singless用户可以看到pod,但是看不到svc,符合我们的前面创建role myrole2时所做的权限设置

[root@k8s-master01 ~]# kubectl config use-context singless

Switched to context "singless".

[root@k8s-master01 ~]# kubectl get pod

NAME READY STATUS RESTARTS AGE

nginx-test-pod 1/1 Running 0 124m

[root@k8s-master01 ~]# kubectl get svc

Error from server (Forbidden): services is forbidden: User "singless" cannot list resource "services" in API group "" in the namespace "default"使用下列命令可以将context切换回管理员用户

[root@k8s-master01 ~]# kubectl config use-context kubernetes-admin@kubernetes

![LeetCode[274]H指数](https://img-blog.csdnimg.cn/693e6582b4fd4431b5d247f9e060294e.png)