提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

文章目录

- 前言

- 一、启动 Kali Linux

- 准备 Apache 服务器

- 使用Ettercap插件进行欺骗

- 使用 Wireshark 捕获 Https 流量

- 总结

前言

您可能已经熟悉中间人攻击:攻击者通过诱骗双方认为他们已经与目标方建立了通信来秘密拦截双方之间的消息。由于能够拦截消息,攻击者甚至可以通过注入虚假消息来影响通信。

此类攻击的一个例子是受害者登录 wifi 网络,同一网络上的攻击者让他们在钓鱼页面上泄露他们的用户凭据。我们将特别讨论这种技术,也称为网络钓鱼。

尽管可以通过身份验证和篡改检测来检测它,但这是许多黑客使用的常见策略,他们设法在毫无戒心的情况下将其拉下来。因此,值得了解它对任何网络安全爱好者的工作方式。

提示:以下是本篇文章正文内容,下面案例可供参考

一、启动 Kali Linux

启动 Kali Linux以开始使用。

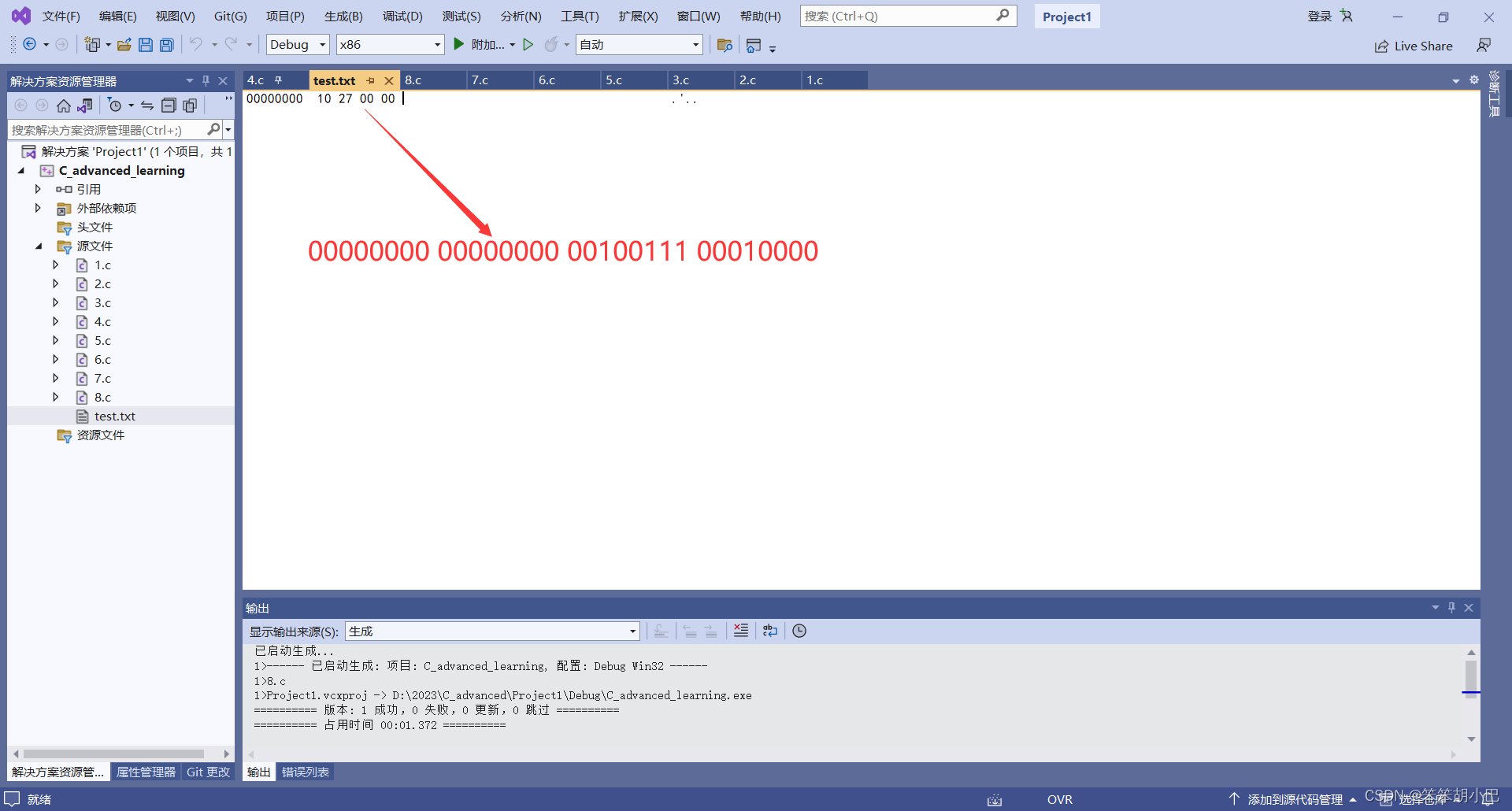

在 Ettercap 中设置 DNS 配置文件

设置命令终端并通过在您选择的编辑器中键入以下语法来更改 Ettercap 的 DNS 配置。

vim /etc/ettercap/etter.dns

将显示 DNS 配置文件。

接下来,您需要在终端中输入您的地址

*a 你的IP

若要保存更改,按“esc”,:wq再按保存退出

准备 Apache 服务器

现在,我们将我们的假安全页面移动到 Apache 服务器上的一个位置并运行它。您需要将假页面移动到此 apache 目录。

运行以下命令以格式化 HTML 目录:

rm /var/www/html/*

接下来,您需要保存虚假的安全页面并将其上传到我们提到的目录。在终端中键入以下内容以开始上传:

mv /root/Desktop/fake.html /var/www/html

现在使用以下命令启动 Apache 服务器:

service apache2 start

您将看到服务器已成功启动。

使用Ettercap插件进行欺骗

现在我们将看到Ettercap将如何发挥作用。我们将使用Ettercap进行DNS欺骗。通过输入以下内容启动应用程序:

ettercap -G

您可以看到它是一个 GUI 实用程序,这使得导航变得更加容易。

打开插件后,点击“嗅探底部”按钮

将受害者指定为目标 2,将您的 IP 地址指定为目标 1。您可以通过单击目标两个按钮,然后单击添加到目标按钮来指定受害者。

接下来,点击 mtbm 选项卡并选择 ARP 中毒。

现在导航到“插件”选项卡,然后单击“管理插件”部分,然后激活DNS欺骗

(双击dns_spoof)

然后转到开始菜单,您最终可以开始攻击。

使用 Wireshark 捕获 Https 流量

这就是所有内容最终产生一些可操作和相关结果的地方。

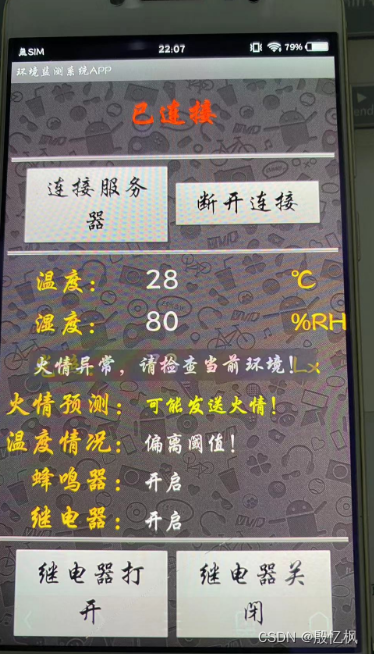

我们将使用Wireshark来抓取https流量并尝试从中检索密码。

要启动Wireshark,请启动一个新终端并进入Wireshark。

在 Wireshark 启动并运行的情况下,您必须指示它过滤掉除 https 数据包以外的任何流量数据包,方法是在应用显示过滤器中键入 HTTP 并按回车键。

现在,注意每个数据包,以及每个在其描述中包含“post”一词的数据包

总结

当我们谈论黑客攻击时,MITM是一个广泛的专业领域。一种特定类型的MITM攻击有几种不同的独特方法,网络钓鱼攻击也是如此。

我们已经研究了最简单但非常有效的方法来获取大量可能具有未来前景的多汁信息。Kali Linux 使这类事情变得非常容易,其内置实用程序服务于一个或另一个目的。

无论如何,现在就到此为止。我希望您发现此快速教程有用,并希望它可以帮助您开始网络钓鱼攻击。请继续阅读有关MITM攻击的更多教程。