SSH服务器CBC加密模式漏洞

1.描述

一般经过我们的加固,Linux环境中一般都已经采用AES这种算法加密,AES有五种加密模式(CBC、ECB、CTR、OCF、CFB),centos7.x系统启动sshd服务后,系统默认选择CBC的机密模式,在对安全要求比较高的生产环境中,一般是不允许CBC加密的,我们需要将CBC的加密方式修改为CTR或者GCM。

风险级别:低

修复建议:禁用CBC模式密码加密,并启用CTR或GCM密码模式加密。

2.处理方法

#ssh -Q cipher //查看你当前ssh使用的算法

[root@003 ~]# ssh -Q cipher

3des-cbc

blowfish-cbc

cast128-cbc

arcfour

arcfour128

arcfour256

aes128-cbc

aes192-cbc

aes256-cbc

aes128-ctr

aes192-ctr

aes256-ctr

aes128-gcm@openssh.com

aes256-gcm@openssh.com

chacha20-poly1305@openssh.com

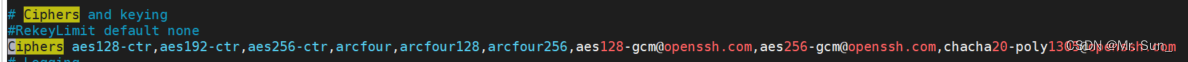

修改sshd_conf配置

#vim /etc/ssh/sshd_config

查询找到#Ciphers and keying

在其下面增加配置项,删除相关CRC内容

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,arcfour,arcfour128,arcfour256,aes128-gcm@openssh.com,aes256-gcm@openssh.com,chacha20-poly1305@openssh.com

重启SSHD

#systemctl restart sshd

测试ssh的cbc连接

ssh -vv -oCiphers=aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes256-cbc 127.0.0.1

输入以上代码,如果没有要求输入密码,则表示成功。