目录

- 前言

- 什么是高级持续威胁

- 高级持续威胁攻击有哪些独特特征

- APT攻击的五个阶段

- APT检测及防护措施

- 总结

前言

APT攻击是利用多个阶段和不同攻击技术的复合网络攻击。APT不是一时兴起2构思或实施的攻击。相反,攻击者故意针对特定目标定制攻击策略。并在较长时间内进行攻击。

在本文中,我们将了解APT的概念,并讲述五个APT攻击阶段。

什么是高级持续威胁

高级持续威胁(APT)是由一群技术精湛,经验丰富的攻击者发起的有组织的网络攻击。APT不是打了就跑路的攻击。攻击者针对战略目标仔细计划他们的活动,并在很长时间的进行

APT是涉及到多个阶段和多种攻击技术的复合攻击。许多常见的攻击媒介最初是作为APT活动的一部分引入的,其中最突出的例子包括0day漏洞和恶意软件。

APT活动往往涉及到多种模式和多个接入点。

APT攻击者的目标以及组织面临的后果包括:

- 窃取寂寞数据

- 个人身份信息或其他敏感数据被盗

- 破坏,数据库被删除

- 完成站点接管

- 获取基础设施数据用于侦查目的

- 获取关键系统的凭据

高级持续威胁攻击有哪些独特特征

有许多明确的迹象表明APT攻击存在。包括

- 参与者–攻击通常由具有特定任务的参与者执行。这些参与者通常得到国家或公司或组织的支持

- 目标–长期破坏目标能力或信息收集,这种破坏或泄漏数据的目的可能实战性或政治性

- 及时性–攻击的重点是确保攻击者能获得访问权并在相当长的时间内维持访问权限。通常攻击者在攻击过程中会多次返回已渗透的系统

- 资源–APT攻击攻击需要大量的资源和时间来执行。这包括时间,安全和开发专业知识

- 风险承受能力–攻击者不太可能使用广泛的攻击,而是专注于特定目标。攻击者也要更加小心,以免被抓住

- 方法–APT攻击通常采用安全专业知识复杂技术。这些技术包括rootkit,DNS隧道,社工和恶意wifi

- 攻击来源–APT攻击可能来自多个位置,并且可能发生于安全团队歇息时间段,攻击者在选择入口点之前通常会花费时间全面了解系统的漏洞

- 攻击值–攻击值可以指目标的大小或攻击的大小。大型组织比小型组织更成为APT目标,同样,大量数据传输通常表明APT攻击需要更大的组织

- 可以绕过传统检测工具–APT攻击通常绕过依赖于基于签名的检测的传统工具。为此,攻击者使用新技术。

APT攻击的五个阶段

APT 攻击有多个阶段,从攻击者最初的访问到最终的数据泄露和后续攻击:

- 初始访问APT 组织通过以下三种攻击面之一获取网络访问权来开始其活动:基于 Web 的系统、网络或人类用户。他们通常通过恶意上传、搜索和利用应用程序漏洞、安全工具的漏洞以及最常见的针对拥有特权帐户的员工的鱼叉式网络钓鱼来实现访问。目标是用恶意软件感染目标。

- 首次渗透和恶意软件部署获得访问权限后,攻击者会通过安装后门 shell、伪装成合法软件的特洛伊木马或其他允许他们进行网络访问和远程控制被渗透系统的恶意软件来破坏被渗透的系统。一个重要的里程碑是建立与其指挥和控制系统的出站连接。APT 可能会使用加密、混淆或代码重写等高级恶意软件技术来隐藏其活动。

- 扩大访问范围并横向移动攻击者利用第一次渗透来收集有关目标网络的更多信息。他们可能会使用暴力攻击,或利用他们在网络内部发现的其他漏洞,以获得更深入的访问权限并控制其他更敏感的系统。攻击者安装额外的后门并创建隧道,使他们能够在网络上进行横向移动并随意移动数据。

- 发动攻击一旦扩大了影响范围,攻击者就会识别出他们想要的数据或资产,并将其传输到网络内的安全位置,通常会进行加密和压缩,以准备泄露。此阶段可能需要一些时间,因为攻击者会继续危害更敏感的系统并将其数据传输到安全存储。

- 渗漏或造成损害最后,攻击者准备将数据传输到系统之外。他们经常会进行“DDos攻击”,例如分布式拒绝服务 (DDoS) 攻击,以在安全团队将数据传输到网络边界之外时分散他们的注意力。之后,他们将采取措施删除数据传输的法医证据。根据攻击的目标,APT 组织此时可能会造成巨大损害,削弱组织或接管网站或数据中心等关键资产。

- 后续攻击如果 APT 攻击涉及未检测到的静默数据泄露,攻击者将留在网络内并等待其他攻击机会。随着时间的推移,他们可能会收集更多敏感数据并重复该过程。他们还将致力于创建难以检测的后门,这样即使他们被抓住,他们也可以在未来重新获得对系统的访问权限。

APT检测及防护措施

APT是一种多方位的攻击,防御必须包括多种安全工具和技术。这些包括:

电子邮件过滤——大多数 APT 攻击利用网络钓鱼来获取初始访问权限。过滤电子邮件并阻止电子邮件中的恶意链接或附件可以阻止这些渗透尝试。

端点保护——所有 APT 攻击都涉及端点设备的接管。高级反恶意软件保护和端点检测和响应可以帮助识别 APT 参与者对端点的危害并做出反应。

访问控制——强大的身份验证措施和对用户帐户的严密管理,特别关注特权帐户,可以降低 APT 的风险。

监控流量、用户和实体行为——可以帮助识别 APT 攻击不同阶段的渗透、横向移动和渗漏。

总结

本文简单的介绍了APT攻击

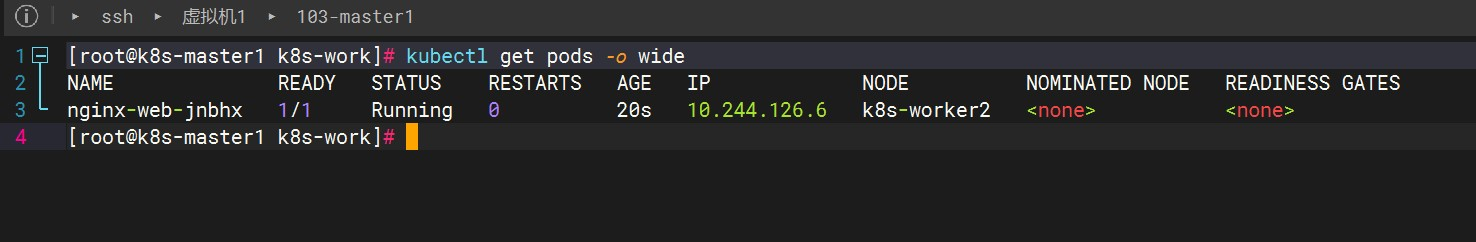

送张图