接上篇《7、实操-万达酒店综合项目(一)》

之前我们讲解了酒店网络项目的整体需求文档,包括项目背景、总体架构设计以及网络功能域划分、配置标准、路由规划等。本篇我们就来按照项目要求进行模拟拓扑的构建实操。

一、总体架构效果

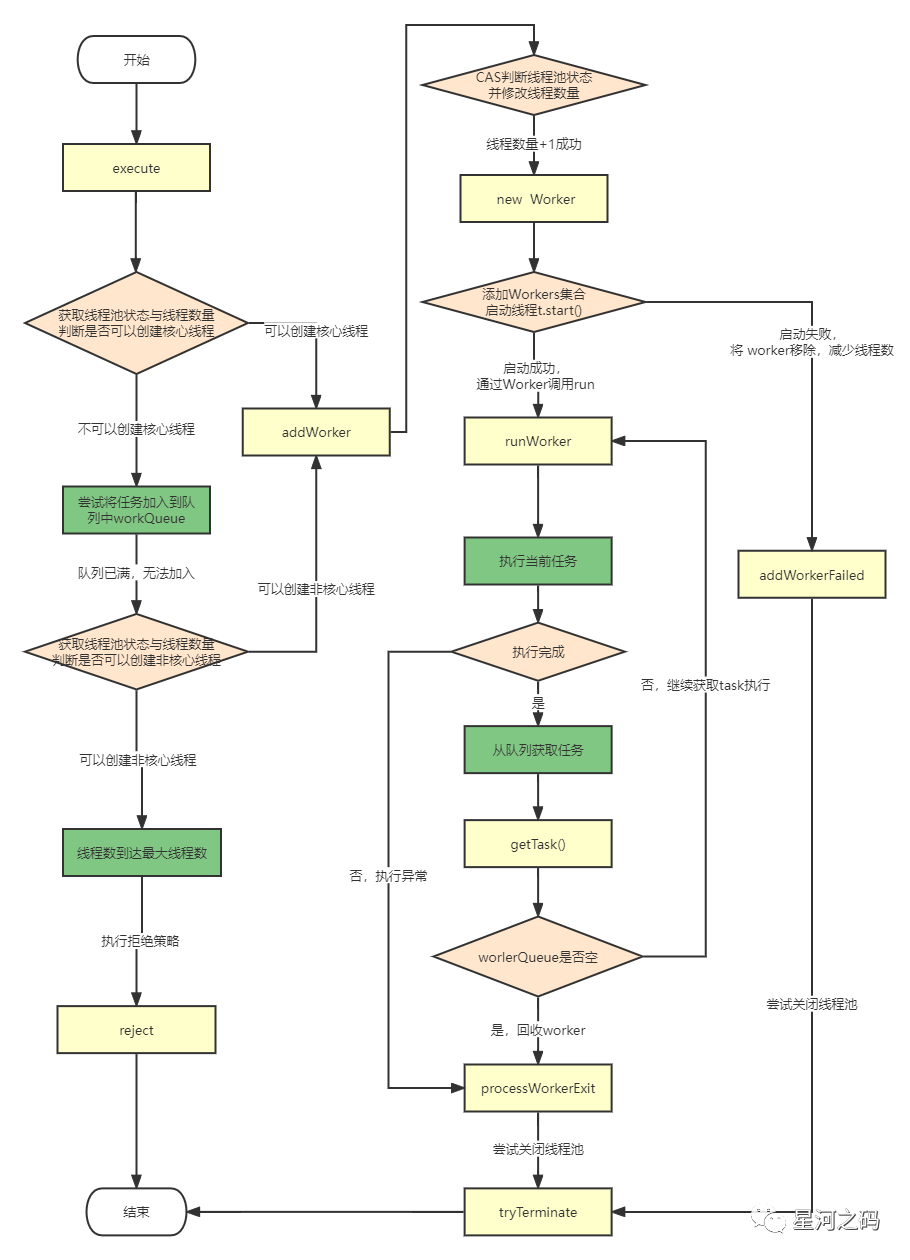

按照之前项目需求的拓扑图:

我们最需要终实现的虚拟拓扑的效果图:

想实现上面的整体效果,还是有一些难度的,这里需要实现项目几个核心的技术需求:

1、基本的连通性。办公区域、客房区域需要能上网,支持有线+无线。

2、远程管理。办公主机能远程管理设备。

3、安全加固。

二、拓扑图基础绘制

我们先按照项目需求的拓扑图,将整体架构所需要的设备先都一一拖到相应区域,先不进行链接(路由器统一使用AR1220,交换机使用S5700,防火墙使用USG6000V):

然后下面我们按区逐步来进行网络拓扑的配置。

三、办公区域网络配置

1、连接准备

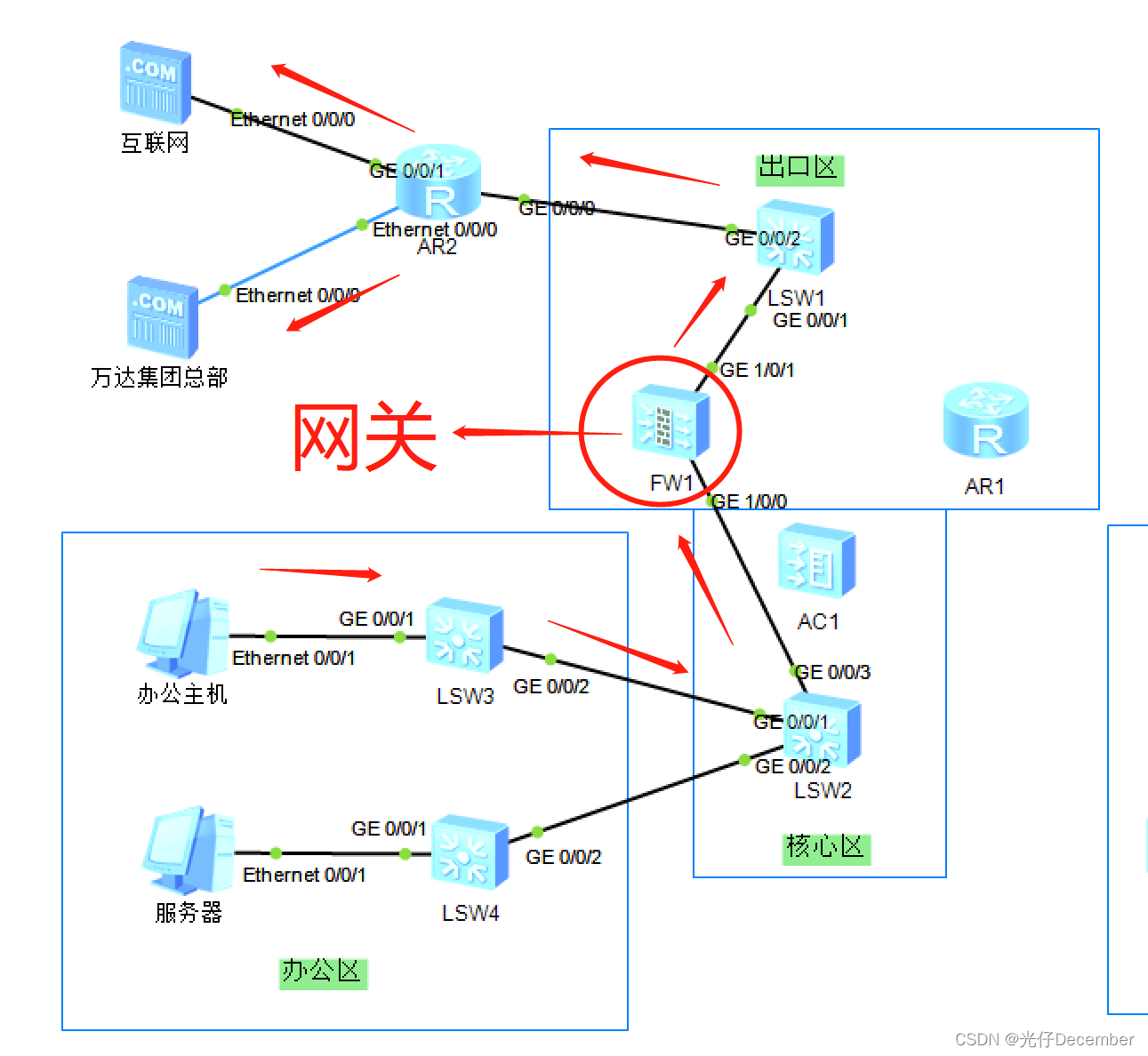

首先我们先从办公区的网络配起来,首先用Auto线将办公电脑、主机与交换机连接,然后将办公区的两个交换机连接至核心区的交换机,然后将核心交换机连接至出口区的防火墙(该设备为网关),防火墙连接至傻瓜交换机LSW1,然后傻瓜交换机连接外网的路由设备,最终使办公区的电脑可以访问外网和集团内网:

把上面的设备全部启动,等待所有节点变绿后,就可以开始配置了。

注:与防火墙FW1的线,用Copper链接,上面用GE1/0/1的接口,下面用GE 0/0/3的接口:

2、配置规划

首先,我们需要在LSW3和LSW4接入交换机上,使用access trunk,然后在LSW2的汇聚交换机使用trunk模式。

防火墙配置:网关IP、DHCP、默认路由、NAT。

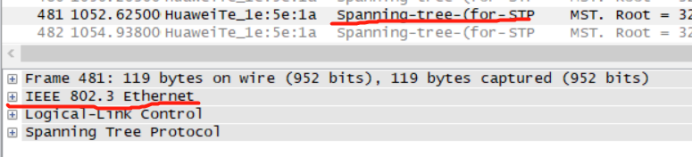

3、trunk介绍

这里解释一下什么是trunk,以及access trunk和trunk模式的区别。

在技术领域中把TRUNK翻译为中文是“主干、干线、中继线、长途线”,不过一般不翻译,直接用原文。

TRUNK是端口汇聚的意思,就是通过配置软件的设置,将2个或多个物理端口组合在一起成为一条逻辑的路径从而增加在交换机和网络节点之间的带宽,将属于这几个端口的带宽合并,给端口提供一个几倍于独立端口的独享的高带宽。

TRUNK是一种封装技术,它是一条点到点的链路,链路的两端可以都是交换机,也可以是交换机和路由器,还可以是主机和交换机或路由器。基于端口汇聚(Trunk)功能,允许交换机与交换机、交换机与路由器、主机与交换机或路由器之间通过两个或多个端口并行连接同时传输以提供更高带宽、更大吞吐量, 大幅度提供整个网络能力。

TRUNK的主要功能就是将多个物理端口(一般为2-8个)绑定为一个逻辑的通道,使其工作起来就像一个通道一样。将多个物理链路捆绑在一起后,不但提升了整个网络的带宽,而且数据还可以同时经由被绑定的多个物理链路传输,具有链路冗余的作用,在网络出现故障或其他原因断开其中一条或多条链路时,剩下的链路还可以工作。

TRUNK模式和ACCESS模式的区别:

(1)端口用途不同:truck端口为与其它交换机端口相连的VLAN汇聚口。access端口为交换机与VLAN域中主机相连的端口。

(2)trunk一般是打tag标记的,一般只允许打了该tag标记的vlan通过,所以该端口可以允许多个打tag标记的vlan通过。而access端口一般是untag不打标记的端口,而且一个access vlan端口只允许一个access vlan通过。

4、办公区交换机配置

首先对办公区LSW3交换机进行配置,这里首先使用sysname指令,按照项目文档要求为其命名“BG-JR”,然后创建一个名为100的vlan,然后配置g0/0/1口链接模式为access模式,默认端口链接vlan100:

注:这里的undo in en是去除自动信息提醒,免得一会蹦出一个消息影响操作。

然后配置LSW3交换机的g0/0/2口链接模式为trunk模式,只允许vlan100通过:

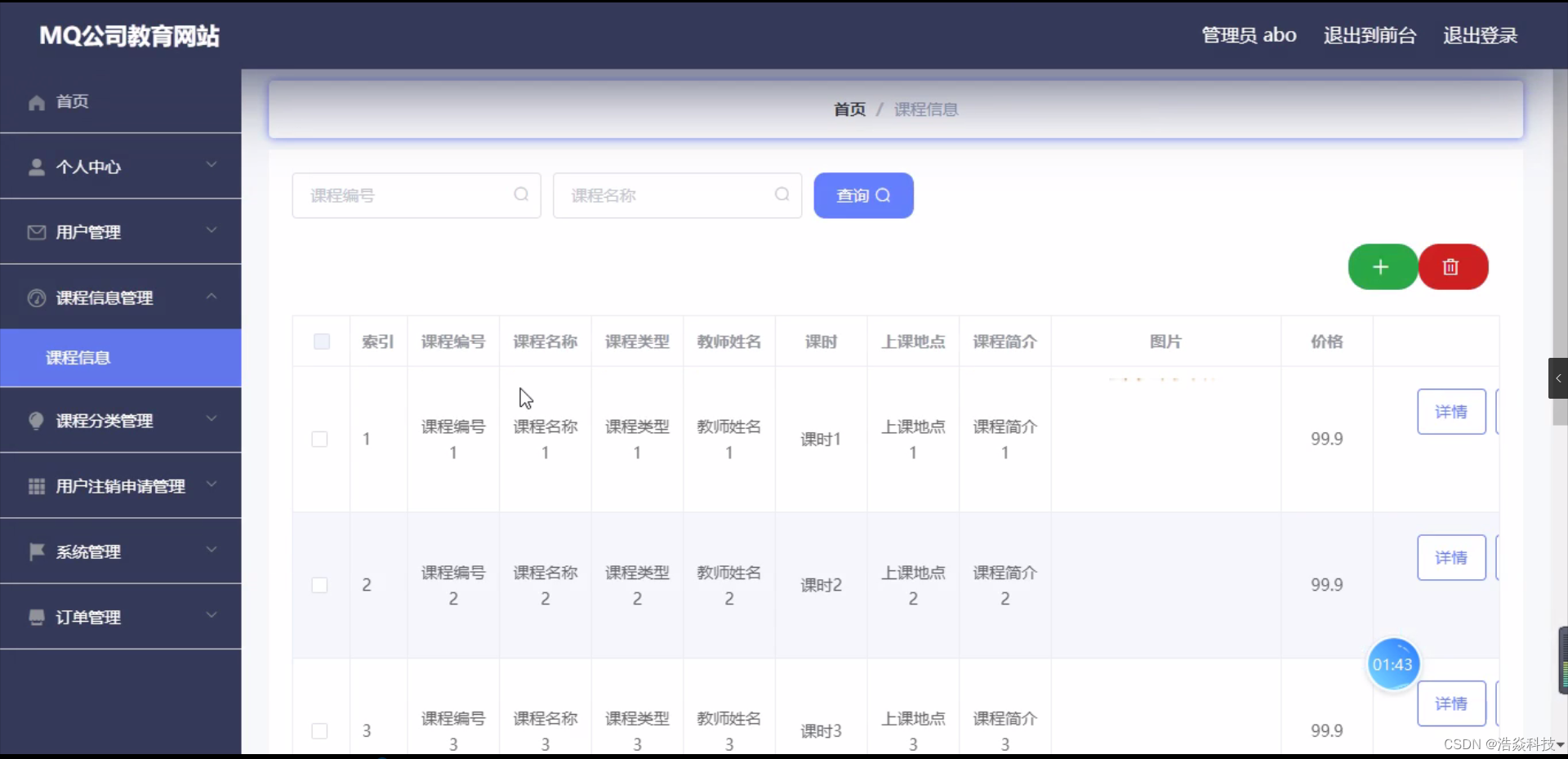

5、核心区交换机配置

然后我们配置核心区交换机LSW2,给它起个名字叫“HJ”,然后汇聚交换机批量创建vlan,分别是“100 101 104 172”,这里的100是刚刚办公区办公主机的vlan,101是办公区服务器的vlan,104以及172是客房区两个交换机通过来的vlan:

然后再配置核心区交换机LSW2的g0/0/1的端口,模式为trunk,然后只允许vlan100进入;然后是连接网关防火墙的g0/0/3端口,模式为access,然后默认端口链接vlan100:

6、出口区防火墙配置

下面开始配置网关防火墙,要明确一下我们即将要设置的几个重点:

(1)安全域:设置一下哪个端口链接内网(trust),哪个端口链接外网(untrust)。

(2)安全策略:防火墙默认禁止所有,在安全策略中放行需要同行的数据包。

(3)做基本通信:配ip,配置dhcp,配置默认路由,配NAT。

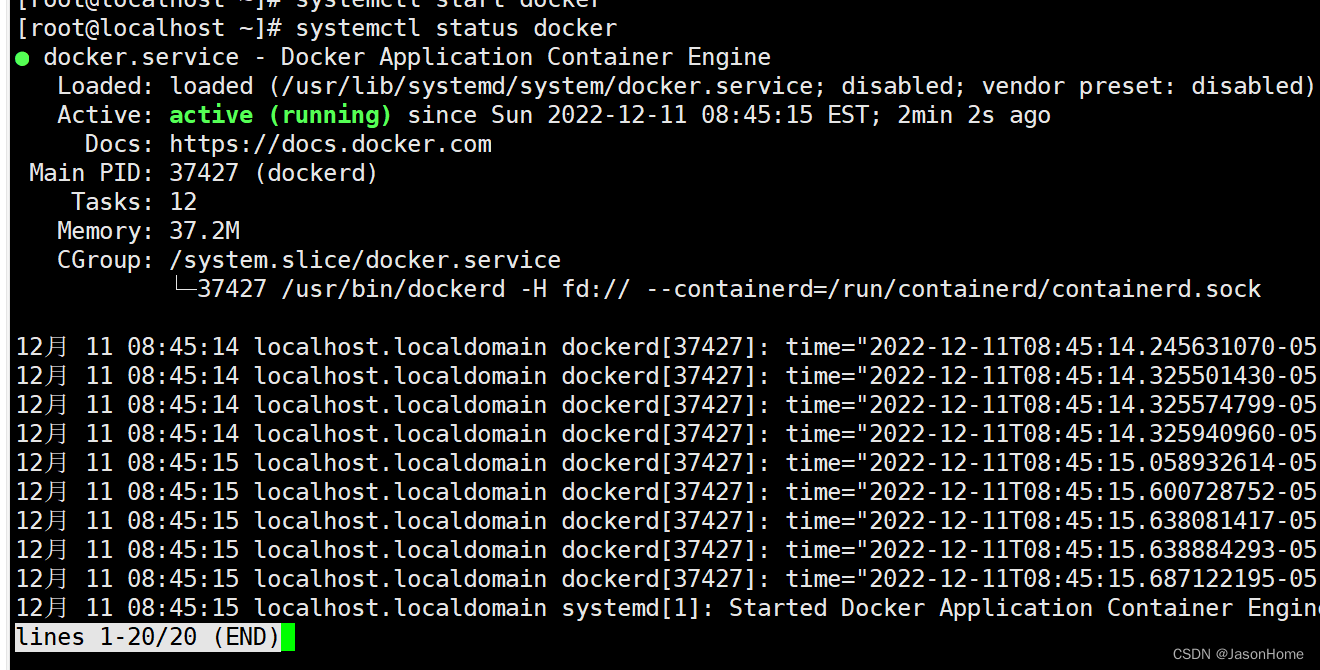

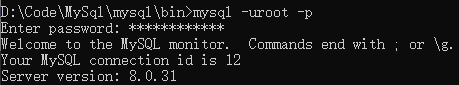

打开防火墙控制台,首先输入默认的账号和密码(admin Admin@123),然后按照提示修改默认密码(要求新密码不能和默认密码一样,这里我踩了一次坑):

然后我们设置一下安全域,这里设置g1/0/1是trust域,g1/0/0是untrust域:

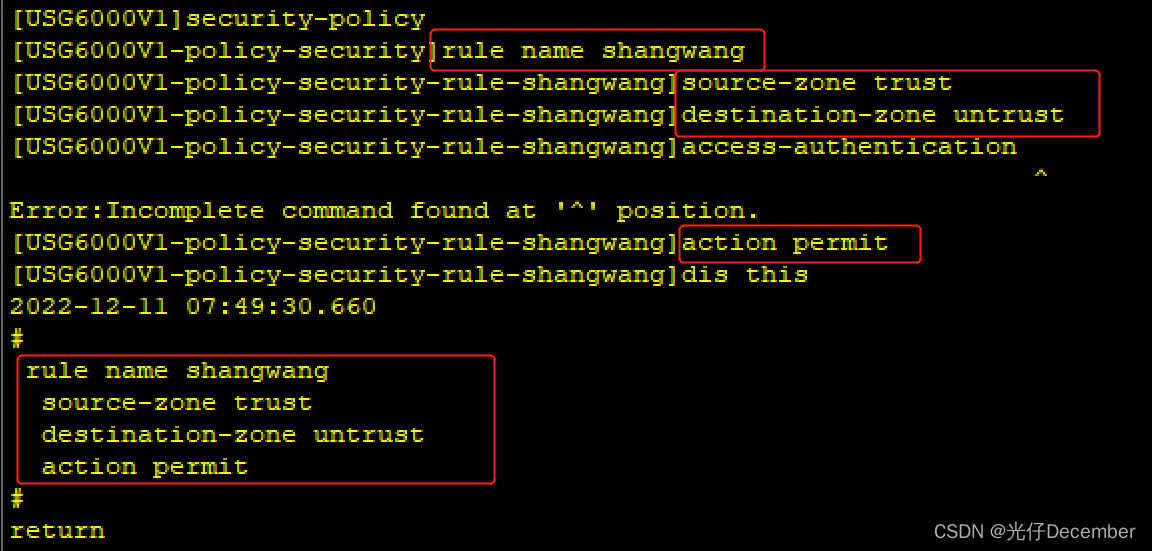

然后我们继续设置安全策略,设置一个名为“shangwang”的安全策略规则,允许从trust源头向目标域untrust访问(permit):

然后将g1/0/0路由口切换为交换口(其实也可以直接配置ip,但是按照项目要求,需要使用access模式),变成交换口后,设置模式为access。然后我们来配置防火墙的ip地址,首先创建100和101的vlan,然后给vlan100配置上ip,之后将g1/0/0口配置到vlan100上:

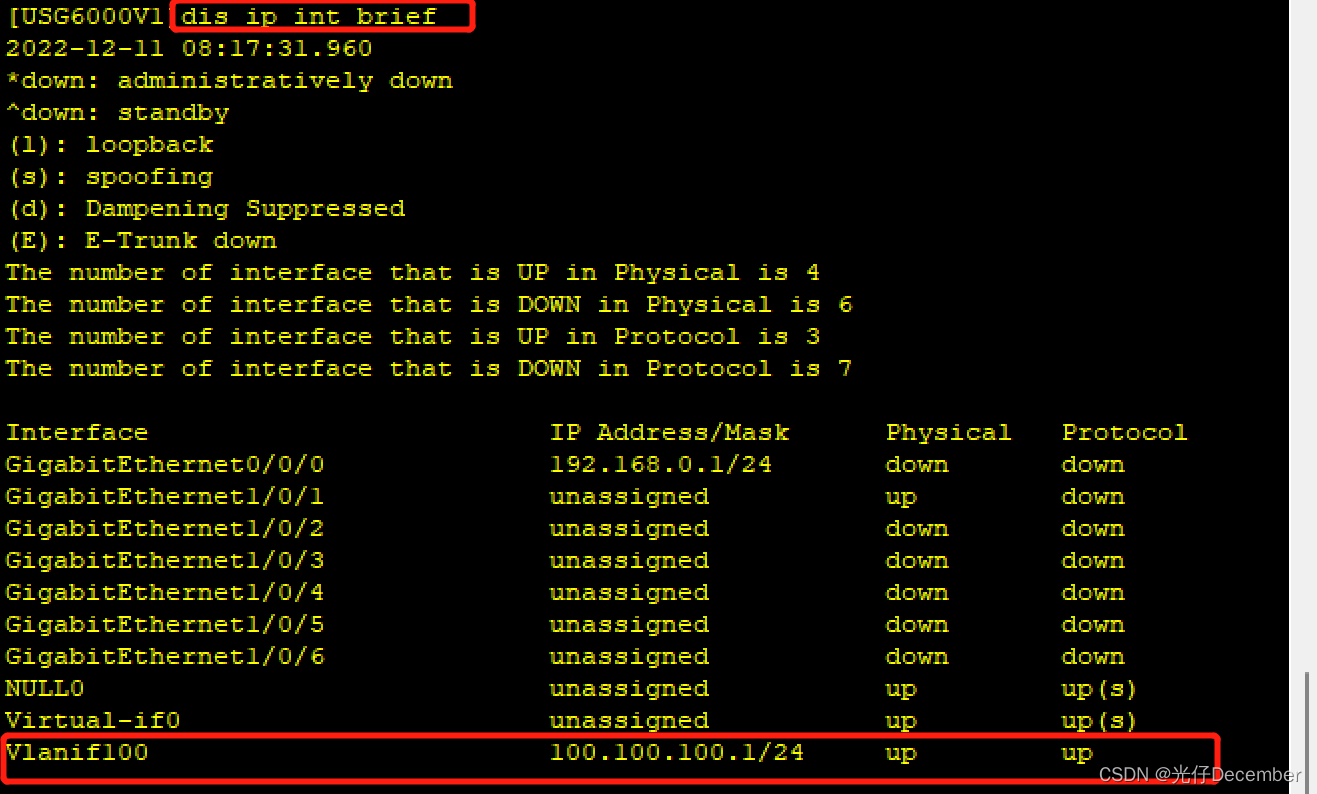

然后通过“dis ip int brief”指令看到所有端口的ip详情,这里可以看到了g1/0/0属于vlan100,ip为刚刚配置的ip:

然后我们开始设置防火墙的DHCP功能,这里的DHCP即动态主机设置协议,是一个局域网的网络协议,使用UDP协议工作。主要是给网络快速自动地分配IP地址,能够自动帮我们将IP地址和相关IP信息分配给网络中的计算机或设备。

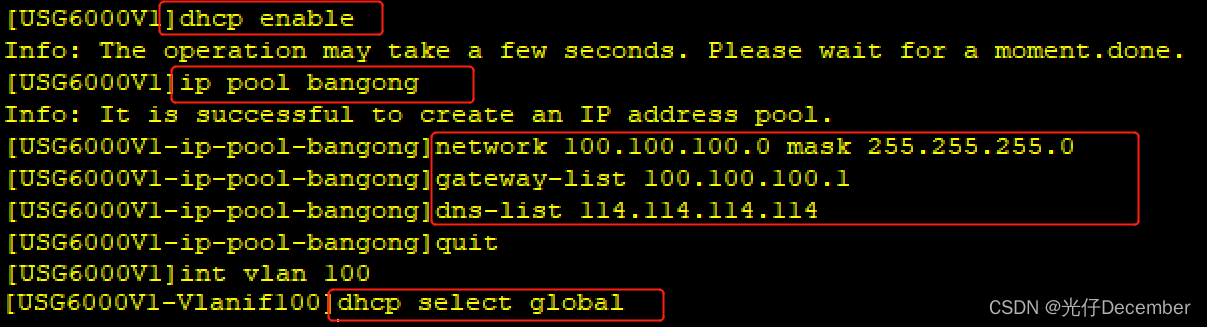

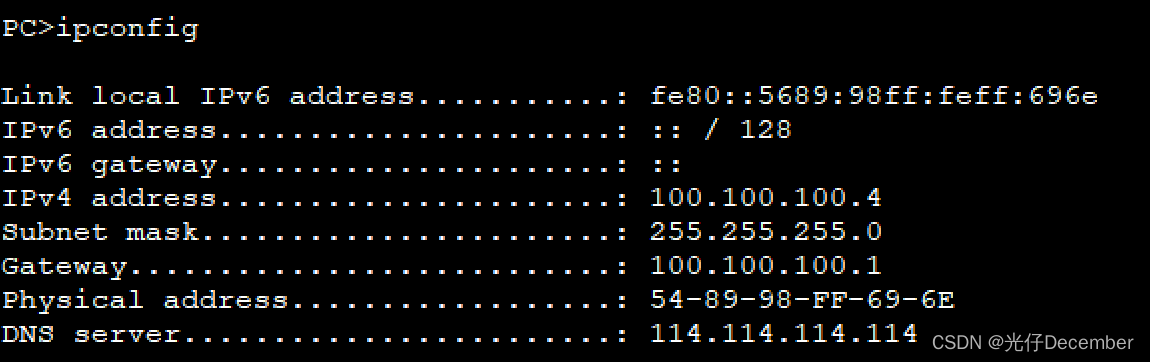

我们首先打开dhcp功能,然后创建一个ip池,给ip池设置一个ip分配范围(100段,子网掩码255.255.255.0),网关为之前设置的vlan100的ip,然后dns域名解析服务设置为项目中建议的114.114.114.114,然后让dhcp选择我们刚刚创建的地址池,就结束了:

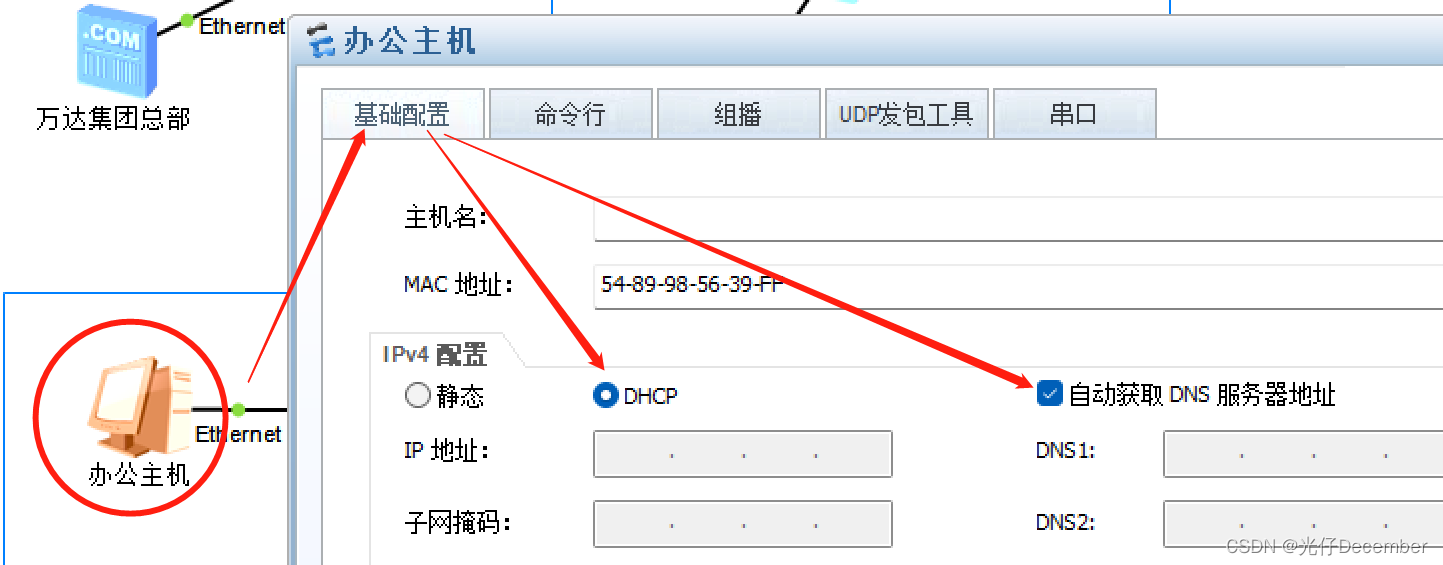

此时我们去看办公区域的办公电脑,可以看到网关已经给它分配了一个动态ip地址,并且子网掩码和dns等信息与网关完全一致:

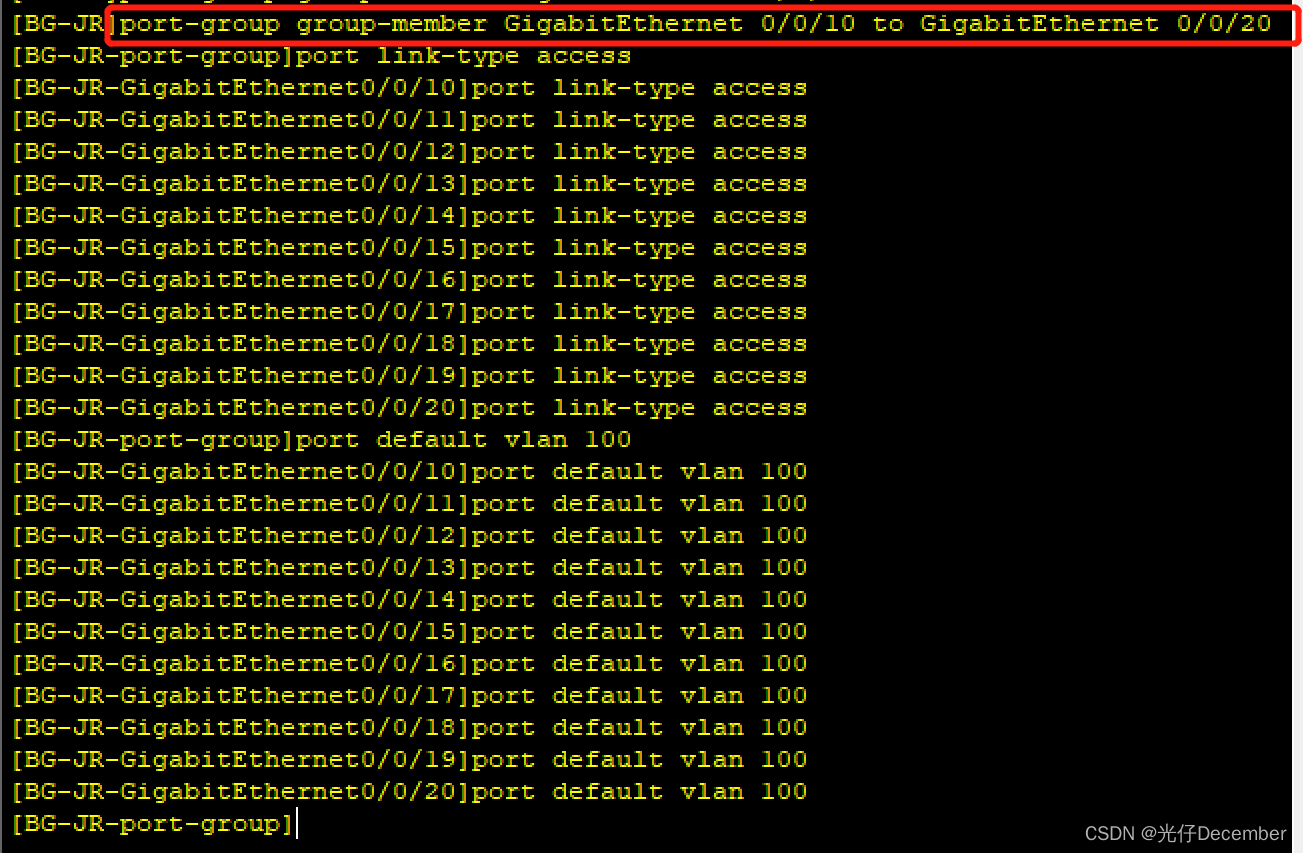

如果办公区有多台电脑,这个时候我们可以把其他端口的vlan全部给他批量设置,使用“port-group”指令,就可以配置一个端口端,然后批量配置其trunk,模式:

这里指定group-member为g0/0/10端口至g0/0/20端口,模式为access,全部绑定到vlan100上。

此时我们再拉一台电脑,然后使用Copper链接上上面配好的那个端口段的其中一个口,等待几分钟,就可以看到自动分配了ip地址了:

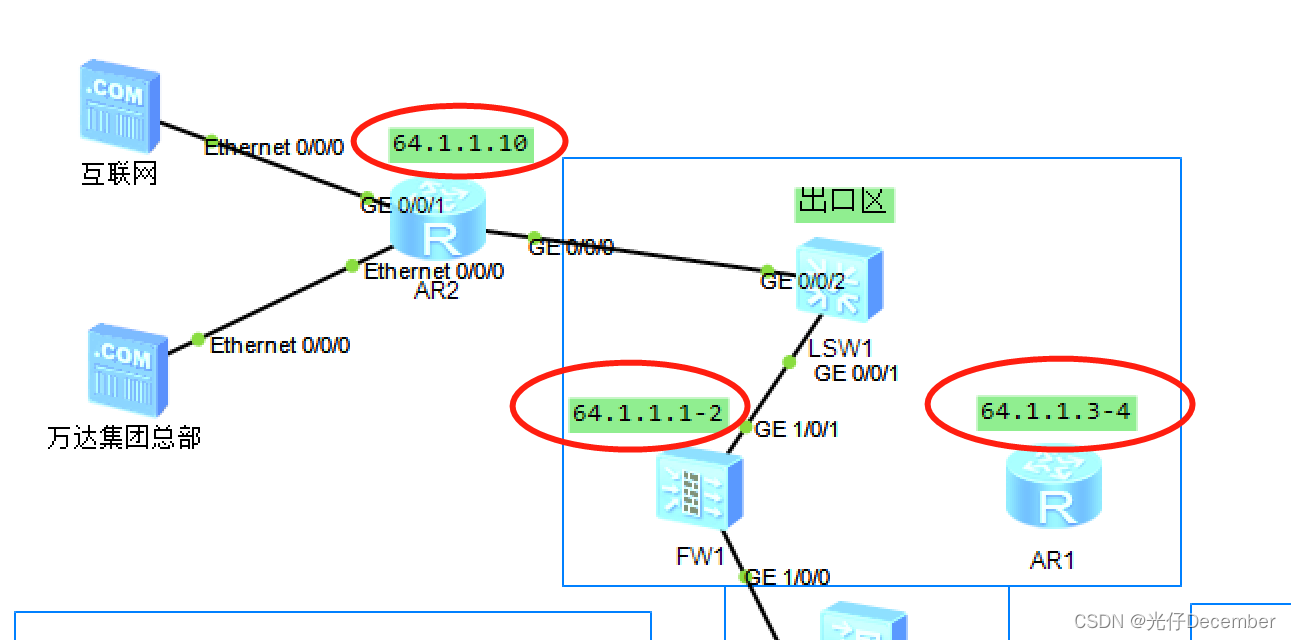

做完这些之后,我们还需要让办公区域能上网,就需要给防火墙配置NAT。假设我们从电信拉了一个网,给分了4个公网ip,其中准备给防火墙分配了64.1.1.1和64.1.1.2,给客房区分配了64.1.1.3和64.1.1.4,入口外网网关为64.1.1.10:

然后我们给防火墙的g1/0/1口配置ip为64.1.1.1,然后指定一个静态路由,默认所有请求的下一跳为外网入口的网关ip64.1.1.10:

然后给外网路由器的g0/0/0设置ip为64.1.1.10:

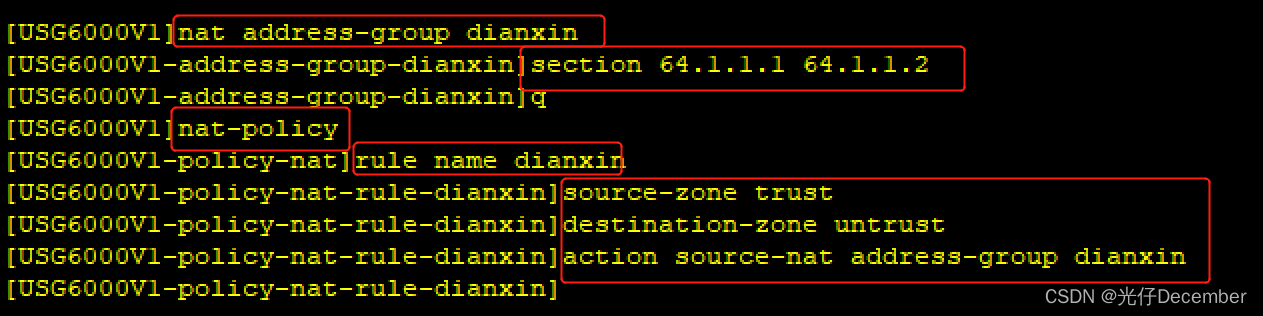

然后在防火墙设置nat,设置从内网trust来的数据,到外网untrust的时候,转换为公网ip(这里项目文档要求有两个ip,所以需要使用address-group地址组来打包设置):

然后用办公主机ping外网入口ip 64.1.1.10,可以看到是通的:

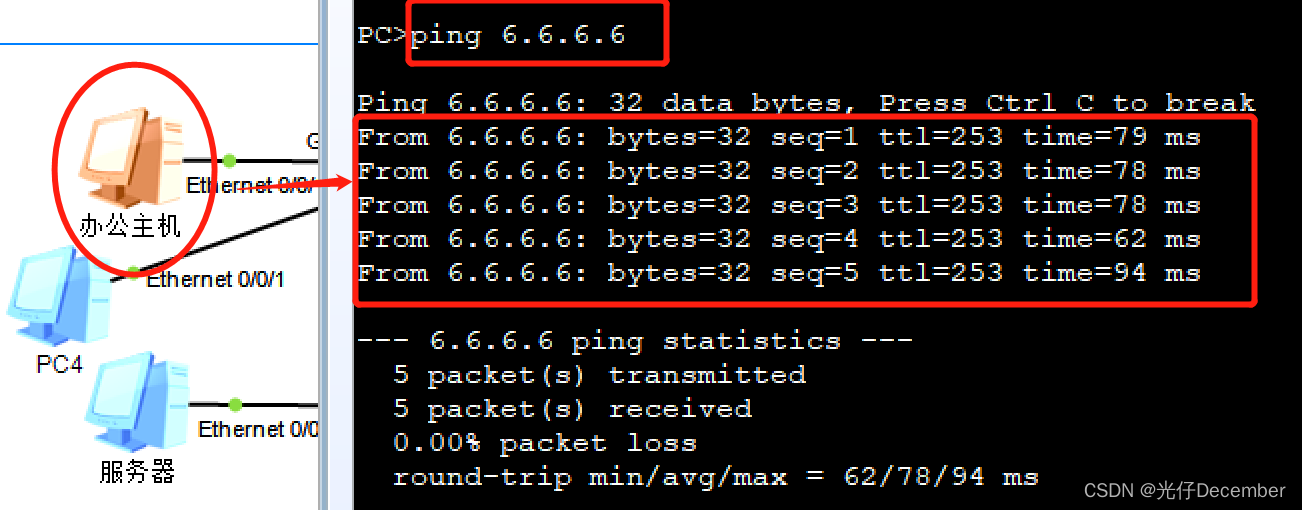

然后给互联网设置一个ip 6.6.6.6,然后网关设置为6.6.6.1:

外网路由器的g0/0/1口设置ip为入口网关6.6.6.1:

此时办公主机再去ping 6.6.6.6,是通的,说明可以访问互联网了:

至此办公区的网络已经配置完毕,满足了办公区域的上网需求。

下一篇我们开始客房区的设置。

转载请注明出处:https://blog.csdn.net/acmman/article/details/128277377

参考:众元教育-华为HCIA基础课程视频

![[附源码]Python计算机毕业设计Djangoospringboot作业管理系统](https://img-blog.csdnimg.cn/8a78827d55934b51a1678112870d5095.png)

![[附源码]JAVA毕业设计医疗器械销售电子商城(系统+LW)](https://img-blog.csdnimg.cn/f7532c2fbe324aab9293f275647982f8.png)