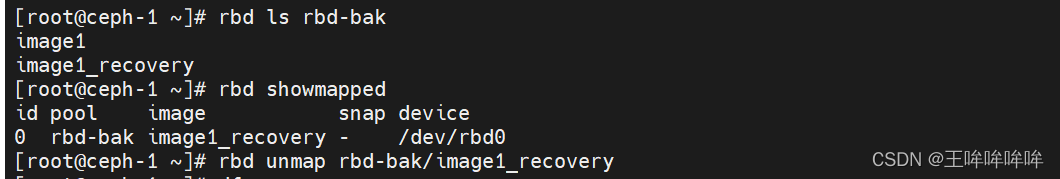

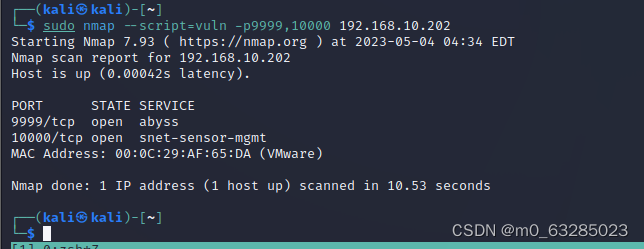

nmap扫描

主机发现

端口扫描

服务扫描

-sT 说明用tcp协议(三次握手)扫描

-sV扫描版本

O扫描系统

NULL是图片

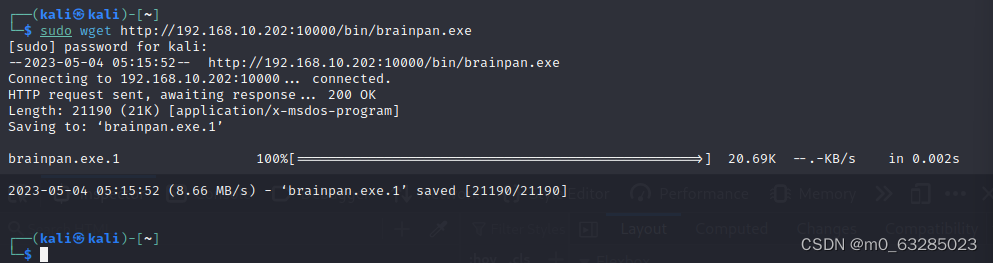

10000端口是个python服务

UDP扫描

脚本扫描

web渗透

目录爆破

显示/bin/目录有东西

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://192.168.10.202:10000

查看web源码

查看/bin/目录

并下载

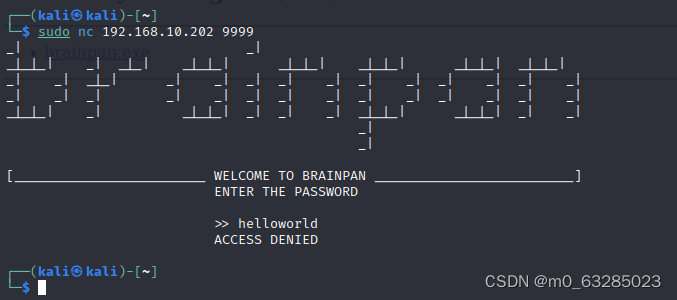

用监测nc查看9999端口

拒绝访问,但说明还是有交互的

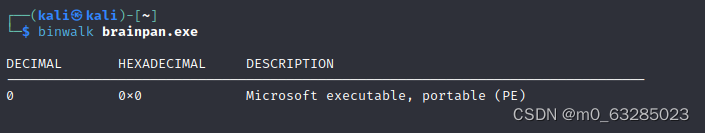

观测查看文件,看是否是可执行文件,还要考虑安全性如何

查看是否有捆绑

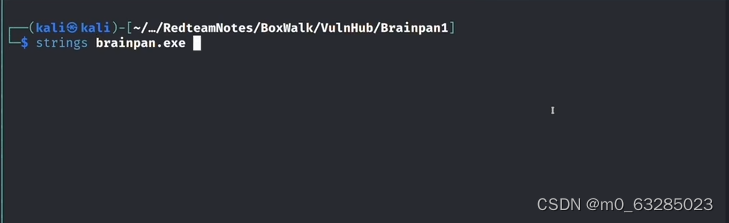

查看字符串

up的图