在有预算的情况可以采购第三方服务防火墙,没钱就使用开源的WAF进行防护。

# WAF防火墙的基本防护原理

WAF(Web 应用防火墙)可以使用多种技术来防止恶意爬虫攻击,例如:

1. 黑名单:WAF 可以使用黑名单技术来过滤恶意爬虫的请求。黑名单中包含一些已知的爬虫用户代理(User-Agent),WAF 可以检查每个请求的用户代理,并拒绝那些与黑名单匹配的请求。

2. 限制访问频率:WAF 可以使用限制访问频率的技术来防止恶意爬虫攻击。例如,可以设置每个 IP 地址在一定时间内只能访问网站的某个页面一定次数。如果超过了访问次数限制,则 WAF 会拒绝该 IP 地址的请求。

3. JavaScript 检测:WAF 可以使用 JavaScript 检测技术来检测爬虫。例如,可以在页面中嵌入一些 JavaScript 代码,这些代码会检测浏览器的一些属性(如是否支持 JavaScript、是否支持 Cookie 等),如果检测到浏览器属性与正常用户不同,则 WAF 可以认为该请求来自恶意爬虫,从而拒绝该请求。

4. 隐藏字段:WAF 可以在页面中添加一些隐藏的字段,这些字段只有正常用户才会填写,而恶意爬虫往往无法正确填写这些字段。例如,可以在登录表单中添加一个隐藏字段(如 CSRF Token),如果该字段的值不正确,则 WAF 可以认为该请求来自恶意爬虫,从而拒绝该请求。

5. 图片验证码:WAF 可以使用图片验证码技术来防止恶意爬虫攻击。例如,可以在某些敏感操作(如注册、登录、发表评论等)前,要求用户输入验证码。如果 WAF 发现多次输入错误验证码的请求,则可以认为该请求来自恶意爬虫,从而拒绝该请求。

# 使用注意事项

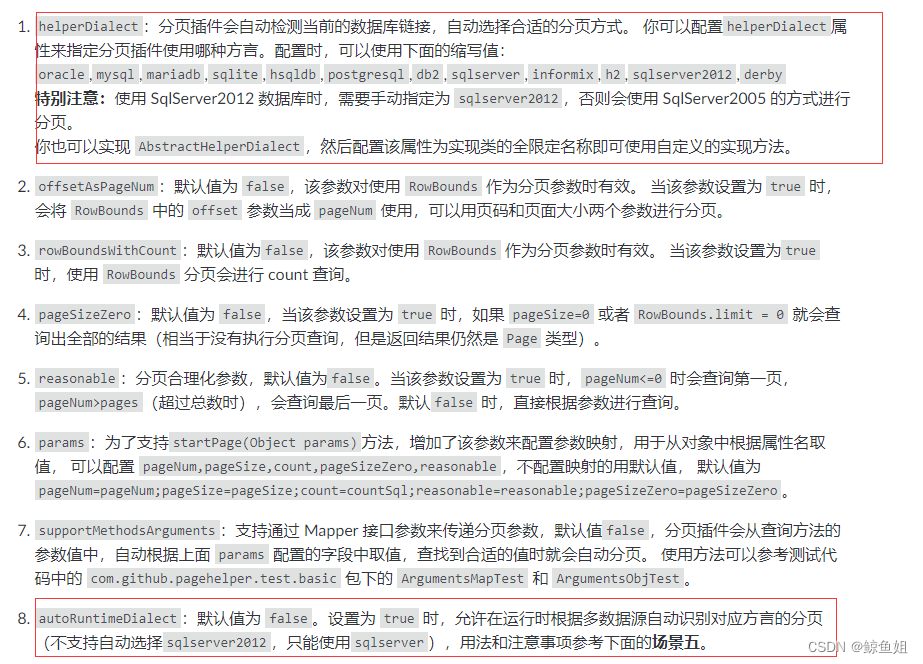

关于 WAF 的具体使用方法,常见的开源 WAF 包括 ModSecurity、Naxsi、WebKnight 等。这些 WAF 都可以通过配置文件来设置规则,过滤恶意请求。一般来说,使用 WAF 的步骤如下:

1. 安装 WAF:根据 WAF 的安装说明,安装 WAF 并将其集成到 Web 服务器中。

2. 配置规则:编辑 WAF 的配置文件,设置需要过滤的请求规则,例如黑名单、访问频率限制等。

3. 测试 WAF:启动 Web 服务器,并针对一些已知的恶意请求进行测试,验证 WAF 是否能够正确过滤这些请求。

4. 持续维护:WAF 的规则需要根据实际情况不断更新和维护,以保证其能够有效地防止恶意攻击。

# 开源WAF的优缺点

ModSecurity、Naxsi、WebKnight 都是常见的开源 WAF,它们各有优缺点。

1. ModSecurity

优点:

- 可以通过自定义规则来检测和防止各种攻击,包括 SQL 注入、XSS 攻击、命令注入、文件包含等。

- 支持正则表达式,可以灵活地匹配和过滤请求。

- 支持 HTTP/2 和 WebSocket 协议。

- 有一个活跃的社区,提供了丰富的文档和示例代码。

- 可以与 Apache、Nginx、IIS 等常见的 Web 服务器集成。

缺点:

- 学习曲线较陡峭,需要一定的安全知识和经验。

- 配置复杂,需要仔细调整规则以避免误报和漏报。

- 对于高并发的 Web 应用,可能会对性能产生一定的影响。

2. Naxsi

优点:

- 专门针对 Web 应用安全的防火墙,易于使用和配置。

- 通过学习模式(Learning Mode)和白名单模式(Whitelist Mode)来防止误报。

- 支持自定义规则,可以根据实际需求进行扩展。

- 对于高并发的 Web 应用,性能表现较好。

缺点:

- 仅支持 Nginx Web 服务器。

- 防护能力相对较弱,只能检测和防止一些常见的攻击,如 SQL 注入、XSS 攻击等。

- 社区活跃度不高,文档相对较少。

3. WebKnight

优点:

- 支持多种 Web 服务器,包括 IIS、Apache、Tomcat 等。

- 可以通过自定义规则来检测和防止各种攻击,包括 SQL 注入、XSS 攻击、命令注入等。

- 支持正则表达式,可以灵活地匹配和过滤请求。

- 有一个活跃的社区,提供了较为详细的文档和示例代码。

缺点:

- 学习曲线较陡峭,需要一定的安全知识和经验。

- 配置较为复杂,需要仔细调整规则以避免误报和漏报。

- 对于高并发的 Web 应用,可能会对性能产生一定的影响。

总的来说,选择哪种 WAF 主要取决于实际需求和应用场景。如果需要防范多种攻击,并且具备一定的安全知识和经验,可以选择 ModSecurity;如果需要一个易于使用和配置的 WAF,并且仅需要防范一些常见的攻击,可以选择 Naxsi;如果需要一个支持多种 Web 服务器的 WAF,并且对性能要求较高,可以选择 WebKnight。

需要注意的是,WAF 并不能完全防止恶意爬虫攻击,因为恶意攻击者可以使用各种技术来规避 WAF 的过滤。因此,在使用 WAF 的同时,还需要采取其他措施来增强网站的安全性,例如使用 SSL/TLS 加密技术、限制敏感操作的访问、使用验证码等。