Packet Tracer – 配置动态 NAT

拓扑图

目标

第 1 部分:配置动态 NAT

第 2 部分:验证 NAT 实施

第 1 部分: 配置动态 NAT

步骤 1: 配置允许的流量。

在 R2 上,为 ACL 1 配置一个语句以允许属于 172.16.0.0/16 的任何地址。

R2(config)#access-list 1 permit 172.16.0.0 0.0.255.255

步骤 2: 配置 NAT 地址池。

利用使用 209.165.76.196/30 地址空间中所有四个地址的 NAT 池配置 R2。

R2(config)#ip nat pool any-name-here 209.165.76.196 209.165.76.199 netmask 255.255.255.252

请注意,在拓扑结构中,存在 3 个将基于所创建 ACL 进行转换的网络范围。 若 2 台以上的设备试图访问互联网,则会发生什么情况?

其他设备将被拒绝访问,直到之前的翻译之一超时以释放要使用的地址。

步骤 3: 将 ACL1 与 NAT 池相关联。

R2(config)# ip nat inside source list 1 pool any-name-here

步骤 4: 配置 NAT 接口。

使用相应的内部和外部 NAT 命令配置 R2 接口。

R2(config)#interface s0/0/0

R2(config-if)#ip nat outside

R2(config-if)#interface s0/0/1

R2(config-if)#ip nat inside

第 2 部分: 验证 NAT 实施

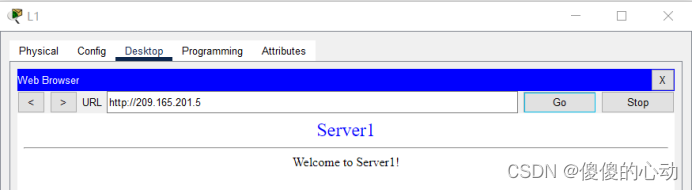

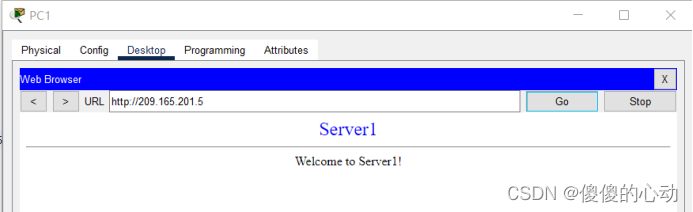

步骤 1: 通过互联网访问服务。

从 L1、PC1 或 PC2 Web 浏览器,访问 Server1 网页。

步骤 2: 查看 NAT 转换。

查看 R2 上的 NAT 转换。

R2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 209.165.76.197:1025172.16.11.1:1025 209.165.201.5:80 209.165.201.5:80

tcp 209.165.76.198:1025172.16.10.1:1025 209.165.201.5:80 209.165.201.5:80

R2#

【实验过程】

R2>enable

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#access-list 1 permit 172.16.0.0 0.0.255.255

R2(config)#ip nat pool any-name-here 209.165.76.196 209.165.76.199 netmask 255.255.255.252

R2(config)# ip nat inside source list 1 pool any-name-here

R2(config)#interface s0/0/0

R2(config-if)#ip nat outside

R2(config-if)#interface s0/0/1

R2(config-if)#ip nat inside

R2(config-if)#end

R2#

%SYS-5-CONFIG_I: Configured from console by console

R2#write

Building configuration...

[OK]

R2#

【实验脚本】

enable

conf t

access-list 1 permit 172.16.0.0 0.0.255.255

ip nat pool any-name-here 209.165.76.196 209.165.76.199 netmask 255.255.255.252

ip nat inside source list 1 pool any-name-here

interface s0/0/0

ip nat outside

interface s0/0/1

ip nat inside

end

write【实验链接】

链接:https://pan.baidu.com/s/1uu0uEhme1SwJ2sKY7uXxwA?pwd=9225

提取码:9225

--来自百度网盘超级会员V3的分享

![P2698 [USACO12MAR] Flowerpot S](https://img-blog.csdnimg.cn/img_convert/ff4753d36db6acc0d7816ad125b19377.png)