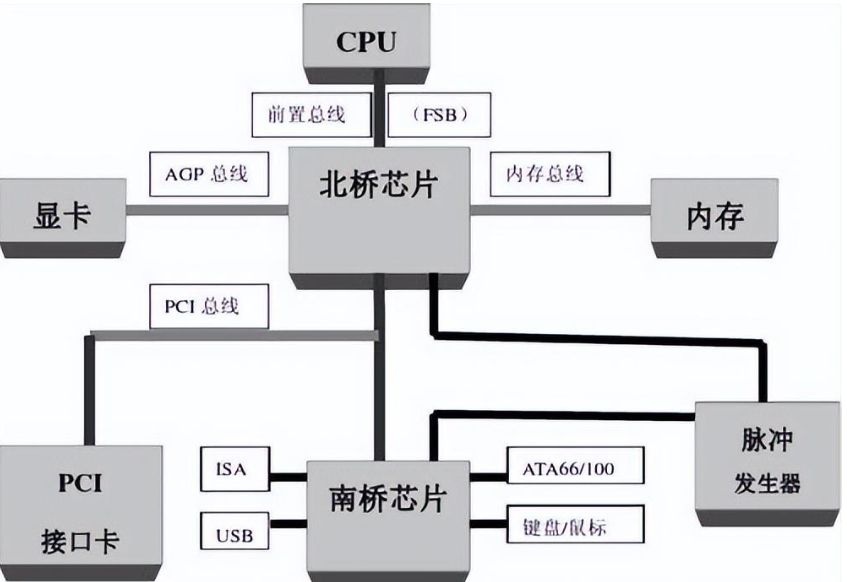

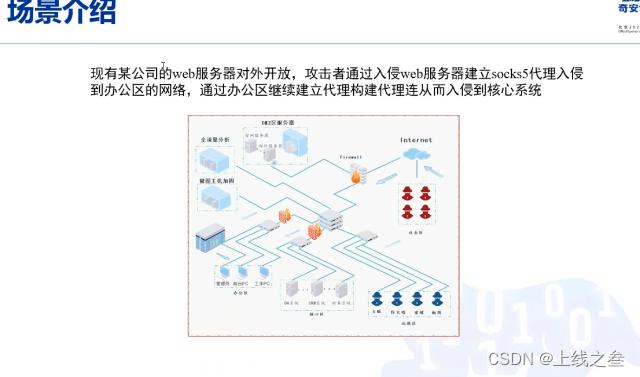

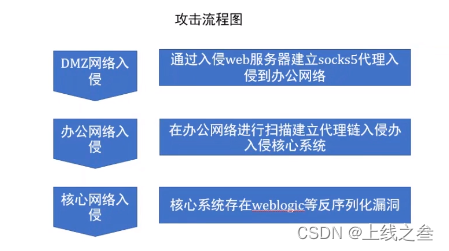

首先攻击者入侵到了web服务器,构建一个socks5代理,去入侵办公区,通过办公区在构建二层代理去拿下核心区就这么一个流程。

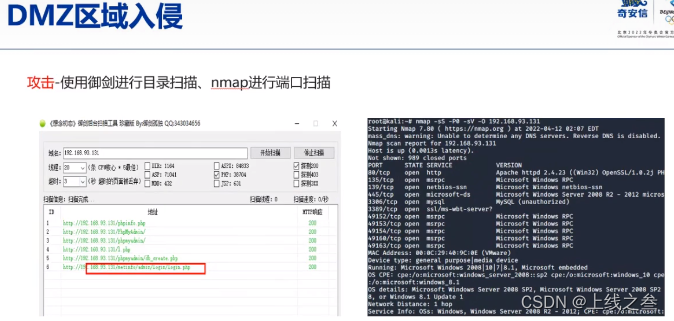

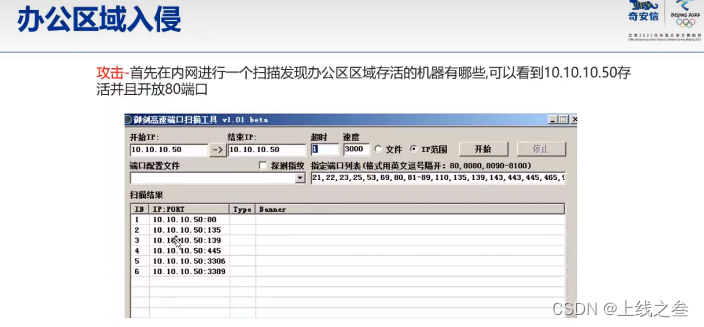

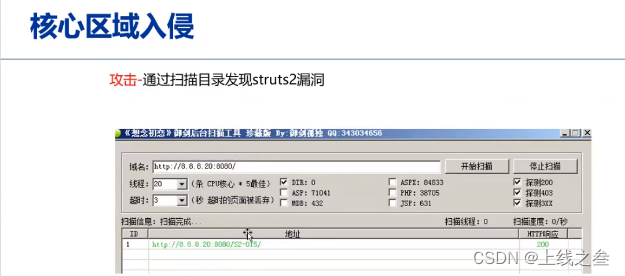

攻击:先开始扫描

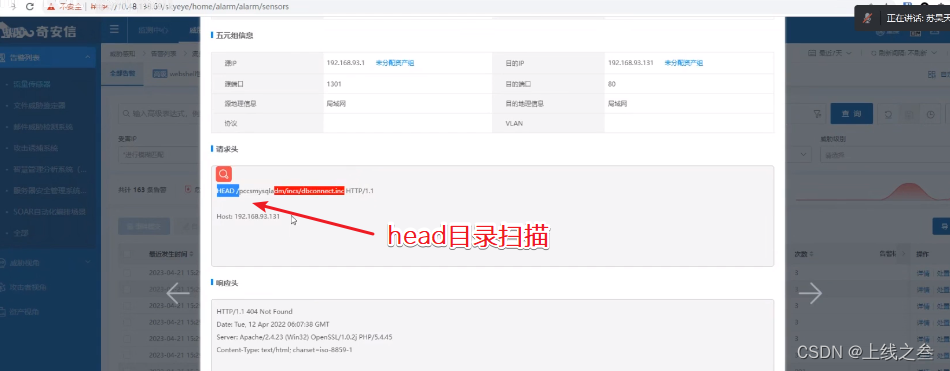

防御:导入流量包,在分析平台去看告警

这就是一个很明显的目录扫描,

手机好攻击者的信息。

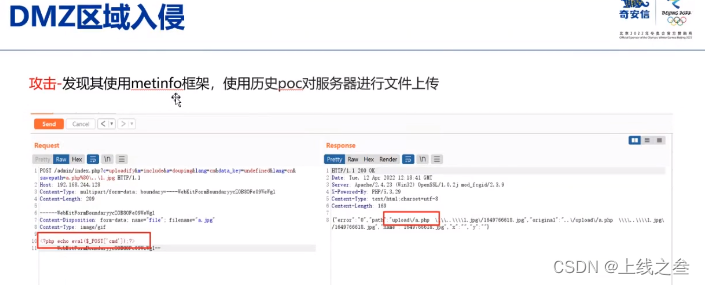

攻击:

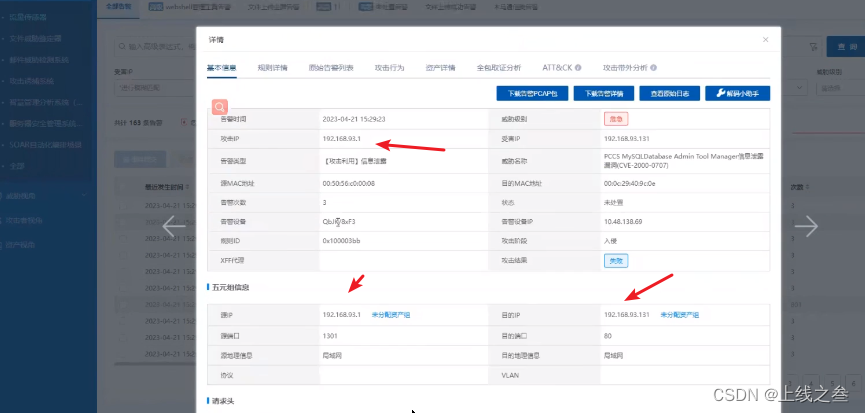

防御:上传流量包,点开详情看

下面响应体还都已经攻击成功了,也返回绝对路径了,判断出失陷了,。

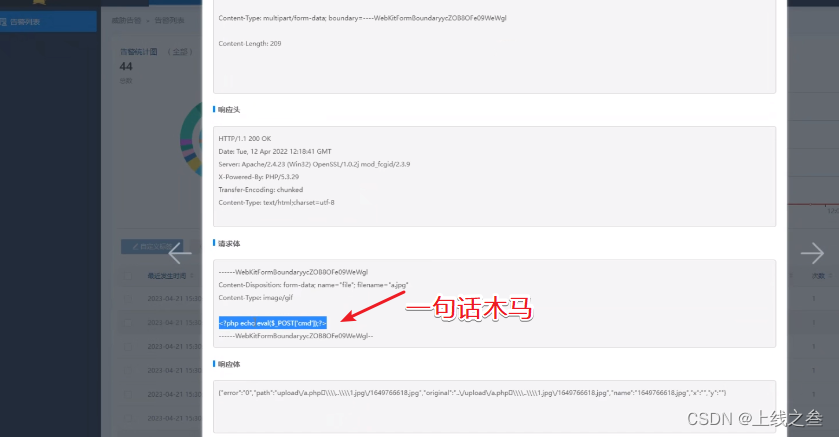

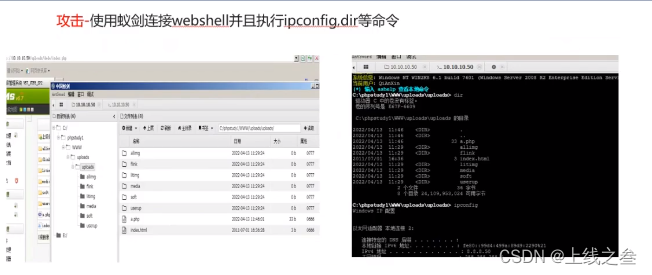

攻击者就会用蚁剑链接

在分析平台里面就已经有蚁剑的告警,我们点开详细看看

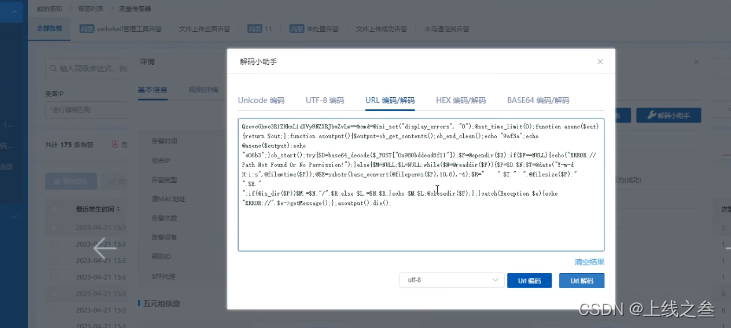

请求体被加密了,拿去解码一下,

这就是一个蚁剑的木马。

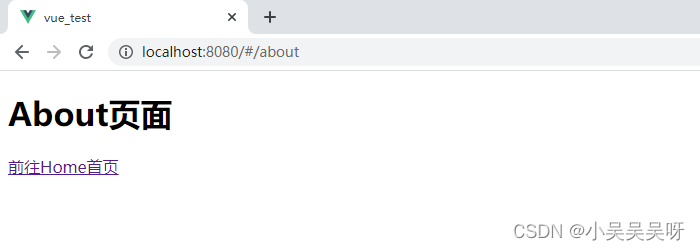

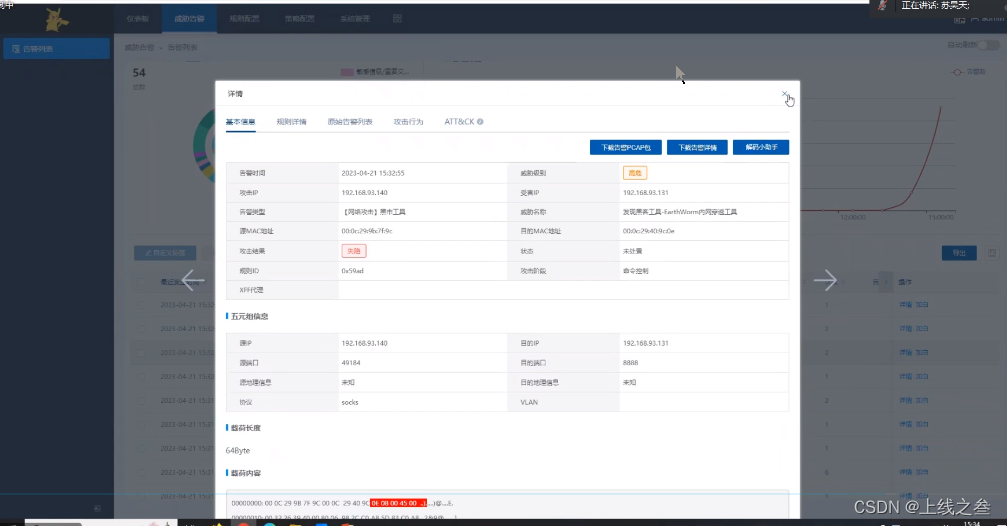

攻击:做了一个socks5代理

防御:导入流量包,查看告警

这种告警他是命中的工具的特征,大概率实现了。就要上机去查找这个工具了。

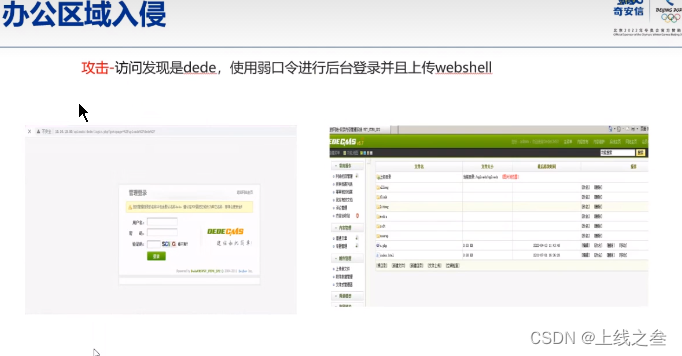

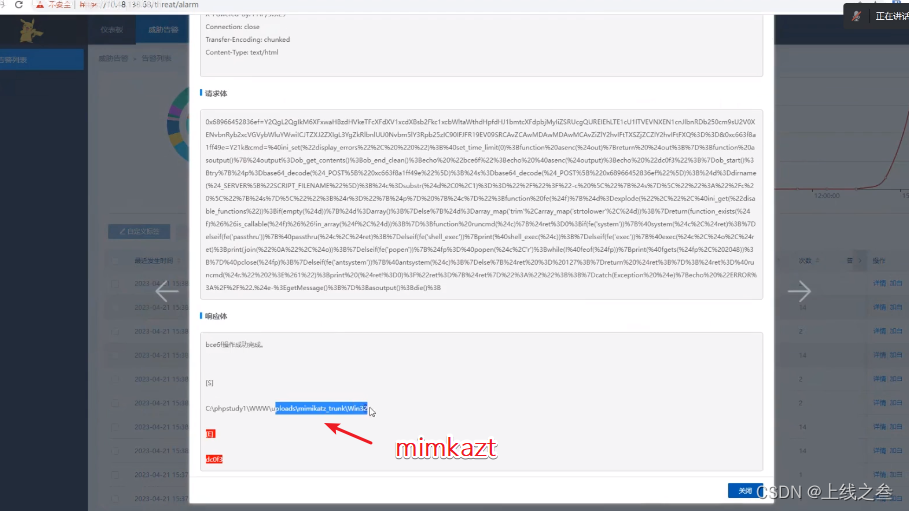

攻击:

防御:正常流程, 点开看他的请求体,就可以看到用的密码是什么。再去一条一条打开看,webshell上传请求体里面的一句话木马,就认为文件上传,响应体里面有上传路径和成功上传的字段。

点开看他的请求体,就可以看到用的密码是什么。再去一条一条打开看,webshell上传请求体里面的一句话木马,就认为文件上传,响应体里面有上传路径和成功上传的字段。

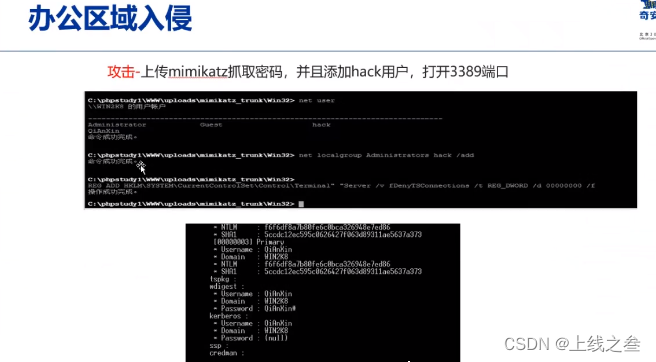

攻击:

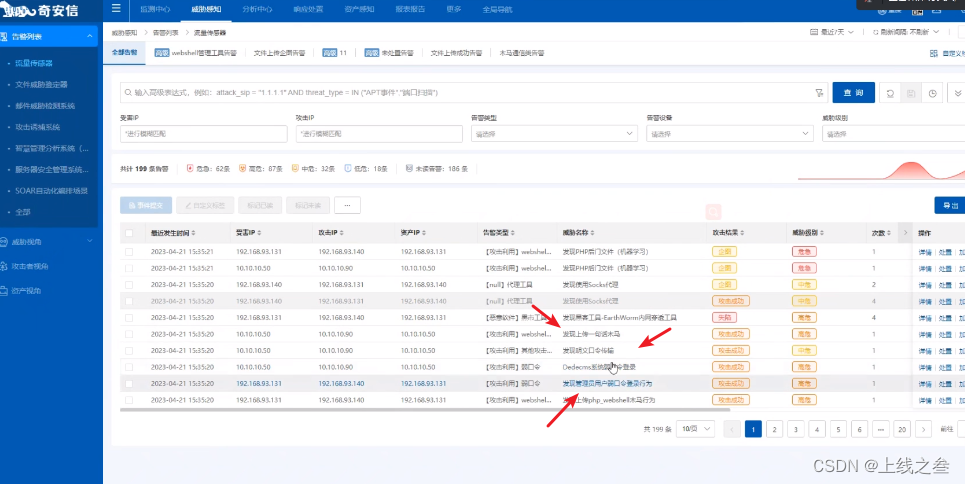

在天眼上都是有告警的,

防御:正常流程 查看的就看到了他这里用了mimkazt,已经求抓密码了,

查看的就看到了他这里用了mimkazt,已经求抓密码了,

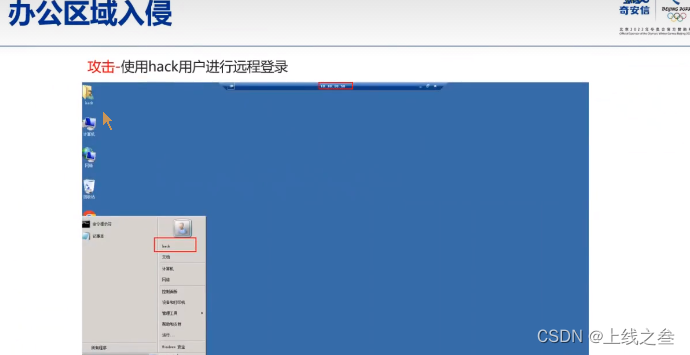

攻击:

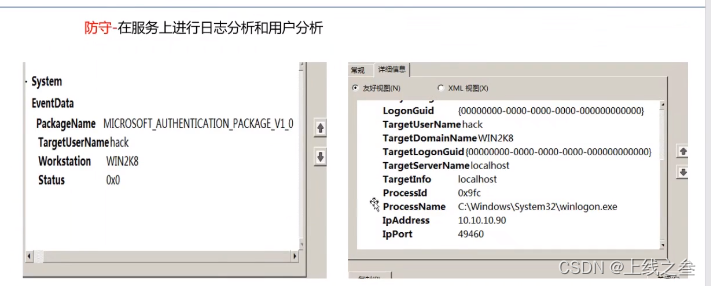

防御:

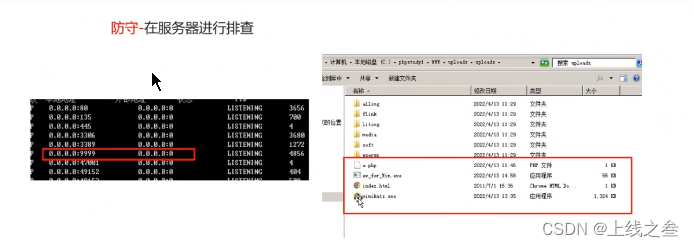

在服务器上去查看,

攻击

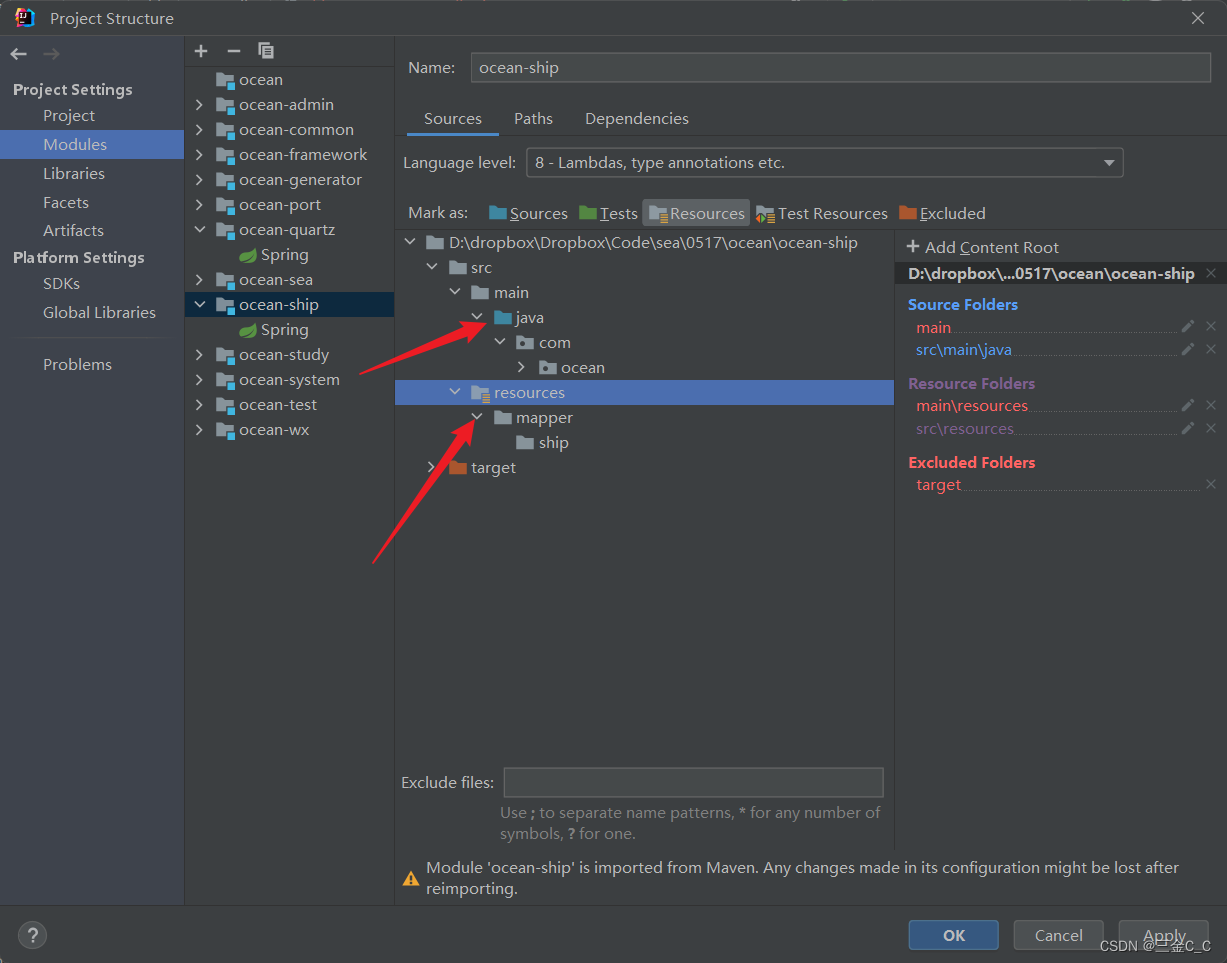

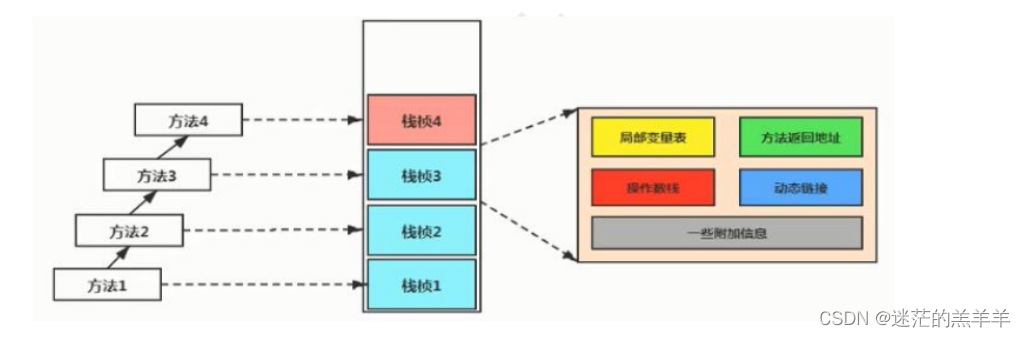

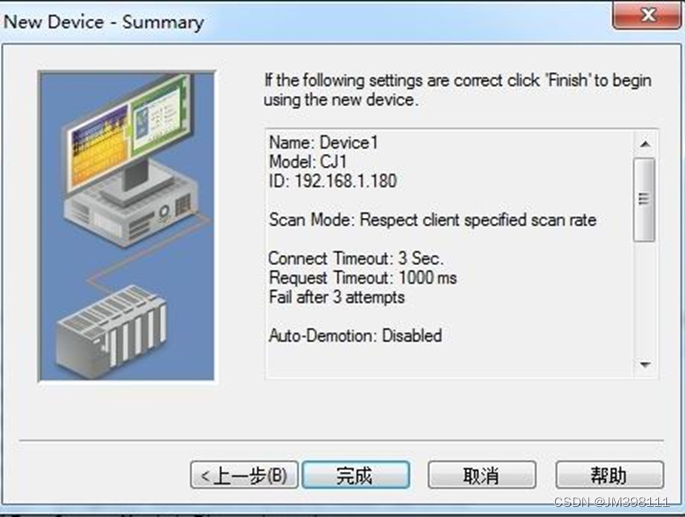

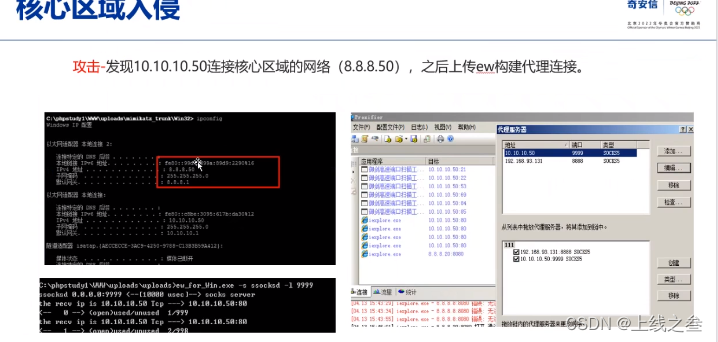

发现是双网卡,判断内网还有核心区网络就是8段的,在上传ew构建二次代理,

防御:

在服务器去找这些恶意攻击。以及代理地址端口,

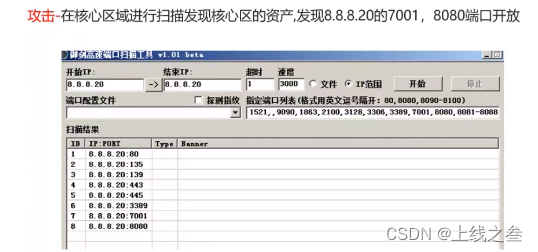

攻击

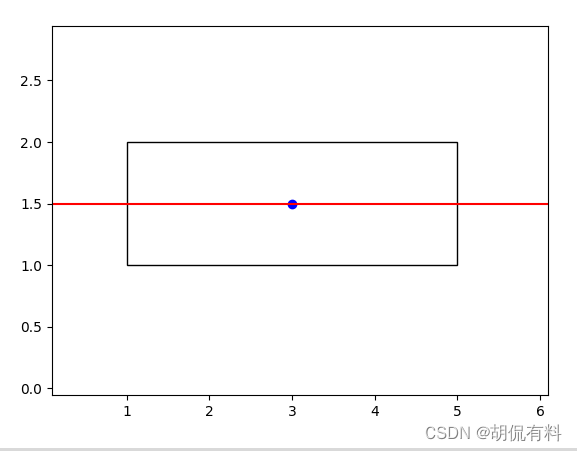

然后发现开了7001

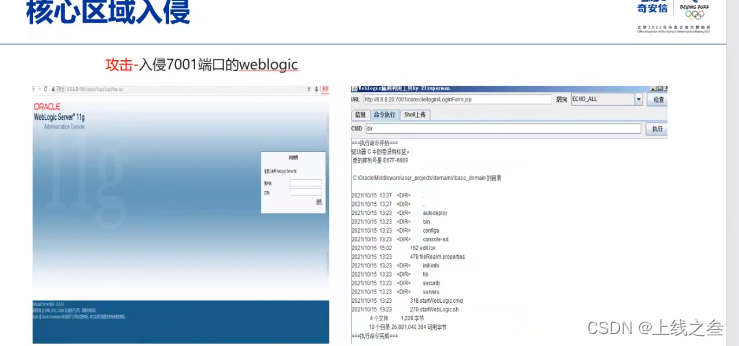

发现了weblogic。

再去利用这个来到。

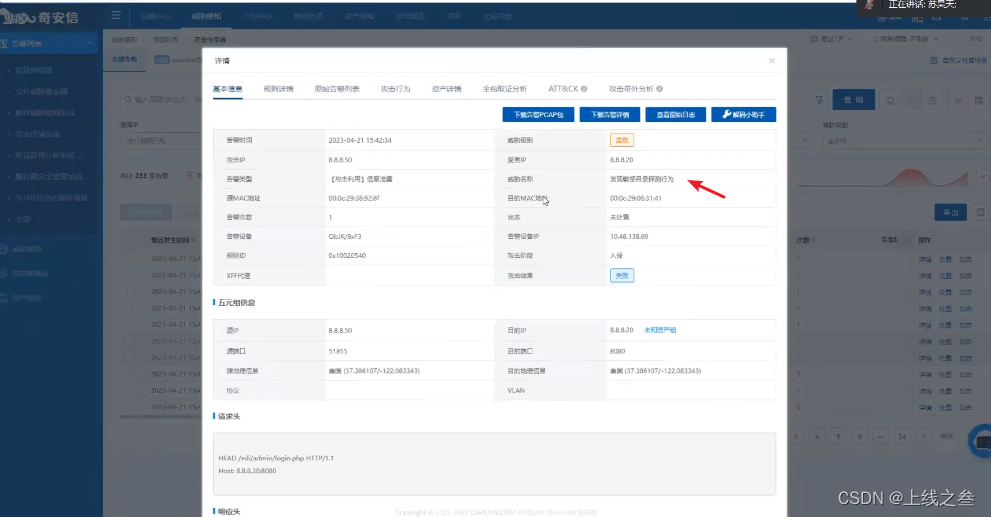

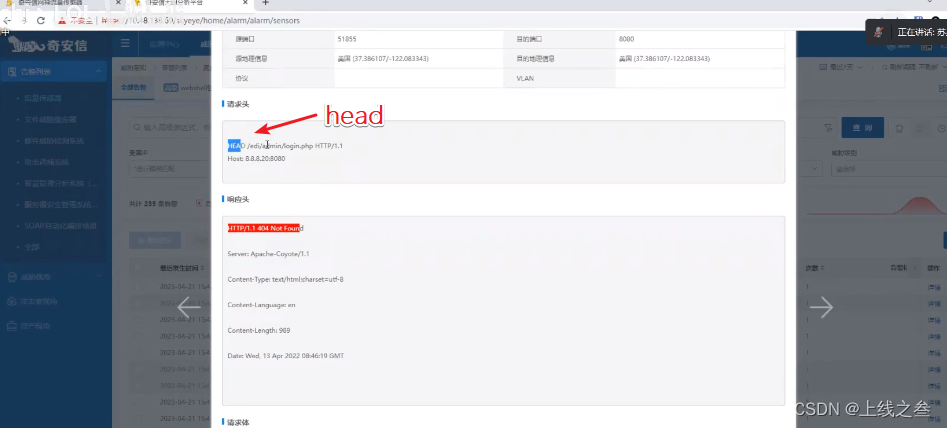

防御:正常流程

head很明显的一个扫描行为。

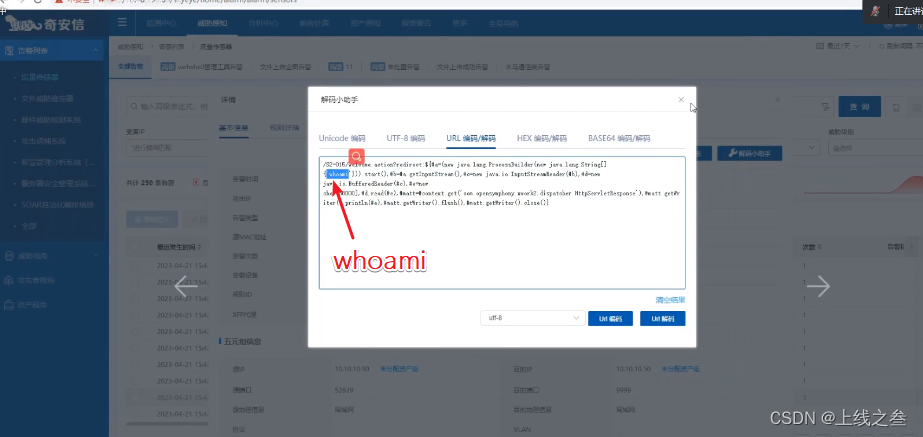

然后还有一个漏洞利用的命令执行,请求体解码之后就看到了whomai的操作

而响应体里面以及有回显了。就认为攻击成功了。