前言

主要参考白龙哥的unidbg学习:SO逆向实战十三篇

用到工具: frida(HOOK看参数) + unidbg(模拟) + ida(静态分析)+ charles(抓包)

准备

此处省略一大堆获取So文件流程,可以用反射大师获取

apk分析

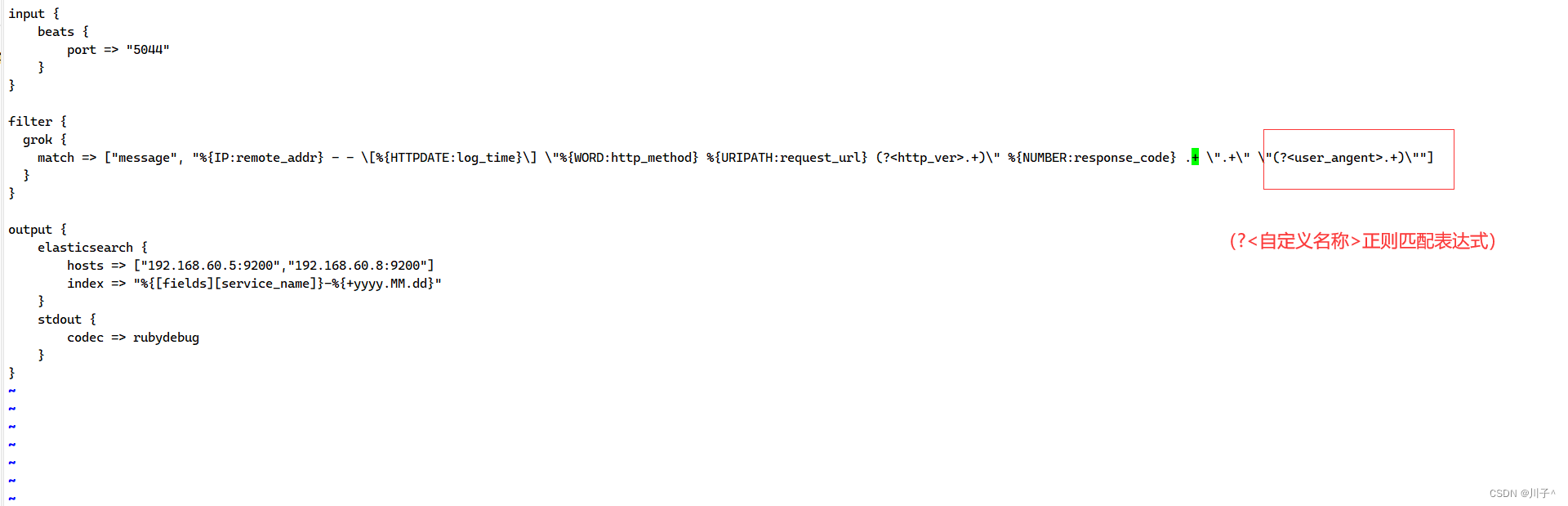

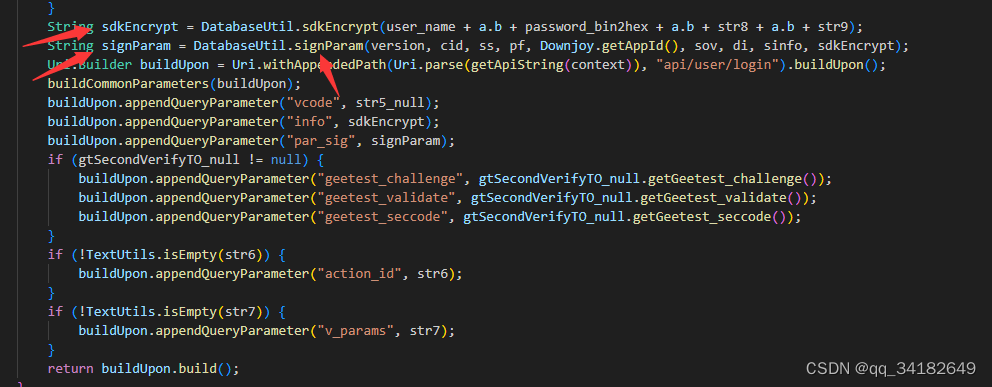

经过分析,登录首先需要sdkEncrypt加密账号和密码,再用返回结果签名处理后,作为参数Post到服务端那边进行验证。

抓包分析

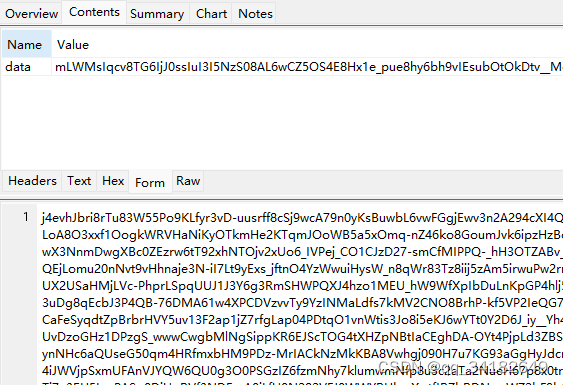

对登录进行抓包,会发现Contents是一串base64的字符串,但是解密后并不能看出原文,所以肯定是经过了处理

继续跟踪

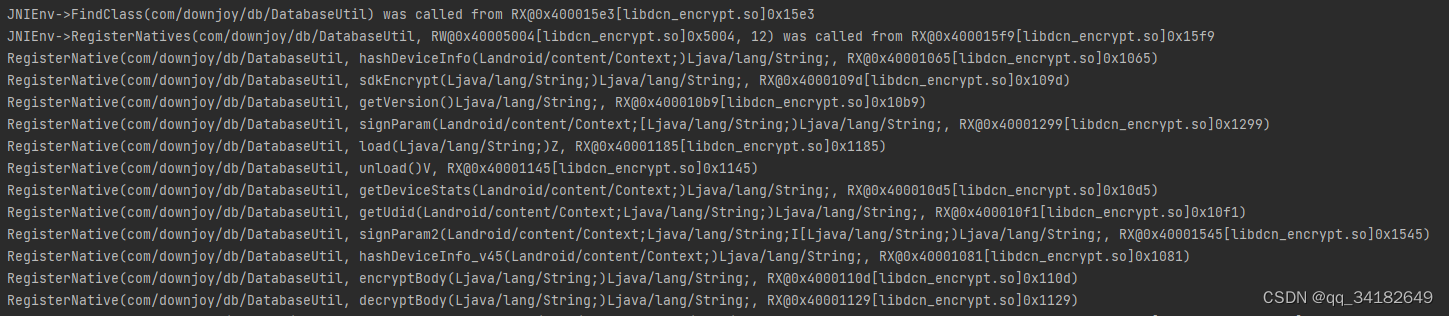

发现所需要的全部函数都在DatabaseUtil,并且在Native层

发现所需要的全部函数都在DatabaseUtil,并且在Native层

分析全过程

初步分析

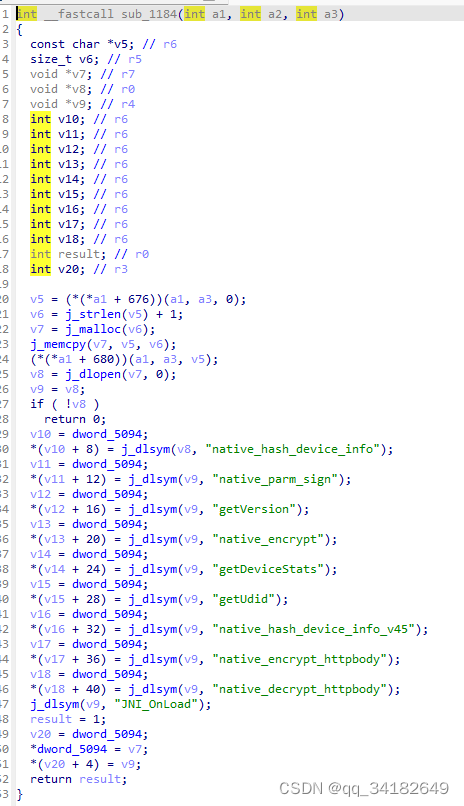

把dcn_encrypt拉入Ida进行分析,发现是动态注册

unidbg

多说无益,直接拉入unidbg看看函数地址

具体代码参考 : https://www.cnblogs.com/Eeyhan/p/17353245.html

发现sdkEncrypt在0x109d

回到IDA

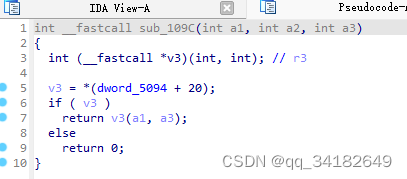

按G跳转到0x109d,再按F5查看C伪代码

卧槽什么情况,看到这里就一脸懵逼,这也是卡我最久的地方,网上也差不到相关资料。

继续分析Java部分

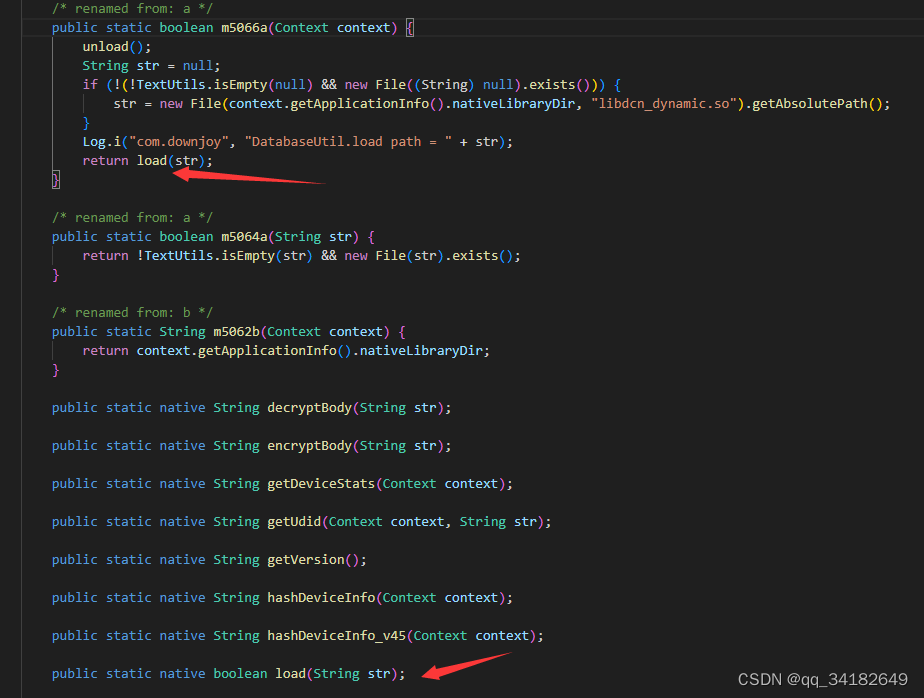

后来在DatabaseUtil看到这样一段代码

好像会执行dcn_encrypt里面的load函数,这个load是动态加载另外一个so文件dcn_dynamic

根据unidbg的地址再查看相对应的load函数

答案一目了然,这个load通过dlsym加载另外一个so,调用这个so文件相当于调用另外一个so文件,只要分析另外一个so文件dcn_dynamic即可。

转折

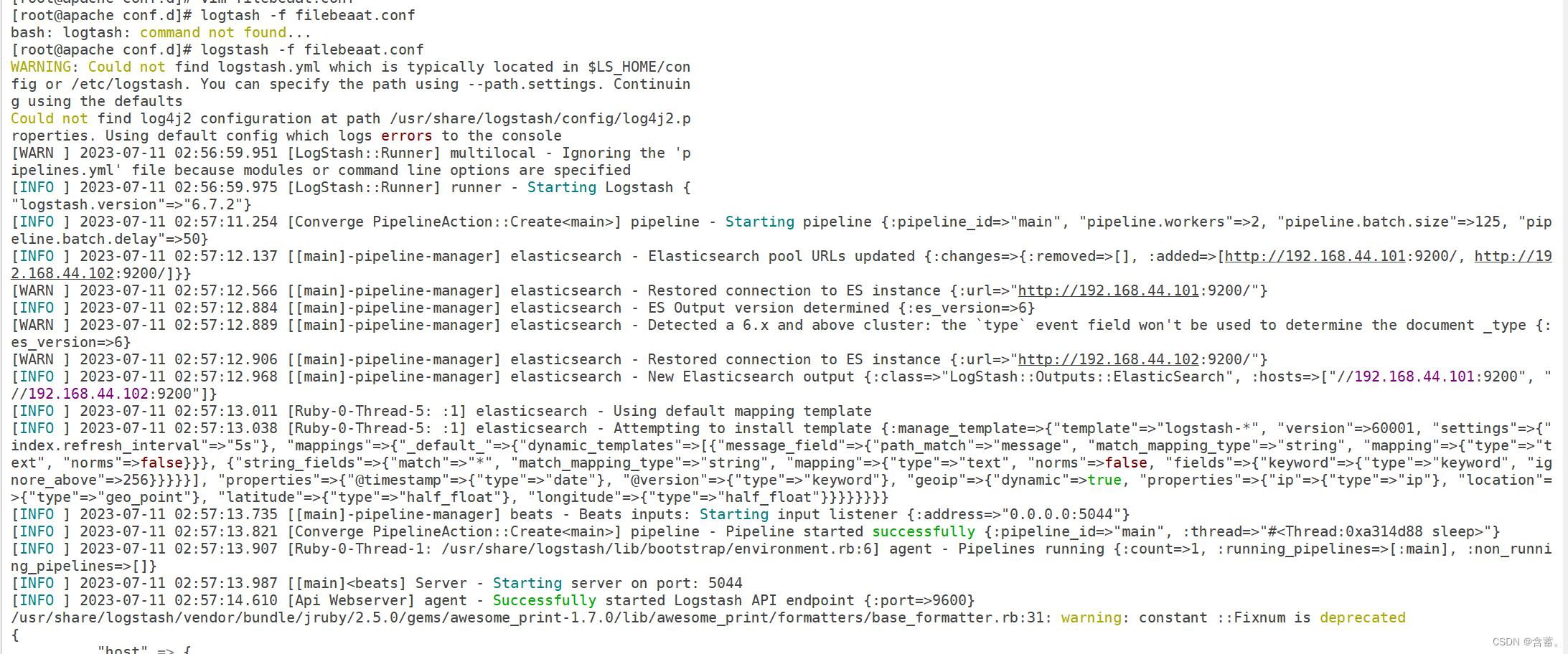

上面找到了问题所在,用unidbg直接调用dcn_dynamic即可完成除sign以外的函数。

因为dcn_encrypt的sign要调用一堆java的环境,再作为参数传给dcn_dynamic的sign

新问题来了,我不能跳过dcn_encrypt的sign直接去执行dcn_dynamic的sign,因为我需要那些参数

两种思路

1、用frida HOOK得到dcn_encrypt执行dcn_dynamic的sign时的参数,然后直接用这个参数模拟。

2、直接调用dcn_encrypt的sign

两种思路的问题

第一种思路的问题是参数涉及到设备信息等,这可能会影响sign的结果,后面如果设备信息不一致,会导致sign无效。

第二种思路的问题是我无法调用load去加载dcn_dynamic

因为load函数中有一行代码

j_dlsym(v9, "JNI_OnLoad");

会报错,因为dcn_dynamic根本没有JNI_OnLoad这个函数(求高手解答,为什么IDA看没有这个函数,但是app自己去调用仍能正常调用)

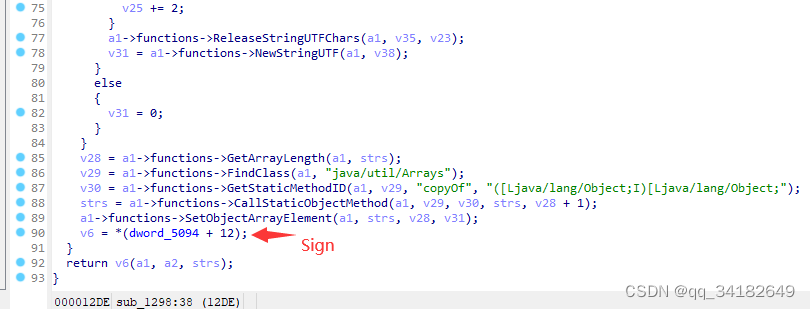

这里卡得我一度想放弃,因为网上实在找不到案例。后来我对比分析load和sign伪代码发现

load中的代码:

v11 = dword_5094;

*(v11 + 12) = j_dlsym(v9, "native_parm_sign");

sign中代码:

v6 = *(dword_5094 + 12);

return v6(a1, a2, strs);

这个实现方法是通过j_dlsym动态加载库,返回内容是该函数加载到内存后的地址dword_5094 + 12

那我能不能自己加载dcn_dynamic,然后将dword_5094 + 12修改成加载后的地址?

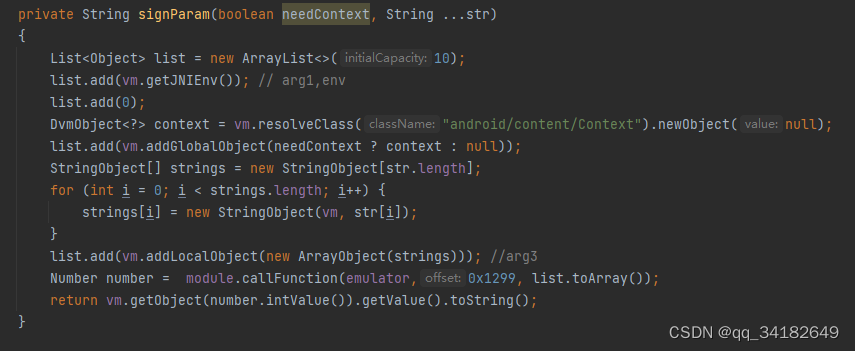

以下是加载的代码,其中module是dcn_encrypt,module2是dcn_dynamic

以下是sign执行的代码

调试发现成功运行!

至此,困难的部分基本完成,剩下的就是补环境——非常漫长的流程(耗时三天)

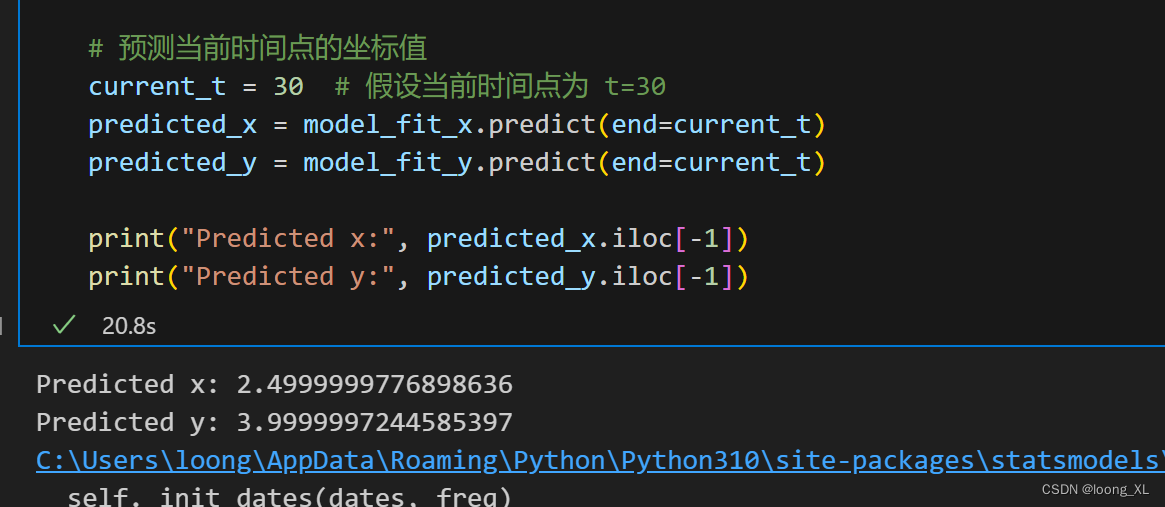

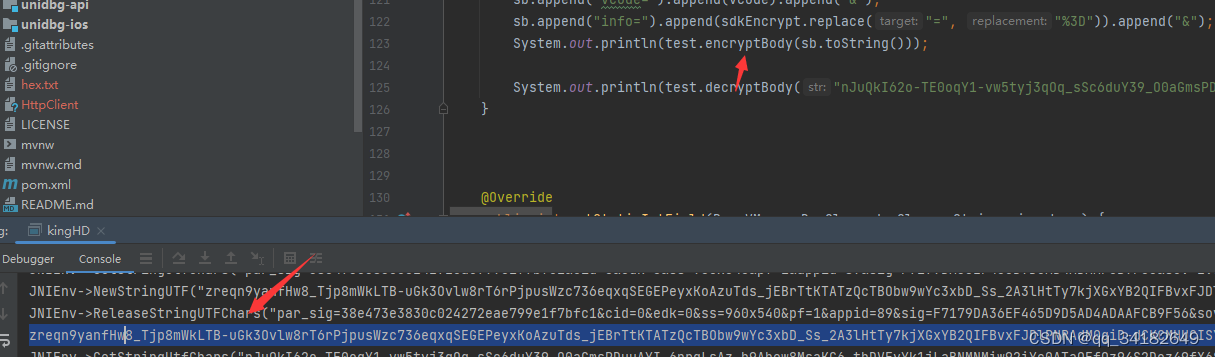

运行结果

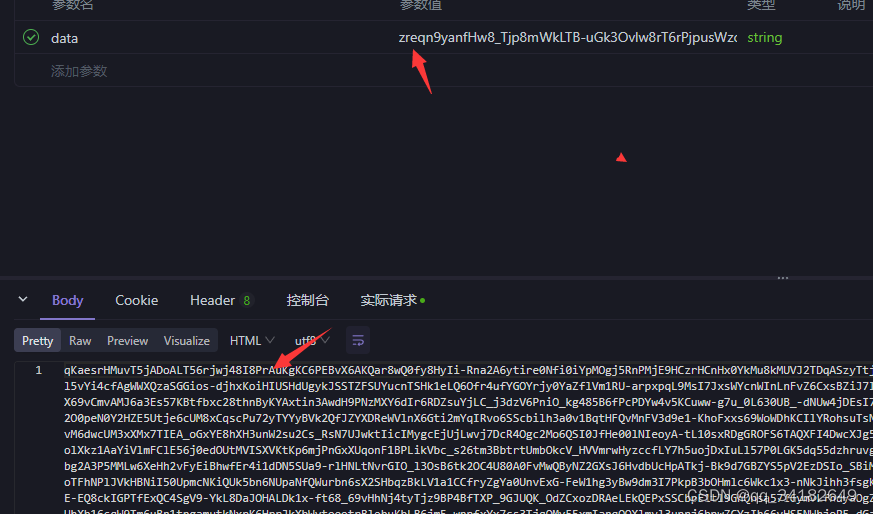

将加密后的body放入post测试

成功返回结果

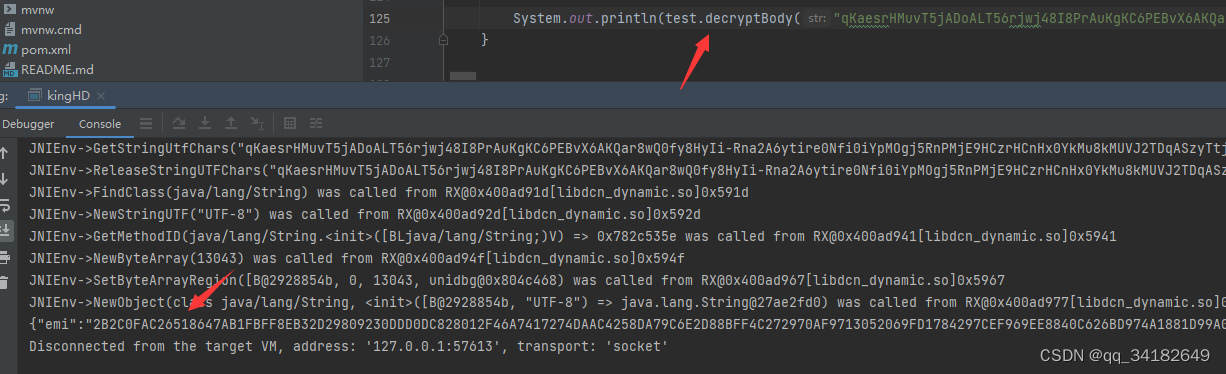

decryptBody看看结果明文

尾声

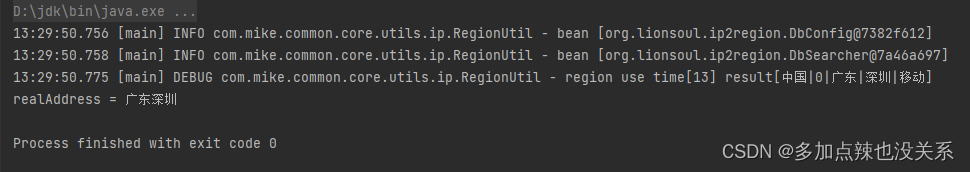

补环境的流程不想写了,网上一大堆资料,都大同小异,这个so文件调用一大堆环境,补了我三天时间,注意补环境是参数尽量不要瞎写,可以用fridaHook获取真实参数

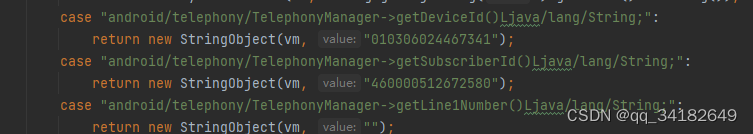

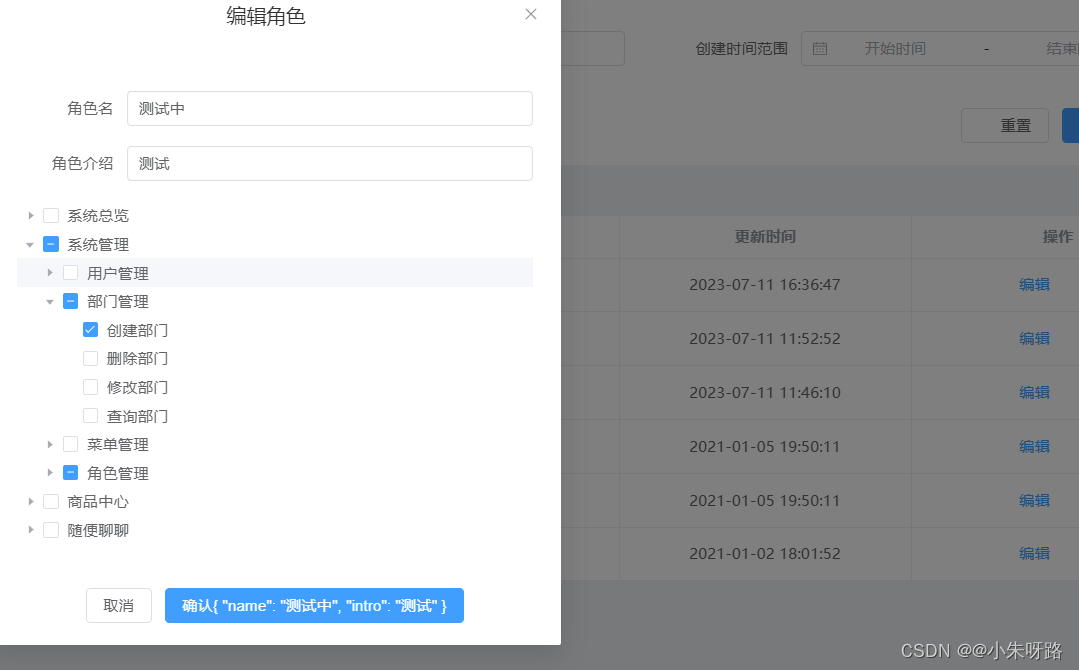

例如